Брандмауэры WordPress — это брандмауэры веб-приложений (WAF), созданные в первую очередь для защиты веб-сайтов WordPress.

WAF относительно новые в индустрии веб-безопасности. В этом руководстве объясняется, что такое брандмауэры и как они стали WAF. В нем также описываются различные типы брандмауэров WordPress на рынке и принципы их работы.

Идея брандмауэров

Межсетевой экран устанавливается между двумя или более сетями для управления входящим и исходящим трафиком каждой сети. Он служит барьером между доверенной сетью и незащищенной сетью.

Обычно межсетевой экран устанавливается между подключением к Интернету и внутренней сетью в обычной конфигурации. Он используется для защиты сети от входящих угроз из Интернета. Кроме того, он используется для регулирования того, кто может получить доступ к Интернету. Если вы используете маршрутизатор WiFi дома, маршрутизатор также служит в качестве межсетевого экрана вашего дома. Сегодня почти все домашние маршрутизаторы WiFi включают в себя межсетевой экран.

Межсетевые экраны 1-го поколения — фильтрация пакетов, эволюционирующая в межсетевые экраны веб-приложений

Изначально брандмауэры предназначались для ограничения и контроля сетевого трафика. Они просто выполняли фильтрацию пакетов и не понимали полезную нагрузку передачи. Если вы размещали веб-сайт в своей сети, вам приходилось открывать порт 80 для публики через брандмауэр.

После открытия порта брандмауэр пропускает через него любой тип входящего трафика, включая вредоносный.

2-е поколение – фильтрация с отслеживанием состояния

Межсетевые экраны второго поколения работали на уровне 4 модели OSI. Это говорит о том, что они способны определять тип соединения, которым они управляют. Например, устанавливает ли пакет новое соединение или соединение уже установлено и т. д.

Несмотря на это, у брандмауэров второго поколения есть много проблем с регулированием трафика. Администраторы могли бы хотя бы определять правила брандмауэра на основе статуса соединения.

Фильтрация на уровне приложений в межсетевых экранах 3-го поколения

Сегодняшние брандмауэры были введены в середине 1990-х годов. Современная технология брандмауэров знает о протоколах и приложениях. Таким образом, брандмауэры третьего поколения могут определить, является ли полезная нагрузка пакета для FTP-сервера и каков запрос, или это запрос на HTTP-соединение и каков запрос.

Эта технология привела к созданию брандмауэров с ограниченной областью действия, таких как брандмауэры веб-приложений.

Брандмауэры WordPress / Брандмауэры веб-приложений

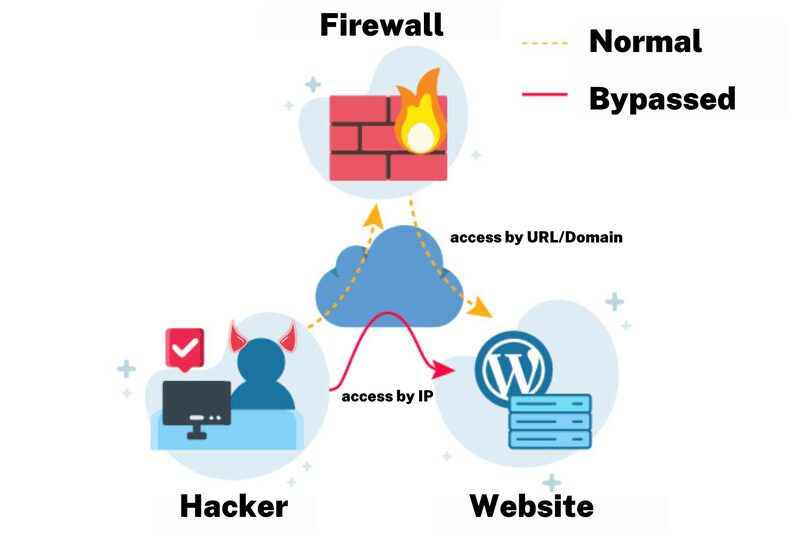

Схема брандмауэра WordPress

Брандмауэры веб-приложений имеют ограниченную сферу применения. В сети их обязанность — защищать веб-сайт от опасных хакерских атак.

Брандмауэр WordPress — это брандмауэр веб-приложений, созданный специально для защиты WordPress. Когда брандмауэр WordPress внедряется на сайте WordPress, он анализирует все входящие HTTP-запросы из Интернета.

Если полезная нагрузка HTTP-запроса вредоносна, брандмауэр WordPress разрывает соединение.

Как реализованы брандмауэры WordPress?

Брандмауэр WordPress идентифицирует вредоносные запросы способом, аналогичным тому, как это делает антивирусное ПО. Сигнатуры представляют собой набор известных атак, и когда полезная нагрузка HTTP-запроса совпадает с сигнатурой, запрос является вредоносным.

Большинство брандмауэров WordPress не допускают изменения сигнатур атак. Но брандмауэры веб-приложений, не ориентированные на WordPress, обладают высокой степенью настраиваемости. Вы можете настроить их точно под свой веб-сайт, независимо от того, используете ли вы WordPress или пользовательское решение. Вы можете разработать собственные политики безопасности, исключения и т. д. При настройке брандмауэра веб-приложений необходимо соблюдать осторожность, чтобы не препятствовать легитимному трафику.

Более того, некоторые брандмауэры веб-приложений оснащены технологиями автоматического обучения. Эта эвристическая технология проверяет трафик вашего веб-сайта, чтобы определить, какие посетители являются легитимными, а какие нет.

Различные типы брандмауэров WordPress

Плагины брандмауэра WordPress

Большинство брандмауэров WordPress, которые размещаются самостоятельно, являются плагинами WordPress. Когда установлен брандмауэр-плагин, каждый HTTP-запрос, полученный на ваш сайт, обрабатывается следующим образом:

- Сначала его получает служба веб-сервера (Apache или Nginx).

- Затем он инициирует процедуру начальной загрузки/загрузки WordPress, которая инициализирует WordPress (wp-config.php, инициализирует соединение с базой данных, настройки WordPress и т. д.).

- Прежде чем WordPress фактически обработает запрос, плагин брандмауэра WordPress анализирует его.

Плагины брандмауэра WordPress идеально подходят для малого и среднего бизнеса благодаря своей низкой стоимости и удобству использования. Кроме того, большинство из них имеют встроенные сканеры вредоносных программ. Тем не менее, эти брандмауэры активны на вашем сайте и были инициированы WordPress. Следовательно, если на вашем сайте есть уязвимость до активации брандмауэра, есть вероятность, что злоумышленники могут получить полный доступ к вашему сайту WordPress.

Устройство брандмауэров для веб-приложений WordPress

Брандмауэры для веб-приложений в целом также могут использоваться как брандмауэры WordPress. Это может быть выделенное оборудование или программное обеспечение.

Установка общих брандмауэров веб-приложений между вашим сайтом WordPress и подключением к Интернету. Таким образом, каждый HTTP-запрос, отправляемый на ваш сайт WordPress, должен сначала пройти через WAF. Эти WAF, несомненно, более безопасны, чем плагины брандмауэра WordPress. К сожалению, они дороги и требуют специальных технических знаний для управления. Поэтому они редко используются малыми предприятиями.

Веб-сайт WordPress Облачные брандмауэры (SaaS)

WordPress Cloud Firewall, в отличие от плагинов или устройств для самостоятельного размещения брандмауэров, не требует развертывания в той же сети, что и ваш веб-сервер. Это интернет-сервис, который функционирует как прокси-сервер, фильтруя трафик вашего веб-сайта перед его пересылкой на ваш домен.

Используя онлайн-брандмауэр WordPress, записи DNS вашего домена настраиваются так, чтобы указывать на онлайн-WAF. Это подразумевает, что посетители вашего сайта общаются с онлайн-брандмауэром WordPress, а не с вашим сайтом WordPress напрямую.

Типичный сетевой брандмауэр имеет несколько областей применения. Помимо защиты вашего сайта WordPress от хакерских атак, он также может работать как кэширующий сервер и сеть доставки контента (CDN). Сравнение сетевых брандмауэров веб-приложений с самостоятельными универсальными брандмауэрами веб-приложений показывает, что сетевые брандмауэры веб-приложений также очень экономичны.

Облачный брандмауэр/WAF можно обойти.

Для того, чтобы WAF перенаправлял трафик на ваш сайт WordPress, существует ограничение сетевых брандмауэров WordPress, что ваш веб-сервер должен быть доступен через Интернет. Это означает, что любой, кто знает IP-адрес вашего веб-сервера, может по-прежнему напрямую взаимодействовать с ним.

Итак, при нецелевых атаках WordPress, когда злоумышленники сканируют целые сети на предмет уязвимых сайтов, ваш веб-сервер и веб-сайт остаются напрямую доступными. Чтобы не стать жертвой такой атаки, вы можете настроить брандмауэр вашего сервера так, чтобы он отвечал только на трафик, исходящий от онлайн-брандмауэра WordPress.

Ограничение общих ограничений брандмауэров WordPress Защита от уязвимостей нулевого дня

Проверка полезной нагрузки HTTP-запроса по базе данных сигнатур — один из самых распространенных методов защиты WAF. Поэтому, когда пользователь заходит на ваш сайт, WAF сравнивает полезную нагрузку с базой данных известных веб-атак. Если она совпадает, она вредоносна; если нет, она пропускается.

В случае уязвимости нулевого дня WordPress существует вероятность, что ваш брандмауэр WordPress не предотвратит атаку. Из-за этого отзывчивость поставщика имеет жизненно важное значение, и вам следует использовать программное обеспечение только от отзывчивых и авторитетных компаний. Предпочтительно, чтобы поставщик мог изменить правила брандмауэра как можно скорее.

Обход брандмауэра веб-приложений

Брандмауэры веб-приложений — это программное обеспечение, как и любое другое. У них есть свои проблемы и могут быть слабые стороны. Фактически, существует значительное количество официальных документов и статей, в которых обсуждаются стратегии, используемые для обхода защиты брандмауэров веб-приложений. Тем не менее, пока поставщик внимателен и устраняет такие проблемы своевременно, все в порядке.

Стоит ли использовать брандмауэр с WordPress?

Определенно! Какой брандмауэр использовать с WordPress? Каждый брандмауэр WordPress имеет свои преимущества и недостатки, поэтому выбирайте тот, который лучше всего соответствует вашим потребностям. Поэтому, даже если у вас есть брандмауэр WordPress, вы должны быть бдительны.

Что касается безопасности WordPress, то нет безотказного решения. Поэтому вы всегда должны укреплять > контролировать > улучшать > тестировать. Ведите учет активности сайта WordPress, создайте надежное решение для резервного копирования WordPress и используйте брандмауэр WordPress. Мы поддерживаем эти организации и с ними нравится работать: