Zapory sieciowe WordPress to zapory sieciowe aplikacji internetowych (WAF) stworzone głównie w celu ochrony witryn WordPress.

WAF-y są stosunkowo nowe w branży zabezpieczeń sieci. Ten przewodnik wyjaśnia, czym są zapory sieciowe i jak stały się WAF-ami. Opisuje również różne typy zapór sieciowych WordPress na rynku i sposób ich działania.

Idea stojąca za zaporami sieciowymi

Zapora sieciowa jest ustanawiana pomiędzy dwiema lub więcej sieciami w celu zarządzania ruchem przychodzącym i wychodzącym każdej sieci. Służy jako bariera pomiędzy zaufaną siecią a niezabezpieczoną siecią.

Zapora sieciowa jest zazwyczaj implementowana pomiędzy połączeniem internetowym a siecią wewnętrzną w konwencjonalnej konfiguracji. Jest wykorzystywana do obrony sieci przed nadchodzącymi zagrożeniami internetowymi. Ponadto jest wykorzystywana do regulowania tego, kto może uzyskać dostęp do Internetu. Jeśli używasz routera WiFi w domu, router służy również jako zapora sieciowa Twojego domu'. Prawie wszystkie domowe routery Wi-Fi zawierają obecnie zaporę sieciową.

Zapory sieciowe pierwszej generacji — filtrowanie pakietów ewoluuje w kierunku zapór sieciowych aplikacji internetowych

Początkowo zapory sieciowe miały na celu ograniczanie i kontrolowanie ruchu sieciowego. Wykonywały one jedynie filtrowanie pakietów i nie rozumiały ładunku transmisji. Jeśli hostowałeś witrynę w swojej sieci, musiałeś udostępnić port 80 publicznie przez zaporę sieciową.

Po otwarciu portu zapora sieciowa przepuszcza przez siebie każdy rodzaj ruchu przychodzącego, także ruch złośliwy.

2. generacja – filtrowanie stanowe

Zapory drugiej generacji działały na warstwie 4 modelu OSI. Oznacza to, że są w stanie określić rodzaj połączenia, którym zarządzają. Na przykład, czy pakiet ustanawia nowe połączenie lub czy połączenie zostało już ustanowione itd.

Mimo to zapory drugiej generacji mają wiele problemów z regulacją ruchu. Administratorzy mogliby przynajmniej definiować reguły zapory na podstawie statusu połączenia.

Filtrowanie warstwy aplikacji w zaporach 3. generacji

Dzisiejsze zapory sieciowe'y zostały wprowadzone w połowie lat 90. XX wieku. Nowoczesna technologia zapór sieciowych jest świadoma protokołów i aplikacji. Dlatego zapory sieciowe trzeciej generacji mogą określić, czy ładunek pakietu' jest przeznaczony dla serwera FTP i jakie jest żądanie, czy też jest to żądanie połączenia HTTP i jakie jest żądanie.

Technologia ta doprowadziła do stworzenia zapór sieciowych o ograniczonym zakresie działania, takich jak zapory aplikacji internetowych.

Zapory sieciowe WordPress / Zapory sieciowe aplikacji internetowych

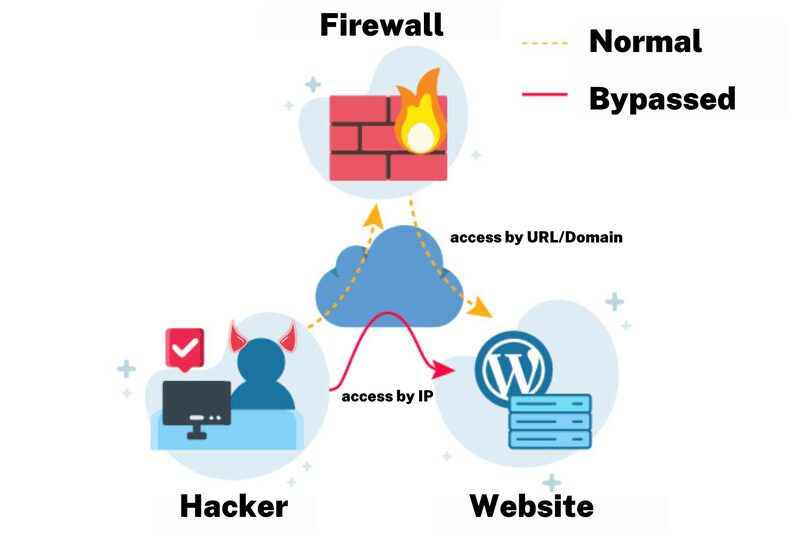

Schemat zapory WordPress

Zapory sieciowe aplikacji internetowych mają ograniczony zakres. W sieci ich zadaniem jest obrona witryny przed niebezpiecznymi atakami hakerów.

Zapora WordPress to zapora aplikacji internetowych stworzona specjalnie w celu ochrony WordPress. Gdy zapora WordPress jest implementowana na stronie WordPress, analizuje ona wszystkie przychodzące żądania HTTP z Internetu.

Gdy ładunek żądania HTTP' okaże się złośliwy, zapora WordPressa zakończy połączenie.

W jaki sposób wdrażane są zapory sieciowe WordPress?

Zapora WordPress identyfikuje szkodliwe żądania w sposób podobny do oprogramowania antywirusowego. Sygnatury to zbiór znanych ataków, a gdy ładunek żądania HTTP pasuje do sygnatury, żądanie jest złośliwe.

Większość zapór WordPress nie zezwala na modyfikację sygnatur ataków. Jednak zapory aplikacji internetowych, które nie są zorientowane na WordPress, są wysoce konfigurowalne. Możesz je dostosować dokładnie do swojej witryny, niezależnie od tego, czy używasz WordPressa, czy niestandardowego rozwiązania. Możesz zaprojektować własne zasady bezpieczeństwa, wyjątki itp. Podczas konfigurowania zapory aplikacji internetowych należy uważać, aby nie zablokować legalnego ruchu.

Ponadto niektóre zapory aplikacji internetowych zawierają technologie auto-learn. Ta heurystyczna technologia bada ruch Twojej witryny, aby określić, którzy odwiedzający są uprawnieni, a którzy nie.

Różne typy zapór WordPress

Wtyczki zapory WordPress

Większość zapór WordPress, które są hostowane samodzielnie, to wtyczki WordPress. Gdy zapora wtyczek jest zainstalowana, każde żądanie HTTP otrzymane do Twojej witryny jest obsługiwane w następujący sposób:

- Najpierw jest on odbierany przez usługę serwera WWW (Apache lub Nginx).

- Następnie inicjuje procedurę ładowania/ładowania WordPressa, która inicjuje WordPressa (wp-config.php, inicjuje połączenie z bazą danych, ustawienia WordPressa itd.).

- Zanim WordPress faktycznie przetworzy żądanie, wtyczka zapory WordPress je analizuje.

Wtyczki zapory WordPress są idealne dla małych i średnich firm ze względu na niski koszt i łatwość obsługi. Ponadto większość z nich ma zintegrowane skanery złośliwego oprogramowania. Jednak te zapory są aktywne na Twojej stronie i zostały zainicjowane przez WordPress. Dlatego jeśli istnieje luka w zabezpieczeniach Twojej strony przed aktywacją zapory, istnieje prawdopodobieństwo, że atakujący uzyskają pełny dostęp do Twojej witryny WordPress.

Urządzenie Firewalls dla aplikacji internetowych WordPress

Zapory sieciowe dla aplikacji internetowych w ogólności mogą być również wykorzystywane jako zapory sieciowe WordPress. Może to być dedykowany element sprzętowy lub programowy.

Instalowanie ogólnych zapór sieciowych aplikacji internetowych pomiędzy witryną WordPress a połączeniem internetowym. Tak więc każde żądanie HTTP wysyłane do witryny WordPress musi najpierw przejść przez WAF. Te zapory WAF są niewątpliwie bezpieczniejsze niż wtyczki zapory WordPress. Niestety, są kosztowne i wymagają specjalistycznej wiedzy technicznej do zarządzania. Dlatego też są rzadko wykorzystywane przez małe przedsiębiorstwa.

Zapory sieciowe w chmurze dla witryn WordPress (SaaS)

WordPress Cloud Firewall, w przeciwieństwie do samodzielnie hostowanych wtyczek lub urządzeń zapory sieciowej, nie musi być wdrażany w tej samej sieci co serwer WWW. Jest to usługa internetowa, która działa jako serwer proxy, filtrując ruch Twojej witryny przed przekazaniem go do Twojej domeny.

Korzystając z zapory sieciowej WordPress online, rekordy DNS Twojej domeny są skonfigurowane tak, aby wskazywały na WAF online. Oznacza to, że odwiedzający Twoją witrynę komunikują się z zaporą sieciową WordPress online, a nie bezpośrednio z Twoją witryną WordPress.

Typowa zapora sieciowa online ma wiele zakresów. Oprócz zabezpieczania witryny WordPress przed atakami hakerskimi, może również działać jako serwer buforujący i sieć dostarczania treści (CDN). Porównanie zapór sieciowych aplikacji internetowych online z samodzielnie hostowanymi zaporami sieciowymi aplikacji internetowych pokazuje, że zapory sieciowe aplikacji internetowych online są również bardzo opłacalne.

Zaporę sieciową Cloud Firewall/WAF można ominąć.

Aby WAF mógł przekierować ruch do Twojej witryny WordPress, istnieje ograniczenie internetowych zapór WordPress, że Twój serwer WWW musi być dostępny przez Internet. Oznacza to, że każdy, kto zna adres IP Twojego serwera WWW, może nadal komunikować się z nim bezpośrednio.

Tak więc w nieukierunkowanych atakach WordPress, w których atakujący skanują całe sieci w poszukiwaniu podatnych witryn, Twój serwer WWW i witryna pozostają bezpośrednio dostępne. Aby uniknąć stania się ofiarą takiego ataku, możesz skonfigurować zaporę swojego serwera, aby odpowiadała tylko na ruch pochodzący z internetowej zapory WordPress.

Ograniczanie ogólnych ograniczeń zapór WordPress Zero-Day Vulnerability Defense

Sprawdzanie ładunku żądania HTTP's w oparciu o bazę danych podpisów jest jedną z najpowszechniejszych technik ochrony WAF. Dlatego gdy użytkownik uzyskuje dostęp do Twojej witryny, WAF porównuje ładunek z bazą danych znanych ataków internetowych. Jeśli pasuje, jest szkodliwy; jeśli nie, jest przepuszczany.

W przypadku luki zero-day WordPress istnieje możliwość, że Twoja zapora WordPress nie zapobiegnie atakowi. Z tego powodu responsywność dostawcy jest kluczowa i powinieneś korzystać wyłącznie z oprogramowania od responsywnych i renomowanych firm. Najlepiej, jeśli dostawca może zmienić reguły zapory tak szybko, jak to możliwe.

Omijanie zapory sieciowej aplikacji internetowych

Zapory sieciowe aplikacji internetowych to oprogramowanie jak każde inne. Mają swoje własne problemy i mogą mieć słabości. W rzeczywistości istnieje znaczna liczba białych ksiąg i artykułów omawiających strategie stosowane w celu obejścia ochrony zapory sieciowej aplikacji internetowych. Niemniej jednak, dopóki dostawca jest uważny i naprawia takie problemy w odpowiednim czasie, wszystko jest w porządku.

Czy warto używać zapory sieciowej w WordPressie?

Zdecydowanie! Jakiej zapory sieciowej powinieneś używać z WordPressem? Każda zapora sieciowa WordPressa ma zalety i wady, więc wybierz tę, która najlepiej odpowiada Twoim potrzebom. Dlatego nawet jeśli masz zaporę sieciową WordPressa, musisz być czujny.

Jeśli chodzi o bezpieczeństwo WordPressa, nie ma niezawodnego rozwiązania. Dlatego zawsze musisz wzmacniać > monitorować > ulepszać > testować. Utrzymuj rejestr aktywności witryny WordPress, stwórz niezawodne rozwiązanie kopii zapasowej WordPress i korzystaj z zapory WordPress. Te organizacje to te, które popieramy i z którymi lubimy współpracować: