WordPress ファイアウォールは、主に WordPress ウェブサイトを保護するために作成された Web アプリケーション ファイアウォール (WAF) です。

WAF は、Web セキュリティ業界では比較的新しいものです。このガイドでは、ファイアウォールとは何か、そしてそれがどのようにして WAF になったのかについて説明します。また、市場に出回っているさまざまなタイプの WordPress ファイアウォールとその動作についても説明します。

ファイアウォールの背後にある考え方

ファイアウォールは、2 つ以上のネットワーク間に確立され、各ネットワークの受信トラフィックと送信トラフィックを管理します。ファイアウォールは、信頼できるネットワークと安全でないネットワークの間の障壁として機能します。

ファイアウォールは、通常、従来の構成ではインターネット接続と内部ネットワークの間に実装されます。これは、侵入するインターネットの脅威からネットワークを保護するために使用されます。さらに、誰がインターネットにアクセスできるのかを制御するためにも使用されます。自宅で WiFi ルーターを使用する場合、ルーターは自宅のファイアウォールとしても機能します。今日では、ほぼすべての家庭用 Wi-Fi ルーターにファイアウォールが含まれています。

第 1 世代ファイアウォール - パケット フィルタリングが Web アプリケーション ファイアウォールに進化

当初、ファイアウォールはネットワーク トラフィックを制限および制御することを目的としていました。ファイアウォールはパケット フィルタリングを実行するだけで、送信のペイロードは理解していませんでした。ネットワーク上で Web サイトをホストする場合、ファイアウォールを介してポート 80 を一般に公開する必要がありました。

ポートが開かれると、ファイアウォールは悪意のあるトラフィックを含むあらゆる種類の受信トラフィックの通過を許可します。

第 2 世代 – ステートフル フィルタリング

第 2 世代のファイアウォールは、OSI モデルの第 4 層で動作しました。これは、管理している接続の種類を判別できることを意味します。たとえば、パケットが新しい接続を確立しているかどうか、または接続がすでに確立されているかどうかなどです。

それにもかかわらず、第 2 世代のファイアウォールにはトラフィックの制御に関する多くの問題があります。管理者は少なくとも接続状態に基づいてファイアウォール ルールを定義することができます。

第 3 世代ファイアウォールのアプリケーション層フィルタリング

今日のファイアウォールは 1990 年代半ばに導入されました。現代のファイアウォール技術はプロトコルとアプリケーションを認識します。したがって、第 3 世代のファイアウォールは、パケットのペイロードが FTP サーバー向けであるかどうか、その要求が何であるか、または HTTP 接続要求であるかどうか、その要求が何であるかを判断できます。

この技術により、Web アプリケーション ファイアウォールなどの範囲が限定されたファイアウォールが誕生しました。

WordPress ファイアウォール / Web アプリケーション ファイアウォール

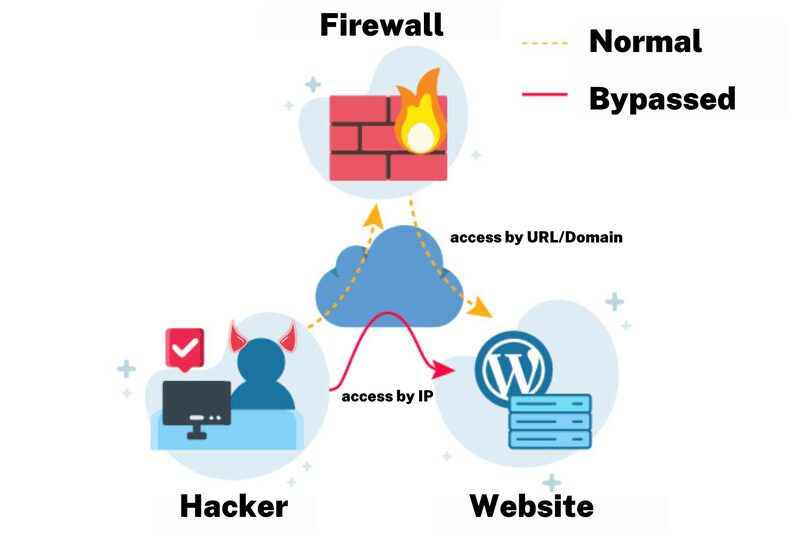

WordPress ファイアウォールの概略図

Web アプリケーション ファイアウォールには限定された範囲があります。ネットワーク上では、Web サイトを危険なハッカーの攻撃から守るのがその役割です。

WordPress ファイアウォールは、WordPress を保護するために特別に作成された Web アプリケーション ファイアウォールです。WordPress ファイアウォールが WordPress サイトに実装されると、インターネットからのすべての受信 HTTP リクエストが分析されます。

HTTP リクエストのペイロードが悪意のあるものである場合、WordPress ファイアウォールは接続を終了します。

WordPress ファイアウォールはどのように実装されていますか?

WordPress ファイアウォールは、マルウェア対策ソフトウェアと同様の方法で有害なリクエストを識別します。シグネチャは既知の攻撃の集合であり、HTTP リクエストのペイロードがシグネチャと一致する場合、そのリクエストは悪意のあるものです。

WordPress ファイアウォールの大半は、攻撃シグネチャの変更を許可していません。しかし、WordPress 中心ではない Web アプリケーション ファイアウォールは、高度に調整可能です。WordPress を使用している場合でも、カスタム ソリューションを使用している場合でも、Web サイトに合わせて正確にカスタマイズできます。独自のセキュリティ ポリシー、例外などを設計できます。Web アプリケーション ファイアウォールを構成するときは、正当なトラフィックを妨げないように注意する必要があります。

さらに、一部の Web アプリケーション ファイアウォールには自動学習テクノロジが搭載されています。このヒューリスティック テクノロジは、Web サイトのトラフィックを検査して、どの訪問者が正当でどの訪問者がそうでないかを判断します。

さまざまな WordPress ファイアウォールの種類

ファイアウォール WordPress プラグイン

自己ホスト型の WordPress ファイアウォールの大部分は WordPress プラグインです。プラグイン ファイアウォールがインストールされている場合、Web サイトに受信される各 HTTP リクエストは次のように処理されます。

- まず、Web サーバー サービス (Apache または Nginx) によって受信されます。

- 次に、WordPress のブートストラップ/ロード手順を開始し、WordPress を初期化します (wp-config.php、データベース接続の初期化、WordPress 設定など)。

- WordPress が実際にリクエストを処理する前に、WordPress ファイアウォール プラグインがリクエストを解析します。

WordPress ファイアウォール プラグインは、低コストで使いやすいため、中小企業に最適です。また、その大半にはマルウェア スキャナーが統合されています。しかし、これらのファイアウォールはサイトでアクティブであり、WordPress によって開始されました。したがって、ファイアウォールがアクティブになる前にサイトに脆弱性がある場合、攻撃者が WordPress サイトに完全にアクセスできる可能性があります。

WordPress Web アプリケーション用ファイアウォール アプライアンス

一般的な Web アプリケーション用のファイアウォールは、WordPress ファイアウォールとしても利用できます。これは専用のハードウェアまたはソフトウェアである可能性があります。

WordPress ウェブサイトとインターネット接続の間に汎用 Web アプリケーション ファイアウォールをインストールします。そのため、WordPress サイトに送信される各 HTTP リクエストは、まず WAF を経由する必要があります。これらの WAF は、WordPress ファイアウォール プラグインよりも間違いなく安全です。残念ながら、コストが高く、管理には専門的な技術知識が必要です。そのため、小規模企業ではほとんど利用されていません。

WordPress ウェブサイト クラウド ファイアウォール (SaaS)

WordPress クラウド ファイアウォールは、セルフホスト型のファイアウォール プラグインやアプライアンスとは異なり、Web サーバーと同じネットワークに展開する必要はありません。これはプロキシ サーバーとして機能するインターネット サービスであり、Web サイトのトラフィックをフィルタリングしてからドメインに転送します。

オンライン WordPress ファイアウォールを使用すると、ドメインの DNS レコードはオンライン WAF を指すように設定されます。つまり、Web サイトの訪問者は WordPress サイトと直接通信するのではなく、オンライン WordPress ファイアウォールと通信することになります。

一般的なオンライン ファイアウォールには複数のスコープがあります。WordPress サイトをハッキング攻撃から保護するだけでなく、キャッシュ サーバーやコンテンツ配信ネットワーク (CDN) としても機能します。オンライン Web アプリケーション ファイアウォールと自己ホスト型の汎用 Web アプリケーション ファイアウォールを比較すると、オンライン Web アプリケーション ファイアウォールも非常にコスト効率が高いことがわかります。

クラウド ファイアウォール/WAF はバイパスできます。

WAF がトラフィックを WordPress サイトに転送するには、Web サーバーがインターネット経由で利用可能でなければならないという、オンライン WordPress ファイアウォールの制約があります。つまり、Web サーバーの IP アドレスを知っている人なら誰でも、そのサーバーと直接通信できるということです。

そのため、攻撃者がネットワーク全体をスキャンして脆弱なサイトを探す非標的型の WordPress 攻撃では、Web サーバーと Web サイトは直接アクセス可能なままです。このような攻撃の被害に遭わないようにするには、サーバーのファイアウォールを設定して、オンラインの WordPress ファイアウォールから発信されたトラフィックにのみ応答するようにします。

WordPress ファイアウォールの一般的な制限を制限するゼロデイ脆弱性防御

HTTP リクエストのペイロードをシグネチャのデータベースと照合することは、最も一般的な WAF 保護技術の 1 つです。したがって、ユーザーが Web サイトにアクセスすると、WAF はペイロードを既知の Web 攻撃のデータベースと比較します。一致した場合は有害であり、一致しない場合は通過を許可します。

WordPress のゼロデイ脆弱性が発生した場合、WordPress ファイアウォールでは攻撃を阻止できない可能性があります。このため、ベンダーの対応が重要であり、対応が良く評判の良い企業のソフトウェアのみを使用する必要があります。ベンダーがファイアウォールのルールをできるだけ早く変更できることが望ましいです。

Web アプリケーション ファイアウォールのバイパス

Web アプリケーション ファイアウォールは、他のソフトウェアと同様に、独自の問題があり、弱点がある場合があります。実際、Web アプリケーション ファイアウォールの保護を回避するために使用される戦略について説明したホワイト ペーパーや記事が多数あります。ただし、ベンダーが注意を払い、そのような問題を適時に修正する限り、すべて問題ありません。

WordPress でファイアウォールを使用するべきですか?

もちろんです!WordPress ではどのファイアウォールを使用すべきでしょうか?WordPress ファイアウォールにはそれぞれ長所と短所があるため、ニーズに最も合ったものを選択してください。したがって、WordPress ファイアウォールを使用している場合でも、注意が必要です。

WordPress のセキュリティに関しては、万全な解決策はありません。したがって、常に強化 > 監視 > 強化 > テストを実行する必要があります。WordPress サイトのアクティビティ記録を維持し、堅牢な WordPress バックアップ ソリューションを作成し、WordPress ファイアウォールを導入してください。以下の組織は、当社が推奨し、協力したいと考えている組織です。