Les pare-feu WordPress sont des pare-feu d'applications Web (WAF) créés principalement pour protéger les sites Web WordPress.

Les pare-feu WAF sont relativement nouveaux dans le secteur de la sécurité Web. Ce guide explique ce que sont les pare-feu et comment ils sont devenus des WAF. Il décrit également les différents types de pare-feu WordPress disponibles sur le marché et leur fonctionnement.

L'idée derrière les pare-feu

Un pare-feu est établi entre deux ou plusieurs réseaux pour gérer le trafic entrant et sortant de chaque réseau. Il sert de barrière entre un réseau sécurisé et un réseau non sécurisé.

Un pare-feu est généralement mis en place entre une connexion Internet et un réseau interne dans une configuration conventionnelle. Il est utilisé pour défendre le réseau contre les menaces Internet entrantes. De plus, il est utilisé pour réguler qui peut accéder à Internet. Si vous utilisez un routeur WiFi à la maison, le routeur sert également de pare-feu pour votre maison. Presque tous les routeurs Wi-Fi résidentiels incluent aujourd'hui un pare-feu.

Pare-feu de première génération : le filtrage des paquets évolue vers des pare-feu d'applications Web

À l'origine, les pare-feu étaient destinés à restreindre et à contrôler le trafic réseau. Ils effectuaient simplement un filtrage des paquets et ne comprenaient pas la charge utile de la transmission. Si vous hébergeiez un site Web sur votre réseau, vous deviez exposer le port 80 au public via le pare-feu.

Une fois qu'un port est ouvert, le pare-feu permet à tout type de trafic entrant, y compris le trafic malveillant, de le traverser.

2e génération – Filtrage avec état

Les pare-feu de la deuxième génération fonctionnaient sur la couche 4 du modèle OSI. Cela signifie qu'ils sont capables de déterminer le type de connexion qu'ils gèrent. Par exemple, si un paquet établit une nouvelle connexion ou si la connexion a déjà été établie, etc.

Malgré cela, les pare-feu de deuxième génération rencontrent de nombreux problèmes pour réguler le trafic. Les administrateurs pourraient au moins définir des règles de pare-feu en fonction de l'état de la connexion.

Filtrage de la couche applicative dans les pare-feu de 3e génération

Les pare-feu actuels ont été introduits au milieu des années 1990. La technologie de pare-feu moderne est consciente des protocoles et des applications. Par conséquent, les pare-feu de la troisième génération peuvent déterminer si la charge utile d'un paquet est destinée à un serveur FTP et quelle est la requête, ou s'il s'agit d'une demande de connexion HTTP et quelle est la requête.

Cette technologie a conduit à la création de pare-feu à portée limitée, tels que les pare-feu d'applications Web.

Pare-feu WordPress / Pare-feu d'application Web

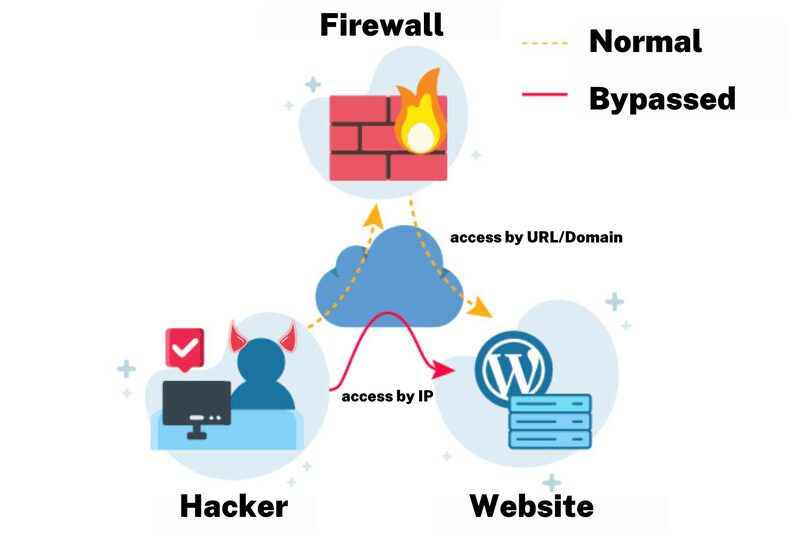

Schéma du pare-feu WordPress

Les pare-feux d'applications Web ont une portée limitée. Sur un réseau, leur tâche consiste à défendre un site Web contre les attaques de pirates informatiques dangereuses.

Un pare-feu WordPress est un pare-feu d'application Web créé spécifiquement pour protéger WordPress. Lorsqu'un pare-feu WordPress est implémenté sur un site WordPress, il analyse toutes les requêtes HTTP entrantes provenant d'Internet.

Lorsque la charge utile d’une requête HTTP est malveillante, le pare-feu WordPress met fin à la connexion.

Comment les pare-feu WordPress sont-ils implémentés ?

Un pare-feu WordPress identifie les requêtes malveillantes de la même manière qu'un logiciel anti-malware. Les signatures sont un ensemble d'attaques connues et lorsque la charge utile d'une requête HTTP correspond à une signature, la requête est malveillante.

La majorité des pare-feu WordPress ne permettent pas de modifier les signatures d'attaque. Cependant, les pare-feu d'application Web qui ne sont pas centrés sur WordPress sont hautement personnalisables. Vous pouvez les personnaliser précisément pour votre site Web, que vous utilisiez WordPress ou une solution personnalisée. Vous pouvez concevoir vos propres politiques de sécurité, exceptions, etc. Lors de la configuration d'un pare-feu d'application Web, il faut veiller à ne pas empêcher le trafic légitime.

De plus, certains pare-feu d'applications Web disposent de technologies d'auto-apprentissage. Cette technologie heuristique examine le trafic de votre site Web pour déterminer quels visiteurs sont légitimes et lesquels ne le sont pas.

Différents types de pare-feu WordPress

Plugins de pare-feu WordPress

La majorité des pare-feu WordPress auto-hébergés sont des plugins WordPress. Lorsqu'un pare-feu de plugin est installé, chaque requête HTTP reçue sur votre site Web est traitée comme suit :

- Tout d’abord, il est reçu par le service du serveur Web (Apache ou Nginx).

- Ensuite, il lance la procédure d'amorçage/chargement de WordPress, qui initialise WordPress (wp-config.php, initialise la connexion à la base de données, les paramètres WordPress, etc.).

- Avant que WordPress ne traite réellement la demande, le plugin de pare-feu WordPress l’analyse.

Les plugins de pare-feu WordPress sont parfaits pour les PME en raison de leur faible coût et de leur convivialité. De plus, la majorité d'entre eux intègrent des scanners de logiciels malveillants. Pourtant, ces pare-feu sont actifs sur votre site et ont été initiés par WordPress. Par conséquent, s'il existe une vulnérabilité sur votre site avant l'activation du pare-feu, il est possible que des attaquants puissent obtenir un accès complet à votre site WordPress.

Dispositif de pare-feu pour application Web WordPress

Les pare-feu pour les applications Web en général peuvent également être utilisés comme pare-feu WordPress. Il peut s'agir d'un élément matériel ou logiciel dédié.

Installation de pare-feu d'application Web génériques entre votre site WordPress et la connexion Internet. Ainsi, chaque requête HTTP envoyée à votre site WordPress doit d'abord passer par le WAF. Ces WAF sont incontestablement plus sécurisés que les plugins de pare-feu WordPress. Malheureusement, ils sont coûteux et nécessitent des connaissances techniques spécialisées pour être gérés. Par conséquent, ils sont rarement utilisés par les petites entreprises.

Pare-feu cloud pour sites Web WordPress (SaaS)

Contrairement aux plugins ou aux dispositifs de pare-feu auto-hébergés, WordPress Cloud Firewall n'a pas besoin d'être déployé sur le même réseau que votre serveur Web. Il s'agit d'un service Internet qui fonctionne comme un serveur proxy, filtrant le trafic de votre site Web avant de le transférer vers votre domaine.

En utilisant un pare-feu WordPress en ligne, les enregistrements DNS de votre domaine sont configurés pour pointer vers le pare-feu WAF en ligne. Cela implique que les visiteurs de votre site Web communiquent avec le pare-feu WordPress en ligne et non directement avec votre site WordPress.

Un pare-feu en ligne typique a plusieurs portées. En plus de sécuriser votre site WordPress contre les attaques de piratage, il peut également fonctionner comme un serveur de mise en cache et un réseau de diffusion de contenu (CDN). La comparaison des pare-feu d'applications Web en ligne avec les pare-feu d'applications Web génériques auto-hébergés révèle que les pare-feu d'applications Web en ligne sont également très rentables.

Le pare-feu cloud/WAF peut être contourné.

Pour que le WAF puisse transférer le trafic vers votre site WordPress, les pare-feu WordPress en ligne imposent que votre serveur Web soit disponible sur Internet. Cela implique que toute personne connaissant l'adresse IP de votre serveur Web peut toujours communiquer directement avec lui.

Ainsi, dans le cas d'attaques WordPress non ciblées, dans lesquelles les attaquants analysent l'ensemble des réseaux à la recherche de sites sensibles, votre serveur Web et votre site Web restent directement accessibles. Pour éviter d'être victime d'une telle attaque, vous pouvez configurer le pare-feu de votre serveur pour qu'il ne réponde qu'au trafic provenant du pare-feu WordPress en ligne.

Limiter les restrictions génériques des pare-feu WordPress Défense contre les vulnérabilités zero-day

La vérification de la charge utile d'une requête HTTP par rapport à une base de données de signatures est l'une des techniques de protection WAF les plus répandues. Ainsi, lorsqu'un utilisateur accède à votre site Web, le WAF compare la charge utile à une base de données d'attaques Web connues. Si elle correspond, elle est nuisible ; si ce n'est pas le cas, elle est autorisée à passer.

En cas de vulnérabilité zero-day de WordPress, il est possible que votre pare-feu WordPress ne parvienne pas à empêcher l'attaque. Pour cette raison, la réactivité du fournisseur est essentielle et vous ne devez utiliser que des logiciels provenant d'entreprises réactives et réputées. Il est préférable que le fournisseur puisse modifier les règles du pare-feu dès que possible.

Contourner le pare-feu des applications Web

Les pare-feu d'applications Web sont des logiciels comme les autres. Ils ont leurs propres problèmes et peuvent avoir des faiblesses. En fait, il existe un nombre important de livres blancs et d'articles traitant des stratégies utilisées pour contourner la protection des pare-feu d'applications Web. Néanmoins, tant que le fournisseur est attentif et corrige ces problèmes en temps opportun, tout va bien.

Faut-il utiliser un pare-feu avec WordPress ?

Certainement ! Quel pare-feu utiliser avec WordPress ? Chaque pare-feu WordPress présente des avantages et des inconvénients, alors choisissez celui qui répond le mieux à vos besoins. Par conséquent, même si vous disposez d'un pare-feu WordPress, vous devez être vigilant.

En ce qui concerne la sécurité de WordPress, il n’existe pas de solution infaillible. Par conséquent, vous devez toujours renforcer > surveiller > améliorer > tester. Maintenez un enregistrement de l’activité du site WordPress, créez une solution de sauvegarde WordPress solide comme le roc et utilisez un pare-feu WordPress. Ces organisations sont celles que nous recommandons et avec lesquelles nous aimons travailler :